认证篇(7.0) 02. 无线Guest用户免输密码 ❀ 飞塔 (Fortinet) 防火墙

Posted 飞塔老梅子

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了认证篇(7.0) 02. 无线Guest用户免输密码 ❀ 飞塔 (Fortinet) 防火墙相关的知识,希望对你有一定的参考价值。

【简介】FortiGate防火墙可以管理FortiAP,并且可以创建不同的SSID,为了安全考虑,都需要通过密码验证后才能使用无线,但是有的时候公共场所想让客户不用输入密码就能直接上网,能办到吗?

无线SSID

无线SSID

防火墙可以识别AP,并且在防火墙上创建SSID。

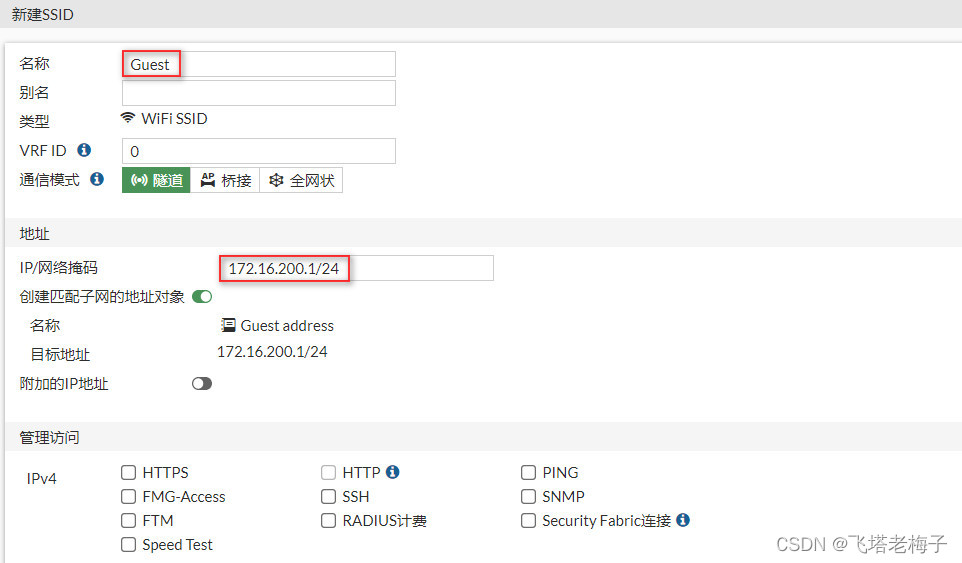

① 选择菜单【无线&交换机控制器】-【SSIDs】,点击【新建】-【SSID】。

② 输入SSID名称,通信模式默认【隧道】,输入IP地址和掩码。

③ 启用【DHCP服务器】,DNS选择【指定】,如果有多条宽带组成SD-WAN,则输入通用DNS,如果只有一条宽带,输入当地宽带DNS的话解析速度会更快一些。

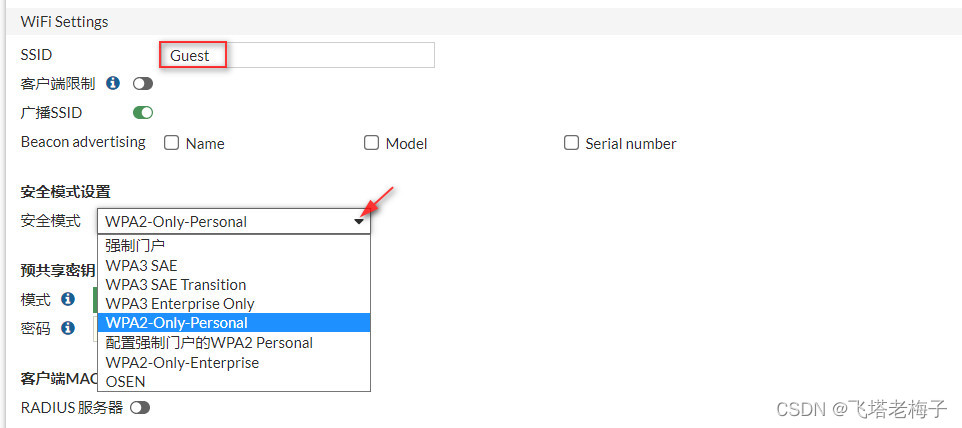

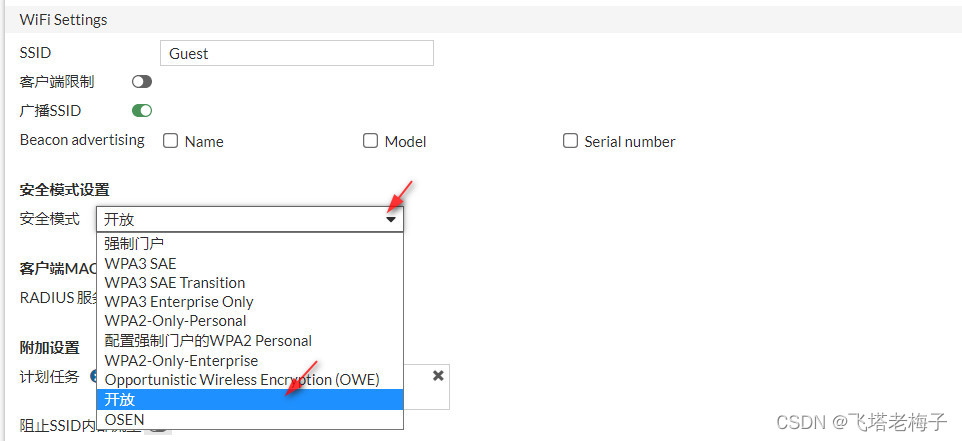

④ 修改SSID名称,默认SSID名称为fortinet。点击【安全模式】下拉箭头,可以看到有多种验证方式。但是,这些都不是我们要的,我的目的是不需要验证。这里先随意选择一个,并输入新的密码,点击【确认】,创建SSID,后面我们再回来修改。

无线开放安全

无线开放安全

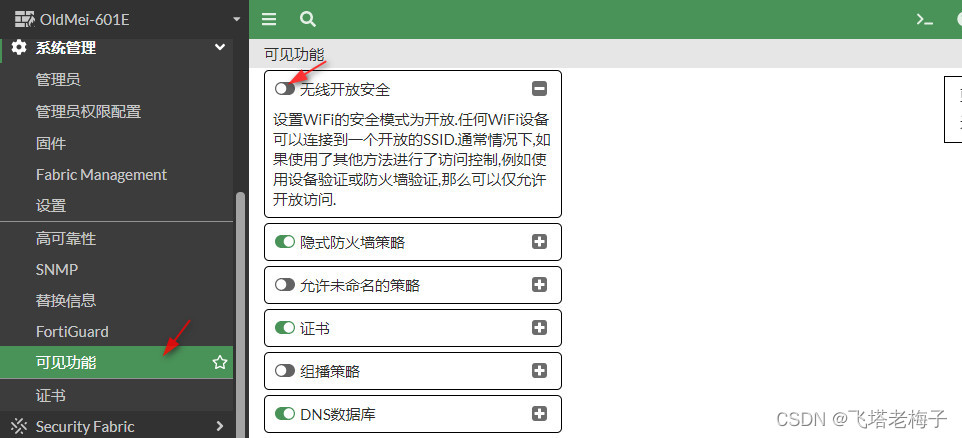

要想无线登录不输入密码,需要启用无线开放安全。

① 选择菜单【系统管理】-【可见功能】,启用【无线开放安全】。启用后,任何WiFi设备可以连接到一个开放的SSID。

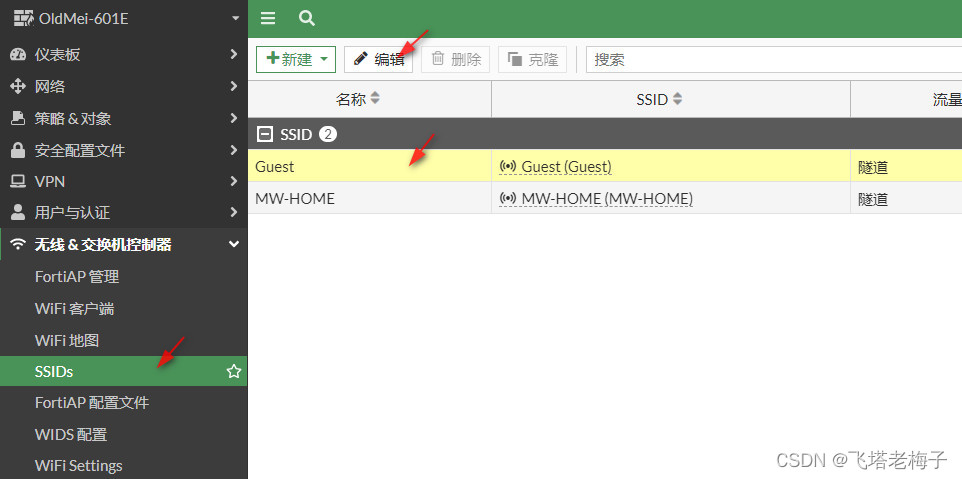

② 选择菜单【无线&交换机控制器】-【SSIDs】,选择前面建立的Guest,点击【编辑】。

② 再次打开安全模式选项,会发现多出一个【开放】选项。如果没有显示,退出系统重新登录。

③ 注意看,安全模式选择【开放】后,没有了输入密码的提示。如果公共场所人太多,我们还可以启用【客户端限制】,限定登录人数,以免人数太多造成体验不好。

④ 在某些营业场所,例如饭店、商场,宽带除了给客户临时使用外,还要自己使用,例如办公、访问总部服务器等,为了不让有限的宽带被临时客户全部占满,我们还要限制访问流量。启用【出站流量整形配置文件】,或【出站带宽】。出站流量整形配置文件可控性更高,点击【新建】。

⑤ 输入配置文件名称,在流量整形Class选项点击【新建】。

⑥ 新建一个流量整形Class ID,这里就不重复描述,保证带宽就是一定要留给临时客户的带宽,最大带宽就是最多不能超过多少带宽,注意这里都是用%表示。优先级可以根据实际情况给出,这里设为【中】。

⑦ 可以建立多个流量整形Class,下面图形显示带宽的占比情况。

⑧ 可以定义出站带宽,注意单位是kbps,我们常说的1M带宽=1024kbs,所以这里是500M带宽,就是500*1024=51200kbs。由于配置文件是用百分比表示,因此我们可以算出来,临时客户最少要占250M带宽,最多占350M带宽。

配置引用与策略

配置引用与策略

SSID建好后,还需要在AP的配置文件中引用,才能生效。

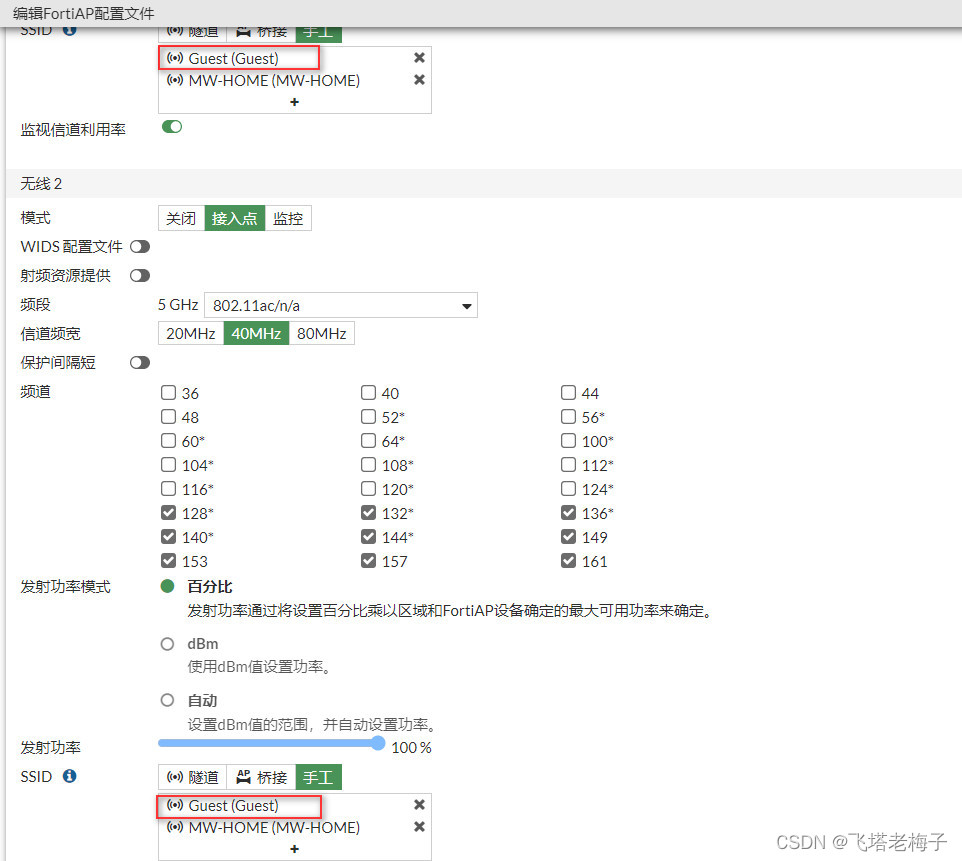

① 选择菜单【无线&交换机控制器】-【FortiAP配置文件】,选择FortiAP 221E的配置文件,点击【编辑】。

② SSID选择【手工】,加入我们新建的Guest。

③ 两个频段(2.4G和5G)都要加入新建的SSID,点击【确认】,FortiAP配置文件修改完成。

④ 新建策略,允许新的SSID上网。配置完成。

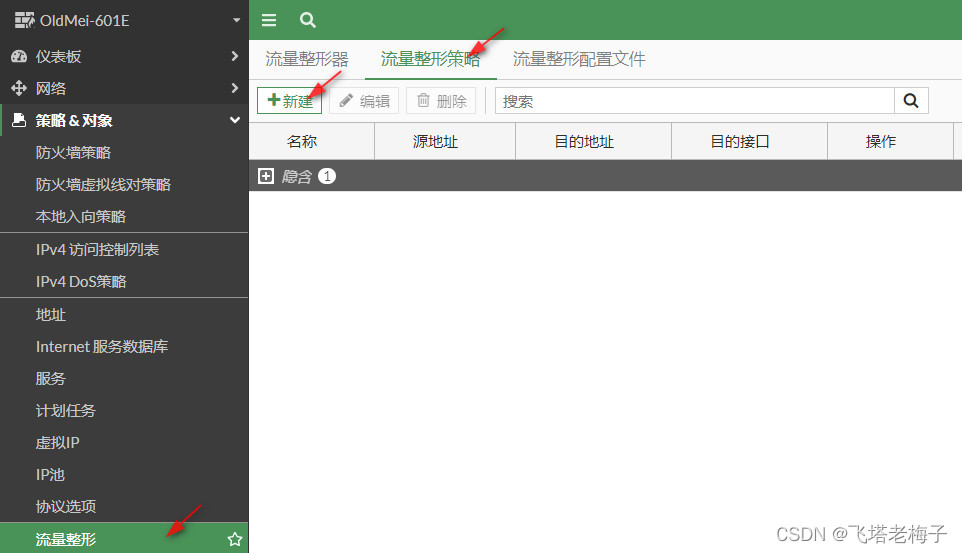

⑤ 选择【策略&对象】-【流量整形】,点击【流量整形策略】-【新建】。

⑥ 对Guest用户访问宽带的流量进行流量整形限速。

无线搜索Guest,可以无需密码就可以登录,最多同时连接20个用户,最低带宽250M,最高宽带350M。

以上是关于认证篇(7.0) 02. 无线Guest用户免输密码 ❀ 飞塔 (Fortinet) 防火墙的主要内容,如果未能解决你的问题,请参考以下文章

认证篇(7.0) 01. 本地用户认证 ❀ 飞塔 (Fortinet) 防火墙

考题篇(7.0) 15 ❀ FortiGate防火墙 ❀ Fortinet 网络安全专家 NSE 4

验证篇(7.0) 02. Windows Server 2022域组织单位用户与组 ❀ 飞塔 (Fortinet) 防火墙

教程篇(7.0) 05. FortiGate安全 & 防火墙认证 ❀ Fortinet 网络安全专家 NSE 4