验证篇(7.0) 04. FortiGate防火墙与域服务器LDAP连接 ❀ 飞塔 (Fortinet) 防火墙

Posted meigang2012

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了验证篇(7.0) 04. FortiGate防火墙与域服务器LDAP连接 ❀ 飞塔 (Fortinet) 防火墙相关的知识,希望对你有一定的参考价值。

【简介】当一切都准备好后,我们可以开始配置FortiGate防火墙与Windows Server 2022域服务器的连接了。防火墙需要得到域服务器上的用户名和密码,以进行访问验证。

标识符cn

标识符cn

域服务器和防火墙都支持LDAP。

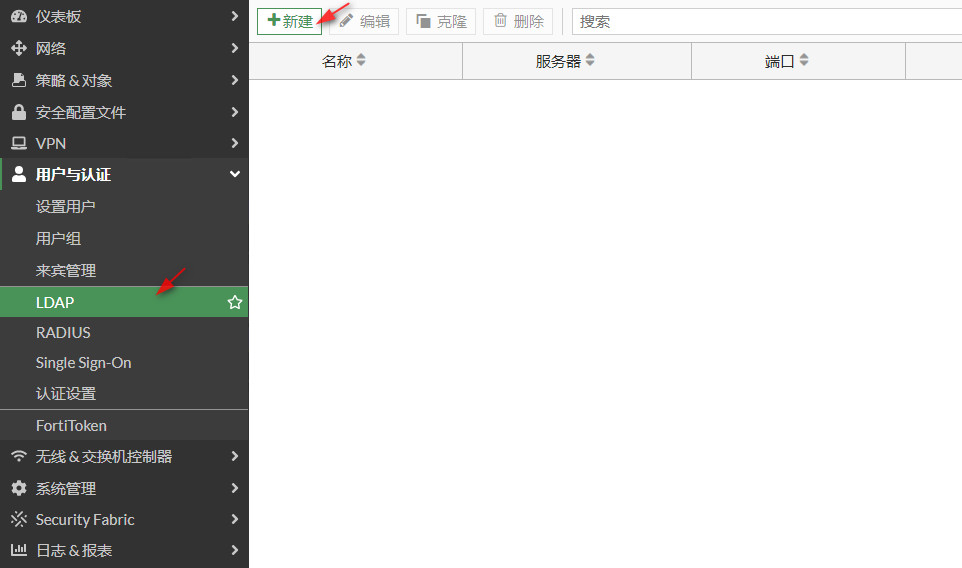

① 登录FortiGate防火墙,选择菜单【用户与认证】-【LDAP】,点击【新建】。

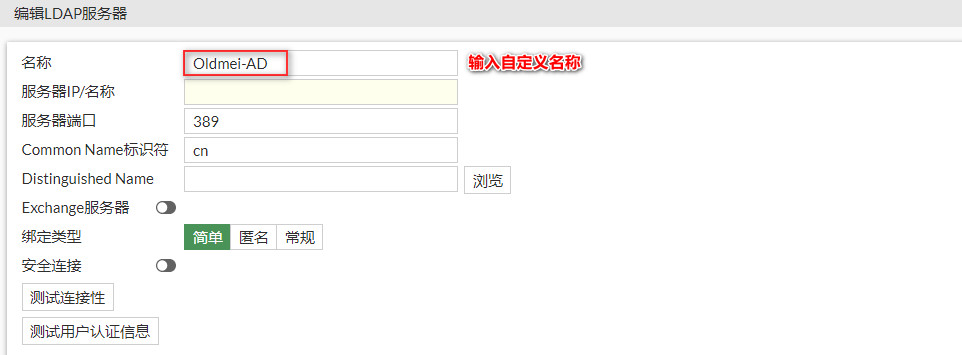

② 输入自定义名称。

③ 输入域服务器的IP地址。

④ 常用的标识符有三种:cn (常用名)、SAMAccountName (远程登录名)、uid (用户ID)。默认为cn。

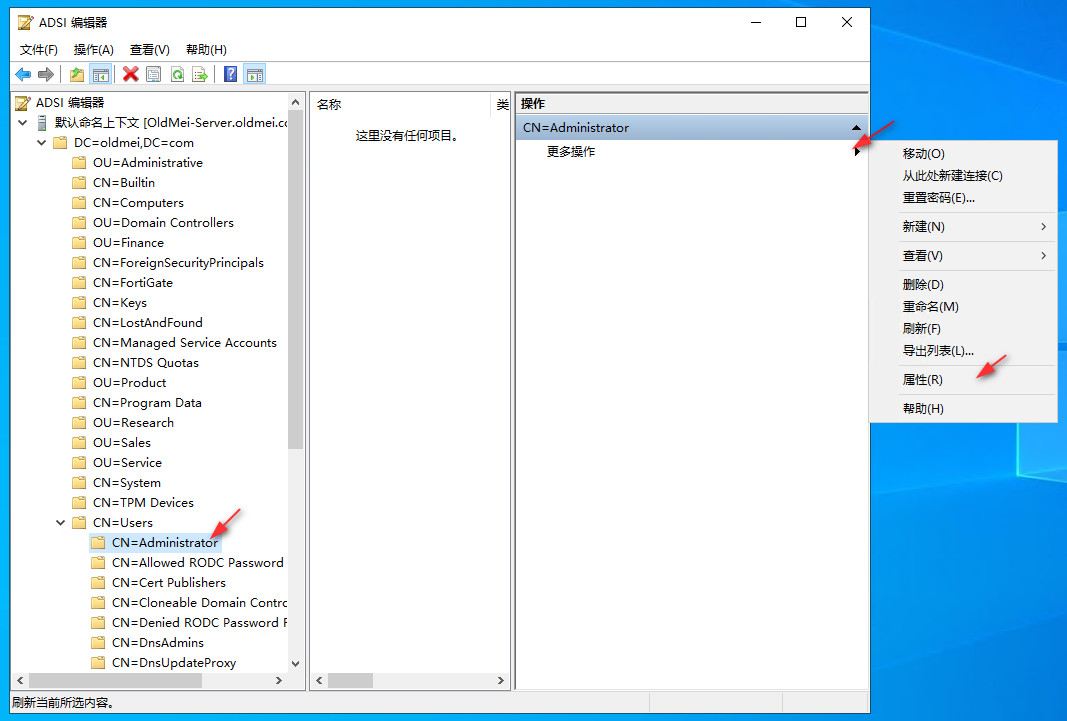

⑤ 当标识符为cn时,我们需要知道用户的完整名称。在域服务器中打开ADSI编辑器,找到Administrator用户,点击【更多操作】-【属性】。

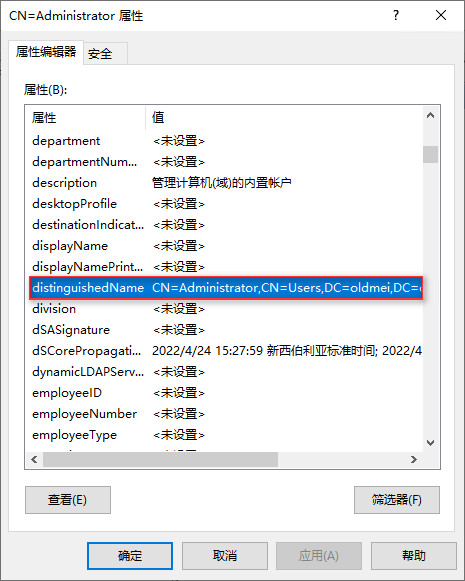

⑥ 找到distinguishedName属性,得到Administrator的完整标识名为CN=Administrator,CN=Users,DC=oldmei,DC=com。复制下来。

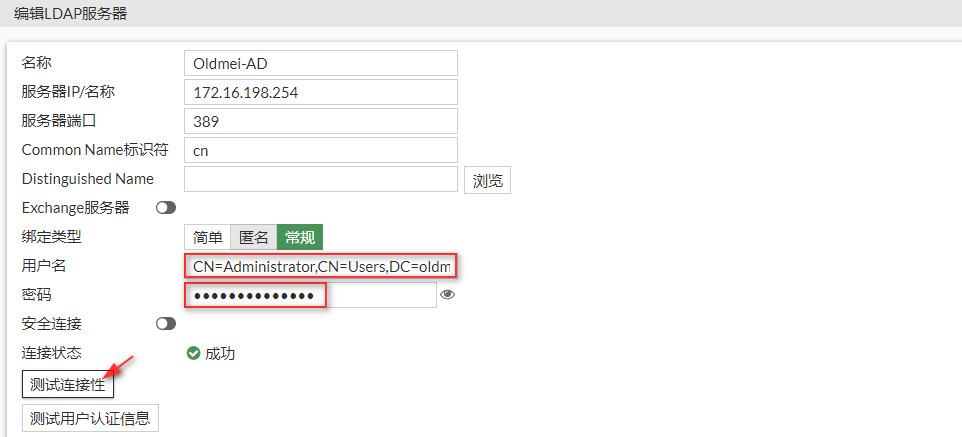

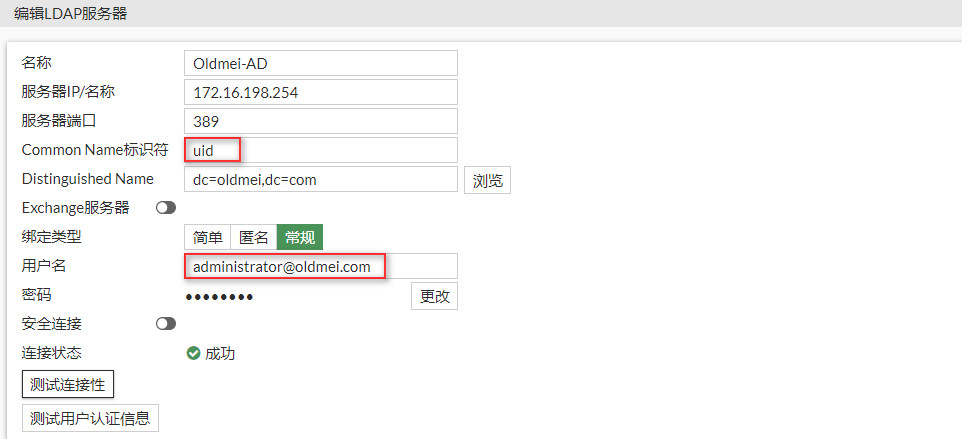

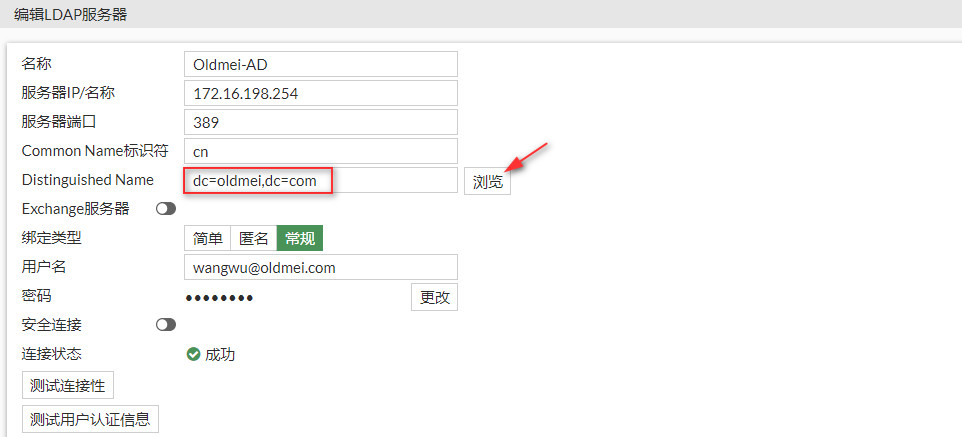

⑦ 绑定类型选择【常规】,用户名粘贴我们得到的CN=Administrator,CN=Users,DC=oldmei,DC=com,输入管理员密码,点击【测试连接性】,显示连接成功。

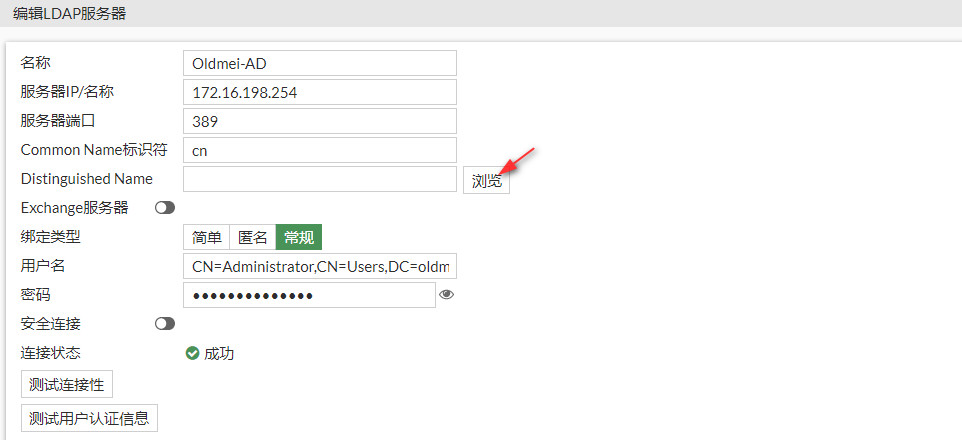

⑧ 点击【浏览】,用来选择辨别名,这个只有测试连接成功的状态下,才能读取到内容。所以最后再设置。

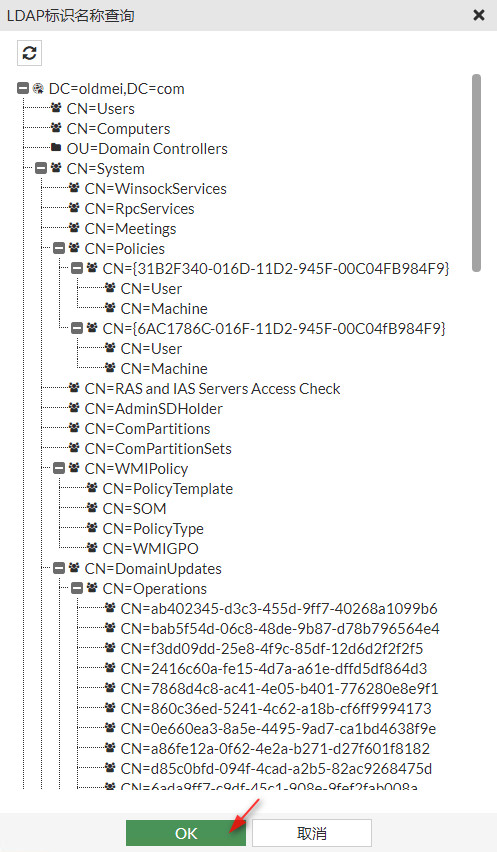

⑨ 弹出窗口显示整个域服务器里的内容,鼠标点击第一行的DC=oldmei,DC=com,然后点击【OK】。

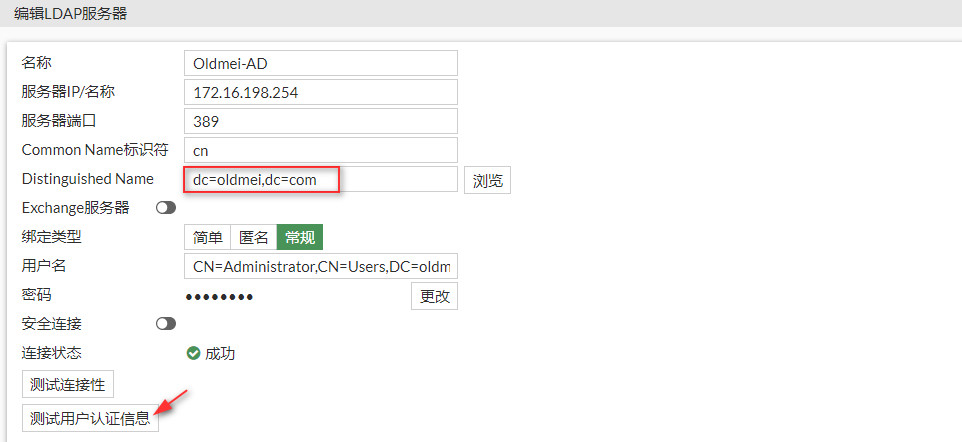

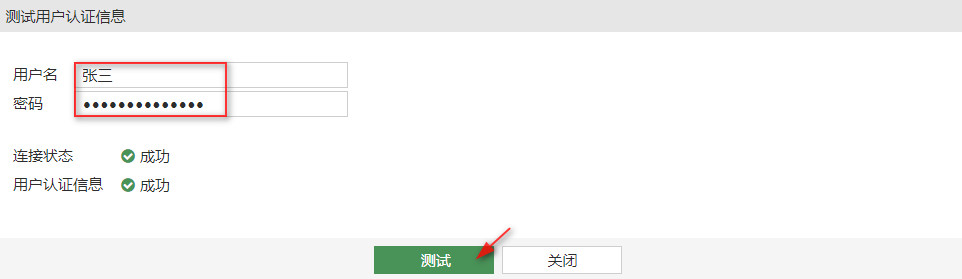

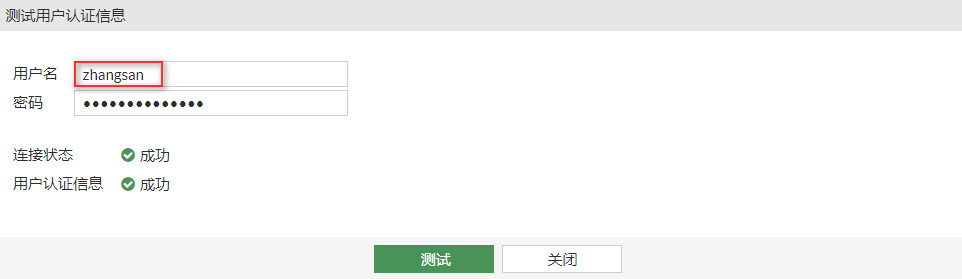

⑩ 在辨识名显示我们选择的目录树,由于我们选择的是第一层目录,表示我们可以得到域下的所有内容。点击【测试用户认证信息】。

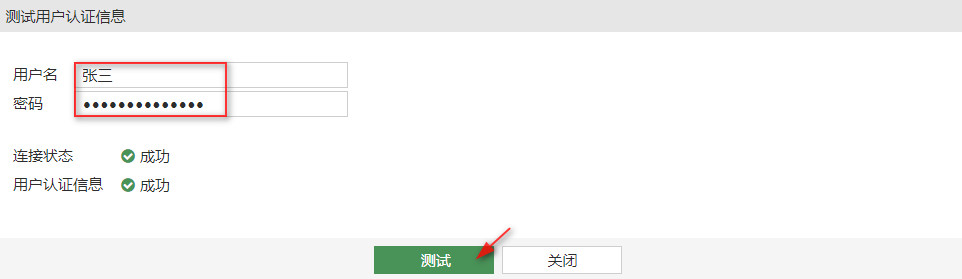

⑾ 输入张三的用户名和密码,测试通过。说明可以读取到张三的用户信息。

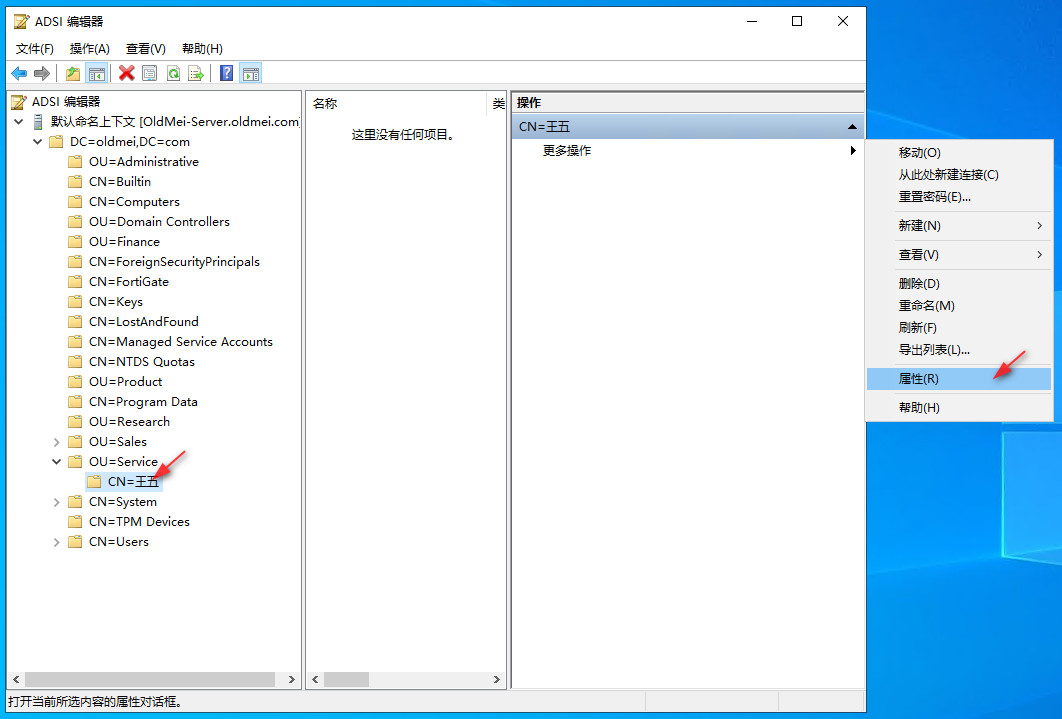

⑿ 是不是只有管理员帐号才可以呢?我没有管理员帐号怎么办?别急,我们来试试其它帐号。这里我来查看售后部王五的属性。

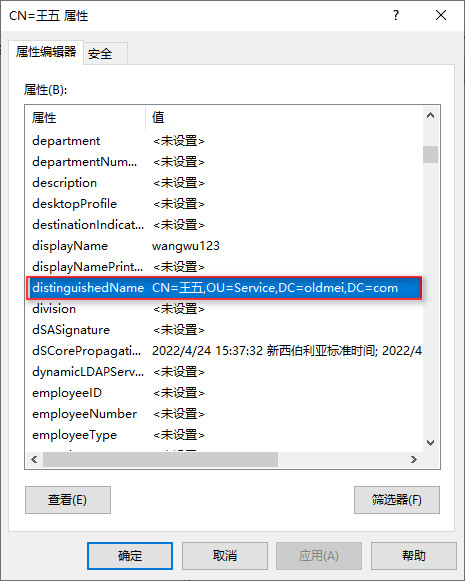

⒀ 得到王五的专有名称,复制下来。

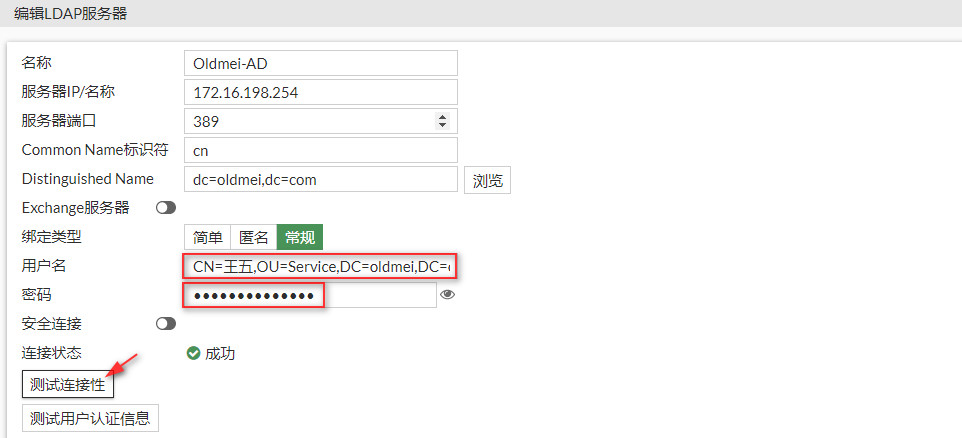

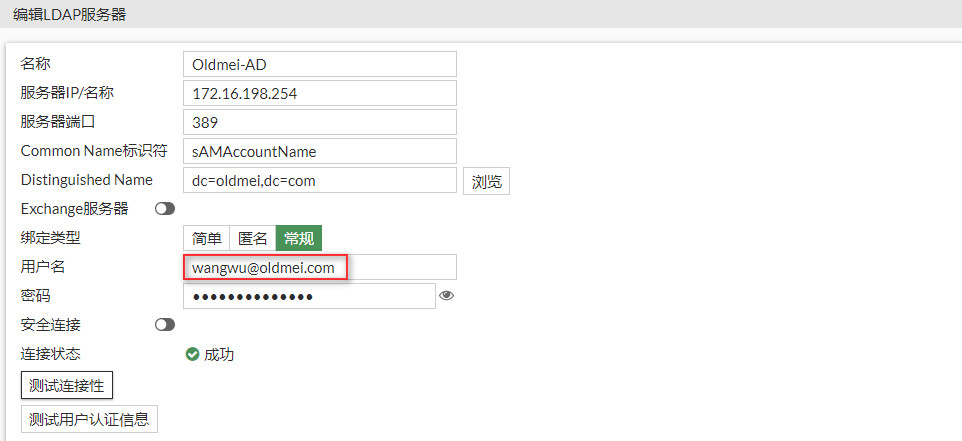

⒁ 用户名改成王五的专有名称,输入密码,点击【测试连接性】,一样显示成功。

⒂ 测试用户认证信息,不是售后部的张三信息也能读取到,这就证明,配置LDAP,普通用户帐号就可以了,并不一定要管理员帐号。

标识符sAMAccountName

标识符sAMAccountName

标识符sAMAccountName使用的也很多。

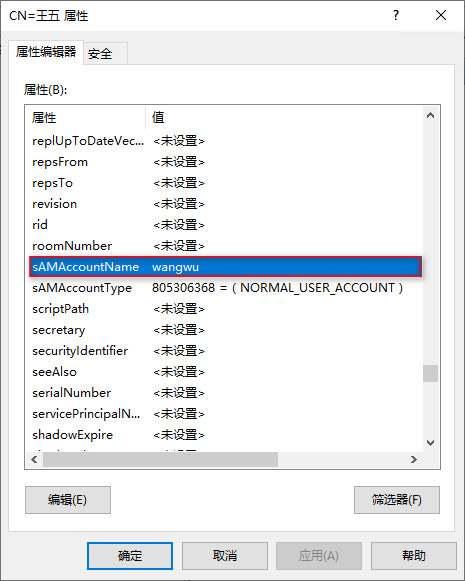

① 在用户王五的属性里,我们可以看到sAMAccountName内容。

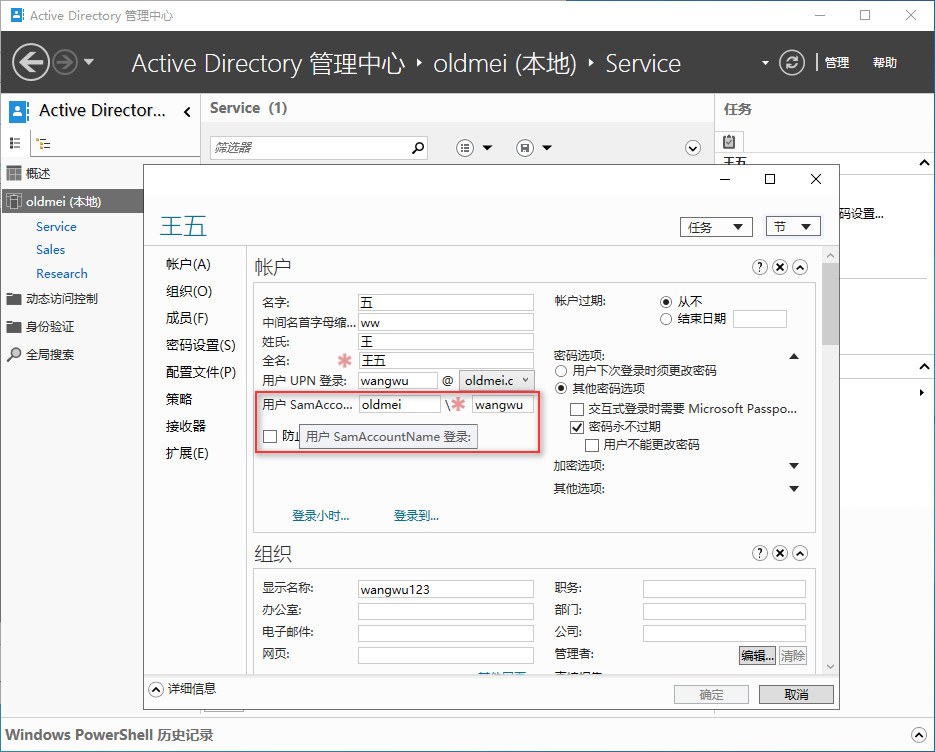

② 在Active Directory管理中心查看用户,可以看到SamAccountName登录方式。

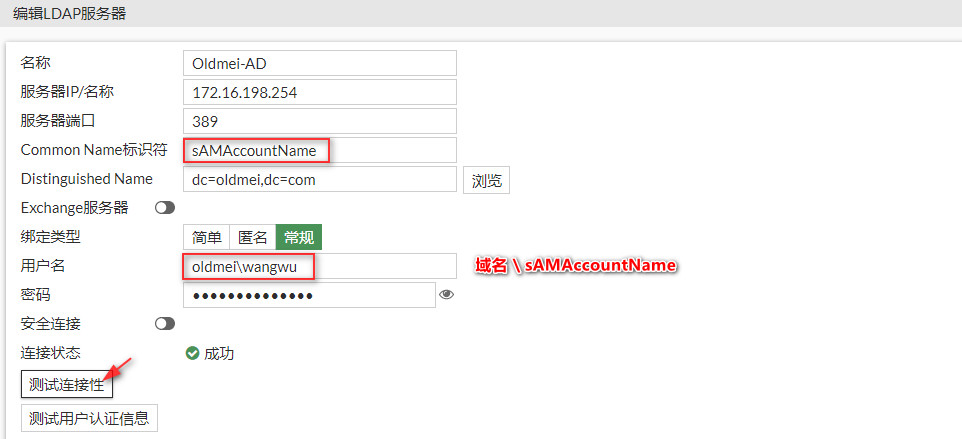

③ 标识符输入sAMAccountName,用户输入oldmei\\wangwu,点击【测试连接性】,连接成功。

④ 测试用户信息也能通过,注意用户名格式与标识符cn不同。

⑤ 如果使用常规绑定,请输入具有访问LDAP服务器的足够权限的用户名。支持以下格式:

domain\\administrator

administrator@domain

cn=administrator,cn=users,dc=domain,dc=com

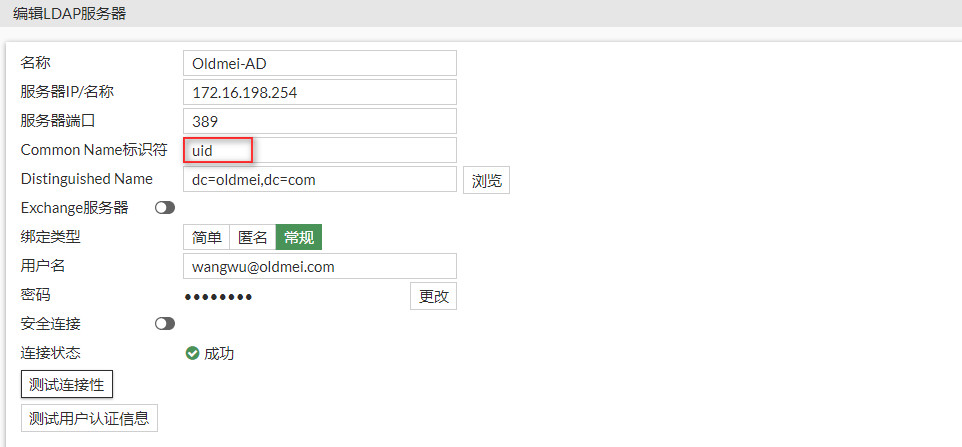

标识符uid

标识符uid

标识符uid用的比较少。

① 实验证明,不管标识符是cn、sAMMountAccount或uid,用户名的三种格式都能正常通过。

远程用户

远程用户

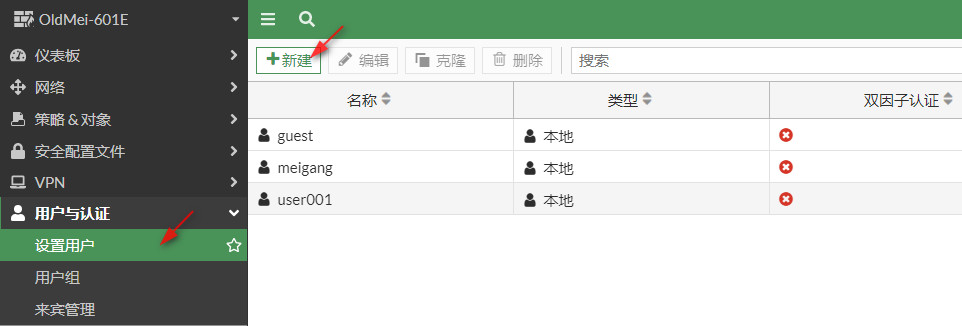

既然已经创建了LDAP服务器,那么就可以在防火墙上创建远程用户了。

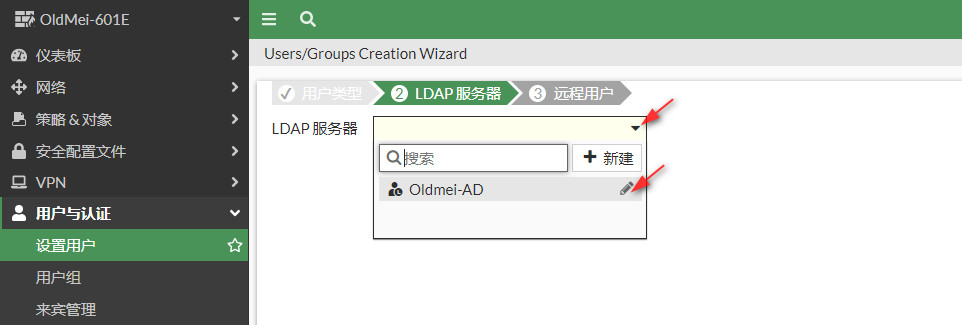

① 选择菜单【用户与认证】-【设置用户】,点击【新建】。

② 用户类型选择【远程LDAP用户】,点击【下一步】。

③ 选择LDAP服务器,点击【下一步】。

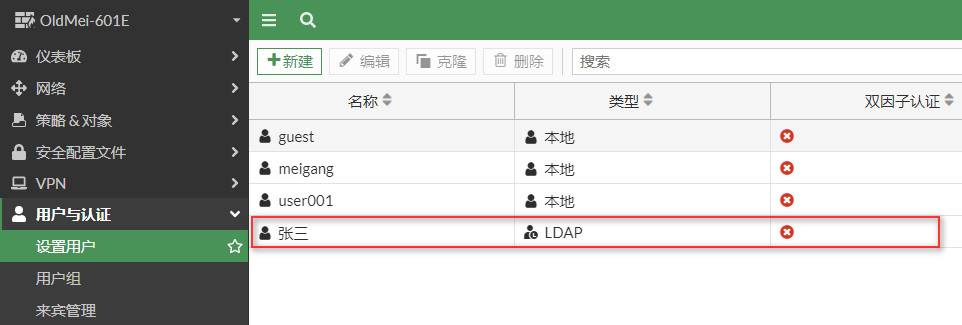

④ 找到要加入的用户,点击鼠标左右,弹出菜单选择【添加已选】,可以添加多个用户,点击【确认】。

⑤ 远程用户加入防火墙,可以直接在策略中引用了。

⑥ 当标识符为uid时,即使用的是管理员帐号。

⑦ 远程用户最后一项,因为ID和名称相同,用户无法选择。而标识符为cn和sAMAccountNmae时不会出现这种情况。

远程用户组

远程用户组

除了将域服务器单个用户引入防火墙外,还可以将组引入。

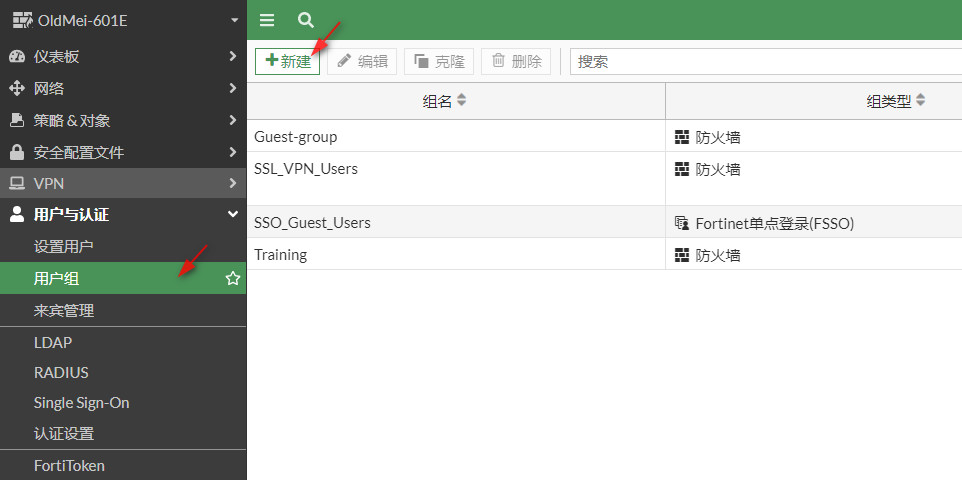

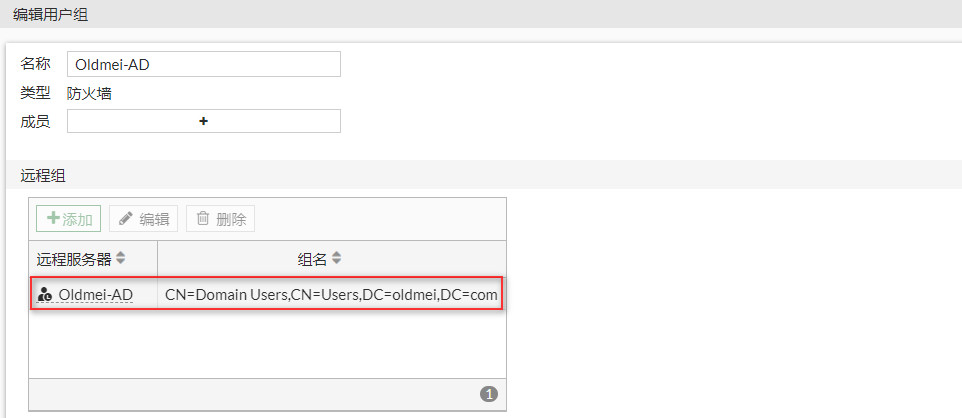

① 登录FortiGate防火墙,选择菜单【用户与认证】-【用户组】,点击【新建】。

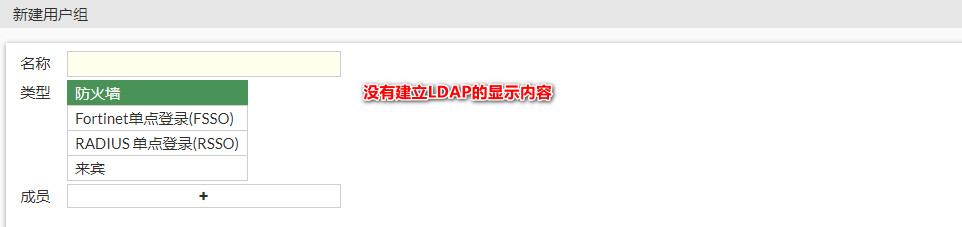

② 如果没有创建LDAP连接,新建用户组显示的内容比较少。

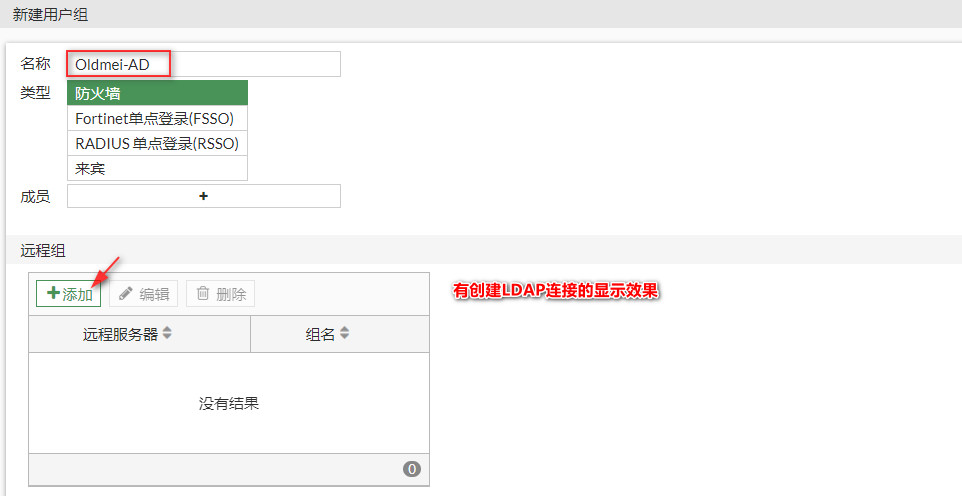

③ 只有创建了LDAP连接后,新建用户组才会显示远程组选项。输入用户组名称,在远程组点击【添加】。

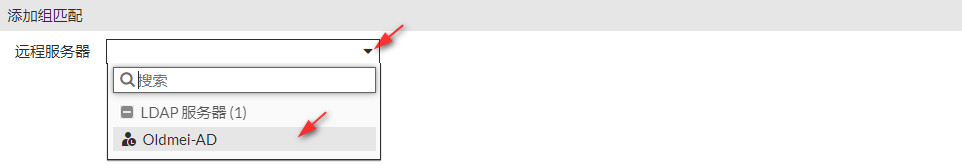

④ 弹出窗口,点击远程服务器选择下拉,选择我们前面建立的LDAP服务器。

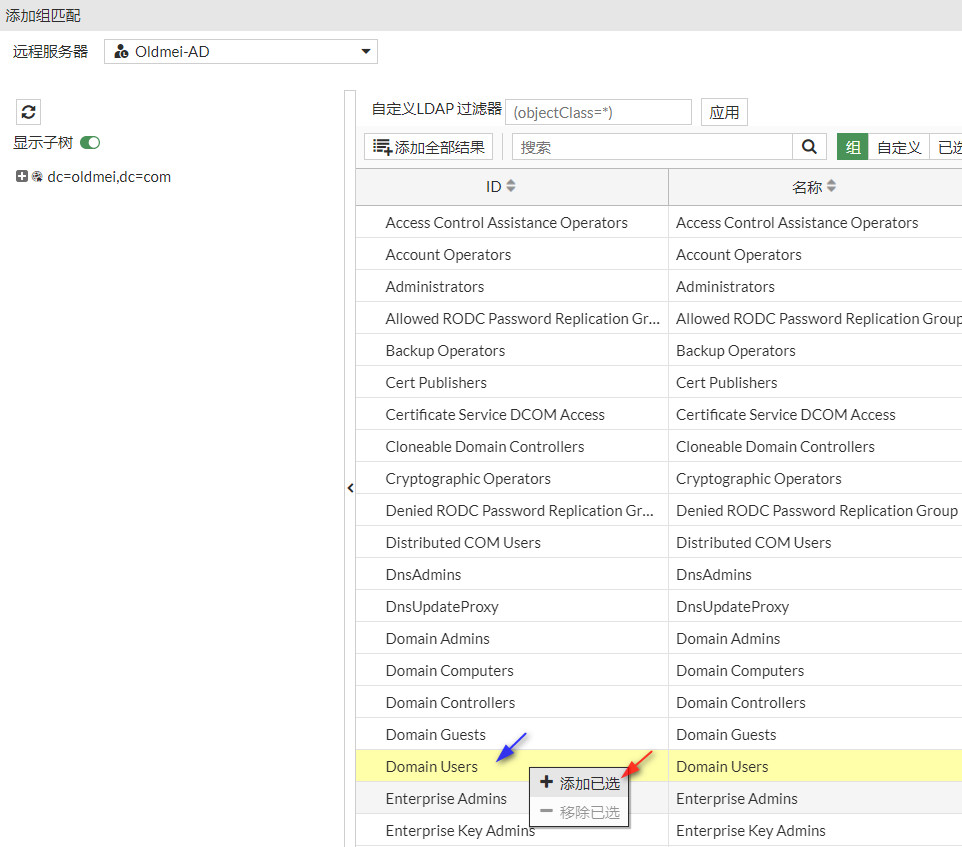

⑤ 由于我们在LDAP设置时辨识名选择的是dc=oldmei,dc=com,因此会显示所有的用户组。我们可以利用域的默认组,例如Domain Users组会存放所有的域用户,点击鼠标右键,弹出菜单选择【添加已选】。

⑥ 点击确认后返回,我们可以在远程组里看到刚才选择的组信息。

⑦ 再次点击确认后返回,我们可以在用户组里看到新建的远程验证用户组,只要在策略里引用,就可以进行远程认证了。

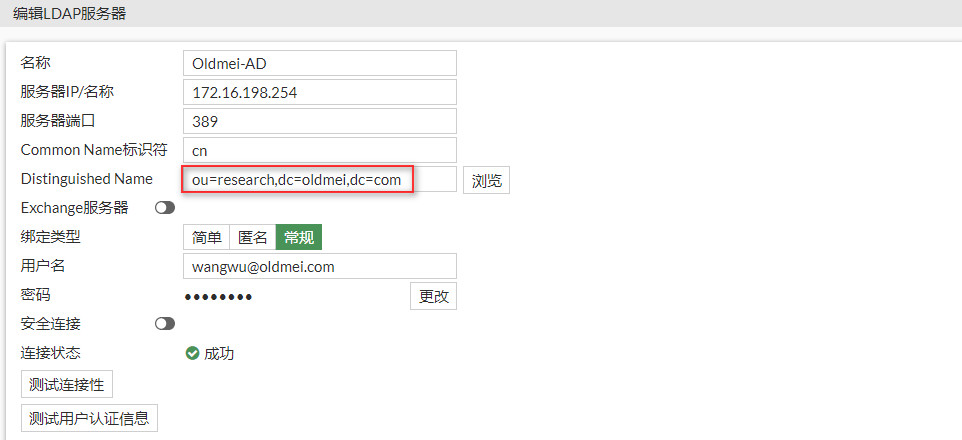

⑨ 除了在域服务器里建立专用的组之外,也可以直接利用原有组。假如我们只对研发部进行验证。编辑LDAP服务器,点击【浏览】。

⑩ 弹出菜单里显示域的整个结构,鼠标点击研发部的组织单位OU=Research,点击后不会有反应,再点击【确认】。

⑾ 辨识名内容有所变更,指定了oldmei.com下的research组织单位。那这个会有什么变化呢?

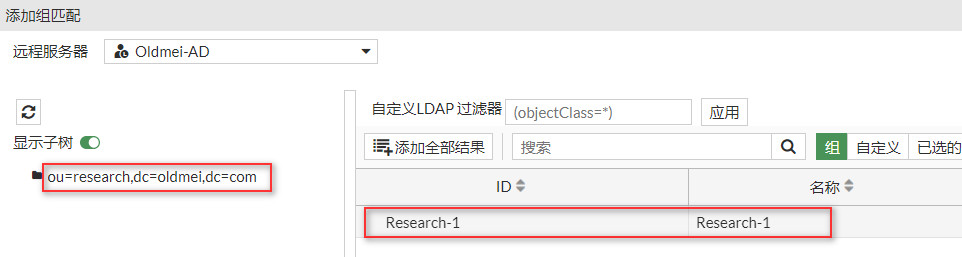

⑿ 回到新建组里的组区配,可以到只显示了研发部下面的组,其它组是不会再显示出来的。我们可以选择研发部的组,只对研发部进行身份验证。

创作打卡挑战赛

创作打卡挑战赛

赢取流量/现金/CSDN周边激励大奖

赢取流量/现金/CSDN周边激励大奖

以上是关于验证篇(7.0) 04. FortiGate防火墙与域服务器LDAP连接 ❀ 飞塔 (Fortinet) 防火墙的主要内容,如果未能解决你的问题,请参考以下文章

考题篇(7.0) 04 ❀ FortiGate防火墙 ❀ Fortinet 网络安全专家 NSE 4

教程篇(7.0) 05. FortiGate安全 & 防火墙认证 ❀ Fortinet 网络安全专家 NSE 4

高级篇 / ZTNA(7.0) ❀ 04. FortiClient 下载与安装 ❀ FortiGate 防火墙

高级篇 / ZTNA(7.0) ❀ 04. FortiClient 下载与安装 ❀ FortiGate 防火墙