认证篇(7.0) 01. 本地用户认证 ❀ 飞塔 (Fortinet) 防火墙

Posted 飞塔老梅子

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了认证篇(7.0) 01. 本地用户认证 ❀ 飞塔 (Fortinet) 防火墙相关的知识,希望对你有一定的参考价值。

【简介】FortiGate防火墙的作用是用来抵御外网的攻击,但是也可以用来限制内网的访问权限,除了用IP地址进行限制外,也可以用用户认证来进行限制访问。最常用的就是本地用户认证。

用户组与用户

用户组与用户

在实际应用场景中经常会有这种情况,某些员工(比如经理、IT人员)可以无限制的上网,而某些员工(财务、生产部门)只能在休息时间上网,如何通过防火墙区别这些员工呢?我们可以为员工建立帐号,上网时必须通过帐号进行认证,就可以解决这个问题了。

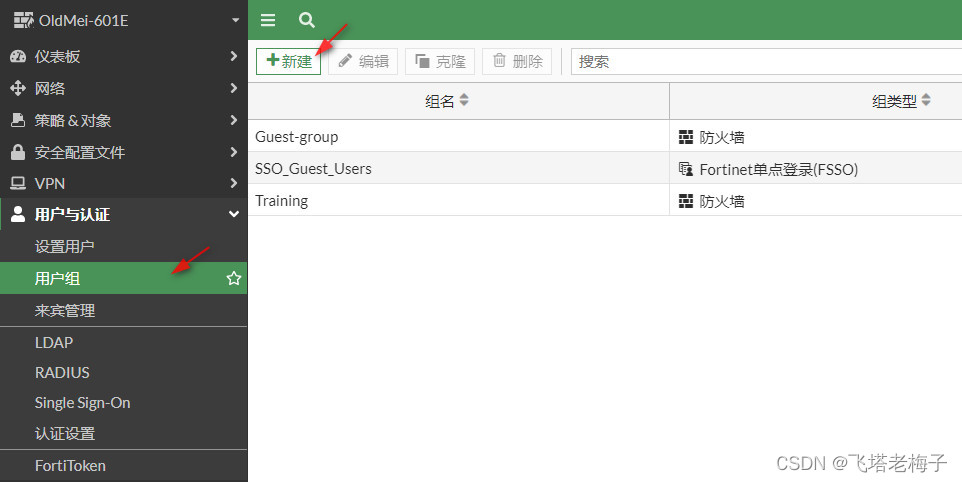

① 选择菜单【用户与认证】-【用户组】,点击【新建】。

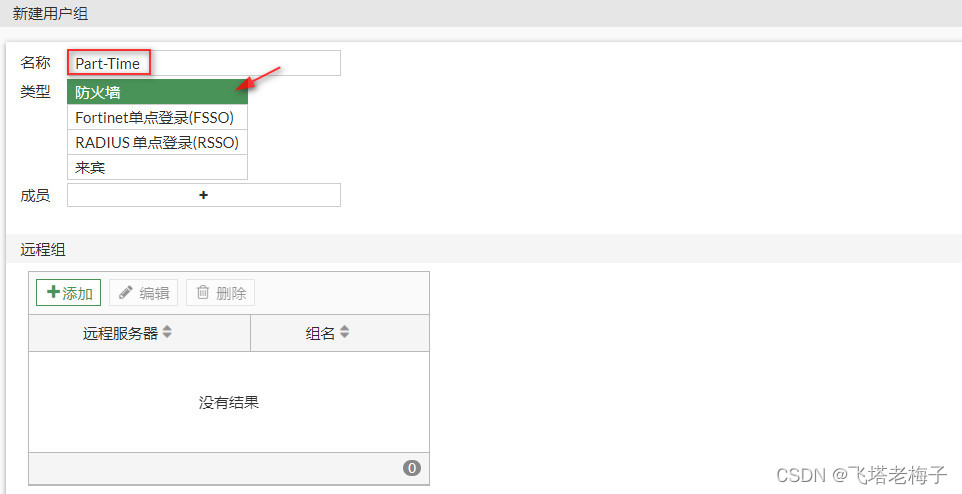

② 输入新的组名,类型默认选择【防火墙】,点击【确认】。这里给两个不同上网时间的用户分别建立用户组,可以全部上网的用户分配给Full-Time用户组。

③ 同样的方法创建部分时间上网的用户组,输入组名,类型默认选择【防火墙】,点击【确认】。

④ 这样就成功的创建了两个新用户组,注意他们的关联项,现在都是0,说明这个用户组是空的,里面没有用户。下一步就要创建新的用户了。

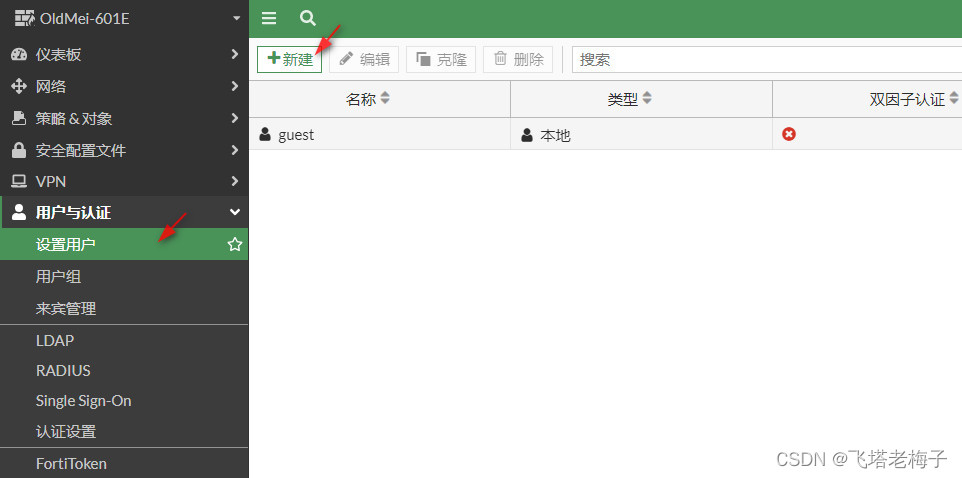

⑤ 选择菜单【用户与认证】-【设置用户】,点击【新建】。

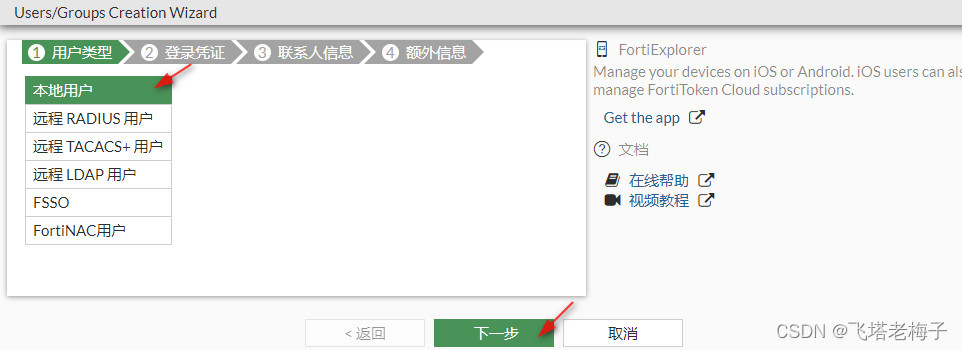

⑥ 用户类型默认选择【本地用户】,点击【下一步】。

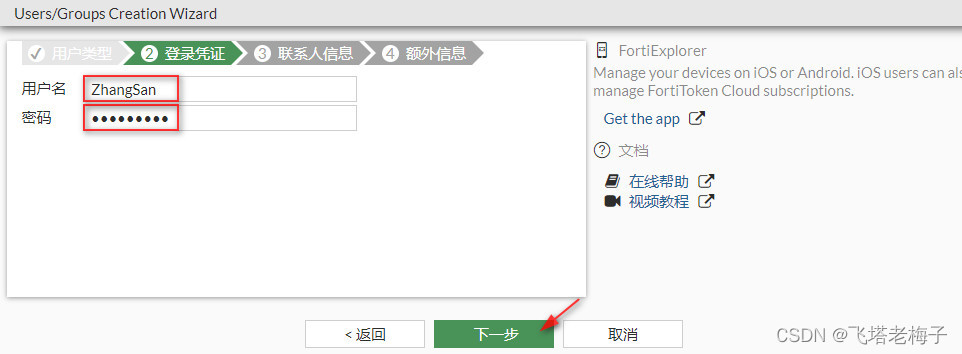

⑦ 登录凭证输入新建的用户名和密码,用户名虽然可以用中文,但是不建议,一来在输入的时候麻烦,二来数据迁移的时候中文会显示乱码。点击【下一步】。

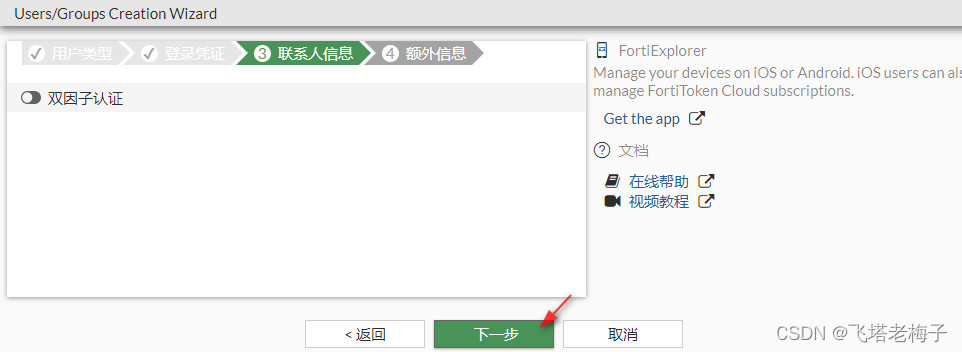

⑧ 双因子认证通常要配合FortiToken使用,也就是象银行的U盾一样,要输入两次密码,一次是静态的,一次是动态的。这里我们保持不启用状态,点击【下一步】。

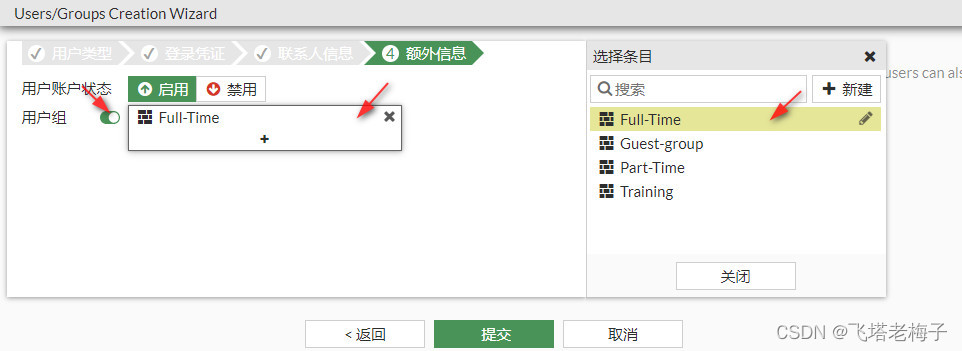

⑨ 用户帐户状态默认为【启用】。由于我们已经建立好用户组,所以这里点击启用【用户组】,将张三加入Full-Time用户组,点击【提交】。

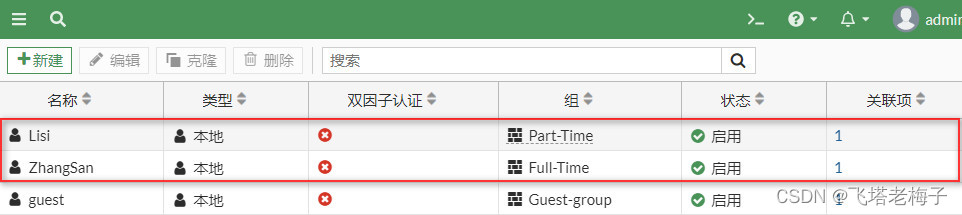

⑩ 再用同样的方法创建李四用户,交将李四加入Part-Time用户组。

⑾ 再次回到用户组菜单,可以看到用户组的成员里已经有了用户的信息。当然这里只是演示性的加了一个用户,你可以按实际情况加入多个用户。

时间与策略

时间与策略

创建好用户组与用户后,就要创建时间限制了。

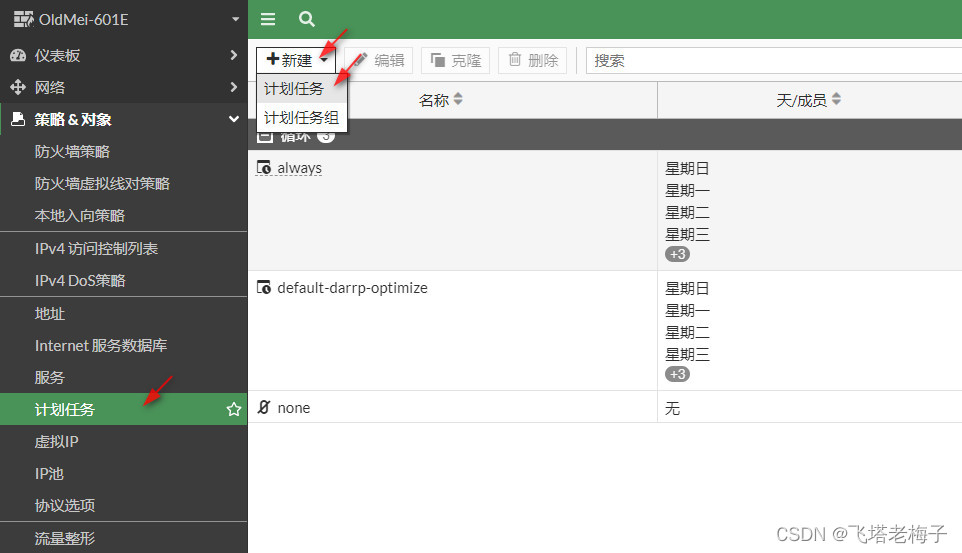

① 选择菜单【策略&对象】-【计划任务】,点击【新建】-【计划任务】。

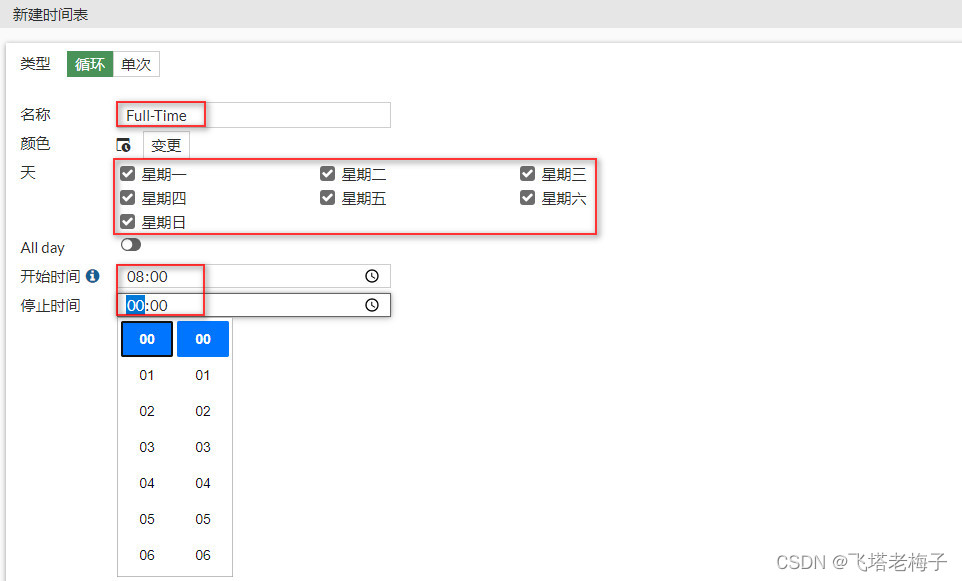

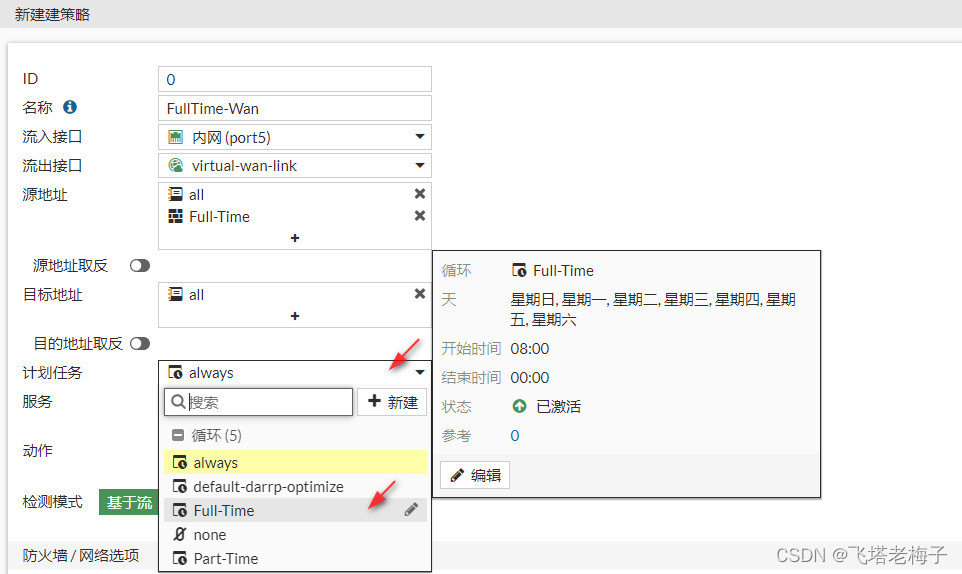

② 类型保持【循环】,输入名称Full-Time,由于是全天上网,所以周一到周日都有选择,周末加班也是有可能的。只是时间我们限制为上午8点到晚上12点。其它时间不允许。点击【确认】。

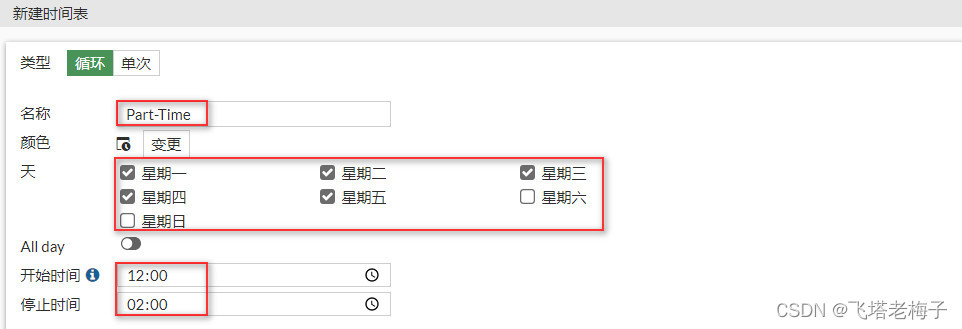

③ 用同样的方法再创建一个Part-Time,只是限定周一到周五,时间为中午12点到2点,通常这是上班族的午休时间。

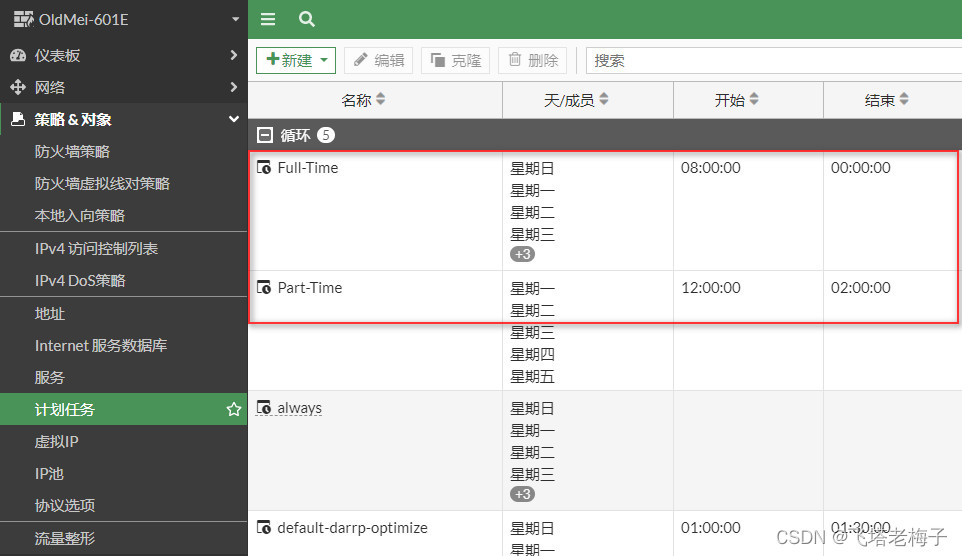

④ 回到计划任务菜单,可以看到已经创建了两个不同的时间表。

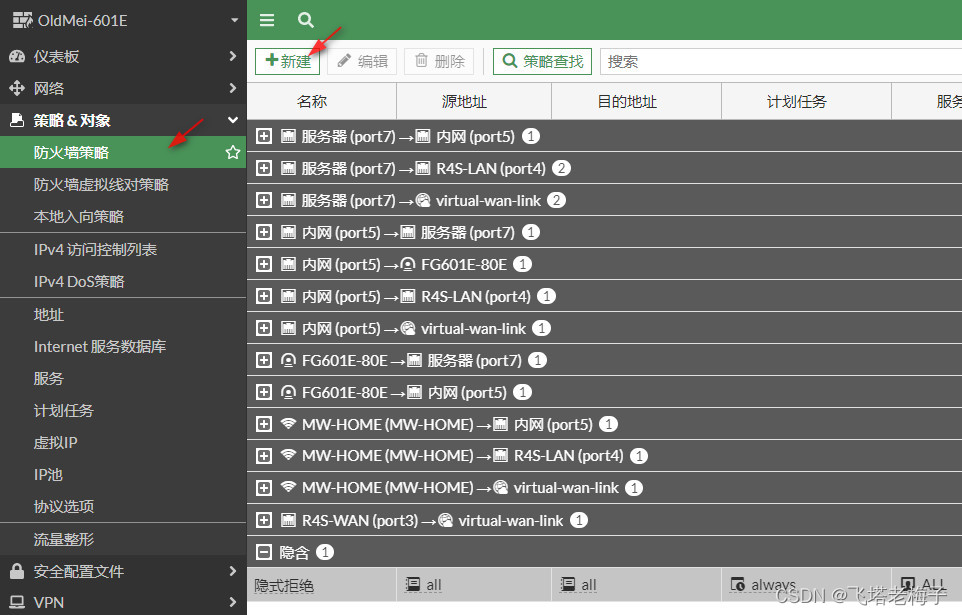

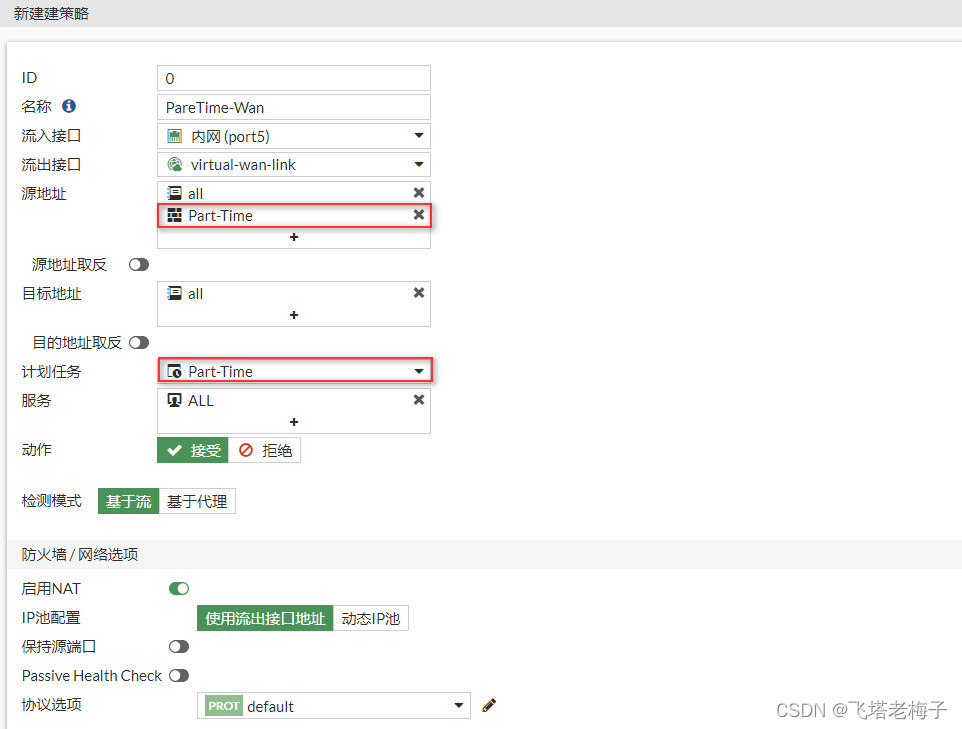

⑤ 选择菜单【策略&对象】-【防火墙策略】,点击【新建】。

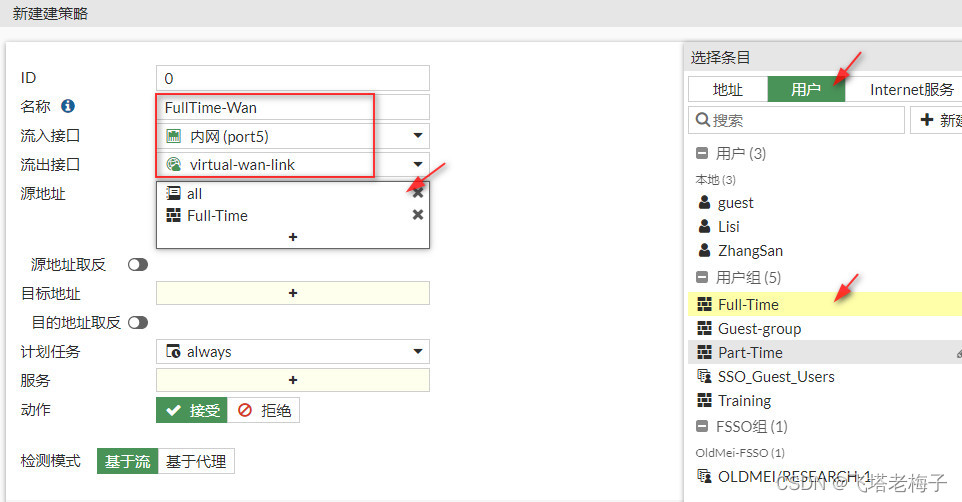

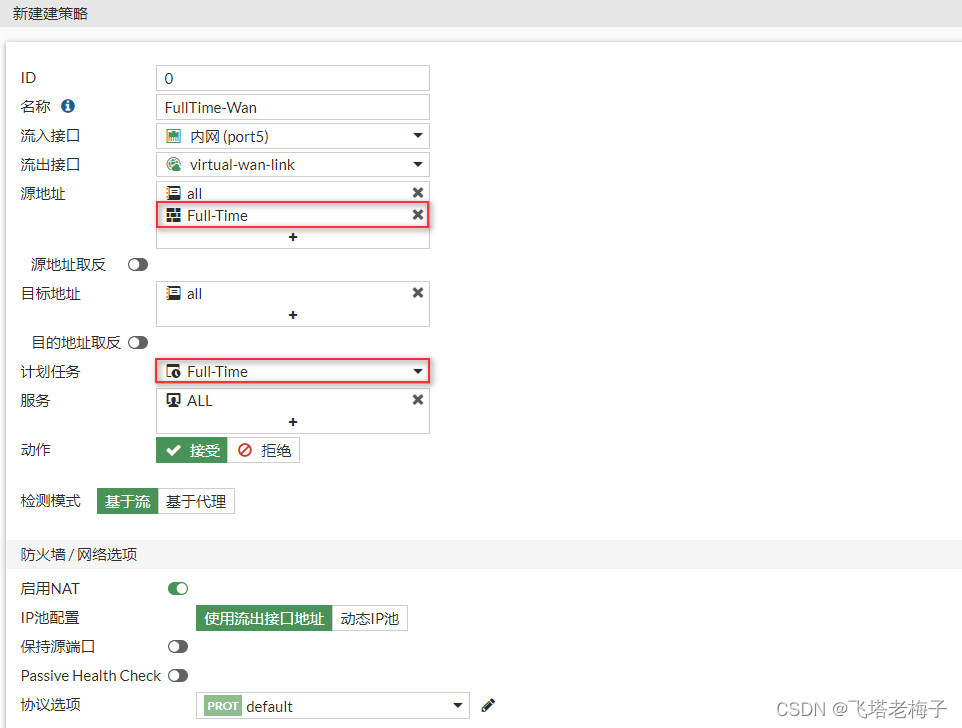

⑥ 输入策略名称,选择流入和流出接口,通常流入接口是内网接电脑的接口,流出接口是外网接宽带的接口。源地址选择all,注意这里除了地址外,还需要选择用户,也就是我们前面建立的Full-Time用户组。这样经过这条策略的用户在上网前,需要通过用户验证。

⑦ 目标地址和服务都选择【ALL】,计划任务选择【Full-Time】,通过这条策略验证后上网的用户,拥有上班时间上网的权限。

⑧ 与我们熟悉的上网策略相比,多了一个用户限制和一个时间限制。

⑨ 用相同的方法再创建一条只能午休时间上网的策略。

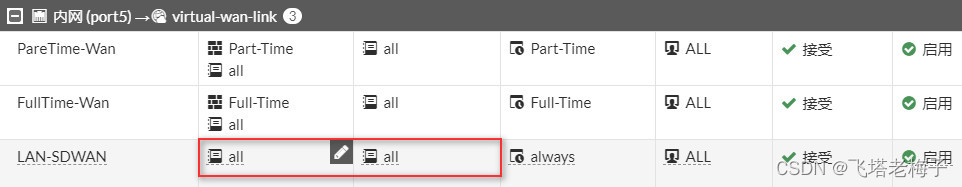

⑩ 当有相同的流入接口和流出接口时,策略会根据从向往下匹配的顺序执行,所以策略的顺序也很重要,可以点击策略最左边并拖动来改变策略的顺序。

效果与真相

效果与真相

新的问题来了,如果即有限制策略,又有不限制策略,即使不限制策略放在最底部,限制策略还会起作用吗?下面我们来测试一下。

① 象这样如果有三条策略,两条在源地址处加入了用户进行限制,一条是没有加入用户进行限制,而且是放在最下端,我们看看会怎么样。

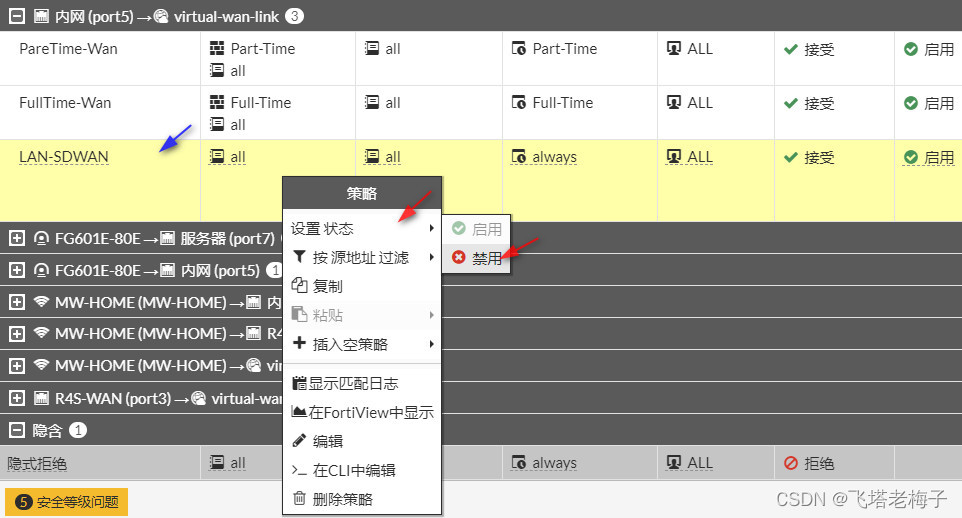

② 很遗憾,第一、二条策略没有起作用,上网正常。

③ 我们将第三条允许上网策略的状态设置为【禁用】。

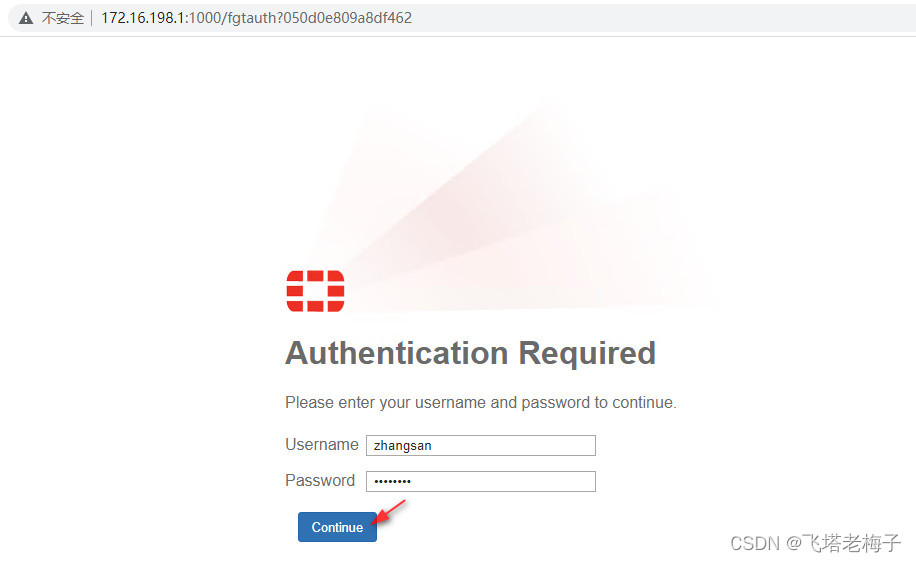

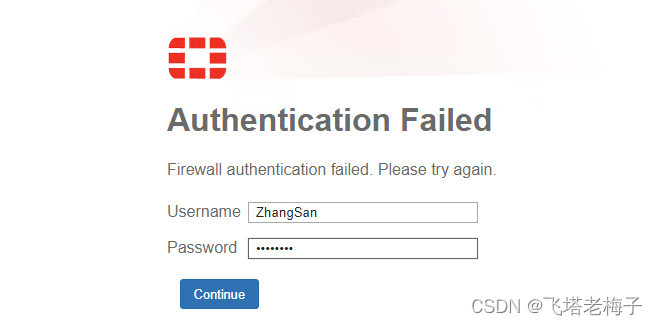

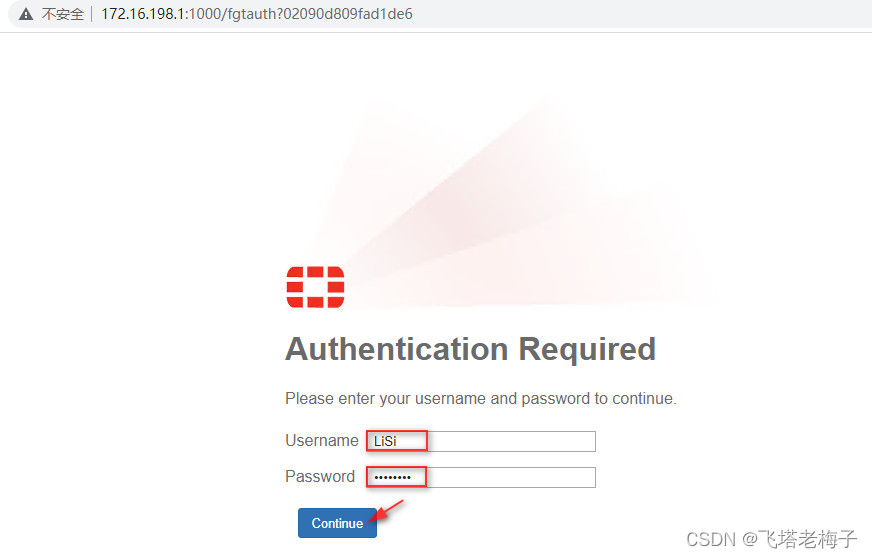

④ 再次打开网页,这次切换到了防火墙的认证页面。输入用户名和密码。

⑤ 验证没有通过,原来是用户名是区分大小写的,重输入正确大小写的用户名,点击【Continue】。

⑥ 这次验证通过。只是当前页面显示报错。没有关系,关闭这个页面,访问其它网页,可以正常上网了。

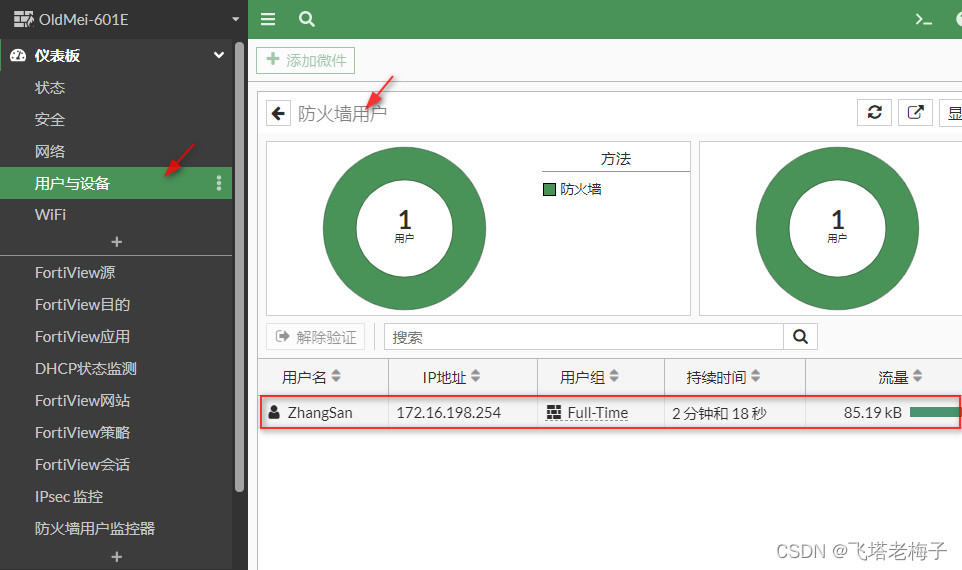

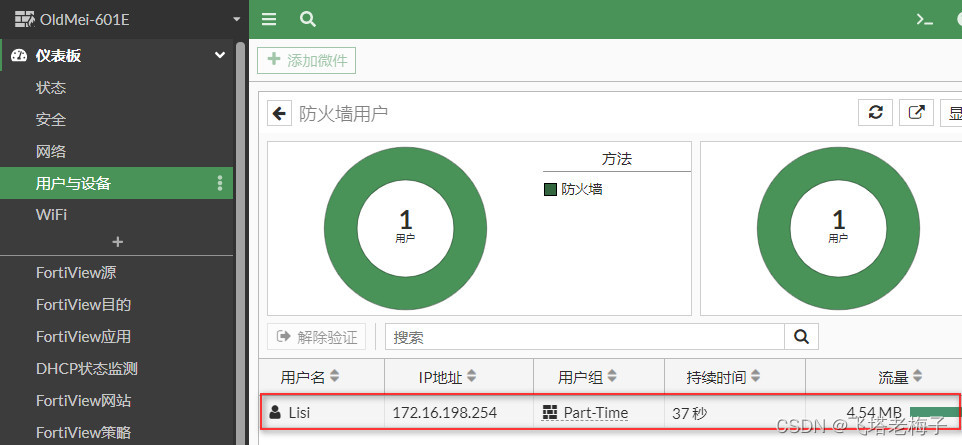

⑦ 选择菜单【仪表板】-【用户与设备】,点击【防火墙用户】,可以看到已经登录的张三的信息。

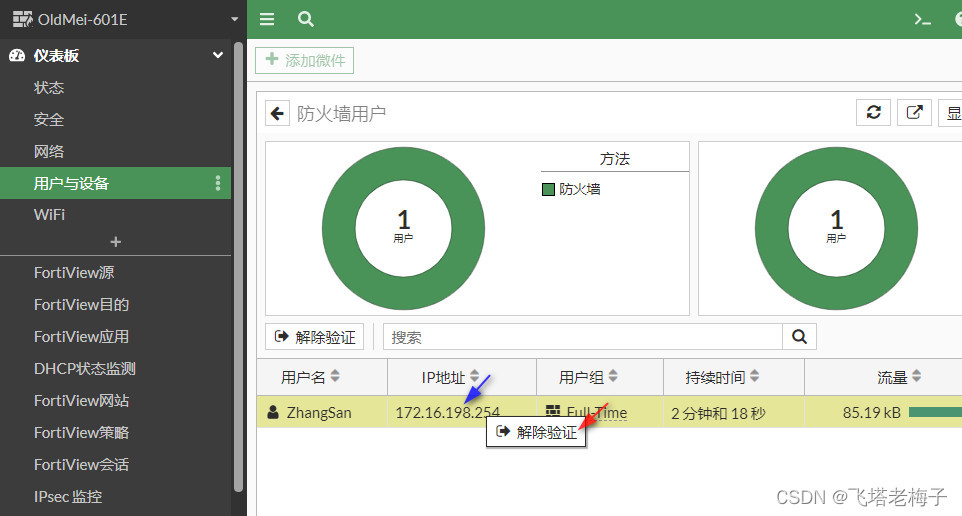

⑧ 如果要取消该用户的认证,只需要在用户上点击鼠标右键,弹出菜单选择【解除验证】即可。

强制认证

强制认证

前面的配置方法,在用户上网时经常会出现没有认证提示而又打不开网页的情况,或是很久才会出现认证提示,还有一个方法可以强制快速打开认证提示。

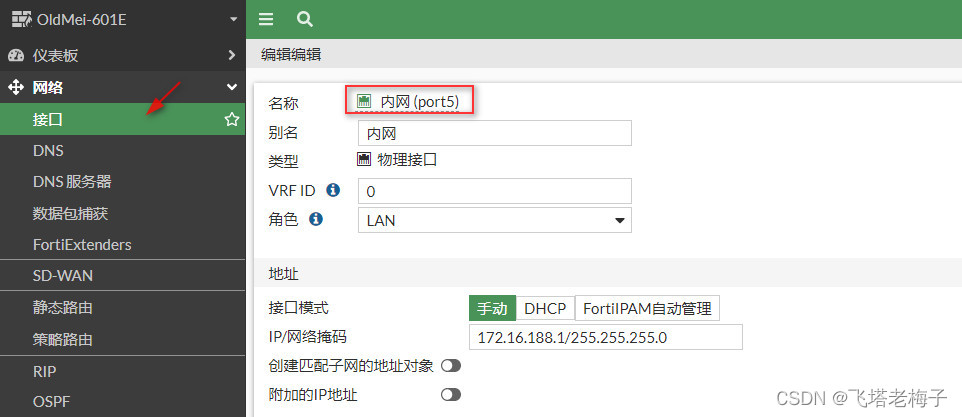

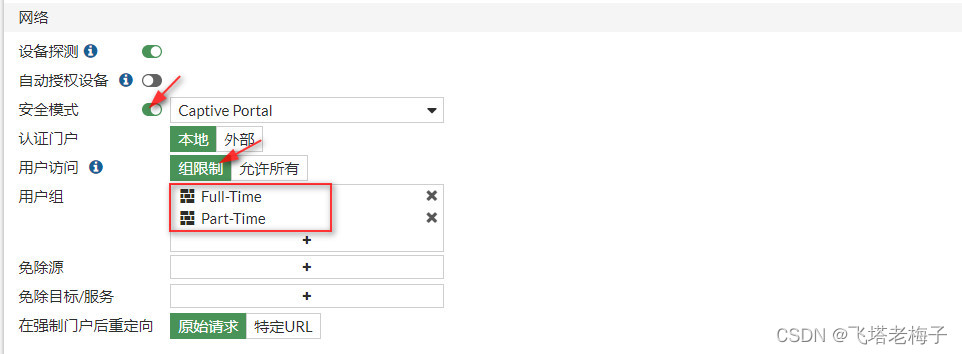

① 选择菜单【网络】-【接口】,编辑内网接口。

② 在网络选项下启用【安全模式】,默认为【Cative Portal】,组户访问选择【组限制】,在用户组中加入我们定议的两个用户组。点击【确认】。

③ 再次打开网页,很快的出现了认证提示,这次我们输入李四的帐号和密码,注意用户名是区分大小写的。很快验证通过,可以上网了。

④ 防火墙上也可以看到李四的登录信息。由于是中午12点多,李四登录后可以正常上网。2点以后登录,就不能上网了。

以上是关于认证篇(7.0) 01. 本地用户认证 ❀ 飞塔 (Fortinet) 防火墙的主要内容,如果未能解决你的问题,请参考以下文章

验证篇(7.0) 04. FortiGate防火墙与域服务器LDAP连接 ❀ 飞塔 (Fortinet) 防火墙

验证篇(7.0) 01. Windows Server 2022域服务器安装与配置 ❀ 飞塔 (Fortinet) 防火墙

SSL篇(7.0) 01. FortiClient 7.0报错-7200解决办法 ❀ 飞塔 (Fortinet) 防火墙

诊断篇(7.0) 01. 邮件报警 ❀ 飞塔 (Fortinet) 防火墙