埃森哲:2017年网络犯罪成本研究报告(含分析)

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了埃森哲:2017年网络犯罪成本研究报告(含分析)相关的知识,希望对你有一定的参考价值。

2017年10月1日,在埃森哲的委托下,Ponemon发布了第九次网络犯罪成本研究报告。根据这份访谈了来自全球7个国家,254个公司,2182名受访者的报告显示,全球一个组织或企业用于网络安全的年平均成本(/花费)是1170万美元,比去年增长了22.7%,美国地区更是高达2122万美元;平均一年发生的安全(泄漏)事件有130起,比去年增加了27.4%。

如下图,报告一共列举了19个关键发现,从5个方面进行了阐述 。

我在这里摘录其中几个进行叙述。

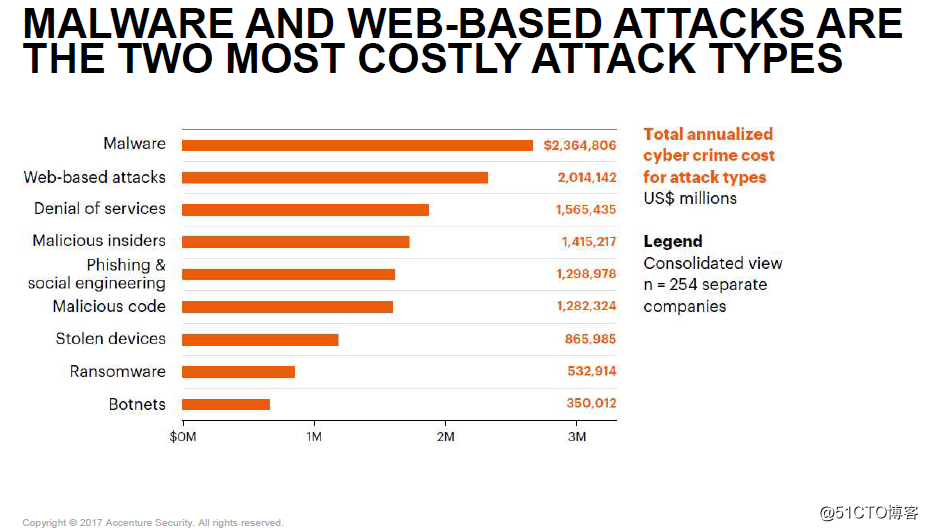

从攻击类型的角度来看,在这平均一年的开销(1170万美元)中,恶意软件的开销最高,达到236万美元;其次是WEB攻击,达到201万美元;再往后依次是拒绝服务、恶意内部人员、钓鱼和社会工程、恶意代码、失窃设备、勒索软件、僵尸网络。

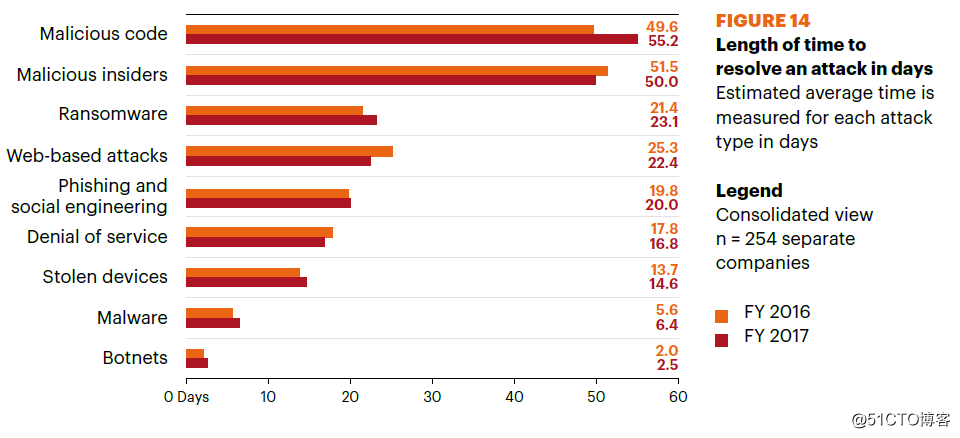

针对上述9种攻击类型,在处理时间上,处理恶意代码攻击问题所花费的时间最长,平均为55.2天,且比去年有所增长。其次是恶意内部人员,平均为50天。而勒索软件攻击的处理时间也到达了23天。

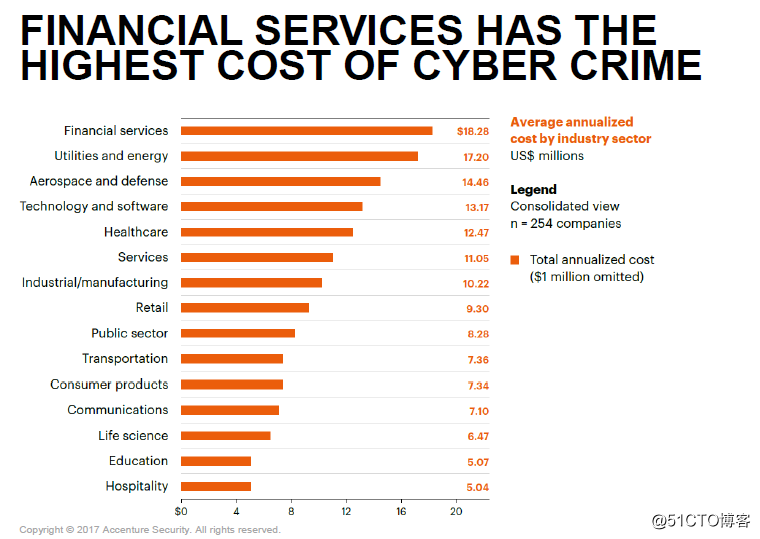

从行业分布的角度来看,金融业是重灾区,年均开销在1828万美元;通用设施和能源次之,为1720万美元。再往后,依次是航天和防务、技术与软件、卫生、服务、工业/制造、零售、公共部门、交通、消费品、通讯、生命科学、教育、酒店。

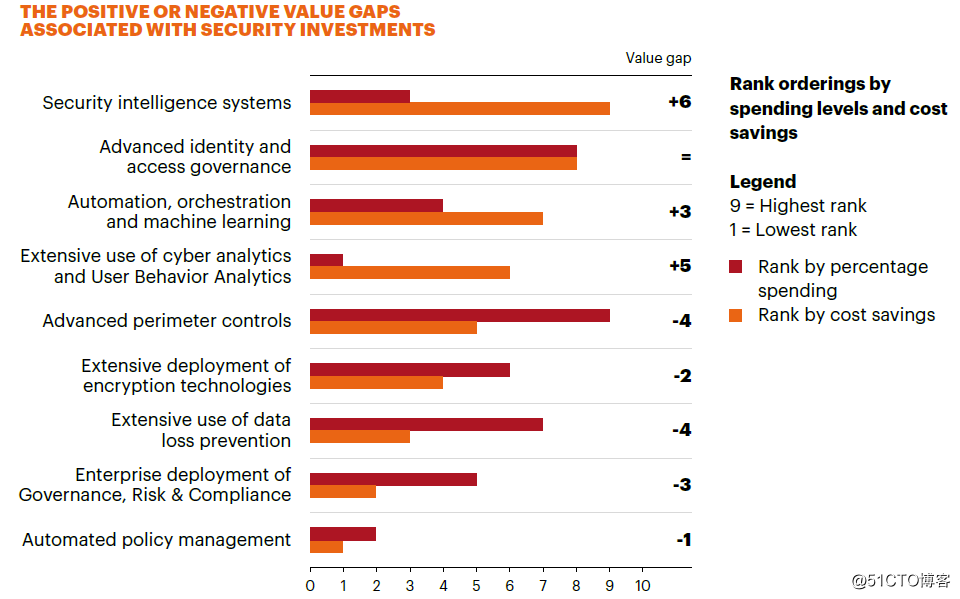

还有一个很有趣的分析是针对企业/组织的安全投资回报的,如下图所示:

Ponemon给出了9种安全投资类别,其实就是9种安全技术/措施类型。图中深色条的长度表示针对某种技术的投资程度,也就是问这9种技术用到了哪些,选的人越多,则投资程度(比例)越高,相应的色条越长。而稍浅色条的长度表示这种技术带来的收益(节约成本)的程度,也就是问这9种技术哪些带来了收益,选的人越多,则收益程度(比例)越高,相应的色条越长。然后再看两个色条之间的差距,包括正差距和负差距。正值越高,说明这类技术的ROI越好;相反,负值越高,则说明ROI越差。

从上图中,我们可以发现几点【注意,以下几点是我个人解读】:

1)对边界控制的投资最多,但效果却一般般,跟投入不符。说明,重兵把守边界的效果是不够的。

2)对DLP的投资回报也不满意。说明,DLP市场虽大,但效果仍需提升,还有很多工作要做。

3)对于合规(GRC)的投入比例居中,但收益排倒数第二。说明在面对网络犯罪(攻击),合规性技术是不足以应对的,或者说是收效较低的。

4)安全智能系统投入比例不高,但效果却十分可观。说明这类系统的应用前景很好。

5)身份管理与访问控制及治理(IAM、IAG)投入与回报相当,说明尚且OK,但投入需要达到一定高水平。

6)针对一些新兴技术,譬如安全分析、UEBA、安全编排与自动化(SOA)、机器学习等等,投入不高,但收益反馈较好,尤其是UEBA。这说明,企业/组织要花费更多的精力去投资新兴技术。但也要注意,这类新兴技术的投入比例在短期内依然不会成为主流,并且随着这类投入的增加,其收益可能会递减。我们可以看看2018年的报告对这个调研内容的持续跟踪,再做同比分析。

对于上图,报告给出的官方分析结论是:

1)组织需要更好地平衡不同的安全技术投资;

2)合规类技术很重要,但不能把宝压在合规上;

3)组织需要抓住安全技术创新的机遇。

报告谈到了当前组织/企业存在的问题,也给出了3个建议:

1)构建一个健壮的基础网络安全防御体系,包括安全智能、访问管理,同时持续创新,力争跑在黑客前面;

2)进行极限压力测试,不要仅仅依赖合规检查,尤其需要通过极限压力测试来识别隐藏的漏洞,力度甚至要大过有明确动机的黑客;

3)对突破性的创新技术进行投资,平衡对新技术的投入,尤其是安全分析和AI。

需要特别注意的是,上述分析图表都是全球平均的情况。针对不同的国家,9类攻击的成本和花费时间的排序,以及不同安全投资类别的有效性都有不同。而且由于这个调研的样本空间美国公司占比多,因此,全球平均水平更接近美国的情况。而中国公司没有参与,所以,对国内而言,上述数据仅供参考,我们可以从趋势上进行研判。

而说到这里,我想说,在看每个调研报告的时候,也要仔细看看他采样的空间和时间、分析的模型和假设前提。尤其是看国外的报告的时候,因为我们往往不能简单地将国外的调研结论简单地适用于国内,而需要更加审慎的去分析,尽管很难。最起码,看报告不要只看结论,要看清假设前提和研究方法。这一点上,国外有些报告做的比较好,很多相关信息都列举了出来。另一方面,我也有感于国内在这类调研分析领域的极度匮乏,并且也缺乏方法论和模型,还缺乏调查研究的土壤。

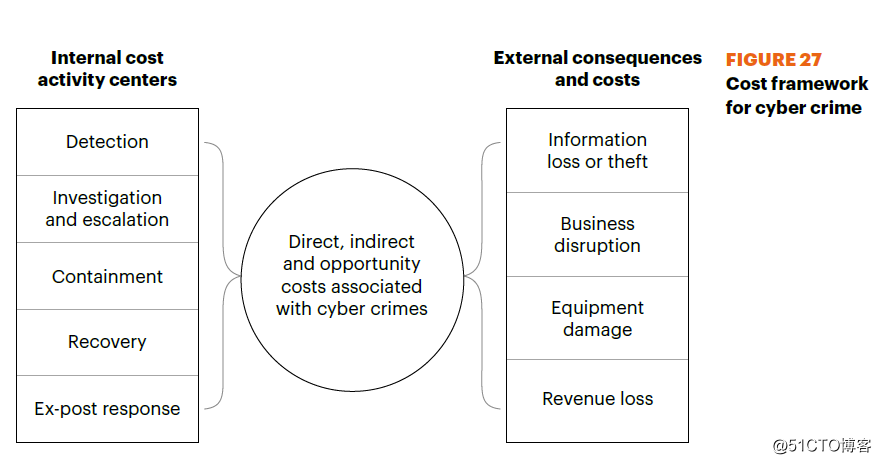

回到报告,我们最容易产生的问题就是:Ponemon是如何计算出这些开销的?比较有意思的是,Ponemon为此建立了一个网络犯罪的成本框架,从直接成本、间接成本和机会成本三个维度建立了一套计算指标体系。

Ponemon一共设计了9个成本指标,并分为内在成本指标(5个)和外延成本指标(4个)。内在成本指标包括:检测开销、调查和处置开销、遏制开销、恢复开销、善后处理开销。外延性成本指标包括:信息资产泄漏或者失窃损失、业务中断损失、设备损坏、收入损失。所有这9个指标都会映射到三种成本项目上。直接成本:就是针对某个指标的直接产生的开销;间接成本:就是不能直接以金钱衡量的时间、努力、或组织其它资源的开销;机会成本:就是安全事件发生后由于声誉受损而可能导致业务机会丧失等不良后果,以此来计算的成本开销。

最后,提醒一下,不要将这个报告与之前Ponemon受IBM之托做的另一份报告(2017年6月发布的《2017年全球数据泄漏成本研究报告》)相混淆。在那份报告中,显示平均一个数据泄漏事件造成的损失是362万美元;平均一次泄漏事件包括24000条记录,并特别分析了建立一支应急响应队伍、使用加密技术、参与威胁情报分享、让董事会参与其中的重要性和价值。

【参考】

以上是关于埃森哲:2017年网络犯罪成本研究报告(含分析)的主要内容,如果未能解决你的问题,请参考以下文章

3星|埃森哲《机器与人》:基于人工智能新闻甚至宣传稿的畅想与分析