一个springMVC的小项目 包括用户角色权限管理的DEMO

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了一个springMVC的小项目 包括用户角色权限管理的DEMO相关的知识,希望对你有一定的参考价值。

谁有代码,全的或者页面部分代码

最近的一份调查显示,几乎有一半的各行各业专业人士承认当他们跳槽时会带走资料,包括文件、销售协议和合同清单等各种资料,并将它们告诉下一个老板。调查还发现,八成的职员可以轻松地下载“有竞争力”的资料和信息,然后带到下一份工作中。

信息安全任重而道远。要保证信息系统的安全,需要考虑到很多方面如防火墙、加密传输、防SQL注入等,但很多的安全方案都是从如何把守大门着手的,如身份认证、数字证书,不管是传统的用户名加口令方式还是基于生物特征识别的指纹、视网膜扫描技术,乃至各类电子政务领域常用的USBkey都是在进入系统大门时大做文章,一旦身份识别完成进入大门后,却听之任之,很少再有处理方案。本文重点不在如何进行身份认证,而在身份认证完成后也即进入系统大门后,如何保证用户只在自己有权限的范围内进行操作,而不是可以进行任意功能的操作即系统内部细粒度权限控制解决方案。

常用的权限系统设计模式是以角色为核心的,即角色是具有相同权限的一类人员的集合:

1. 一个角色可以有包含多个操作人员,一个操作人员也可以属于多个角色

2. 一个角色可以具有多个功能的操作权限,一个功能也可以被多个角色所拥有。

在登录时通过查询登录用户所属角色,即可得到个用户的所有功能集合,如下图:

多数业务系统的页面功能菜单设计是以三级为标准的,即一级功能菜单、二级功能菜单、三级功能菜单,通常情况下一二级功能菜单只是用于功能分类,是不具有功能访问地址的,三级菜单才是功能的真正入口,常规权限系统就是通过控制每个人员对应的功能菜单的显示与隐藏来实现权限控制。要实现细粒度权限控制,可在设计功能表时再加入第四层:页面元素,隶属于第三层功能菜单,这些页面元素用来标识功能页面中的每一个功能按钮,如增加、修改、删除、查询都可算是页面元素,在为角色分配权限时,第四层也同样纳入统一权限管理,如果有此页面元素的权限,则页面上就显示该按钮,如果没有此页面元素的功能权限,则该按钮就不会显示出来。

对于没有权限访问的功能或页面除了进行前台的隐藏之外,还需要在后台访问时进行权限的验证,否则操作人员绕开页面直接通过输入URL访问功能就会造成权限漏洞,通过SpringMVC+Annotation的方式可以轻松实现,代码如下:

第一步:创建SpringMVC拦截器,拦截所有需要进行权限验证的功能请求

[html] view plain copy

<!-- 开启注解 -->

<mvc:annotation-driven/>

<!-- 静态资源访问 -->

<mvc:resources location="/static/" mapping="/static/**"/>

<!-- 拦截器 -->

<mvc:interceptors>

<!-- 多个拦截器,顺序执行 -->

<mvc:interceptor>

<!-- 如果不配置或/**,将拦截所有的Controller -->

<mvc:mapping path="/**" />

<!-- 在Freemarker界面展示之前做一些通用处理 -->

<bean class="xx.xxxx.core.web.FreeMarkerViewInterceptor"></bean>

</mvc:interceptor>

</mvc:interceptors>

第二步:创建作用于Method级别的Annotation类,用于传入功能ID

[java] view plain copy

@Retention(RetentionPolicy.RUNTIME)

@Target(ElementType.METHOD)

public @interface Permission

/**

* 功能ID,该功能ID,对应数据库中的功能ID

* @return

* @version V1.0.0

* @date Jan 13, 2014 4:59:35 PM

*/

String value();

第三步:通过静态常量建立数据库中的功能ID与执行方法的一对一关系

[java] view plain copy

public class FuncConstants

/**

* 系统管理-角色管理-增加角色

*/

public final static String Xtgl_Jsgl_AddJs = "4399d98bb0d84114acb5693081e83bc9";

/**

* 系统管理 - 部门管理- 部门列表

*/

public final static String Xtgl_Bmgl_BmList = "dbc4bf80f8b6418788b79de204d37932";

第四步:在SpringMVC拦截器中验证权限

[java] view plain copy

/**

* FreeMarker视图拦截器,页面展示之前做一些通用处理

* @version V1.0.0

* @date Dec 12, 2013 4:20:04 PM

*/

public class FreeMarkerViewInterceptor extends HandlerInterceptorAdapter

public void afterCompletion(HttpServletRequest arg0, HttpServletResponse arg1, Object arg2, Exception arg3) throws Exception

public void postHandle(HttpServletRequest request, HttpServletResponse response, Object arg2, ModelAndView view) throws Exception

String contextPath = request.getContextPath();

if (view != null)

request.setAttribute("base", contextPath);

public boolean preHandle(HttpServletRequest request, HttpServletResponse response, Object handler) throws Exception

//处理Permission Annotation,实现方法级权限控制

HandlerMethod method = (HandlerMethod)handler;

Permission permission = method.getMethodAnnotation(Permission.class);

//如果为空在表示该方法不需要进行权限验证

if (permission == null)

return true;

//验证是否具有权限

if (!WebUtil.hasPower(request, permission.value()))

response.sendRedirect(request.getContextPath()+"/business/nopermission.html");

return false;

return true;

//注意此处必须返回true,否则请求将停止

//return true;

至此,基于按钮、方法验证的细粒度权限体系完成!追问

页面代码有吗?比如那张图片的HTML代码

项目后台管理之权限管理(RBAC)

首先给没有做过权限的小伙伴普及一下,权限管理主要思想就是采用RBAC(Role-Based Access Control)的设计方法。

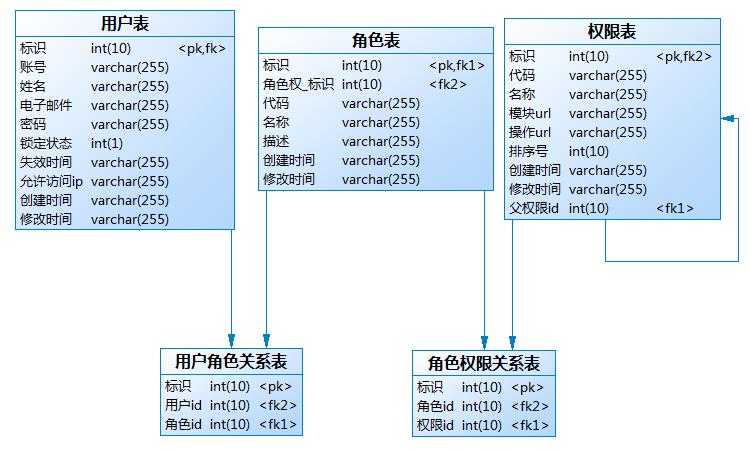

在我们的项目中使用的是基本的5张表设计方法,包括(用户表,用户角色关系表,角色表,角色权限关系表,权限表),当然如果项目结构和管理结构比较庞大也可以加上更多的权限控制,比如加上部门的设计思想,这里就不再展开叙述,现在说一下基本的5张表设计思想及实现。

1、用户表:包含用户的基本信息

2、角色表:包含该角色具有的基本信息

3、用户角色表:包含用户和角色的基本关系,一般由管理员分配

4、权限表:主要包含具体可以操作的权限内容

5、权限角色关系表:主要包含角色和权限的关系,一般也是由管理员分配

如下图:

说到这里大家应该能够理解了权限设计的主要思想,但是在项目中又是怎么具体实现的呢?请看下章

以上是关于一个springMVC的小项目 包括用户角色权限管理的DEMO的主要内容,如果未能解决你的问题,请参考以下文章

springmvc+spring+mybatis+shiro+easyui整合开发后台用户权限管理系统(附完整项目源码)

java毕设项目开源了,springboot+layui的教务教学管理系统