实验二 M0n0Wall 防火墙配置实验报告

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了实验二 M0n0Wall 防火墙配置实验报告相关的知识,希望对你有一定的参考价值。

1实验目的

使得用户在M0n0软件中配置,能使内网与外网互通

2 实验内容

本次内容包括安装配置M0n0、Scanner端口扫描,Metasploitable2-Linux软件IP的配置。

3 实验工具

VMware Workstation12、、Win XP系统,win7系统、M0n0、Scanner端口扫描软件、Metasploitable2-Linux。

4实验步骤

4.1 M0n0 IP配置

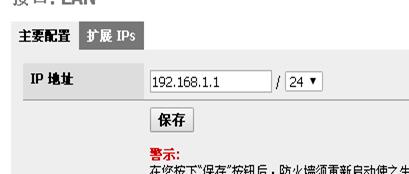

4.1.1 需要进入M0n0软件去配置LAN的地址

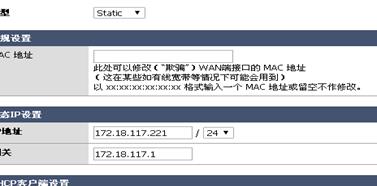

4.1.2 配置wan的相关地址。

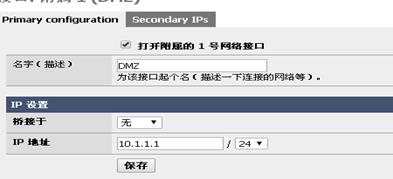

4.1.3对DMZ配置相关地址。

4.2内网访问外网配置

4.2.1现在开始配置内网访问外网规则设置。

4.3外网访问内网配置

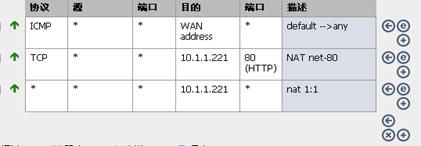

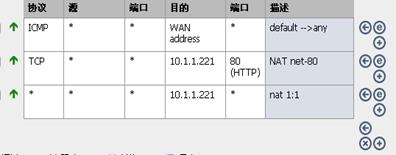

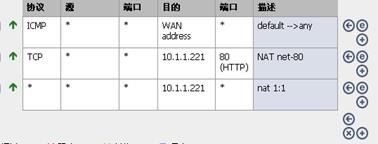

4.3.1然后配置外网访问内网NAT配置

4.3.2然后配置外网访问内网NAT规则配置,如下图规则2

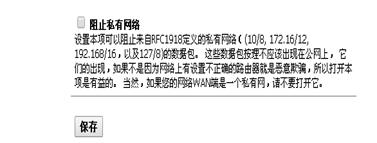

4.3.3需要在wan设置中重要注意,必须做这一步,不然外网访问不到内网。

4.4外网访问DMZ区域\'

4.4.1端口映射配置

4.4.2端口映射规则配置

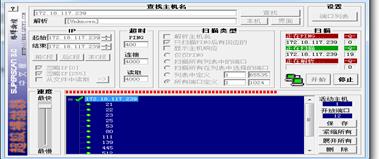

4.4.3在win7 桌面Scanner端口扫描软件中扫描172.18.117.239的端口。

4.4.4在win7 Google浏览器上地址栏中输入172.18.117.239进行验证。

4.5 PPPTP配置

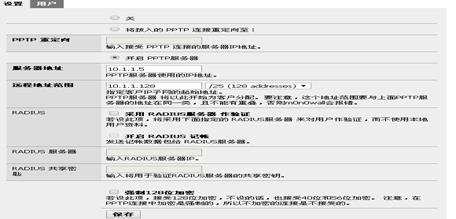

4.5.1 PPPTP设置服务器地址是10.1.1.5,远程地址范围设置为10.1.1.128。

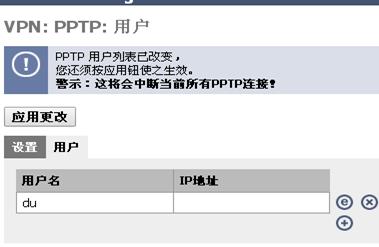

4.5.2 用户设置,用户名设置du,密码设置为123456。

4.5.3 规则配置

4.5.4 客户端验证

4.6 IPsec配置

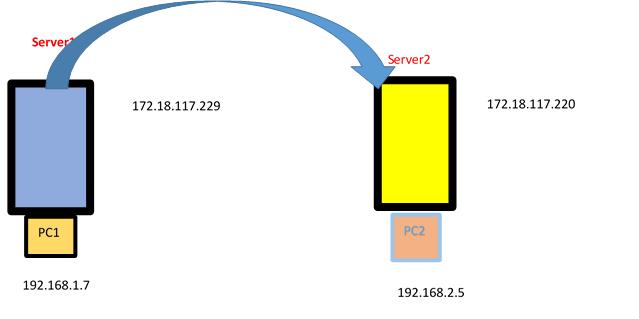

4.6.1 首先需要对整体的网络进行草稿设计,达到PC1,PC2可以相互访问的目的。

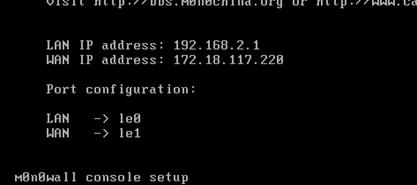

4.6.2 M0no网络接口网卡分配配置

4.6.3 通道选项配置

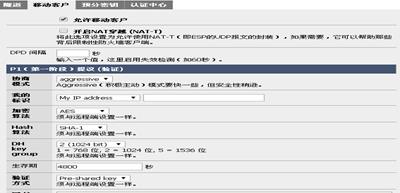

4.6.4 移动客户选项配置

4.6.5 预分密钥选项配置

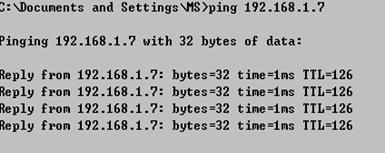

4.6.6 最后我们来进行IPsec的验证,验证过程是在自己192.168.2.5的机器上验证对方192.168.1.7。

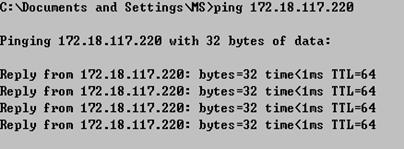

第一步:首先出自己的防火墙,所以ping 172.18.117.220

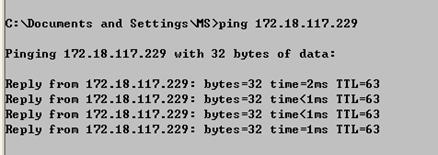

第二步:验证进入对方防火墙,ping 172.18.117.229

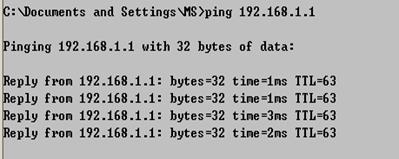

第三步:访问对方的网关,ping 192.168.1.1

第四步:进入了网关,最后就进入对方的主机

4实验总结

进过这周的学习,在学习N0m0wall对我印象很深刻,因为在学习哪儿的时候我遇到了一些问题,就比如说在配置外网172.18.117.239这个地址,访问DMZ区域的10.1.1.221这个地址的时候,我出了错,就是给目标地址是,填写了外网的地址去了,理解错了规则的一个单词,所以只有出错才能记忆深刻,N0m0的学习精华就是 IPsec和端口映射配置,端口映射印象深刻的地方是防火墙规则的配置,我在配置IPsec的时候有点搞不懂,后来通过思考,在LAN里配置的一个规则是内网出到达网关,里面的全部配置是any,在然后就是在wan口设置的源端口设置为LAN子网,这个规则是内网出网关的,最后总结就是防火墙规则都是指的是端口,这又是第二个软路由软件的学习。

以上是关于实验二 M0n0Wall 防火墙配置实验报告的主要内容,如果未能解决你的问题,请参考以下文章