网络安全——防火墙配置实验

Posted Quase7

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了网络安全——防火墙配置实验相关的知识,希望对你有一定的参考价值。

一、实验目的

1、 掌握防火墙的区域划分。

2、 掌握防火墙的基本配置。

3、 掌握在防火墙上配置源NAT的方法。

4、 掌握在防火墙上配置NAT Server的方法。

二、实验的仪器、设备、材料

路由器、PC机、服务器、防火墙、交换机

三、实验内容及实验原理

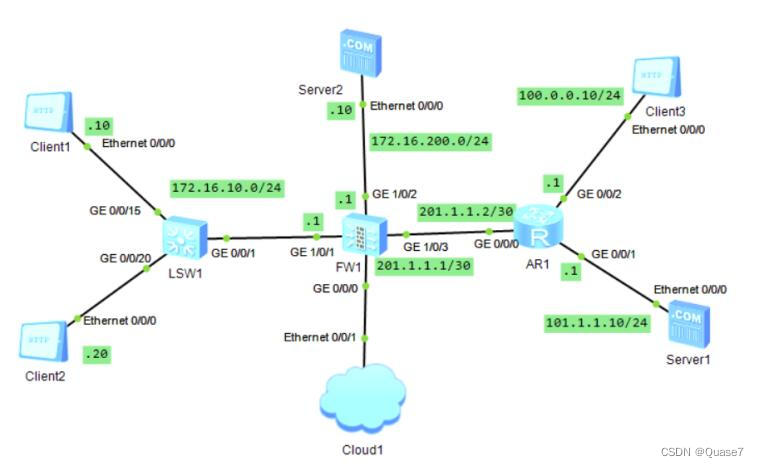

图 1 实验拓扑图

如上图所示,网络的配置要求如下:

- 局域网需求

- 地址设计

网络地址为172.16.10.0/24

3. 资源访问

要求172.16.10.20可以上网,并且可以访问DMZ区域的FTP和WEB服务

172.16.10.10不能上网,但是能够访问DMZ区域的FTP和WEB服务

内网用户通过NAT(easy-ip)的形式访问互联网。

4. 防火墙安全区域的设计

防火墙接口G1/0/1加入到trust区域

防火墙接口G1/0/2加入DMZ区域

防火墙接口G1/0/3加入untrust区域

5.互联网用户访问内网服务器的设计

要求在互联网上能够访问DMZ区域中的WEB服务,但不能访问它的FTP服务,内网服务器配置的全球地址为200.1.1.1

四、实验步骤

- 组网

(1) 搭建环境

按照如图1所示搭建实验环境。

(2) 设置各主机IP地址,配置情况如图1所示。

(3) 配置各网段的网关地址为该网段的有效地址的第一个。

| 主机 | ip地址 | 网关 |

| Client1 | 172.16.10.10/24 | 172.16.10.1 |

| Client2 | 172.16.10.20/24 | 172.16.10.1 |

| Server2 | 172.16.200.10/24 | 172.16.200.1 |

| Client3 | 100.0.0.10/24 | 100.0.0.1 |

| Server1 | 101.1.1.10/24 | 101.1.1.1 |

2. 配置防火墙

(1) IP地址配置

配置防火墙G1/0/1、G1/0/2、G1/0/3的接口地址。

| [FW1]int g1/0/1 [FW1-GigabitEthernet1/0/1]ip add 172.16.10.1 24 [FW1-GigabitEthernet1/0/1]int g1/0/2 [FW1-GigabitEthernet1/0/2]ip add 172.16.200.1 24 [FW1-GigabitEthernet1/0/2]int g1/0/3 [FW1-GigabitEthernet1/0/3]ip add 201.1.1.1 30 |

配置路由器的g0/0/0、g0/0/1、g0/0/2端口地址:

| [AR1]int g0/0/0 [AR1-GigabitEthernet0/0/0]ip add 201.1.1.2 30 [AR1-GigabitEthernet0/0/0]int g0/0/2 [AR1-GigabitEthernet0/0/2]ip add 100.0.0.1 24 [AR1-GigabitEthernet0/0/2]int g0/0/1 [AR1-GigabitEthernet0/0/1]ip add 101.1.1.1 24 |

(2) 安全区域的设置

| [FW1]firewall zone trust [FW1-zone-trust]add int g1/0/1 [FW1-zone-trust]firewall zone untrust [FW1-zone-untrust]add int g1/0/3 [FW1-zone-untrust]firewall zone dmz [FW1-zone-dmz]add int g1/0/2 |

(3) 设置安全策略,使内网用户可以访问dmz区域的服务器

| [FW1]security-policy [FW1-policy-security]rule name t_d_permit [FW1-policy-security-rule-t_d_permit]source-zone trust [FW1-policy-security-rule-t_d_permit]destination-zone dmz [FW1-policy-security-rule-t_d_permit]action permit |

(4) 设置安全策略,使内网用户可以访问互联网,并阻止172.16.10.10访问互联网

| [FW1]security-policy [FW1-policy-security]rule name add_u_deny [FW1-policy-security-rule-add_u_deny]source-address 172.16.10.10 32 [FW1-policy-security-rule-add_u_deny]destination-zone untrust [FW1-policy-security-rule-add_u_deny]action deny [FW1-policy-security-rule-add_u_deny]q [FW1-policy-security]rule name t_u_permit [FW1-policy-security-rule-t_u_permit]source-zone trust [FW1-policy-security-rule-t_u_permit]destination-zone untrust [FW1-policy-security-rule-t_u_permit]action permit |

(5) 设置安全策略,使互联网用户能够访问dmz区域的web服务

| [FW1]security-policy [FW1-policy-security]rule name u_d_permit [FW1-policy-security-rule-u_d_permit]source-zone untrust [FW1-policy-security-rule-u_d_permit]destination-zone dmz [FW1-policy-security-rule-u_d_permit]destination-address 172.16.200.0 24 [FW1-policy-security-rule-u_d_permit]service http [FW1-policy-security-rule-u_d_permit]action permit |

(6) 配置防火墙的默认路由

下一跳为路由器的g0/0/0端口地址

| [FW1]ip route-static 0.0.0.0 0.0.0.0 201.1.1.2 |

(7) 配置源NAT

| [FW1]nat-policy [FW1-policy-nat]rule name t_u_nat [FW1-policy-nat-rule-t_u_nat]source-zone trust [FW1-policy-nat-rule-t_u_nat]destination-zone untrust [FW1-policy-nat-rule-t_u_nat]source-address 172.16.10.0 24 [FW1-policy-nat-rule-t_u_nat]action nat easy-ip |

(8) 配置源NAT server

| [FW1]nat server policy_nat_web protocol tcp global 200.1.1.1 www inside 172.16.200.10 www no-reverse |

(9) 配置黑洞路由

| [FW1]ip route-static 200.1.1.1 32 NULL0 |

3. 配置路由器到防火墙的静态路由

| [AR1]ip route-static 200.1.1.1 32 201.1.1.1 |

4. 测试

测试: 抓图验证实验内容要求的各部分内容

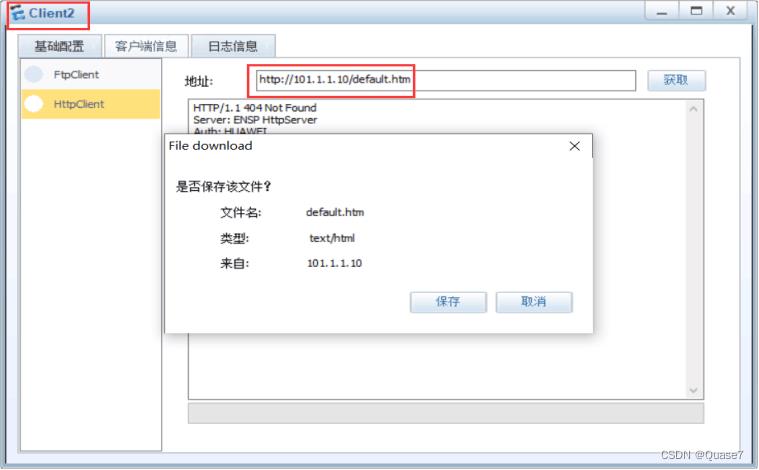

(1) 要求172.16.10.20可以上网,并且可以访问DMZ区域的FTP和WEB服务

- Client2(172.16.10.20)可以访问外网的服务器:

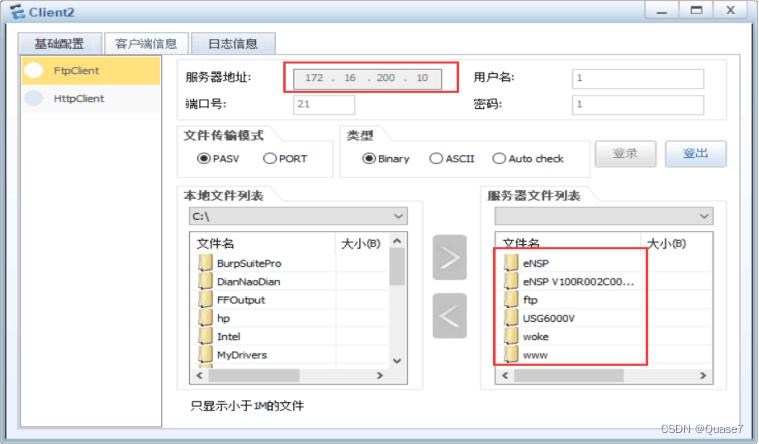

- Client2(172.16.10.20)可以访问dmz区域的FTP服务:

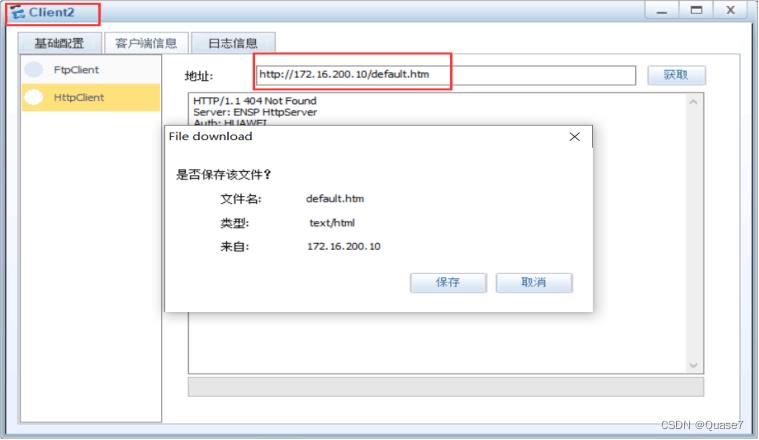

- Client2(172.16.10.20)可以访问dmz区域的HTTP服务:

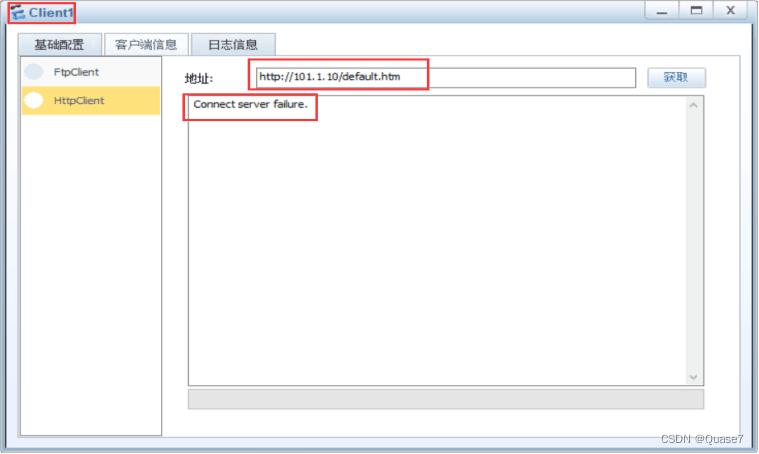

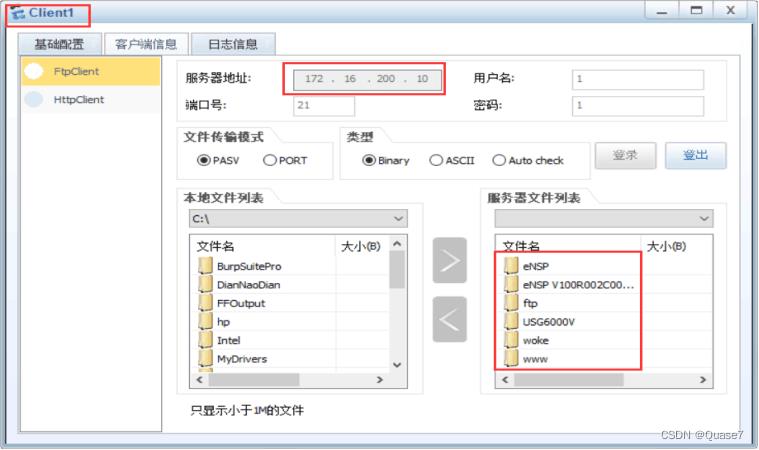

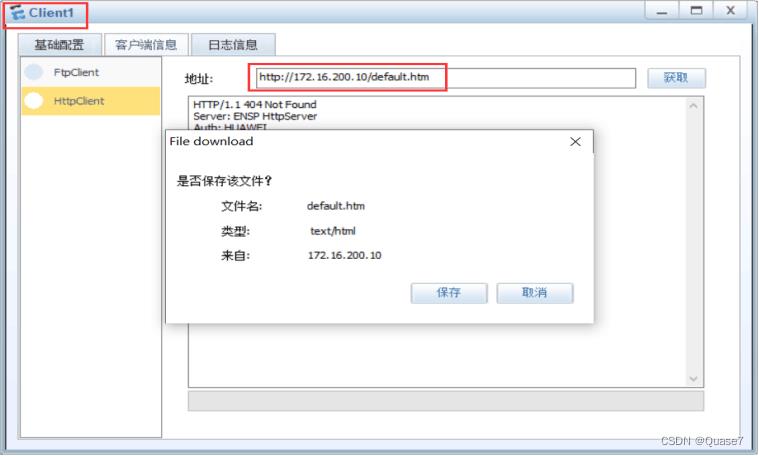

(2) 172.16.10.10不能上网,但是能够访问DMZ区域的FTP和WEB服务

- Client1(172.16.10.10)不可以访问外网的服务器:

- Client1(172.16.10.10)可以访问dmz区域的FTP服务:

- Client1(172.16.10.10)可以访问dmz区域的HTTP服务:

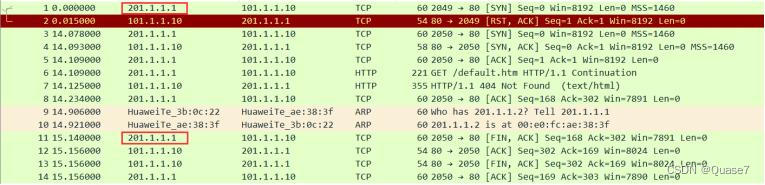

(3) 内网用户通过NAT(easy-ip)的形式访问互联网。

通过抓包可以发现,内网用户向外网用户进行通信时,所使用的的源ip地址为201.1.1,也就是防火墙g1/0/3的端口地址,这样可以很好的隐藏自己的真实的ip地址。

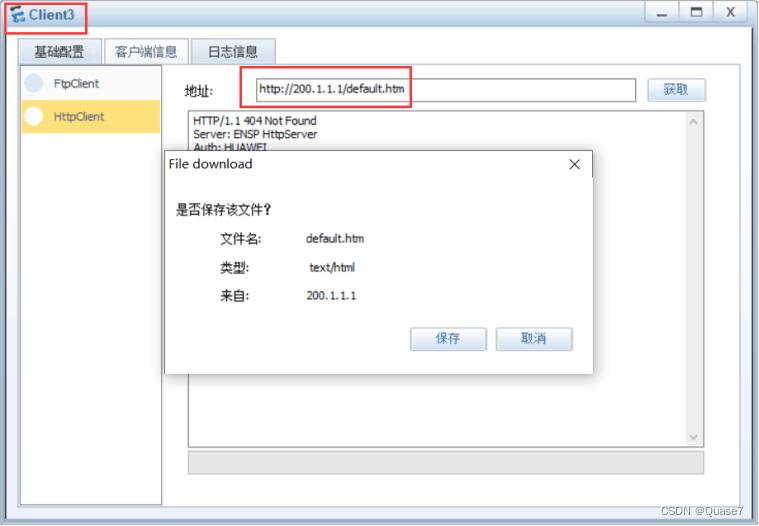

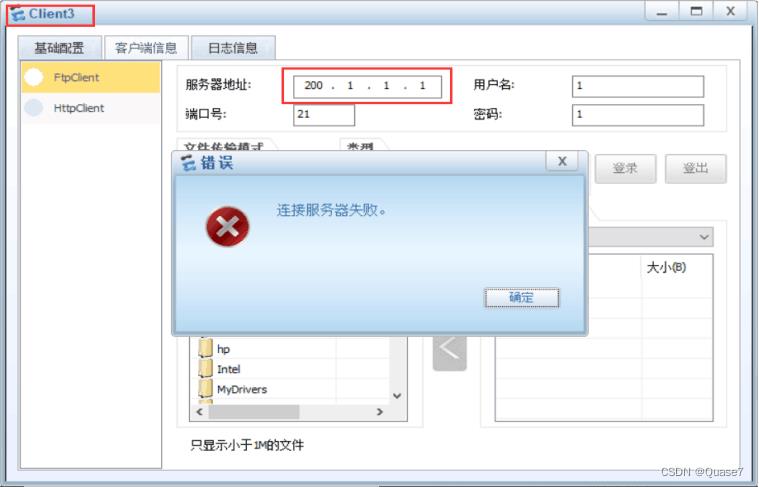

(4) 要求在互联网上能够访问DMZ区域中的WEB服务,但不能访问它的FTP服务,内网服务器配置的全球地址为200.1.1.1

- Client3(100.0.0.10)可以访问dmz区域的HTTP服务,访问的地址为200.1.1.1:

- Client3(100.0.0.10)不可以访问dmz区域的FTP服务:

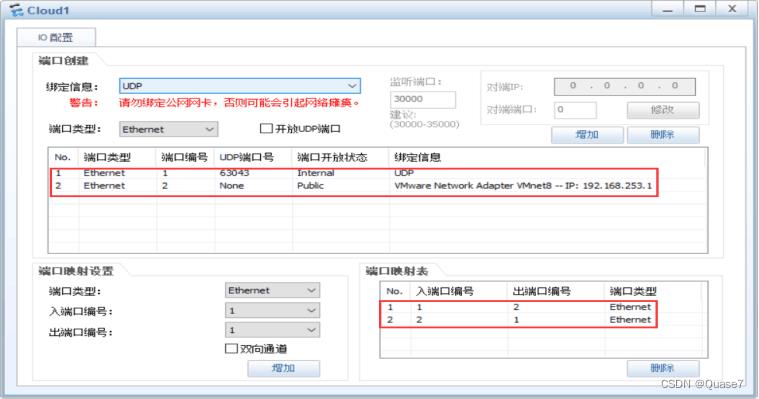

5. 通过web方式查看防火墙的配置

先增加cloud的端口映射,查看端口的IP地址为:192.168.253.1

将防火墙g/0/0的端口地址配置为192.168.253.2,并开启https服务:

| [FW1]int g0/0/0 [FW1-GigabitEthernet0/0/0]ip add 192.168.253.2 24 [FW1-GigabitEthernet0/0/0]service-manage https permit [FW1-GigabitEthernet0/0/0]service-manage ping permit |

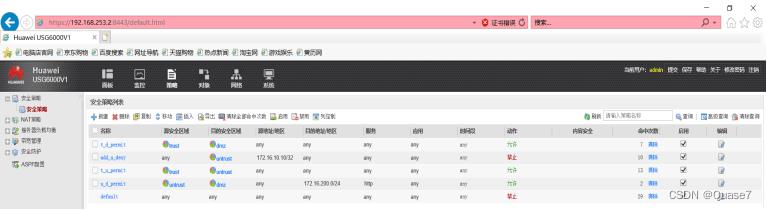

通过网页进行观察,防火墙的配置如下:

以上是关于网络安全——防火墙配置实验的主要内容,如果未能解决你的问题,请参考以下文章