burpsuite的使用

Posted pyqb

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了burpsuite的使用相关的知识,希望对你有一定的参考价值。

安装证书:

打开burpsuite,设置好代理。端口8080,但是打开https的网站却因为证书问题无法访问。

这需要我们为浏览器手动安装CA证书,

安装CA证书有两种方式:

1、

在burpsuite中

记得选certificate in DER format就足够了,不要选Private,里面包含有个人的隐私信息容易泄密。

next,设置证书保存路径,next,close

2、在已经打开burpsuite代理的情况下。在浏览器中打开http://burp,可以看到有生成CA证书的选项,点击

保存下来。

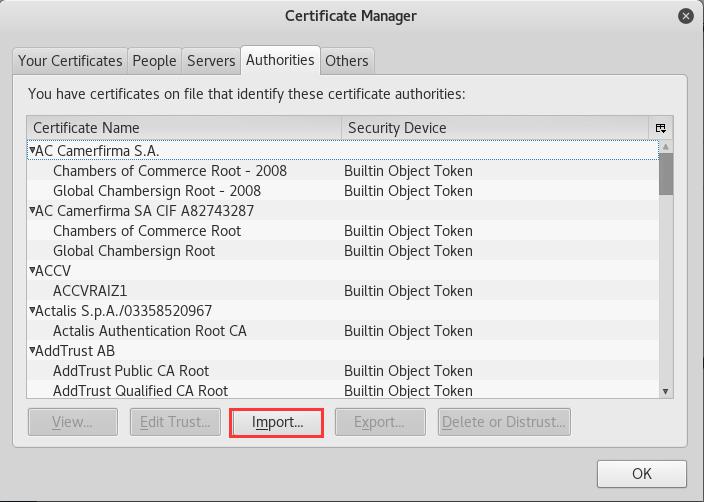

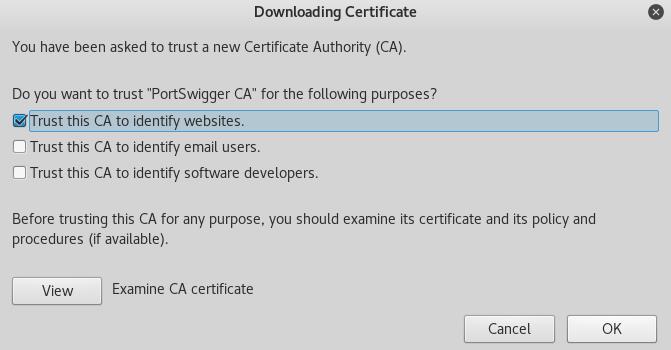

现在我们有了证书,开始导入证书

alt弹出菜单edit ,Preferences ,Advanced ,Certificates ,view Certificates

import导入刚才的证书

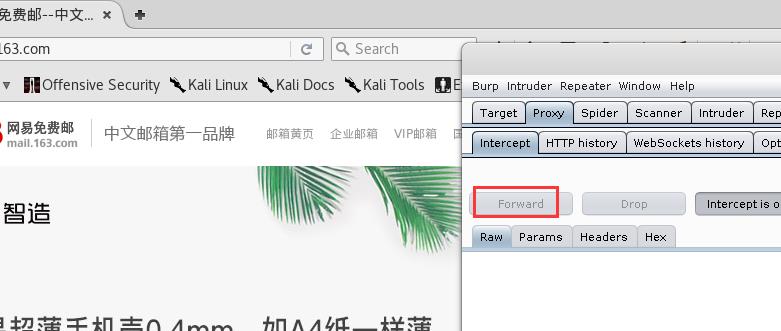

现在开始访问https://mail.163.com,那个圈一直在转,但是进不去。

这是因为burpsuite默认开启了截断功能intercept is on,浏览器中不会马上打开163邮箱的页面。

可以看到request to http://main.163.com:80 [220.181.12.209],这是burpsuite后台正在打开的网址,如果想访问这个网址点forward,如果想跳过这个网址点drop

不断地按forward,就会不断地弹出页面内容

知道加载完毕,forward就会变灰

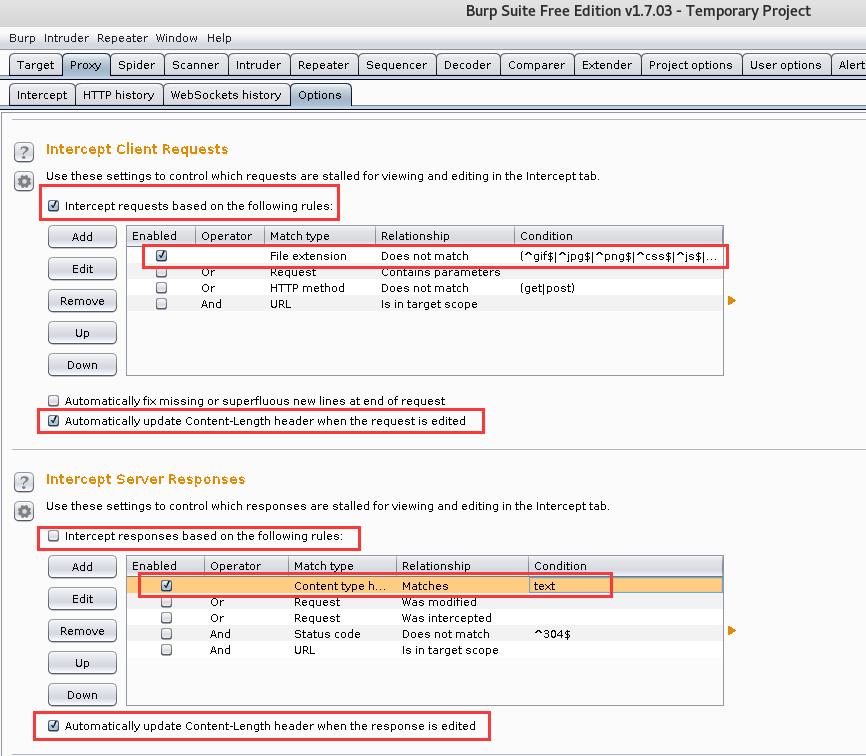

burpsuite默认情况下开启request的截断模式,不截断response。打开配置选项可以看到具体的配置内容,可以看到默认勾选截断request,不勾选截断response。

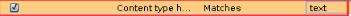

默认勾选的 ,

, ,

,

是因为这几项的内容通常存在安全隐患的可能性较低。还有个比较重要的,

这两项一定要勾选上,头长度不是固定不变的,勾选不容易出错。

返回的页面中有时候会包含有隐藏的域,里面包含一些隐藏的信息,显示隐藏的信息勾选unhide hidden form fields

如果想激活一些禁用的表单,勾选enable hidden form fields

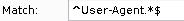

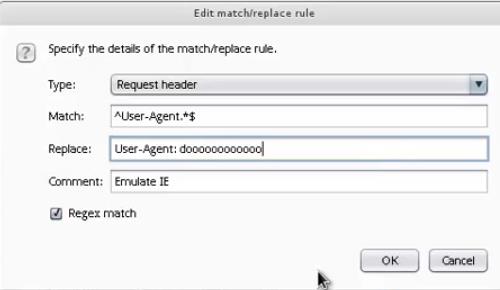

匹配和替换头信息

随便选中一个edit

可以看到请求头一旦满足匹配条件 就替换成

就替换成

如果修改一下:

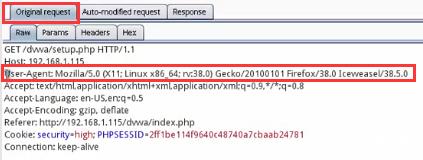

向目标发一个请求,在history中查看刚才的请求,original request,存储着原始的请求头,auto-modified request可以看到修改之后的头

刚才不断点forward的过程中,浏览器和服务器端真正产生过的流量可以在HTTP history这里体现

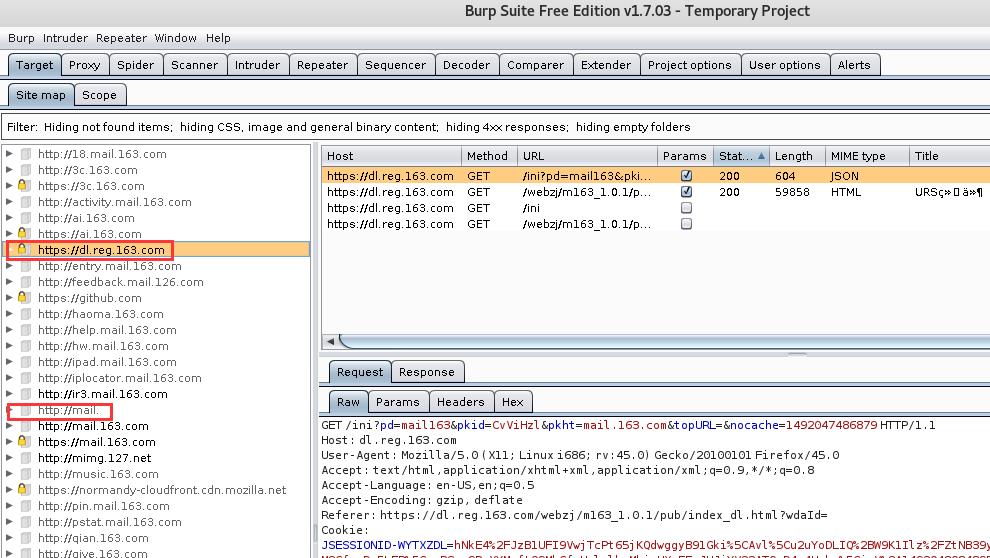

还可以在target中查看,其中的信息有两种,一种是黑色的,一种是灰色的,黑色的表示真正产生过访问请求的,灰色是经过url爬网爬出来的,只说明有这个url,但是没有发起访问请求。

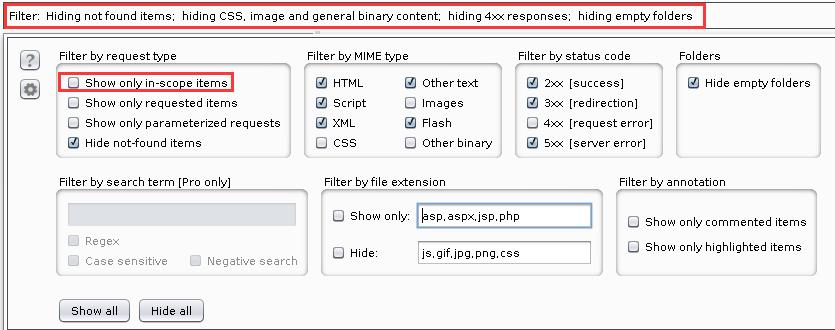

这样显示的内容过多,有时会进行信息的过滤,右击感兴趣的url add to scope

添加以后,点选红框所示白条,勾选show only in-scope items,然后随便点一下鼠标就会更新配置,

就会只显示刚才加到scope中的内容

可以在scope中看到生成的正则表达式,下面红框是排除一些页面

加注释

以上是关于burpsuite的使用的主要内容,如果未能解决你的问题,请参考以下文章

Kali linux 2 使用 Burpsuite 1.6.38

wireshark 和 charles,burpsuite的区别

漏扫(漏洞扫描)工具Burpsuite或者Burp Suite的使用(附Burpsuite+1.7.26的安装与安装包下载)