一篇文章带你看懂Cloudflare信息泄露事件

Posted 偶素浅小浅

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了一篇文章带你看懂Cloudflare信息泄露事件相关的知识,希望对你有一定的参考价值。

版权声明:本文由贺嘉 原创文章,转载请注明出处:

文章原文链接:https://www.qcloud.com/community/article/753847001488039974

来源:腾云阁 https://www.qcloud.com/community

1.问题描述

近期根据Hacker News的报道,以及国际CDN厂商cloudflare的公告,我们注意到了一起敏感信息、API 密钥被Cloudflare泄露给了随机的 requesters请求,同时相关敏感数据也被搜索引擎给收录的问题。

这一问题持续了 2016-09-22至 2017-02-18近半年时间,最为严重的阶段是2-13至2-18 每 3,300,000 HTTP 请求就有可能泄露一份内存数据(近总请求量的0.00003%),预计是100k-200k 页面涉嫌数据泄露。包括uber在内的一系列知名互联网企业可能受到影响。

以下是可能受到这一问题影响的网站清单:

https://github.com/pirate/sites-using-cloudflare/blob/master/README.md

2.信息泄露问题原因

Cloudflare CDN服务 会对 html 标签进行重新解析,比如将 Google Analytics的标签插入到HTML中, 安全地重写 http:// 链接成为 https://, 模糊email邮箱地址等等。但是由于 nginx 模块中的HTML 解析功能存在指针问题,导致在用户之间共享的反向代理存在信息泄露问题,最早是由 Google’s Project Zero 的研究员 Tavis Ormandy发现。

之前Cloudflare的HTML解析一直使用标准的 Ragel 有限状态机编译器( www.colm.net/open-source/ragel/),但是前段时间Cloudflare为了提升代码效率对解析器进行了升级,将其升级为 cf-html并测试了其对HTML5的解析是没有问题的。但是问题出在了开发团队错误的使用了 Ragel的编码规范,Ragel的代码会被自动编译为C语言的代码,而C语言允许更加灵活的使用指针。

/ generated code /

if ( ++p == pe )

goto _test_eof;

以上Ragel自动生成的代码会导致指针越界,也就是常见的内存泄露问题。但是之前Ragel实现的HTML 解析模块单独使用并不会触发信息泄露问题,而是仅当基于Ragel 解析器与Cloudflare 升级 后的cf-html解析器一起工作的时候才会触发这一问题。

3.解决方案

3.1迁移至腾讯云CDN

腾讯云CDN(领取免费体验)

提供基于角色的CDN权限控制,并且支持以API接口方式调用。同时新用户开通CDN即连续6个月,每月赠送50G流量包。

* 财务管理员

* 超级管理员

* 云资源管理员

超级管理员拥有创建者的所有权限,可以进行其他子用户的分配;而云资源管理员拥有对所有云资源的管理权限,但不可以创建其他子用户。部分功能仅能够供预设管理员使用,具体如下:

* 使用云API DescribeCdnHosts 获取账户下所有域名详细信息;

* 使用云API UpdateCdnProject 或在 CDN控制台 进行域名所属项目的切换;

项目管理员除了预设管理员外,还可以按照项目维度划分权限,即项目管理员。项目管理员可以管理指定项目中所有的云资源。

项目管理员可以通过自定义策略 中服务类型为项目管理的策略进行指派,该策略拥有两个功能:

* 管理 CDN 业务项目内云资源

* 管理其他业务项目内云资源

3.2考虑在你的应用中实现Keyless(无密钥加载)架构

对证书稍微熟悉的朋友都知道,SSL 密钥和证书都是成对使用的,一个证书一定唯一对应一个私钥。整个 HTTPS 最重要的一个数据就是 SSL 的私钥了,如果私钥泄露,整个握手过程就可以被劫持,签名可以被伪造,对称密钥也可以被破解。整个 HTTPS 就毫无安全可言。

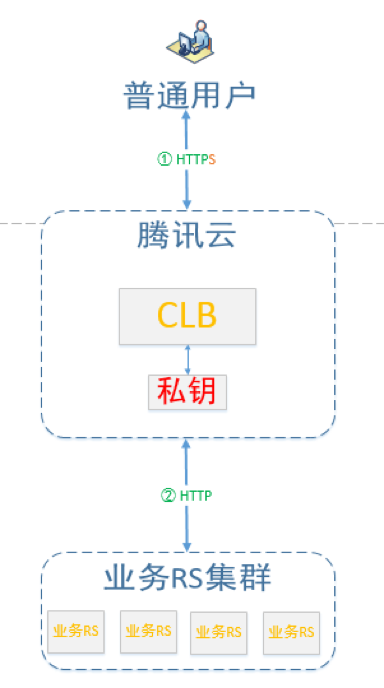

传统的私钥使用方案和风险传统的私钥方案就是将私钥和应用程序绑定在一起。比如大家熟知的 nginx, apache,如果想使用 HTTPS,必须在部署 nginx 的接入机器上部署相关的证书和私钥。

这种方案会有如下安全上的问题:私钥部署在云端或者 CDN,如果泄露了怎么办?

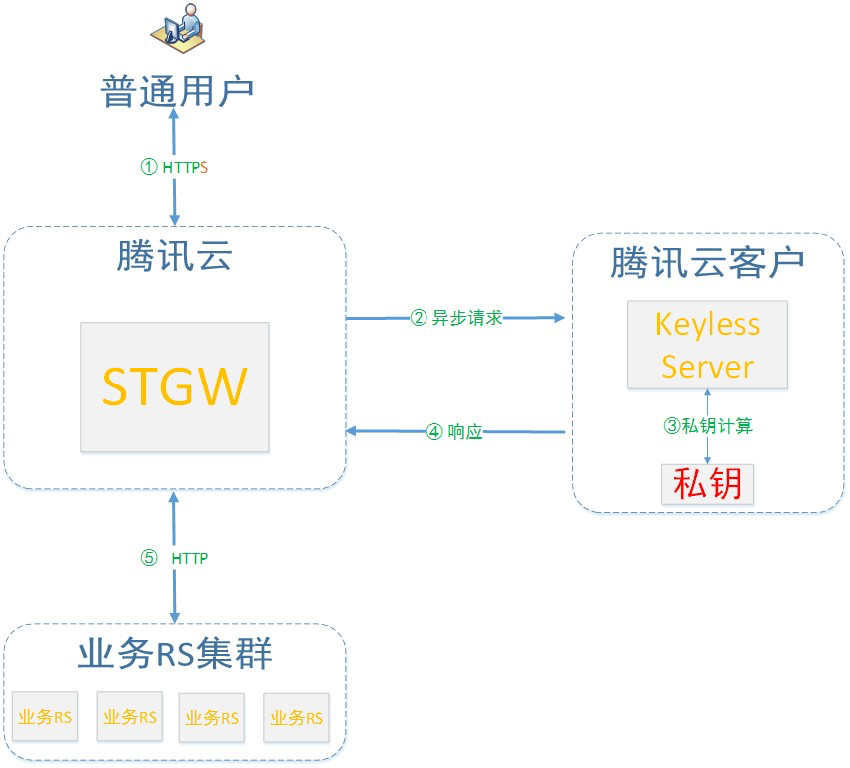

无秘钥方式虽然腾讯云的内网非常安全,但是出于对客户的安全负责,彻底打消用户对私钥泄露的顾 虑,确保用户对私钥的绝对控制,腾讯云提供一种无私钥的加载方案。这个方案核心是「不需要把私钥存储在腾讯云,允许用户使用自己的服务器保管私钥,完成 HTTPS 的接入」。 腾讯云完全接触不到私钥,客户甚至可以把私钥保存在自己家里的服务器上。

它的接入过程如下:

1. 用户发起 HTTPS 握手请求。

2. 在涉及到私钥计算的时候,腾讯云 CLB 会将这个私钥计算请求通过加密的自定义协议,转发给用户自己的 keyless 服务器上。

3. keyless 服务调用用户的私钥完成计算。

4. keyless 服务将计算结果返回给腾讯云 CLB。

5. CLB 继续进行 HTTPS 请求的处理。

整个过程,腾讯云接触不到 HTTPS 私钥,需要注意一点的,keyless server 是腾讯云提供一个服务端程序,代码开源,用户自主部署,服务端行为用户掌握得一清二楚。

总结来说Keyless(无密钥加载)架构可以更好的实现用户的私钥安全性,但是会对于开发者而言增加一次网络交互,一般来说100-200ms的网络延时,除非是对于安全性有非常高要求的应用,才会考虑这一方式,是用腾讯云的这一架构需要和我们的技术人员单独沟通以明确需求。

4.参考资料list

https://www.qcloud.com/document/product/228/6689

https://www.qcloud.com/community/article/207618001486449512

List of Sites possibly affected by Cloudflare‘s

https://github.com/pirate/sites-using-cloudflare/blob/master/README.md

report of bugs

https://bugs.chromium.org/p/project-zero/issues/detail?id=1139

Incident report on memory leak caused by Cloudflare parser bug

https://blog.cloudflare.com/incident-report-on-memory-leak-caused-by-cloudflare-parser-bug/

以上是关于一篇文章带你看懂Cloudflare信息泄露事件的主要内容,如果未能解决你的问题,请参考以下文章