SANS:安全分析调研报告

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了SANS:安全分析调研报告相关的知识,希望对你有一定的参考价值。

2016年12月6日,SANS发布了第4期(2016年度)安全分析调研报告。报告对全球348名受访者进行了调研。结果显示,38%的人用安全分析来评估风险,35%的人用安全分析来识别恶意行为,31%的人用来实现合规。这也是安全分析最常用的三个场景。安全分析自动化不足的问题依然没有多大改观,和上次调研相比,依然仅有4%的人认为自己完全最到了安全分析自动化,仅有22%的人使用了机器学习相关的工具来参与安全分析。

1、数据收集的范围

首先是应用日志(包括应用的审计日志),第二是网络FW/IDS/IPS/UTM设备日志,第三是漏扫/配置核查/补丁管理结果,第四是端点保护系统的日志,再往后还有主机反恶意代码系统(AV)日志,Whois,DNS日志,情报数据,包检测数据,用户行为监测数据,身份数据,数据库日志,沙箱日志,云安全日志,大数据系统日志,等等。

2、威胁情报的收集与集成

首选的用SIEM来收集情报,并将情报与各种数据进行关联。其次是用自己开发的系统来做。

3、安全分析过程的自动化

认为完全自动化了的只有3.6%,差不多自动化了的有53.7%,根本没有自动化的有22.1%,还有10.5%的人不知道是否做到了自动化(也基本可以视作没有自动化)。

4、是否发生过数据泄漏

65%的人都表示过去两年内自己单位发生过需要处置的数据泄漏事件。表示没有发生过的占17%。

5、响应速度

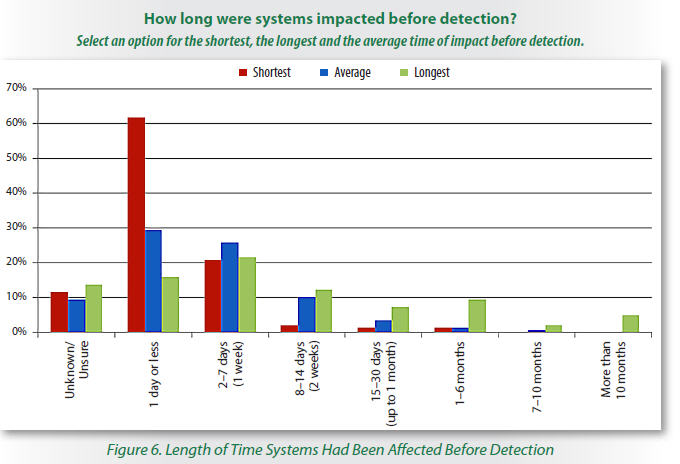

整体上好于去年。62%的人表示最快可以在被攻陷后1天之内就检测出来,而仅有5%的人最长需要超过10个月才能发现自己已经被攻陷。

6、报警机制

针对信息泄漏和破坏事件的触发来源,终端监测软件的报警是最多的方式,其次是依靠SIEM的自动化告警,以及其他分析系统的自动化告警,再往后是依靠边界防御设备的告警,第三方供应商的告警,客户发起的报告。

7、安全分析的短板

最主要的三个短板依次是:缺乏分析技能(也就是缺人,并且是高水平的人)、缺乏预算和资源、难以进行行为建模和检测不出异常、缺乏对网络流量和日志的可视性。简言之,分析工具再NB,没有分析人员也白给!

8、安全分析工作的频度

在防护、检测和响应阶段,安全分析都占据了很长的时间比,说明安全分析占据了安全运维工作的重要角色。

9、安全分析最有价值的场景

依次是评估风险、识别可疑或者恶意的用户行为、合规监测与管理、检测外部恶意威胁、提升对网络和端点行为的可视性、检测内部威胁,等等。

10、可量化的改进

有44%的受访者表示他们通过安全分析工具能够获得可量化的改进和提升。

11、对自身安全分析能力的满意度

16.1%人对于提升检测速度表示十分满意,54.1%的人对于性能、响应时间、查询速度表示满意,40.9%的人对预测和阻止未知威胁表示不满意,45.5%的人对于“知彼”能力很不满意。

12、大数据安全分析和安全分析的区别

还有48.2%的人认为二者没有本质区别,但有34%的人认为二者有区别,主要体现在分析流程和工具的差异化上。SANS认为将这两者区分开来标志着对安全分析的深入理解。

13、未来在安全分析领域的投资方向

跟去年的调研类似,第一位的是人员和培训,有49%的人投给了人和培训。接下来,42%的人投给了检测和SOC升级;29%的投给了事件响应(IR)集成;再往后是SIEM工具和系统,以及大数据分析引擎和工具。有趣的是安全情报产品工具和服务从去年的43%降低到了今年的18%,SANS估计是因为组织当前更加注重内部数据的收集,多过依赖第三方产品和服务。

小结:更多的组织和单位开始使用安全分析,我们收集的数据越来越多,也越来越好,但最大的问题还不能很好地利用这些数据来进行检测与响应。尽管我们可以更快地发现未知威胁,但是我们依然没能很好地划定威胁优先级、集中的修复和汇报,以及建立正常的行为模型从而标记出异常。导致如此的原因之一就在于长期缺乏SOC运维的技能,以及管理上和资金上的支撑。

Utilization of security analytics is slowly improving, and we’ve done a much better job of collecting data, but more effort is needed to detect, respond and report results using analytics before we can say we’re really maturing in this space.

【参考】

以上是关于SANS:安全分析调研报告的主要内容,如果未能解决你的问题,请参考以下文章