puppet部署与应用

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了puppet部署与应用相关的知识,希望对你有一定的参考价值。

防伪码:忽如一夜春风来,千树万树梨花开。

第十二章 puppet部署与应用

前言:作为一名运维工程师,就需要寻找一款能够降低工作量的工具。那么今天就给大家介绍一批工具,这批工具是“可编程”的,只需要为这批工具写上几行代码,它便会自动完成所有的工作,这批工具就是运维自动化puppet(为什么说是一批工具,因为软件不止一个)。Puppet可以针对多台服务器进行统一的操作,例如:软件分发,统一执行脚本,在服务器上写好脚本分发给客户机,客户机就会自动执行,减少了人力及误操作风险。Puppet与我们之前在windows2008R2中学习过的“组策略”非常相似,所以在windows中有的功能,在linux中都能找到这些功能的影子。

2016年的第一场雪,比以往时候来的更晚一些......嘿嘿,开心^_^。

一、 工作原理和案例环境

1、 工作原理

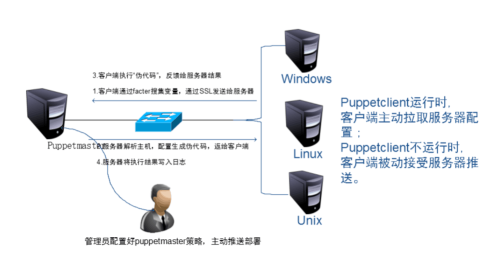

Puppet的目的是让管理员只集中于要管理的目标,而忽略实现的细节。Puppet既可以在单机上使用,也可以c/s使用,在大规模使用puppet的情况下,通常使用c/s结构,在这种结构中puppet客户端只运行puppetclient,puppet服务器只运行puppetmaster。

2、 工作流程

1) 客户端puppet调用facter(facter是通过ssl加密收集及检测分析客户端配置信息的一个工具),facter探测出主机的一些变量,如主机名,内存大小,ip地址等。Puppet把这些信息通过ssl连接发送到服务器器端

2) 服务器端的puppetmaster通过facter工具分析检测客户端的主机名,然后找到项目主配置文件mainfest里面对应的node配置,并对该部分内容进行解析。Facter发送过来的信息可以作为变量处理,node牵扯到的代码才解析,其他没牵涉的代码不解析,解析分为几个阶段,首先进行语法检查,如果语法没错,就继续解析,解析的结果生成一个中间的“伪代码”,然后把伪代码发送给客户端。

3) 客户端接收到伪代码,并执行,客户端把执行的结果发送给服务器。

4) 服务器把客户端的执行结果写入日志。

Puppet工作过程有以下两点值得注意:

1) 为了保证安全,client和master之间是基于ssl和证书的,只有经master证书认证的client可以与master通信。

2) Puppet会让系统保持在人们所期望的某种状态并一直维持下去,例如:检测某个文件并保证其一直存在,保证ssh服务始终开启,如果文件被删除了或者ssh服务被关闭了,puppet下次执行时(默认30分钟),会重新创建该文件或者启动ssh服务。

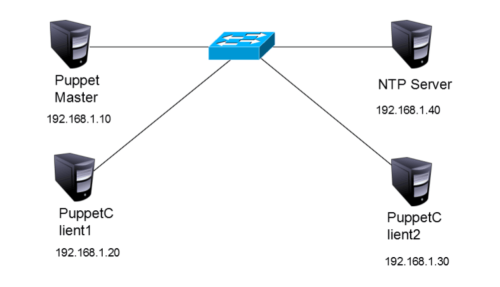

3、 案例环境

二、 安装puppet的实验步骤

A、搭建puppetmaster

B、搭建puppetclient

C、配置测试节点

D、客户端主动拉取

E、服务器推送

1、 搭建puppetmaster

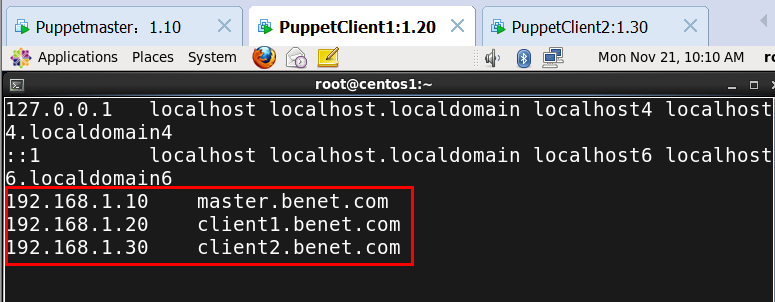

1) 规划服务器主机名(小规模可以修改/etc/hosts文件,服务器多的时候我们需要搭建dns服务器来实现服务通过主机名进行通信,

这里就以/etc/hosts文件来实现)

为了让主机名立即生效,执行下面命令(或者重启服务器)

2) 搭建NTP服务器(前面已经提到过facter使用证书与puppetmaster验证身份,所以一定要确保puppetclient与puppetmaster时间保持一致,

需要单独准备一台时间服务器来提供时间同步)

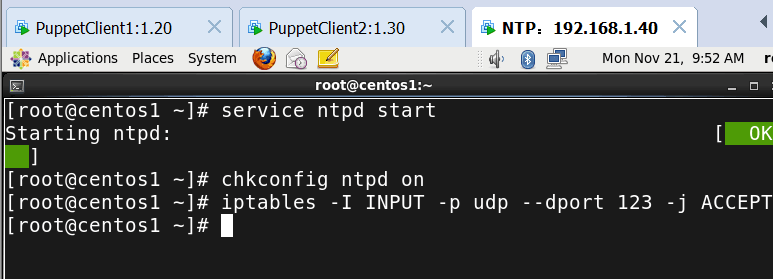

搭建NTP服务器

yum -y ntp

vim /etc/ntp.conf,添加以下两行:

启动ntp服务并开启iptables例外

在puppetmaster上面配置时间同步,作为ntp的客户端

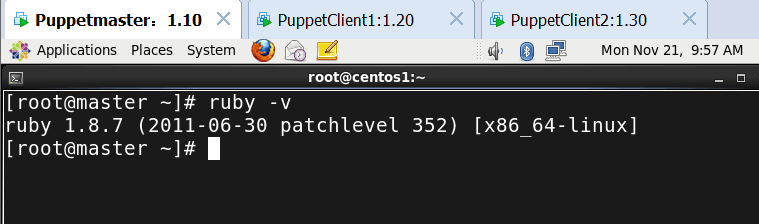

3) 安装ruby(puppet就是基于ruby语言开发的,所以需要安装ruby)

安装完成之后检查版本

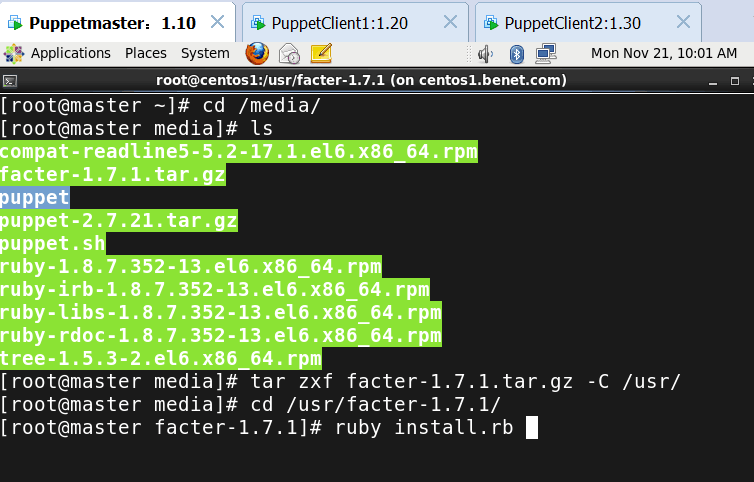

4) 安装facter

安装facter(通过facter工具分析检测客户端传来的信息)

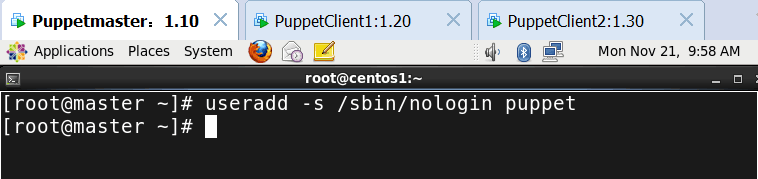

5) 安装puppet

编译安装:

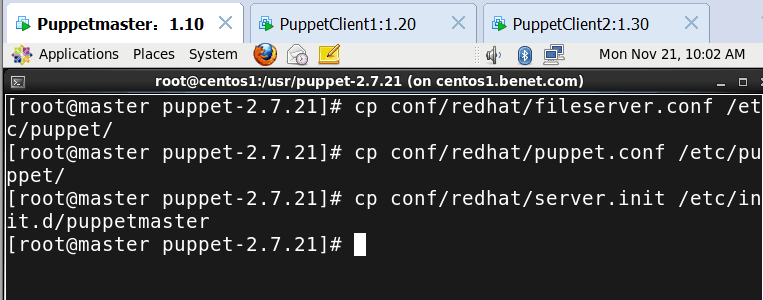

复制配置文件

修改文件属性并创建puppet主目录:

6) puppet服务证书请求与签名(生产环境中iptables默认全是关闭的)

Service iptables stop

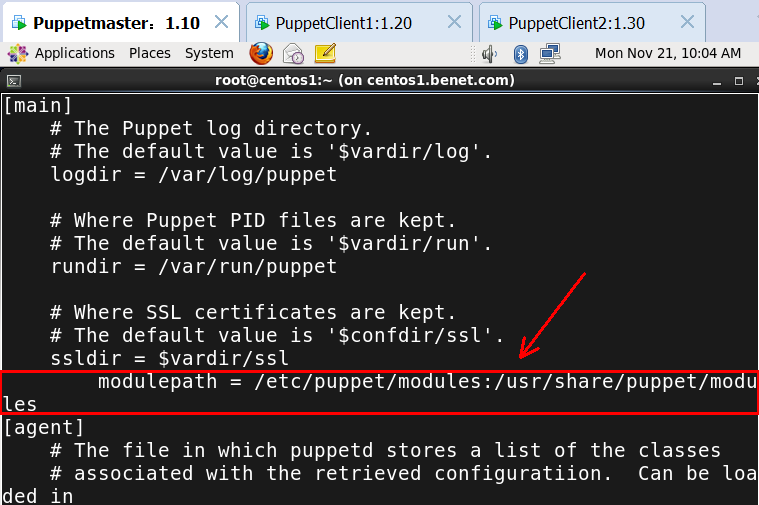

修改配置文件

在[main]标题下添加一行:配置服务器模块路径

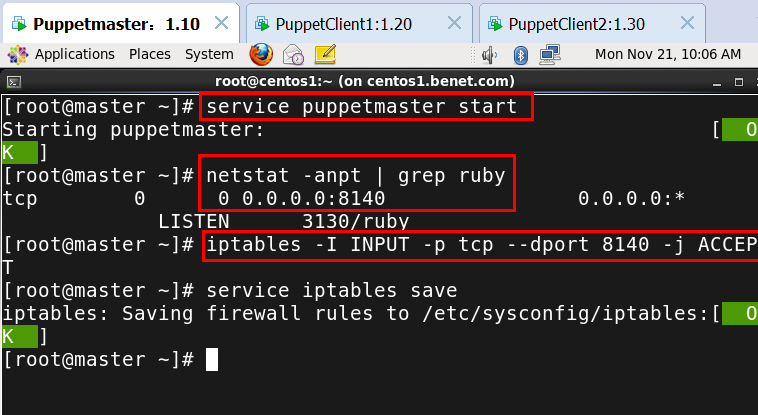

启动puppet主程序,配置防火墙策略

2、 搭建puppetclient

1) 规划服务器主机名

Vi /etc/hosts(添加以下几行)

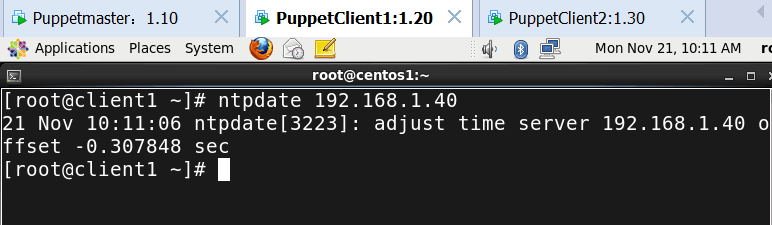

2)服务器时间同步

3) 安装ruby

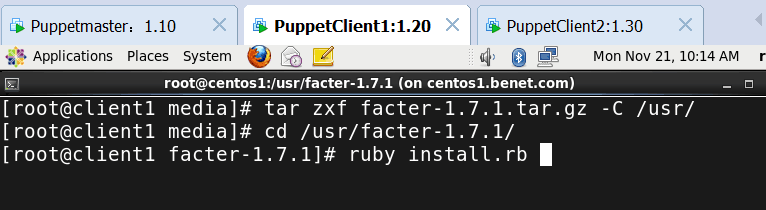

4) 安装facter

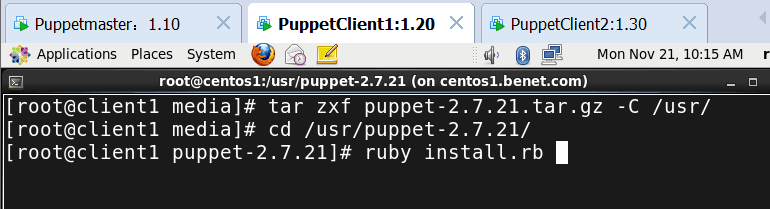

5)安装puppet

6) 复制文件并设置执行权限

7) puppet服务证书请求签名

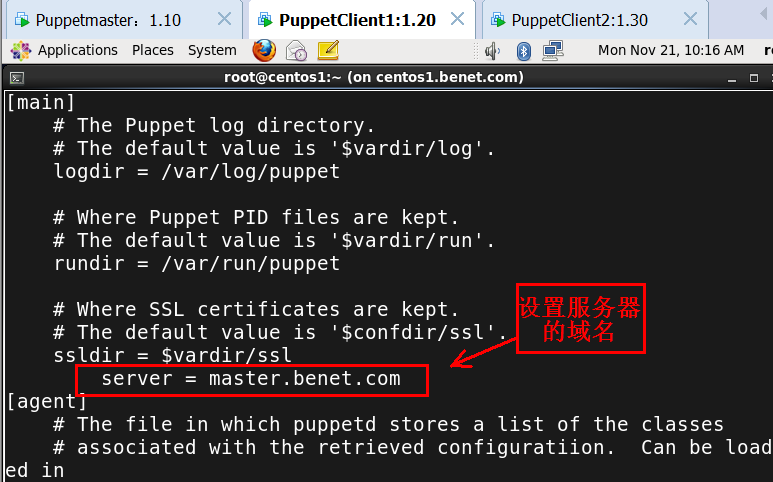

Vim /etc/puppet/puppet.conf(增加一行:设置master服务器的域名)

注意:puppetclient2的配置过程与puppetclient1类似,只需将主机名改为client2.benet.com即可,此处不再赘述

8) 注册服务器

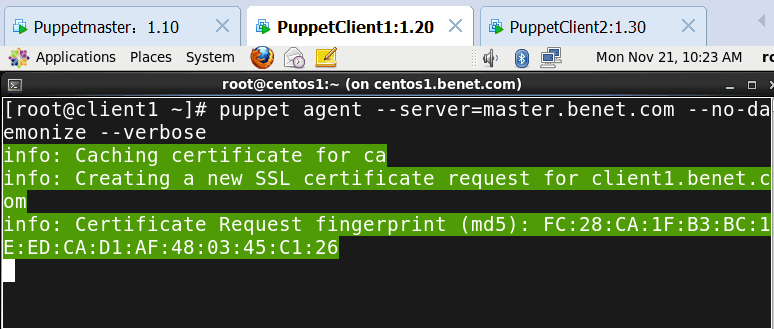

分别在puppetclient1和puppetclient2上进行注册,执行的命令一样

上面会一直等待,可以按ctrl+c结束,但是服务器上已经有申请信息了

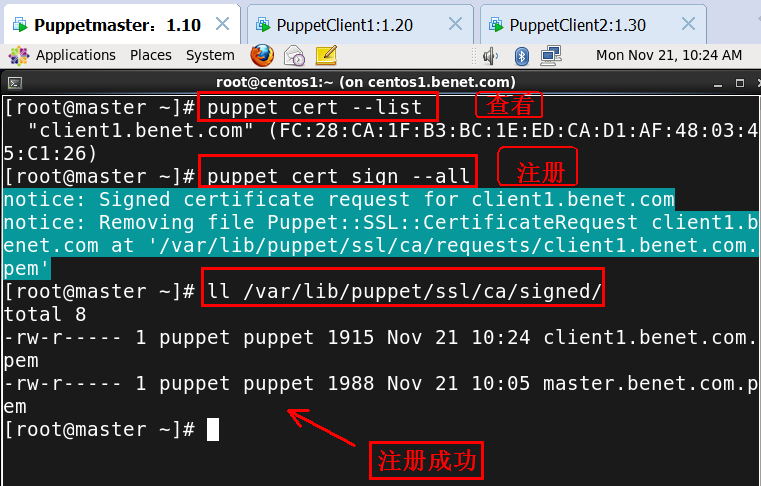

可以执行puppet cert --list 查看申请注册客户端

将未注册的客户端进行注册

Puppet cert sign --all

可以通过目录去查看已经注册的客户端(看到下面的信息说明注册成功了)

三、 应用案例

1、 配置一个测试节点

节点信息:/etc/puppet/manifests/nodes

模块信息: /etc/pupppet/modules

实验目标:为了保护linux的ssh端口爆破,批量修改客户端的sshd端口,将22号端口改为9922,并实现重启sshd服务的工作。

想完成以上几点,需要明确几点:

①需确定openssh软件包安装

②需确定存在ssh的配置文件

③确定sshd的服务是系统服务

创建ssh模块,模块的目录为ssh,模块下有三个文件分别是:manifests、templates、files。

manifest里面必须包含一个init.pp文件,这是该模块的的初始(入口)文件,导入一个模块的时候需要从init.pp开始执行,

可以把所有的代码都写入到这个文件中,也可以分成多个.pp文件,init在去包含其他文件,定义class类名时必须是ssh,这样才能实现调动

files目录是该模块的发布目录,puppet提供了一个文件分割机制,类似rsync的模块。

templates目录包含erb模块文件、这个和file资源的templates属性有关(很少使用)

master端:

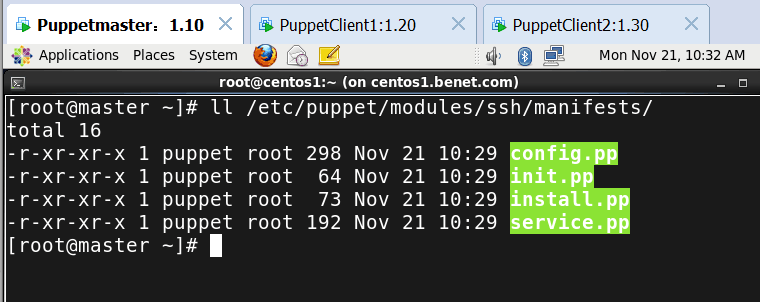

1) 创建必要的目录

mkdir -p /etc/puppet/modules/ssh/{manifests,templates,files}

mkdir /etc/puppet/manifests/nodes

mkdir /etc/puppet/modules/ssh/files/ssh

chown -R puppet /etc/puppet/modules/

2) 创建模块配置文件install.pp

Vi /etc/puppet/modules/ssh/manifests/install.pp

输入以下信息(首先确定客户端安装了ssh服务)

注意:presemt是以,结尾,由于配置的是ssh服务,所以模块名为ssh,如果配置http,则模块名为http。

3) 创建模块配置文件config.php

Vi /etc/puppet/modules/ssh/manifests/config.pp,输入以下内容:

命令详解:

class ssh::config{

file{ "/etc/ssh/sshd_config": //配置客户端需要同步的文件

ensure=>present, //确定客户端此文件存在

owner =>"root", //文件所属用户

group=>"root", //文件所属组

mode=>"0600", //文件权限

source=> "puppet://$puppetserver/modules/ssh/ssh/sshd_config", //从服务器同步文件的路径

require => Class["ssh::install"], //调用ssh::install确定

openssh已经安装

notify => Class["ssh::service"], //如果config.pp发生变化通知service.pp

}

}

这个文件的内容主要是定义,发布的配置文件权限以及调用ssh::install检查client是否安装了ssh服务,以及调用ssh::service重新启动sshd服务。

4) 创建模块配置文件service.pp

Vi /etc/puppet/modules/ssh/manifests/service.pp

命令详解:

class ssh::service{

service{ "sshd":

ensure =>running, //确定sshd运行

hasstatus=>true, //puppet该服务支持status命令,即类似servicesshd status命令

hasrestart=>true //puppet该服务支持status命令,即类似servicesshd status命令

enable=>true, //服务是否开机启动

require=>Class["ssh::config"] //确认config.pp调用

}

}

5) 创建模块主配置文件init.pp

Vi /etc/puppet/modules/ssh/manifests/init.pp

上面一共建立了4个文件,确保建立好

6) 建立服务器端ssh统一维护文件

由于服务器端和客户端的sshd_config文件默认一样,此时将服务器端/etc/ssh/sshd_config复制到模块默认路径。

7) 创建测试节点配置文件,并将ssh加载进去

Vi /etc/puppet/manifests/nodes/ssh.pp,输入以下信息

8) 将测试节点载入puppet,即修改site.pp

Vi /etc/puppet/manifests/site.pp,输入以下信息:

9) 修改服务器端维护的sshd_config配置文件

Vi /etc/puppet/modules/ssh/files/ssh/sshd_config

10) 重新启动puppet

2、 配置客户端主动拉取

一般在小规模自动化群集中,如代码上线需要重新启动服务时,为了防止网站暂时性无法访问的问题,每台客户端需要运行一次puppet agent -t命令,所以选择模式时需要根据规模的大小来决定,一般运维工程师puppet服务器到各客户端建立ssh信任,然后自定义脚本,ssh让客户端批量执行puppet命令同步。

在客户端puppetclient1上执行命令

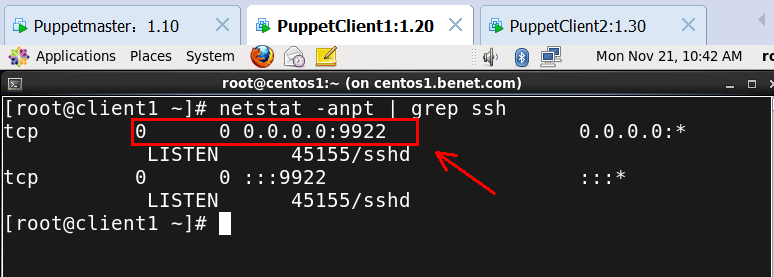

然后在客户端上查看ssh配置文件的端口是否改变,并查看端口运行状态:

Vi /etc/ssh/sshd_config

由上图可以看出,客户端的ssh端口已经变成9922,而且ssh服务自动重启了,说明我们的实验做对了。但是如果都由客户端自己拉取的话,可以想象如果有几百甚至上千台服务器呢,客户端拉取一定是不可取的,所以我们可以采用另一种方式,就是服务器推送,只需要在服务器上执行一次命令,所有的客户端都会同步,这样工作会更轻松一些。

3、 服务器推送同步

1) 修改puppet主配置文件

在客户端上执行下面命令:

Vi /etc/puppet/puppet.conf,在最后添加一行,使puppet监听8139端口

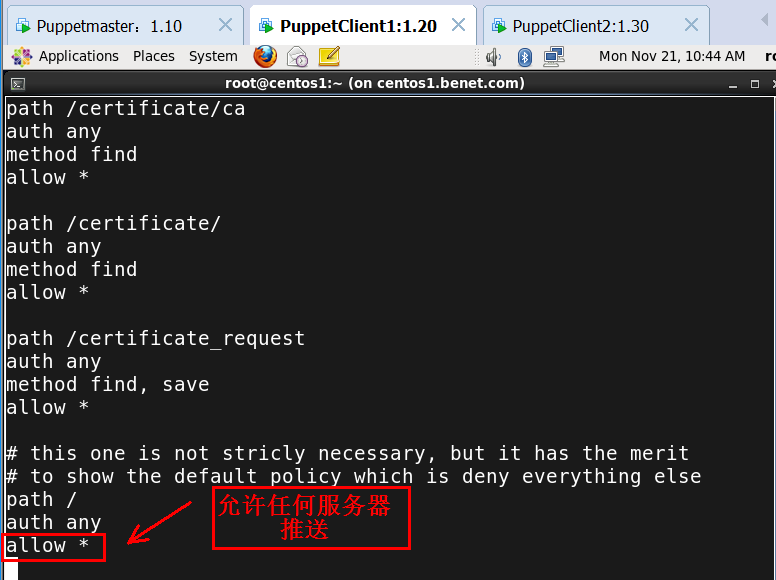

2) 修改puppet验证配置文件,定义权限

在客户端上执行:vim /etc/puppet/auth.conf

在最后一行添加下面的内容

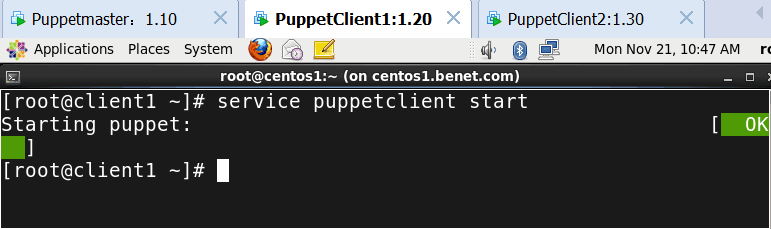

3)启动puppet客户端

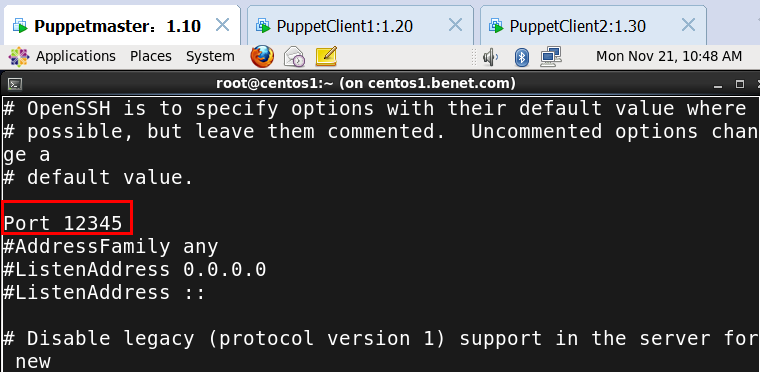

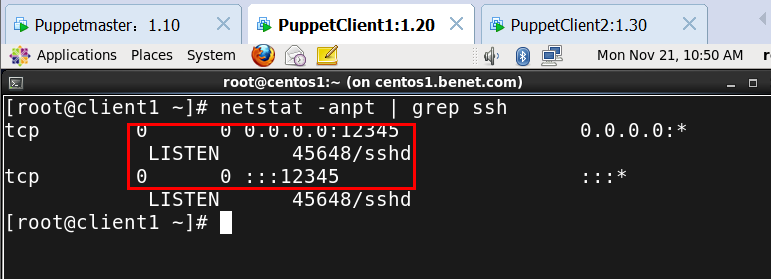

4)再次把服务器的ssh配置文件端口改为12345(换一个试试)

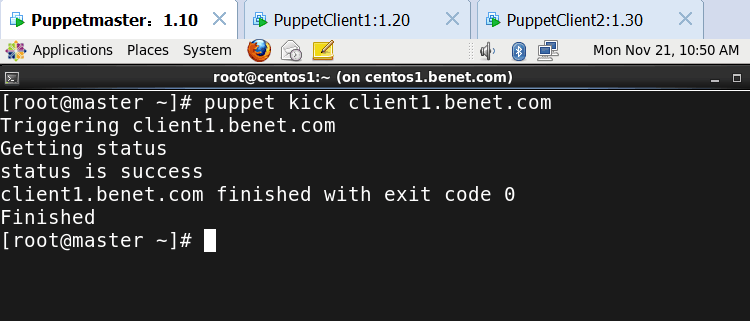

5)服务器推送给客户端

6)在客户端查看端口是否改变

客户端ssh端口已经改变,实验正确。但是今天仅仅是做了ssh同步的一个应用案例,实际上puppet功能十分强大,应用非常灵活,运维的工作基本上它都可以完成自动化,相关脚本在网上有很多,大家可以查询练习。

谢谢观看,真心的希望能帮到您!

本文出自 “一盏烛光” 博客,谢绝转载!

以上是关于puppet部署与应用的主要内容,如果未能解决你的问题,请参考以下文章

![]KJFUNPYBTBF$SWA43}42TF.png 技术分享](http://s4.51cto.com/wyfs02/M01/8A/7E/wKiom1gyaLDwKw33AAAkPSC-XAU263.png)

![5]J6{D9$V)DUTITB){(6)VM.png 技术分享](http://s1.51cto.com/wyfs02/M02/8A/7A/wKioL1gyaTziO6UYAAAtmKuDYPw152.png)

![YJ{4MV}Z`LXZF{_]70JQ}A5.png 技术分享](http://s4.51cto.com/wyfs02/M00/8A/7A/wKioL1gyaU7w7VpbAAAiXE8YtTY089.png)

![IVU0WO~90(6V]VC}%F1P]L2.png 技术分享](http://s1.51cto.com/wyfs02/M02/8A/7E/wKiom1gyabGCh7qwAAAsMq0dw68194.png)

![)AEGGXXP@Y]2L2[%T(}~IHU.png 技术分享](http://s2.51cto.com/wyfs02/M00/8A/7E/wKiom1gyagKAWI03AAAidURNDAY171.png)

![W]6XVT4OGY~]_RB]XN9T`B6.png 技术分享](http://s1.51cto.com/wyfs02/M01/8A/7B/wKioL1gyal3QN_7qAAAkQflGgTQ963.png)

![@2BW_G2G{5A(E]9X%WO{]PW.png 技术分享](http://s1.51cto.com/wyfs02/M02/8A/7B/wKioL1gyaoGAQ1TjAAAlnaVAzFw080.png)

![AM()]NXXMIRC(5APB%SH)5V.png 技术分享](http://s5.51cto.com/wyfs02/M02/8A/7B/wKioL1gyaq-wQIYHAAA5aGy7Chw313.png)

![FVO}X0~E3[VP$]BBPUA3CDY.png 技术分享](http://s1.51cto.com/wyfs02/M02/8A/7B/wKioL1gybBzQXOqGAAAzhfsTWAc761.png)

![@U13TOKO@I}G$KCU53CG]{E.png 技术分享](http://s2.51cto.com/wyfs02/M00/8A/7E/wKiom1gybEGwb8_rAAAkaiSy_eg246.png)

![13XYS`SGERWNM4@N[]~O)(V.png 技术分享](http://s2.51cto.com/wyfs02/M00/8A/7B/wKioL1gybFeC1NkGAAA6YqEtZWw294.png)

![U][F423%ZWG`D08V%%(3EOT.png 技术分享](http://s3.51cto.com/wyfs02/M02/8A/7B/wKioL1gybKexYiUFAAAsDLpThQY165.png)

![G]$ZZC3)HPT64HC$8OZE39E.png 技术分享](http://s1.51cto.com/wyfs02/M02/8A/7B/wKioL1gybMPg8lKiAAAi8y0v8Hc094.png)

![2ZB]TXVK$XAHFEV{J_I0LPE.png 技术分享](http://s1.51cto.com/wyfs02/M02/8A/7F/wKiom1gybQrTkOIVAAAfIX09Tvc280.png)

![N`NU5]N}H1ZFSV2~[]ZXORH.png 技术分享](http://s1.51cto.com/wyfs02/M01/8A/7B/wKioL1gybUKwoSPPAAAujPtq_mw030.png)

![(UK(%23O2~MYT]]WO342]VW.png 技术分享](http://s1.51cto.com/wyfs02/M01/8A/7F/wKiom1gybWCCqO7IAABi2sVtuxM564.png)