中小型网络工程设计与实现

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了中小型网络工程设计与实现相关的知识,希望对你有一定的参考价值。

qq3421609946最近接触了一个课程设计的实现,涉及到ACL的具体应用,相关要求和内容如下。

一、需求目标

(1)公司有1000台PC

(2)公司共有7个部门,不同部门的相互访问要有限制,公司有三个跨省的分公司

(3)公司有自己的内部网页与外部网站,公司能够提供匿名的FTP、邮件、WWW服务,但FTP只对内部员工开放。

(4)公司有自己的OA系统

(5)公司的每台机能上互联网,每个部门的办公室联合构成一个VLAN。

二、设计内容

2.1.VLAN划分

根据本次课程实验背景,整个VLAN的划分如下:

(1)行政楼120人,共5个部门。分成5个VLAN,每个Vlan内部可以互相通信,VLAN间不能相互通信。

(2)销售部门150人,共5个部门。分成5个VLAN,每个Vlan内部可以互相通信,VLAN间不能相互通信。

(3)生产中心180人,共3个部门。分成3个VLAN,每个Vlan内部可以互相通信,VLAN间不能相互通信。

2.2.网络服务软件及原理

本次企业网络设计中涉及WWW服务器,FTP服务器和Email服务器,这三类服务的原理如下:

(1) www服务器

当你想进入网页,或者其他网络资源的时候,通常你要首先在你的浏览器上键入你想访问网页的统一资源定位符(Uniform Resource Locator),缩写URL,或者通过超链接方式链接到那个网页或网络资源。这之后的工作首先是URL的服务器名部分,被名为域名系统的分布于全球的因特网数据库解析,并根据解析结果决定进入哪一个IP地址(IPaddress)。

接下来的步骤是为所要访问的网页,向该IP的WWW服务器发送一个HTTP请求。在通常情况下,html文本、图片和构成该网页的一切其他文件很快会被逐一请求并发送回用户。

(2) FTP服务器

TP服务器(File Transfer Protocol Server)是在互联网上提供文件存储和访问服务的计算机,它们依照FTP协议提供服务。 FTP是File Transfer Protocol(文件传输协议)。顾名思义,就是专门用来传输文件的协议。简单地说,支持FTP协议的服务器就是FTP服务器。

(3) Email服务器

Email服务器是一种用来负责电子邮件收发管理的设备。通常使用SMTP协议进行服务。SMTP在RFC 821中定义,它的作用是把邮件消息从发信人的邮件服务器传送到收信人的邮件服务器。

三、概要设计

3.1.网络拓扑

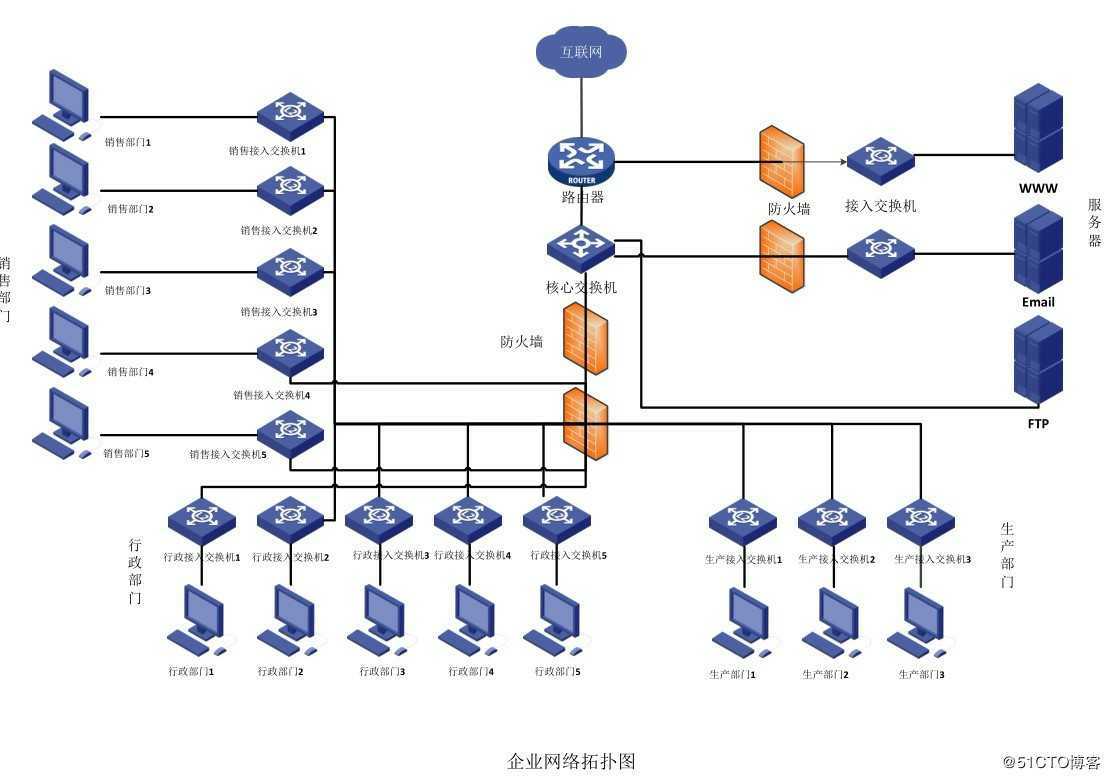

本次课程设计根据相关需求,网络拓扑如下所示:

3.2.网络划分

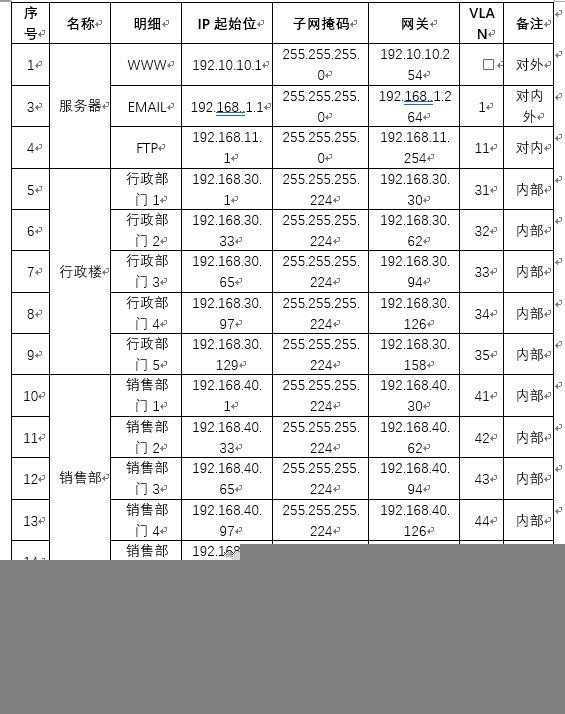

整个企业的网络拓扑如上图所示,根据实验要求,vlan划分和子网规划如下表:

(1)行政楼120人,共5个部门。分成5个VLAN,每个Vlan内部可以互相通信,VLAN间不能相互通信。VLAN 从31到35,每个VLAN分配IP数量30个,掩码为255.255.255.224.

(2)销售部门150人,共5个部门。分成5个VLAN,每个Vlan内部可以互相通信,VLAN间不能相互通信。VLAN 从41到45,每个VLAN分配IP数量30个,掩码为255.255.255.224.

(3)生产中心180人,共3个部门。分成3个VLAN,每个Vlan内部可以互相通信,VLAN间不能相互通信。VLAN 从51到53,每个VLAN分配IP数量60个,掩码为255.255.255.192.

(4)WWW服务器链接路由器,对外网提供服务。

(5)Email服务器接入核心交换机VLAN1,对内对外均提供服务。

(6)FTP服务器接入核心交换机VLAN 11,对内提供服务。

四、详细设计

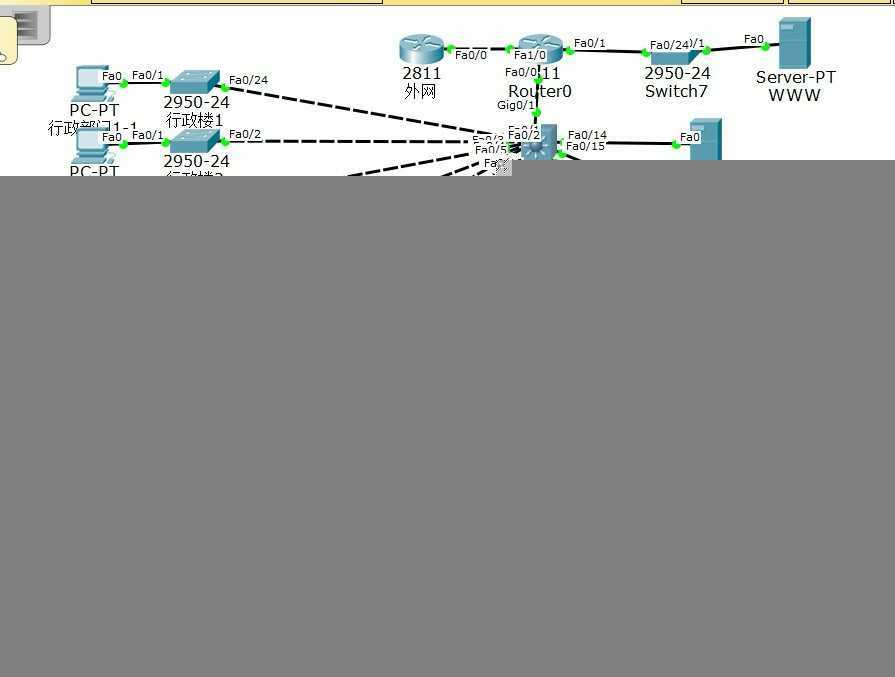

课程模拟采用软件CISCO PACKET TRACER,版本为5.3.3。模拟的拓扑图如下所示:

在本次的网络模拟中,由下向上为。首先针对每个VLAN,采用一台电脑作为VLAN内信息代表。接入交换机的每个端口划如对应的VLAN,接入核心交换机,核心交换机的核心端口也加入对应的VLAN。核心交换机接路由器和Email、FTP服务器。路由器接入外网和WWW服务器,外网用一台路由器做模拟。

关键设备配置清单如下:

(1)核心交换机

hostname HXJH

ip routing

spanning-tree mode pvst

interface FastEthernet0/1

switchport access vlan 31

switchport mode access

interface FastEthernet0/2

switchport access vlan 32

interface FastEthernet0/3

switchport access vlan 33

interface FastEthernet0/4

switchport access vlan 34

interface FastEthernet0/5

switchport access vlan 35

interface FastEthernet0/6

switchport access vlan 41

interface FastEthernet0/7

switchport access vlan 42

interface FastEthernet0/8

switchport access vlan 43

interface FastEthernet0/9

switchport access vlan 44

interface FastEthernet0/10

switchport access vlan 45

interface FastEthernet0/11

switchport access vlan 51

interface FastEthernet0/12

switchport access vlan 52

interface FastEthernet0/13

switchport access vlan 53

interface FastEthernet0/14

description to email

switchport mode access

interface FastEthernet0/15

switchport access vlan 11

switchport mode access

interface GigabitEthernet0/1

switchport trunk encapsulation dot1q

switchport mode access

interface GigabitEthernet0/2

interface Vlan1

ip address 192.168.1.254 255.255.255.0

interface Vlan11

mac-address 0090.2b76.1201

ip address 192.168.11.254 255.255.255.0

interface Vlan20

mac-address 0090.2b76.1202

ip address 192.168.20.254 255.255.255.0

interface Vlan31

mac-address 0090.2b76.1203

ip address 192.168.30.30 255.255.255.224

ip access-group 131 in

interface Vlan32

mac-address 0090.2b76.1204

ip address 192.168.30.62 255.255.255.224

ip access-group 132 in

interface Vlan33

mac-address 0090.2b76.1205

ip address 192.168.30.94 255.255.255.224

ip access-group 133 in

interface Vlan34

mac-address 0090.2b76.1206

ip address 192.168.30.126 255.255.255.224

ip access-group 134 in

interface Vlan35

mac-address 0090.2b76.1207

ip address 192.168.30.158 255.255.255.224

ip access-group 135 in

interface Vlan41

mac-address 0090.2b76.1208

ip address 192.168.40.30 255.255.255.224

ip access-group 141 in

interface Vlan42

mac-address 0090.2b76.1209

ip address 192.168.40.62 255.255.255.224

ip access-group 142 in

interface Vlan43

mac-address 0090.2b76.120a

ip address 192.168.40.94 255.255.255.224

ip access-group 143 in

interface Vlan44

mac-address 0090.2b76.120b

ip address 192.168.40.126 255.255.255.224

interface Vlan45

mac-address 0090.2b76.120c

ip address 192.168.40.158 255.255.255.224

ip access-group 145 in

interface Vlan51

mac-address 0090.2b76.120d

ip address 192.168.50.62 255.255.255.192

ip access-group 151 in

interface Vlan52

mac-address 0090.2b76.120e

ip address 192.168.50.126 255.255.255.192

ip access-group 152 in

interface Vlan53

mac-address 0090.2b76.120f

ip address 192.168.50.190 255.255.255.192

ip access-group 153 in

interface Vlan153

mac-address 0090.2b76.1210

no ip address

ip access-group 153 in

ip classless

ip route 0.0.0.0 0.0.0.0 192.168.1.3

ip flow-export version 9

access-list 131 deny ip 192.168.30.0 0.0.0.31 192.168.30.32 0.0.0.31

access-list 131 deny ip 192.168.30.0 0.0.0.31 192.168.30.64 0.0.0.31

access-list 131 deny ip 192.168.30.0 0.0.0.31 192.168.30.96 0.0.0.31

access-list 131 deny ip 192.168.30.0 0.0.0.31 192.168.30.128 0.0.0.31

access-list 131 deny ip 192.168.30.0 0.0.0.31 192.168.40.0 0.0.0.255

access-list 131 deny ip 192.168.30.0 0.0.0.31 192.168.50.0 0.0.0.255

access-list 131 permit ip any any

access-list 132 deny ip 192.168.30.32 0.0.0.31 192.168.30.0 0.0.0.31

access-list 132 deny ip 192.168.30.32 0.0.0.31 192.168.30.96 0.0.0.31

access-list 132 deny ip 192.168.30.32 0.0.0.31 192.168.30.128 0.0.0.31

access-list 132 deny ip 192.168.30.32 0.0.0.31 192.168.40.0 0.0.0.255

access-list 132 deny ip 192.168.30.32 0.0.0.31 192.168.50.0 0.0.0.255

access-list 132 permit ip any any

access-list 133 deny ip 192.168.30.64 0.0.0.31 192.168.30.0 0.0.0.31

access-list 133 deny ip 192.168.30.64 0.0.0.31 192.168.30.32 0.0.0.31

access-list 133 deny ip 192.168.30.64 0.0.0.31 192.168.30.96 0.0.0.31

access-list 133 deny ip 192.168.30.64 0.0.0.31 192.168.30.128 0.0.0.31

access-list 133 deny ip 192.168.30.64 0.0.0.31 192.168.40.0 0.0.0.255

access-list 133 deny ip 192.168.30.64 0.0.0.31 192.168.50.0 0.0.0.255

access-list 133 permit ip any any

access-list 134 deny ip 192.168.30.96 0.0.0.31 192.168.30.0 0.0.0.31

access-list 134 deny ip 192.168.30.96 0.0.0.31 192.168.30.32 0.0.0.31

access-list 134 deny ip 192.168.30.96 0.0.0.31 192.168.30.64 0.0.0.31

access-list 134 deny ip 192.168.30.96 0.0.0.31 192.168.30.128 0.0.0.31

access-list 134 deny ip 192.168.30.96 0.0.0.31 192.168.40.0 0.0.0.255

access-list 134 deny ip 192.168.30.96 0.0.0.31 192.168.50.0 0.0.0.255

access-list 134 permit ip any any

access-list 135 deny ip 192.168.30.128 0.0.0.31 192.168.30.0 0.0.0.31

access-list 135 deny ip 192.168.30.128 0.0.0.31 192.168.30.32 0.0.0.31

access-list 135 deny ip 192.168.30.128 0.0.0.31 192.168.30.64 0.0.0.31

access-list 135 deny ip 192.168.30.128 0.0.0.31 192.168.30.96 0.0.0.31

access-list 135 deny ip 192.168.30.128 0.0.0.31 192.168.40.0 0.0.0.255

access-list 135 deny ip 192.168.30.128 0.0.0.31 192.168.50.0 0.0.0.255

access-list 135 permit ip any any

access-list 141 deny ip 192.168.40.0 0.0.0.31 192.168.30.0 0.0.0.255

access-list 141 deny ip 192.168.40.0 0.0.0.31 192.168.50.0 0.0.0.255

access-list 141 deny ip 192.168.40.0 0.0.0.31 192.168.40.0 0.0.0.255

access-list 141 permit ip any any

access-list 142 deny ip 192.168.40.32 0.0.0.31 192.168.40.0 0.0.0.31

access-list 142 deny ip 192.168.40.32 0.0.0.31 192.168.40.64 0.0.0.31

access-list 142 deny ip 192.168.40.32 0.0.0.31 192.168.40.96 0.0.0.31

access-list 142 deny ip 192.168.40.32 0.0.0.31 192.168.40.128 0.0.0.31

access-list 142 deny ip 192.168.40.32 0.0.0.31 192.168.50.0 0.0.0.255

access-list 142 deny ip 192.168.40.32 0.0.0.31 192.168.40.0 0.0.0.255

access-list 142 permit ip any any

access-list 143 deny ip 192.168.40.64 0.0.0.31 192.168.40.0 0.0.0.31

access-list 143 deny ip 192.168.40.64 0.0.0.31 192.168.40.32 0.0.0.31

access-list 143 deny ip 192.168.40.64 0.0.0.31 192.168.40.96 0.0.0.31

access-list 143 deny ip 192.168.40.64 0.0.0.31 192.168.40.128 0.0.0.31

access-list 143 deny ip 192.168.40.64 0.0.0.31 192.168.30.0 0.0.0.255

access-list 143 deny ip 192.168.40.64 0.0.0.31 192.168.50.0 0.0.0.255

access-list 143 permit ip any any

access-list 144 deny ip 192.168.40.96 0.0.0.31 192.168.40.0 0.0.0.31

access-list 144 deny ip 192.168.40.96 0.0.0.31 192.168.40.32 0.0.0.31

access-list 144 deny ip 192.168.40.96 0.0.0.31 192.168.40.64 0.0.0.31

access-list 144 deny ip 192.168.40.96 0.0.0.31 192.168.40.128 0.0.0.31

access-list 144 deny ip 192.168.40.96 0.0.0.31 192.168.30.0 0.0.0.255

access-list 144 deny ip 192.168.40.96 0.0.0.31 192.168.50.0 0.0.0.255

access-list 144 permit ip any any

access-list 145 deny ip 192.168.40.128 0.0.0.31 192.168.40.0 0.0.0.31

access-list 145 deny ip 192.168.40.128 0.0.0.31 192.168.40.32 0.0.0.31

access-list 145 deny ip 192.168.40.128 0.0.0.31 192.168.40.64 0.0.0.31

access-list 145 deny ip 192.168.40.128 0.0.0.31 192.168.40.96 0.0.0.31

access-list 145 deny ip 192.168.40.128 0.0.0.31 192.168.30.0 0.0.0.255

access-list 145 deny ip 192.168.40.128 0.0.0.31 192.168.50.0 0.0.0.255

access-list 145 permit ip any any

access-list 151 deny ip 192.168.50.0 0.0.0.63 192.168.50.64 0.0.0.63

access-list 151 deny ip 192.168.50.0 0.0.0.63 192.168.50.128 0.0.0.63

access-list 151 deny ip 192.168.50.0 0.0.0.63 192.168.30.0 0.0.0.255

access-list 151 deny ip 192.168.50.0 0.0.0.63 192.168.40.0 0.0.0.255

access-list 151 permit ip any any

access-list 152 deny ip 192.168.50.64 0.0.0.63 192.168.50.0 0.0.0.63

access-list 152 deny ip 192.168.50.64 0.0.0.63 192.168.50.128 0.0.0.63

access-list 152 deny ip 192.168.50.64 0.0.0.63 192.168.30.0 0.0.0.255

access-list 152 deny ip 192.168.50.64 0.0.0.63 192.168.40.0 0.0.0.255

access-list 152 permit ip any any

access-list 153 deny ip 192.168.50.128 0.0.0.63 192.168.50.0 0.0.0.63

access-list 153 deny ip 192.168.50.128 0.0.0.63 192.168.50.64 0.0.0.63

access-list 153 deny ip 192.168.50.128 0.0.0.63 192.168.30.0 0.0.0.255

access-list 153 deny ip 192.168.50.128 0.0.0.63 192.168.40.0 0.0.0.255

access-list 153 permit ip any any

no cdp run

line con 0

line aux 0

line vty 0 4

login

end

(2)路由器0

interface FastEthernet0/0

ip address 192.168.1.3 255.255.255.0

duplex auto

speed auto

interface FastEthernet0/1

ip address 192.10.10.254 255.255.255.0

duplex auto

speed auto

interface FastEthernet1/0

ip address 11.11.11.1 255.255.255.252

duplex auto

speed auto

router rip

network 11.0.0.0

network 192.10.10.0

network 192.168.1.0

end

(3)外网路由器

interface FastEthernet0/0

ip address 11.11.11.2 255.255.255.252

duplex auto

speed auto

interface FastEthernet0/1

no ip address

duplex auto

speed auto

shutdown

router rip

network 11.0.0.0

end

五、调试分析

本次实验要求如下:

(1)要求不同团队之间保持通信的独立性和隔离性。

(2)对外提供WWW服务、对内提供文件传输服务、内外均可访问的Email服务。

验证过程如下:

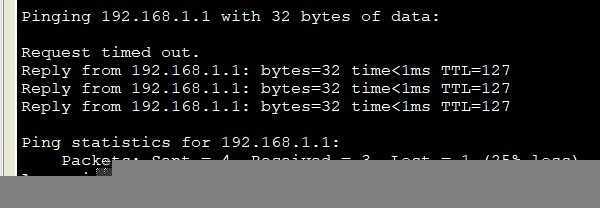

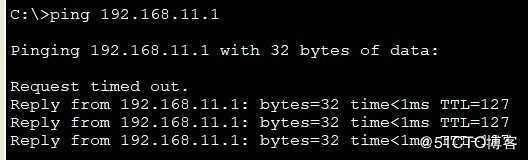

(1)在VLAN31的电脑,即销售部门1电脑上模拟内网隔离及Emial、FTP服务。

访问Email服务成功。

访问FTP成功

VLAN隔离成功

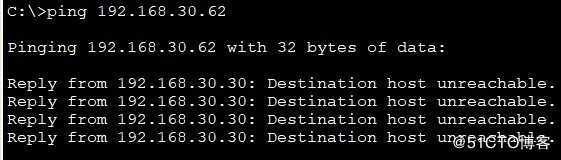

(2)对外提供WWW服务、对内提供文件传输服务、内外均可访问的Email服务。

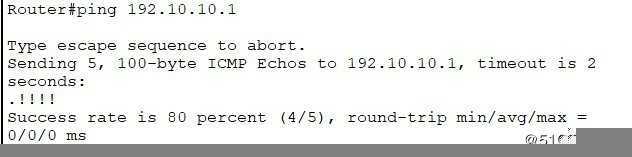

FTP服务验证已经成功,在外网路由器上验证WWW和Email服务。

WWW服务成功。

Email成功

外网FTP服务器不可达。

整个实验过程如上图所示,实验完成。

以上是关于中小型网络工程设计与实现的主要内容,如果未能解决你的问题,请参考以下文章