WLAN认证技术

Posted juankai

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了WLAN认证技术相关的知识,希望对你有一定的参考价值。

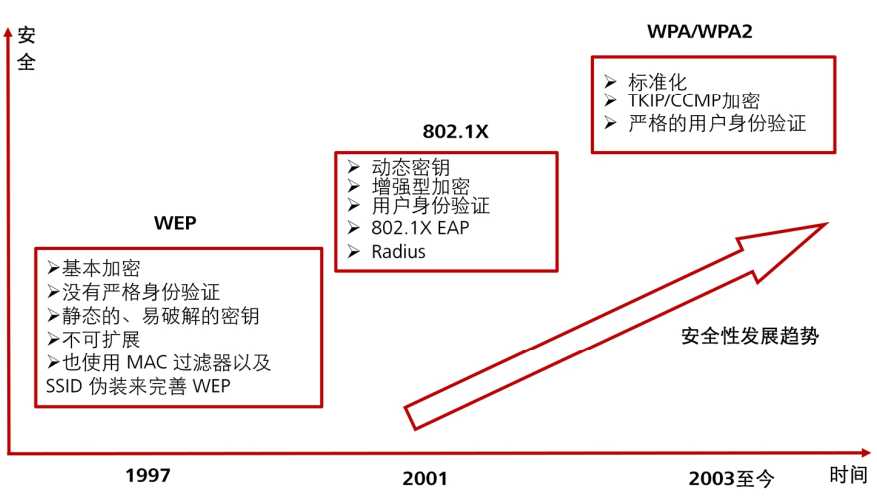

WLAN安全的发展历程

WLAN认证方式

开放系统认证

开放系统认证 Open system authentication 是缺省使用的认证机制,是最简单的认证算法,即不认证。

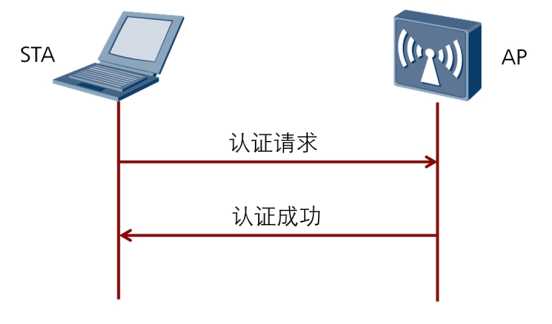

认证过程:

客户端发送一个认证请求给选定的AP

该AP发送一个认证成功响应报文给客户端确认该认证并在AP上注册客户端

优点:

开放认证是一个基本的验证机制,可以使用不支持复杂的认证算法的无线设备,802.11协议中认证是面向连接的,对于需要允许设备快速进入网络的场景,可使用开方式身份认证。

缺点:

开放认证没办法检验客户端是否是一个有效的客户端,而不是黑客客户端,如果使用不带WEP加密的开放认证,任何知道无线SSID的用户都可以访问网络。

应用场景:

开放系统认证也叫明文接入,既不关心客户端/用户认证问题,也不关心无线客户端与网络之间所交换数据的加密问题,这种类型的认证方式主要用户公共区域或热点区域,如机场酒店,大堂等

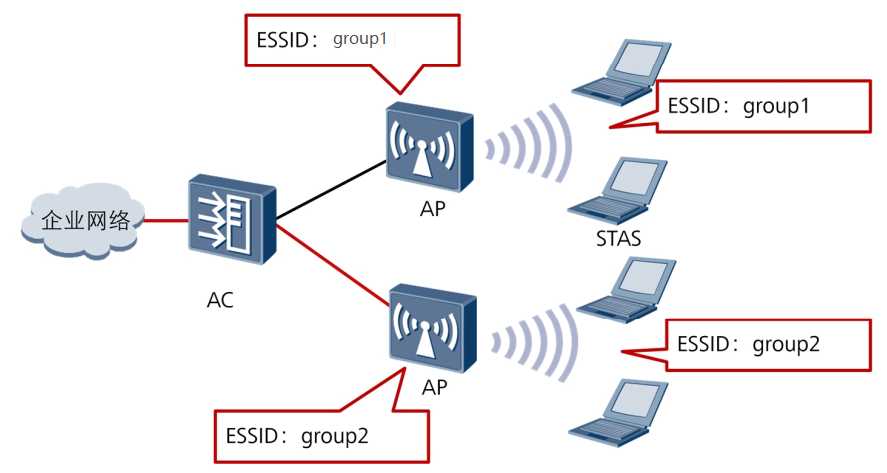

服务区标识符SSID匹配

无线客户端必须设置与无线访问点AP相同的SSID,才能访问AP;如果出示的SSID与AP的SSID不同,那么AP将拒绝它通过本服务区上网。利用SSID设置,可以很好的进行用户群体分组,避免任意漫游带来的安全问题和访问性能问题。可以通过设置隐藏接入点及SSID区域的划分和权限控制来达到保密的目的,因此可以认为SSID是一个简单的口令,通过口令认证机制,实现一定的安全。

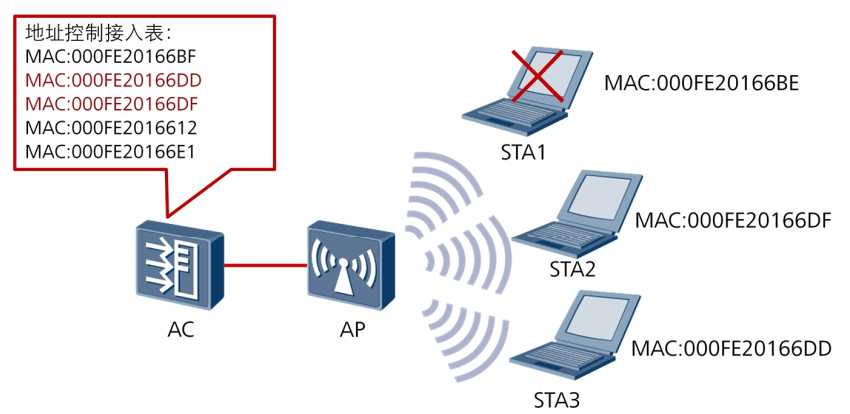

MAC认证

MAC认证是正在设备上预先配置允许访问的MAC地址列表,如果客户端的MAC地址不在孕育访问的MAC地址列表,将被拒绝其接入请求。

MAC地址认证是一种基于端口和MAC地址对用户的网络访问权限进行控制的认证方法,不需要用户安装任何客户端软件。

物理地址过滤控制是采用硬件控制的机制来实现对接入无线终端的试别,由于无线终端的网卡都具备唯一的MAC地址,因此可以通过检查无线中断数据包的源MAC来试别无线终端的合法性。

由于许多无线网卡支持重新配置MAC地址,MAC地址很容易被伪造或复制,MAC地址认证更应该是一种访问控制方式,这种STA身份验证方法不建议单独使用。

共享密钥认证

共享密钥认证(Shared-Key authentication)必须使用WEP加密方式,要求STA和AP使用相同的共享密钥,通常被称为静态密钥

共享密钥认证是除开放系统认证以外的另外一种链路认证机制。

认证过程包含4步,后三步包含一个完整的WEP加密/解密过程,对WEP的密钥进行了验证,确保网卡在发起关联时与AP配置了相同的加密密钥

1:STA向AP发送认证请求

2:AP会随机产生一个“挑战短语”发送给STA

3:STA将接收到的“挑战短语”拷贝到新的消息中,用密钥加密后,再发送给AP

4:AP接收到该消息后,用密钥将该消息解密,然后对解密后的字符串和最初给STA的字符串进行比较

* 如果相同,则说明STA拥有与AP相同的共享密钥,即通过共享密钥认证

* 如果不同,则共享密钥认证失败。

缺点:

* 可扩展性不佳,必须在每台设备上配置一个很长的密钥字符串

* 不是很安全,静态密钥使用时间非常长,知道手工配置新的密钥为止,静态WEP密钥比较容易被破解

IEEE 802.1X认证简介

IEEE 802.1X是IEEE制订的关于用户接入网络的认证标准,全称是:基于端口的网络接入控制。于2001年标准化,之后为配合无线网络的接入修订改版,于2004年完成。

IEEE 802.1X定义了基于端口的网络接入控制协议,其中端口可以是物理端口,也可以是逻辑端口。对于一个端口,如果认证成功,那么就“打开”这个端口,允许所有报文通过;如果认证不成功,就保持端口关闭,此时只允许802.1X的认证报文EAPOL(Extensible Authentication Protocol over LANs)通过。

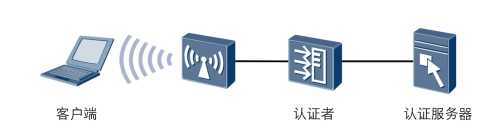

IEEE 802.1X认证三大元素:

客户端、认证者、认证服务器

使用802.1X的系统为典型的C/S体系结构,包括三个实体:Supplication System接入系统、Authenticator System认证系统、Authentication Server System 认证服务器系统

802.1X是理想的高安全、低成本的无线认证解决方案,适用于不同规模的企业无线网络环境中。

EAP协议

802.1X体系本身不是一个完整的认证机制,而是一个通用架构。802.1X使用EAP (Extensible Authentication Protocol)认证协议。EAP是一种简单的封装方式,可以运行与任何的链路层,不过在ppp链路上并未广泛使用。

EAP封包格式:

Code 类型码:封包的第一个字段是Code,其长度为1字节,代表EAP封包类型。封包的DATA数据字段必须通过此字段解析

Identifier 标识符:Identifier字段的长度为1字节,其内容为1个无符号整数,用于请求和响应

Length 长度:length字段占2个字节,记载整个封包的总字数

Data 数据:长度不一,取决于封包类型

EAP类型

** EAP-MD5:最早的认证类型,基于用户名、密码认证,认证过程与CHAP认证过程基本相同

** EAP-TLS:基于证书的认证方式,对用户端和认证服务器端进行双向证书认证的认证方式

** EAP-TTLS:目前是IETF的开放标准草案,可跨平台支持,提供非常优秀的安全认证,并且在认证服务器上使用PKI证书

** EAP-PEAP:基于证书的认证方式,服务器侧采用证书认证,客户端侧采用用户名密码认证

PSK认证

预共用密钥模式(Pre-shared key)PSK是设计给负担不起802.1X验证服务器的成本和复杂度的家庭和小型公司网络用的。每一个使用者必须输入密语来获取网络,而密语可以是8到63个ASCII字符、或是64个16进制数字。使用者可以自行选择要不要把密语存在电脑里以省去重复键入的麻烦,但密语一定要存在AP里。

PSK认证需要是现在无线客户端和设备端配置相同的预共享密钥,可以通过是否能够对协商的消息成功解密来确定两端的预共享密钥是否相同,从而完成服务器和客户端的互相认证。

对于没有什么重要数据的小型网络而言,可以适应WPA-PSK的预设共享密钥模式。主要把预设共享密钥当时的WPA-PSK应用于小型、风险低的网络以及不需要太多保护的网络用户。

Portal认证

Portal认证也称Web认证,客户端使用标准的Web浏览器,填入用户名、密码信息,页面提交后,由Web服务器和设备配合完成认证。

用户主动访问位于Web服务器上的认证页面,主动认证

用户试图通过HTTP访问外网被WLAN服务器强制重定向到Web认证页面,强制认证

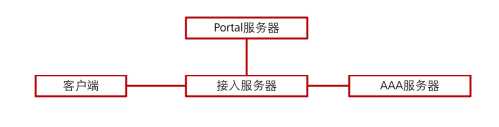

Portal认证体系架构

Portal认证

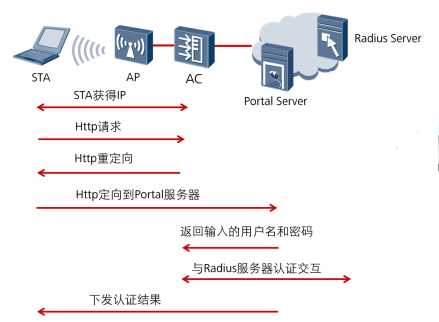

Portal认证过程

IP报文触发用户上线的流程如图:

* WLAN客户端通过DHCP或静态配置获取IP地址

* WLAN客户通过HTTP访问Web页面,发出http请求给WLAN服务器

* WLAN服务器将http请求的地址重定向到Web认证页面,返回给用户

* WLAN客户在Web认证页面中输入账号和密码并提交给Portal服务器

* Protal服务器获取用户账号信息后,使用从WLAN服务器获取到的挑战短语对密码进行加密,然后发送认证请求报文给WLAN服务器,其中报文携带用户的账号、IP等信息

* WLAN服务器与Radius服务器交互,完成认证过程。认证成功后,为用户分配资源,下发转发表项,开始在线探测,并发送认证回应报文通知Portal服务器认证结果

* Portal服务器通知WLAN客户认证结果,然后回应WLAN服务端表示已收到认证回应报文。

以上是关于WLAN认证技术的主要内容,如果未能解决你的问题,请参考以下文章

由浅入深玩转华为WLAN—11 安全认证配置AC内置Portal认证(网页认证)