CLI配置WLAN-PSK认证和802.1X认证

Posted momentslee

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CLI配置WLAN-PSK认证和802.1X认证相关的知识,希望对你有一定的参考价值。

一、该部分配置主要是针对PSK认证

1、创建WLAN 2

2、让WLAN使用PSK的方式

config wlan create 2 OK OK //创建WLAN Profile Name和SSID

config wlan broadcast-ssid enable 2

config wlan interface 2 management

onfig wlan security wpa enable 2 //开启wpa,以支持WPA&WPA2

config wlan security wpa akm psk enable 2 //选择PSK

config wlan security wpa akm psk set-key ascii cisco123 1 //给WLAN 1配置的PSK认证密码时cisco123

config wlan exclusionlist 2 60 //默认配置,WLAN黑名单的超时时间

config wlan security web-auth server-precedence 2 local radius ldap //默认的配置,定义联系Web身份验证服务器的顺序。服务器Web身份验证的默认顺序是本地,RADIUS和LDAP。

config wlan enable 2

config wlan wmm allow 2 //默认配置,WMM Policy允许

config wlan session-timeout 2 0 //关闭WLAN Session Timeout

config wlan mfp client enable 2 //Client MFP is not active unless WPA2 is configured

config advanced probe-limit 2 500 //默认配置,Probe request rate-limiting interval

config advanced probe limit 2 500

config wlan security wpa wpa2 ciphers aes enable 2 //开启WPA2的加密算法为CCMP的AES,一般建议WPA+TKIP,WPA2+AES

二、该部分配置,主要是针对802.1X认证配置:

1、创建RADIUS server

> config radius auth add <index> <a.b.c.d> 1812 ascii <shared-key>

> config radius auth disable <index>

> config radius auth retransmit-timeout <index> <timeout-seconds>

> config radius auth enable <index>

2、创建WLAN并分配RADIUS server

> config wlan create <id> <profile-name> <ssid-name>

> config wlan radius_server auth add <wlan-id> <radius-index> //WLAN添加RADIUS server,例如config wlan radius_server auth add 2 1

3、配置WLAN开启AAA-override和会话超时

> config wlan aaa-override enable <wlan-id>

> config wlan session-timeout <wlan-id> <session-timeout-seconds>

4、开启WLAN

> config wlan enable <wlan-id>

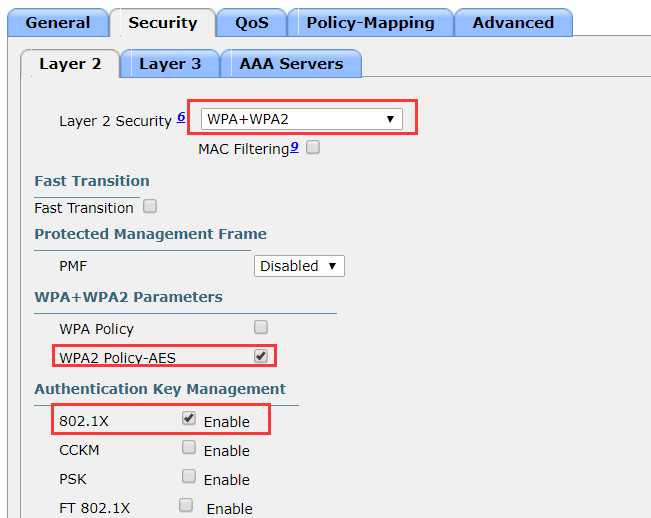

由于新创建的WLAN,默认就是如下情况:

对应的配置就忽略了。

相关的其他信息,可以参考:

Configure 802.1x Authentication with PEAP, ISE 2.1 and WLC 8.3

Configure WLC with LDAP Authentication for 802.1x and Web-Auth WLANs

以上是关于CLI配置WLAN-PSK认证和802.1X认证的主要内容,如果未能解决你的问题,请参考以下文章