20165309 《网络对抗技术》实验六:信息搜集与漏洞扫描

Posted wsj-wsj-wsj

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了20165309 《网络对抗技术》实验六:信息搜集与漏洞扫描相关的知识,希望对你有一定的参考价值。

20165309 《网络对抗技术》实验六:信息搜集与漏洞扫描

1.基础问题回答

(1)哪些组织负责DNS,IP的管理。

- 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

(2)什么是3R信息。

- 注册人(Registrant) 、注册商(Registrar) 、官方注册局(Registry)。

(3)评价下扫描结果的准确性。

- 扫描还是比较准确吧,openvas扫描漏洞的效果感觉还是很好的,对漏洞的分析很全面,也会告诉我们此漏洞可能会带来的什么影响,以及它的解决办法等等。

2.实验总结与体会

(1)遇到的问题与解决

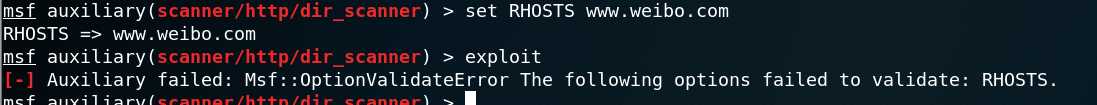

- 问题1:

- 解决1:因为rhosts选项验证失败,换个网址最快。

- 问题2:安装openvas时的层层问题...我甚至意外弄没了kali的图形化界面。TAT..

- 解决2:根据提示信息FIX一步步来,可以参考这个网址:http://www.cnblogs.com/zlslch/p/6872559.html。以防万一,安装前一定要拍摄快照!!

(2)实验感受

虽然实验不难,但是我觉得还是挺不容易的。通过观察扫描结果并进行分析,有漏洞的话要尝试打补丁,或者使用对应的方法升级系统。

3.实践过程记录

(1)各种搜索技巧的应用

① 通过搜索引擎进行信息搜集

- 搜索特定类型的文件

- 有些网站会链接通讯录,订单等敏感的文件,可以进行针对性的查找。

- 例如,在搜索栏中输入

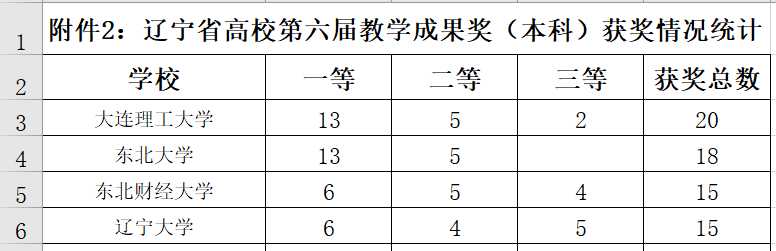

filetype:xls site:edu.cn 本科,即可搜索到教育类网的包括“本科”在内的表格文件的网址。

- 点击其中任何一个搜索结果,即可下载excel文件:

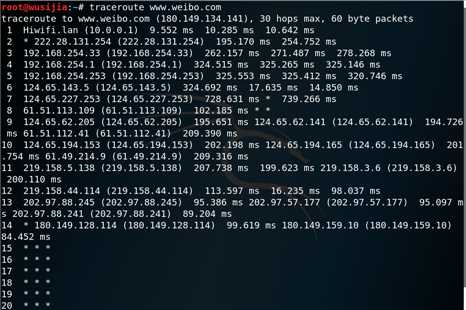

② 使用traceroute进行路由侦查

语法:

traceroute [-dFlnrvx][-f<存活数值>][-g<网关>...][-i<网络界面>][-m<存活数值>][-p<通信端口>][-s<来源地址>][-t<服务类型>][-w<超时秒数>][主机名称或IP地址][数据包大小]

- 在kali中使用

traceroute www.weibo.com对连接该网络经过的路由进行探测:

- 然而一直跑下去会发现,traceroute并不能到达目的地,当TTL增加到一定大小之后就一直拿不到返回的数据包了。

- 其实这个时候数据包已经到达目标服务器了,但是因为安全问题大部分的应用服务器都不提供UDP服务(或者被防火墙挡掉),所以我们拿不到服务器的任何返回,程序就理所当然的认为还没有结束,一直尝试增加数据包的TTL。

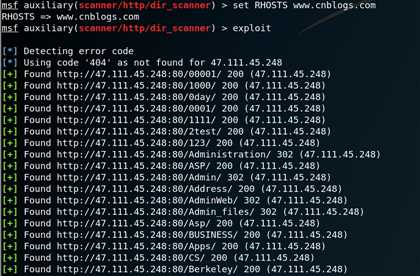

③ 检查网址目录结构

- 进入msf:

msfconsole - 自动化的工具:

metasploit的brute_dirs,dir_listing,dir_scanner等辅助模块,主要是暴力猜解。以dir_scanner为例:use auxiliary/scanner/http/dir_scanner进入扫描模块,设置一下参数RHOSTS,exploit,目录结构暴露:

- 参考:HTTP状态码 | 菜鸟教程

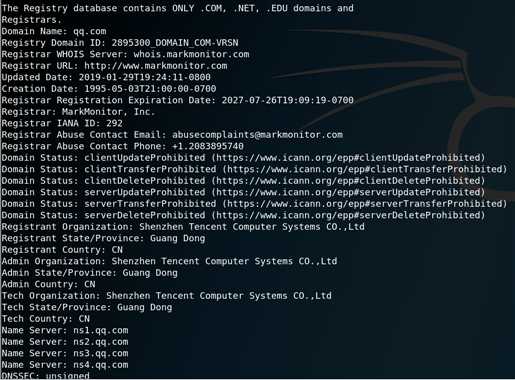

(2)DNS IP注册信息的查询

外围信息搜集

① whois查询

- 以qq为例,使用whois查询域名注册信息,可以看到注册的公司,服务器,以及注册者和管理者的相关信息。

- 进行whois查询时需去掉www前缀,因为注册域名时通常会注册一个上层域名,子域名由自身的域名服务器管理,在whois数据库中可能查询不到。

- 信息如下:

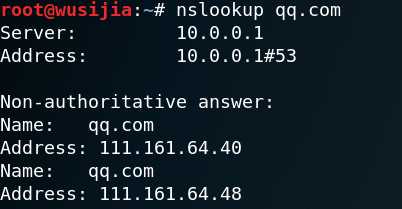

② nslookup查询

- nslookup可以得到DNS解析服务器保存的缓存的结果,但并不是一定准确的。

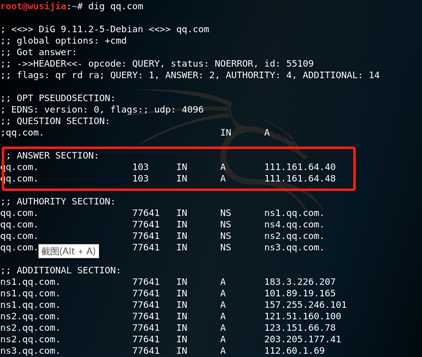

③ dig查询

- dig可以从官方DNS服务器上查询精确的结果:

④ 地理位置查询

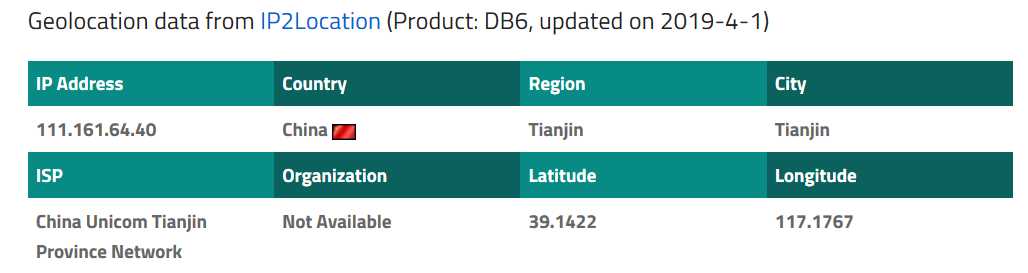

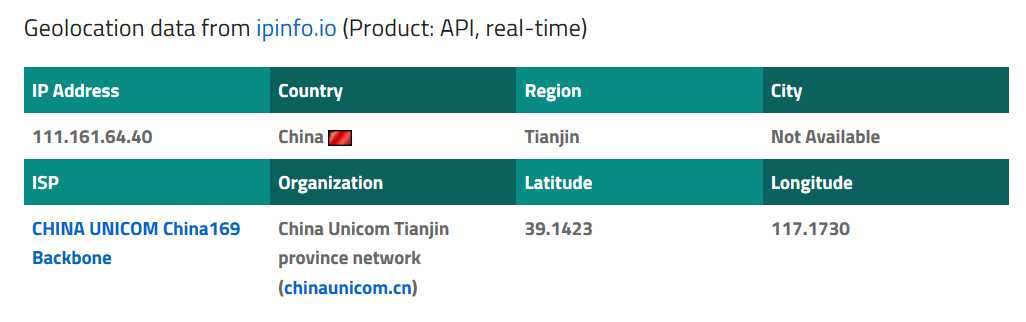

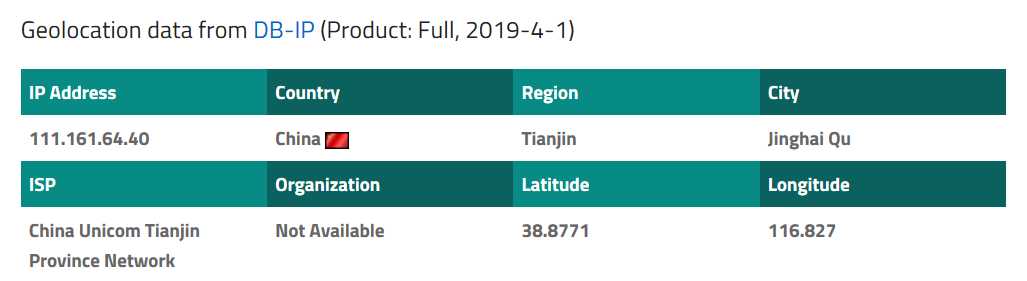

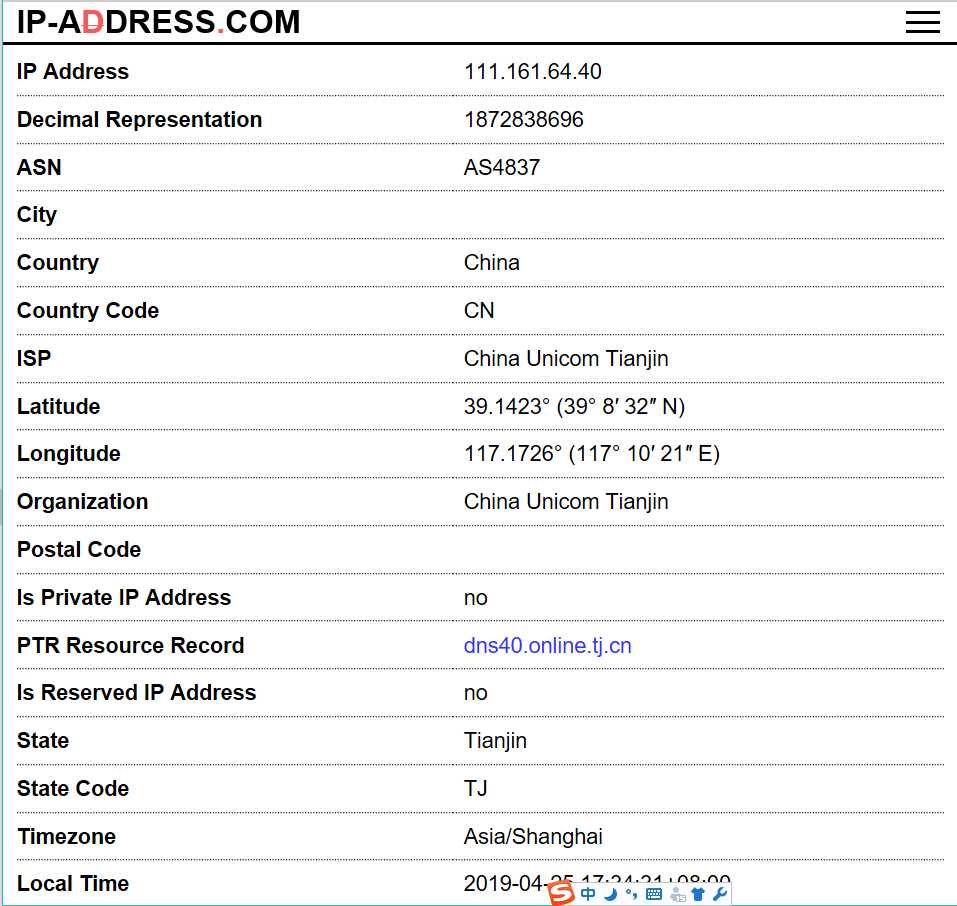

- IP Location网站中有多个地理位置提供商:

⑤ 通过IP反查到域名

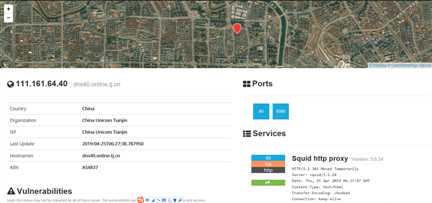

⑥ 利用shodan定位相应的信息

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点(以自己主机为目标)

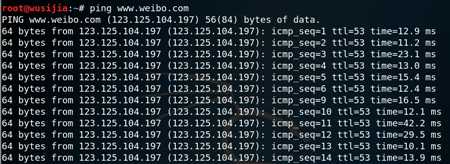

① 活跃主机扫描

- 利用ping命令扫描

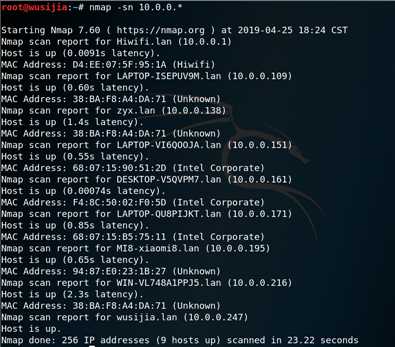

② nmap的使用

- Nmap包含四项基本功能:主机发现(Host Discovery);端口扫描(Port Scanning);版本侦测(Version Detection);操作系统侦测(Operating System Detection)。另外Nmap提供强大的NSE(Nmap Scripting Language)脚本引擎功能,脚本可以对基本功能进行补充和扩展。

在kali下使用

nmap -sn 10.0.0.*寻找该网段下的活跃主机:

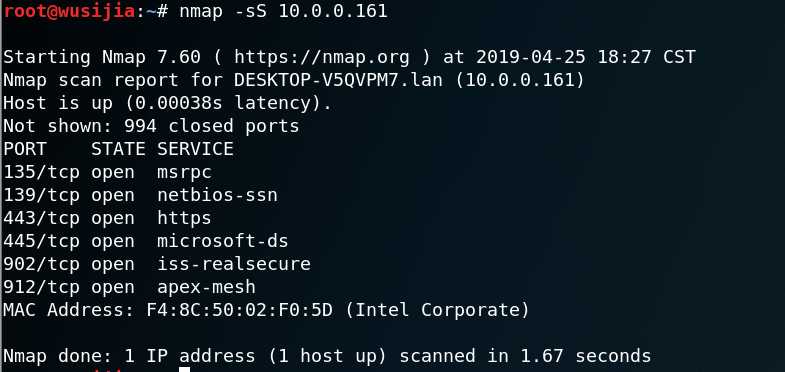

使用

nmap -sS扫描我的主机开放的TCP端口:

使用

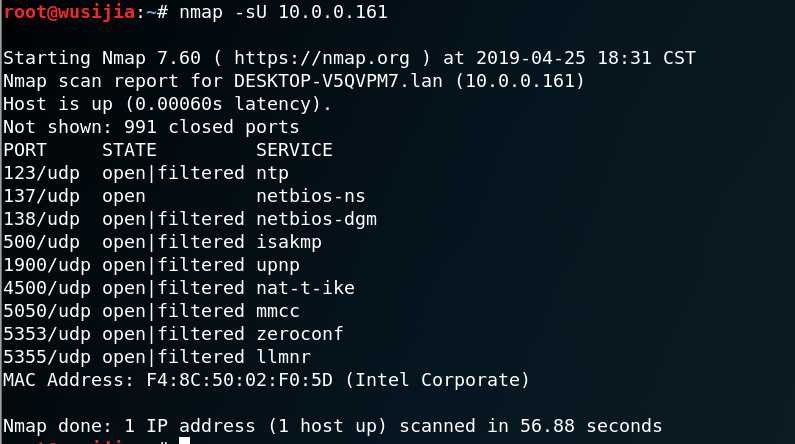

nmap -sU扫描我的主机开放的UDP端口:

使用

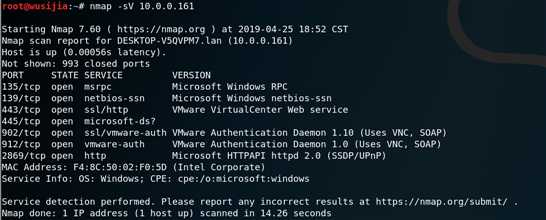

nmap -sV检测我的主机服务的版本信息:

使用

nmap -O扫描运行的操作系统:

好吧,它没有识别出我的win10系统。。

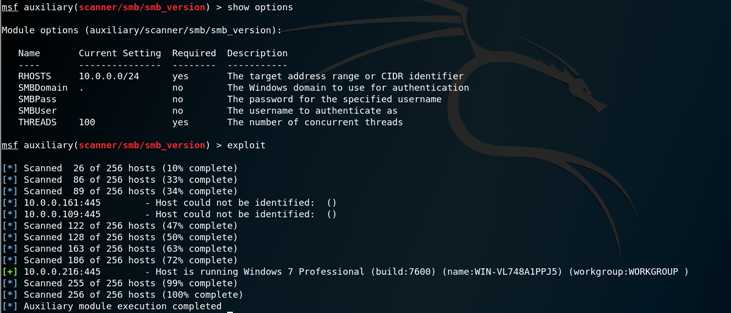

③ smb服务的查点

- 进入msf控制台;

- 输入

use auxiliary/scanner/smb/smb_version使用扫描操作系统的模块,设置参数后,exploit开始扫描:

- 可以看到扫描的操作系统版本号和设备名。

(4) 漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞(以自己主机为目标)

OpenVAS是开放式漏洞评估系统,也可以说它是一个包含着相关工具的网络扫描器。其核心部件是一个服务器,包括一套网络漏洞测试程序,可以检测远程系统和应用程序中的安全问题。

- 先输入指令

openvas-check-setup检查安装状态,发现我的kali上没有这个命令。 - 安装openvas:

apt-get update apt-get install openvas - 之前生成的密码¥%……#&什么之类的,把它换掉:

openvasmd --user admin --new-password 密码 - 启动openvas,

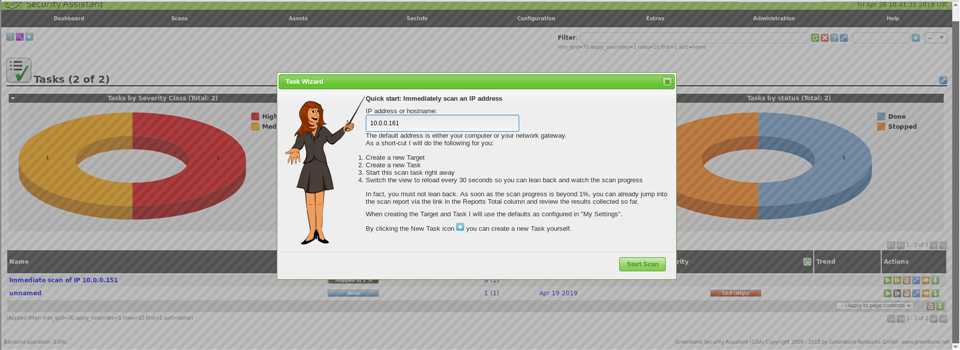

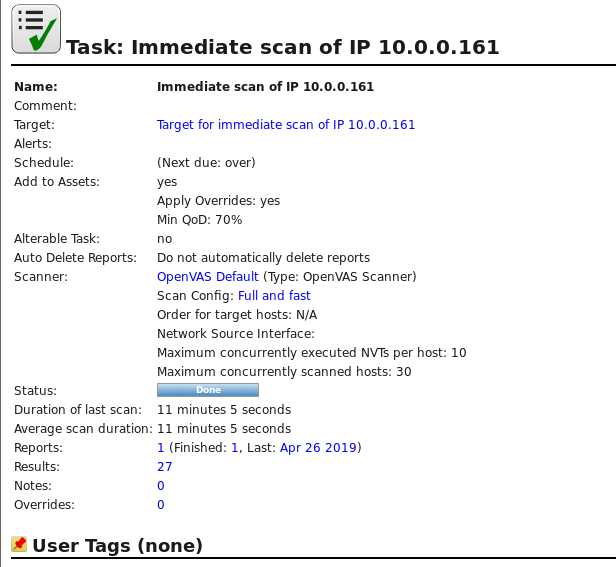

openvas-start,会自动打开web UI,登陆admin用户。 在UI中,点击菜单栏Scans下的Tasks,然后点击Task Wizard新建一个任务,填写目标主机的ip之后,开始扫描:

- 查看一下结果:

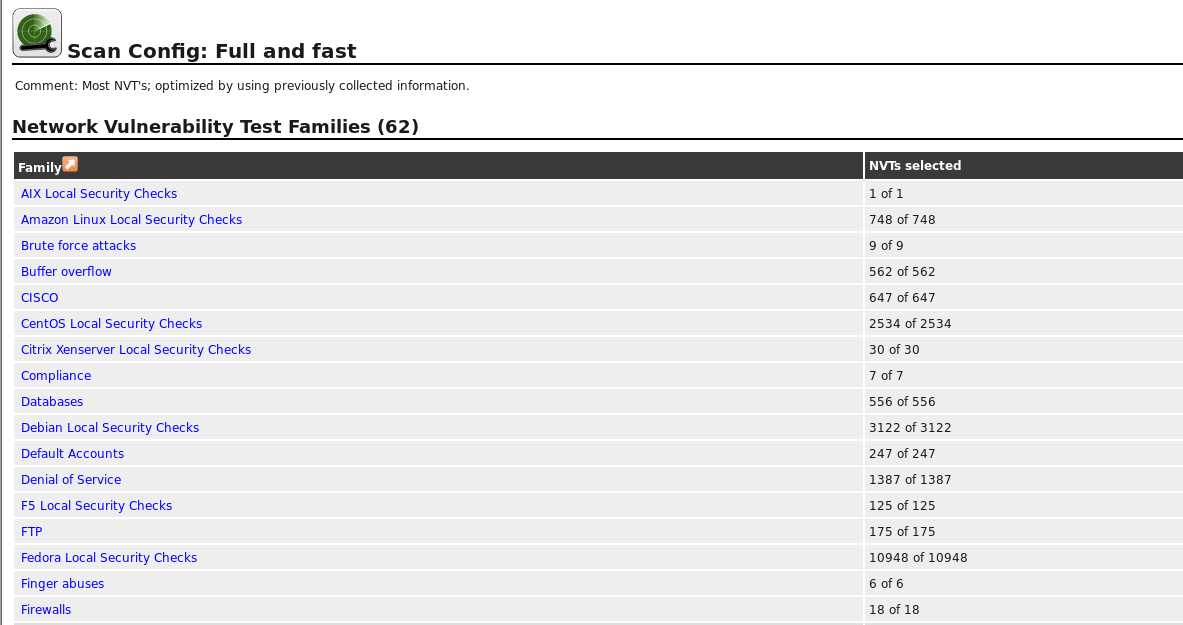

- 点击Full and fast进行详细查看漏洞族:

- 以Firewalls为例查看有关防火墙的漏洞:

- 选择其中一个高危漏洞进行分析:

- 由以上数据可知:远程攻击者可以通过在TCP flags字段中设置ECE位来绕过防火墙。

- 解决办法就是升级防火墙或获取官方补丁。

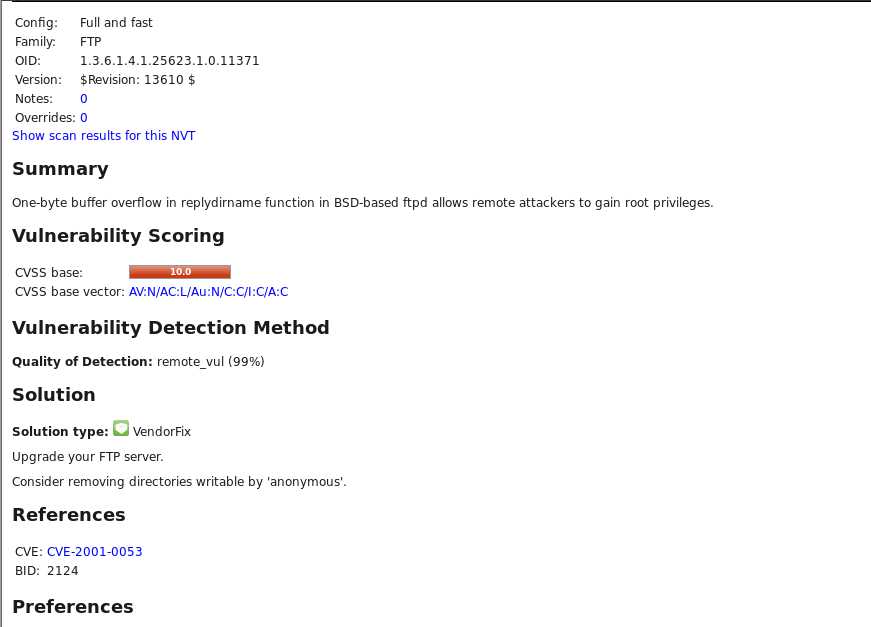

- 再看一个FTP的10级高危漏洞:

- 可知此主机中基于BSD的ftpd中replydirname函数的一个字节缓冲区溢出,允许远程攻击者获得根权限。

- 解决办法是升级ftp服务器并考虑删除“anonymous”可写的目录。

- 资料:BSD ftpd单字节缓冲区溢出漏洞

以上是关于20165309 《网络对抗技术》实验六:信息搜集与漏洞扫描的主要内容,如果未能解决你的问题,请参考以下文章

20155317 王新玮《网络对抗技术》实验6 信息搜集与漏洞扫描

2018—2019-- 2网络对抗技术20165239Exp信息搜集 漏洞扫描