Office 365 身份验证和单一登录部署

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Office 365 身份验证和单一登录部署相关的知识,希望对你有一定的参考价值。

1. 部署ADFS 3.0

在此Lab环境中,因为虚机资源紧张,所以将Active Directory Federation Service安装在DC上,如果是企业环境中是将ADFS角色部署在独立的服务器上,需要将该服务器入加域,Window Server 2012 R2上集成的ADFS角色版本是3.0,以下是部署ADFS步骤。

? 安装ADFS

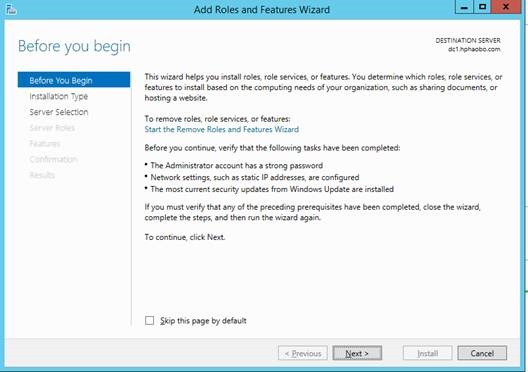

以管理员身份登录DC,打开Server Manager—Add roles and features, 见下图:

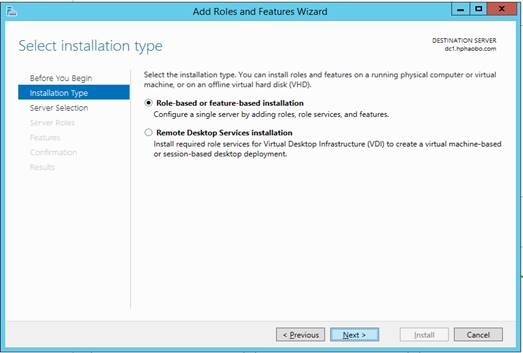

选择”Role-based or feature-based Installation”,见下图:

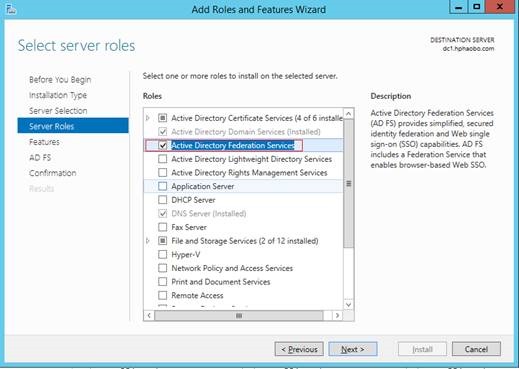

选择”Active Directory Federation Service”,见下图:

按照向导,点击“下一步”,直至完成。

? 配置ADFS

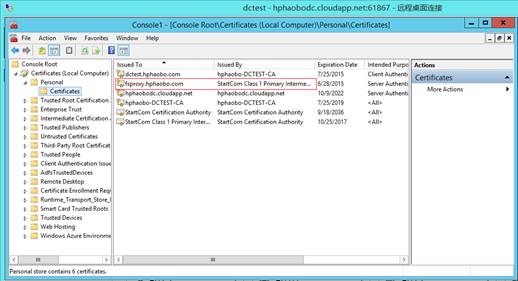

将在公网申请的证书,导入到本计算机(过程略):

通过MMC 添加Certificates,将公网证书导入到计算机中,导入结果见下图:

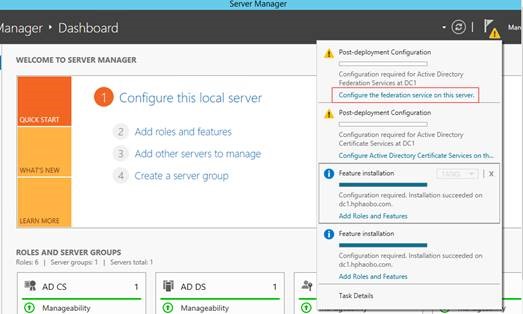

ADFS完成安装后,在Server Manager窗口中,点击“Notifications”下的“Configure the federation service on this server”,见下图:

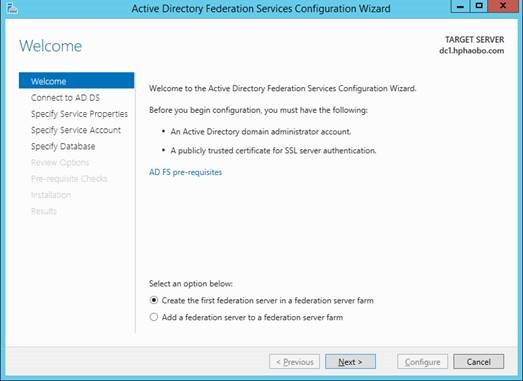

按照向导,点击“下一步”,见下图:

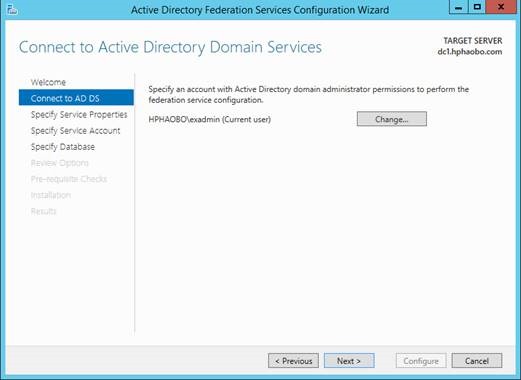

指定一个对AD有写权限的账户去配置ADFS,在此环境使用登录域的域管理员账户,见下图:

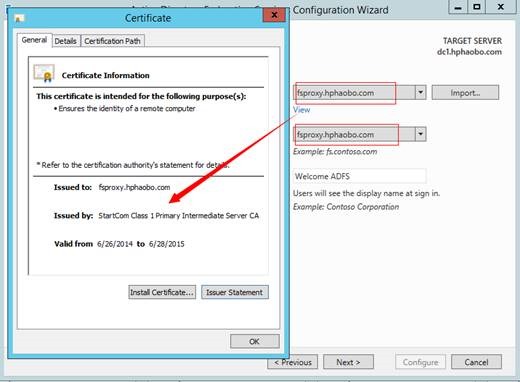

在此步骤中,导入证书和指定Federation Service Name, Display Name 因为我们在第1)步中已将公网证书导入,所以我们点击向下箭头选择 fsproxy.hphaobo.com这个证书,Federation Service Name要和证书名称相同,所以在此输入 fsproxy.hphaobo.com, Display Name中输入Welcome ADFS见下图:

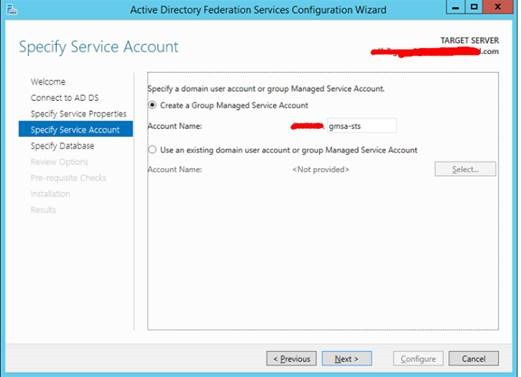

指定一个ADFS服务账户,可以选择现有账户,也可以新建一个,在此环境中,我们新一个gmsa-sts账户,见下图:

按照向导点击“下一步”,直至完成。

? 测试ADFS

目的是测试ADFS部署成功后,是否正常工作

在内网的DNS服务器中添加A记录:

Fsproxy.hphaobo.com 指向192.168.0.10

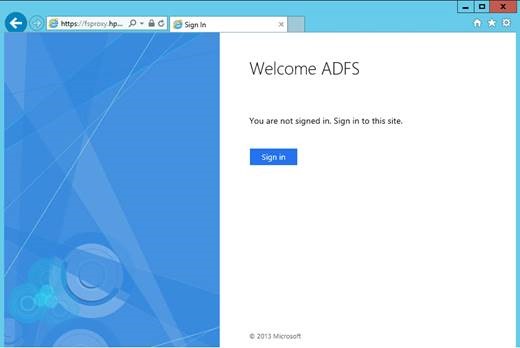

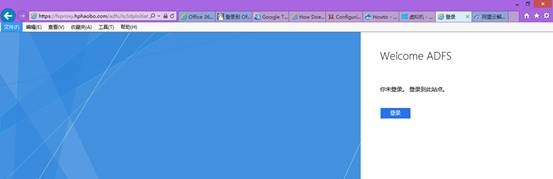

打开IE,输入https://fsproxy.hphaobo.com/adfs/ls/IdpInitiatedSignon.aspx,成功后显示如下界面,点击Sign in后,将会以本机登录账户登录ADFS

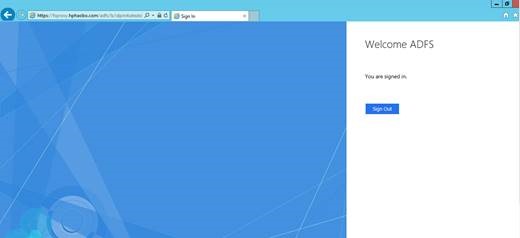

点击Sign in后,以下表示登录ADFS成功,见下图:

2. 部署WAP(ADFS Proxy)

? 安装WAP

在企业中部署WAP(ADFS Proxy)的目的是为了企业外网的用户使用ADFS服务,为了企业网络的安全性,不建议将ADFS服务器直接发布到公网,所以一般以WAP代理访问ADFS服务器。

在Windows Server 2012 R2版本,使用Web Application Proxy (WAP)替代以前版本的ADFS Proxy,以下是部署的具体步骤。

WAP服务器不需要加入域,以本机管理登录WAP服务器。

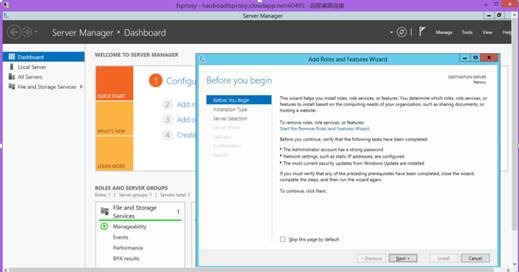

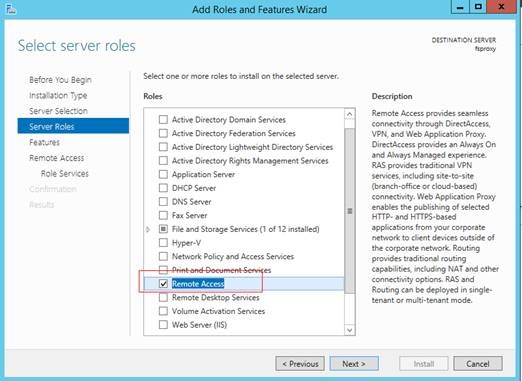

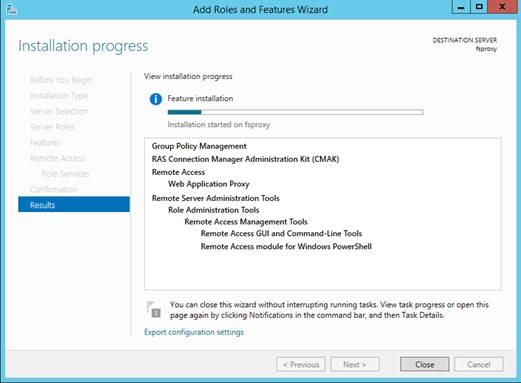

打开Server Manager, 打开Server Manager—Add roles and features, 见下图:

点击“下一步”,直至选择Server roles, 选择“Remote Access”,见下图:

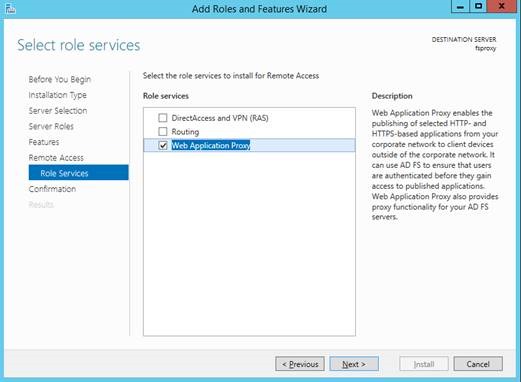

点击“下一步”,直至Select role services, 选择“Web Application Proxy”, 见下图:

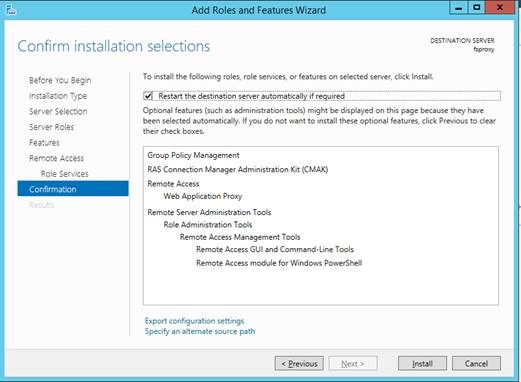

按照向导,直至完成,见下图:

? 配置WAP

导入公网证书

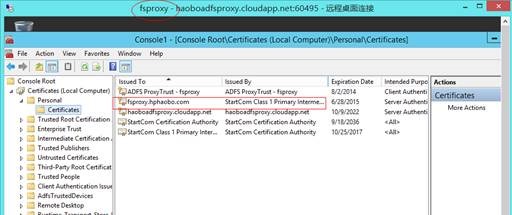

在WAP配置中,需要指定ADFS服务器的证书,所以首先将在第3步中用于ADFS的证书,导入到WAP服务器,见下图:

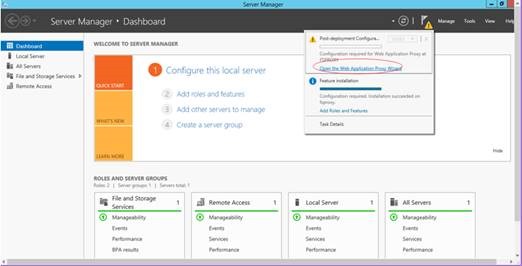

WAP完成安装后,在Server Manager窗口中,点击“Notifications”下的“Open the Web Application”,见下图:

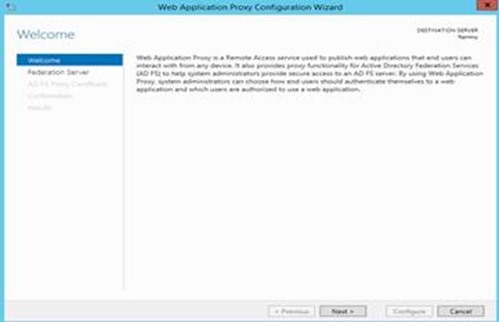

出现Welcome界面,点next, 见下图:

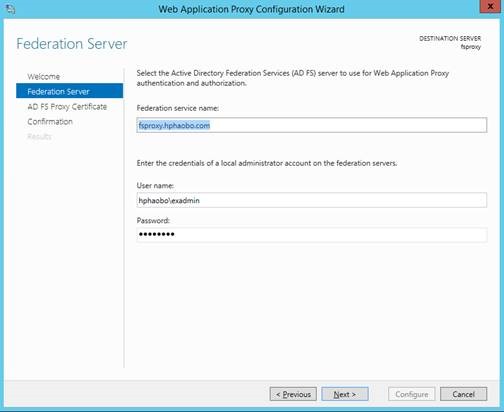

指定Federation Server相关信息,请输入和ADFS相同的名称,输入ADFS服务器上有本地管理员权限的账户和密码,见下图:

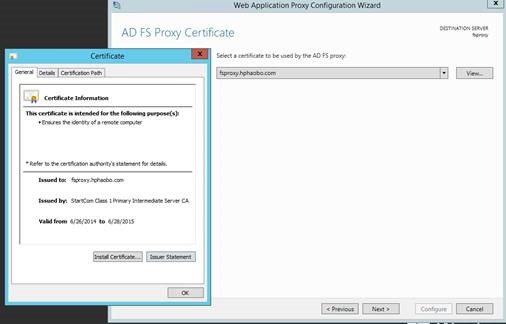

指定AD FS Proxy Certificate, 选择和ADFS服务器相同的证书名称,见下图:

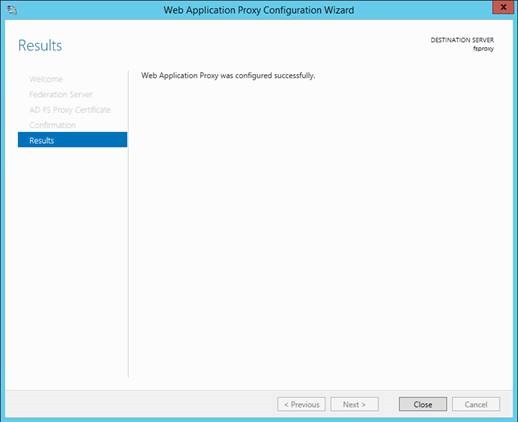

按照向导点next, 直至完成。见下图:

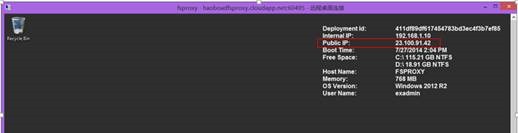

在外网DNS服务器上,增加A记录,主机名为在上面配置向导中指定的ADFS Name(fsproxy),IP指向WAP服务器公网IP,见下图:

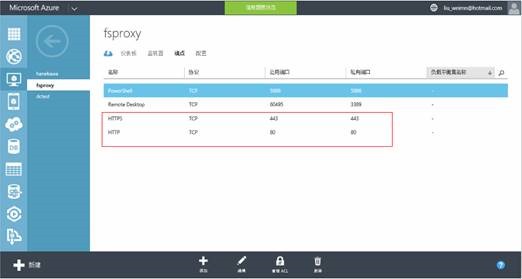

因为这个Lab环境是搭建在Azure上,所以在Azure上需要对WAP服务器打开相应的端口,见下图:

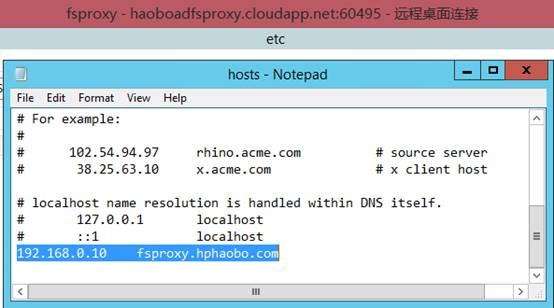

在WAP服务器的host文件中添加如下一条指向ADFS服务器的记录,

这样做的目的是,当有外部请求访问ADFS服务器时,告诉请求的客户端ADFS服务器的地址,如果企业Perimeter区域有DNS服务器,可以DNS服务器上添加该记录。

? 测试WAP

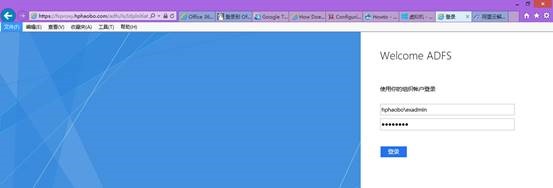

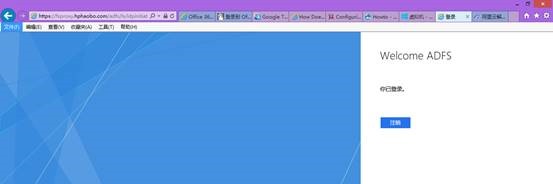

在外网的一台计算机上,IE中输入https://fsproxy.hphaobo.com/adfs/ls/IdpInitiatedSignon.aspx

出现如下登录界面:

点击登录:

登录成功后出现如下界面:

本文出自 “jianbin liu的博客” 博客,请务必保留此出处http://liujb.blog.51cto.com/269257/1789209

以上是关于Office 365 身份验证和单一登录部署的主要内容,如果未能解决你的问题,请参考以下文章

Office365混合部署进阶系列教程四:ADFS联合身份认证

Office365混合部署进阶系列教程二:混合环境下的PTA直通身份认证