掘安攻防实验室(流量分析题)

Posted cl0ud

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了掘安攻防实验室(流量分析题)相关的知识,希望对你有一定的参考价值。

突然想做一下流量分析题,记得掘安攻防实验室上面有很多的流量分析题目,故做之

流量分析题一般使用的都是wireshark,(说wireshark是流量分析工具里面的王牌应该没人反对吧

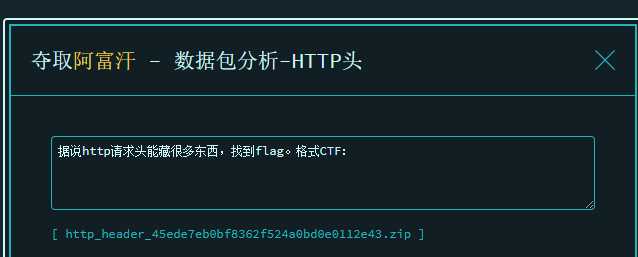

夺取阿富汗

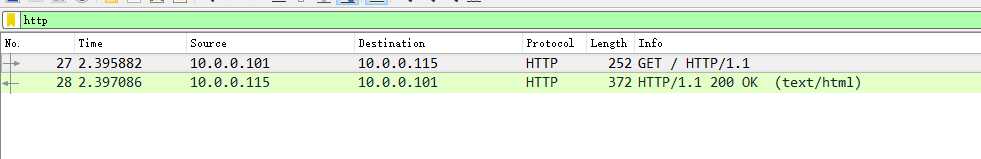

说了分析http头,所以直接过滤http协议

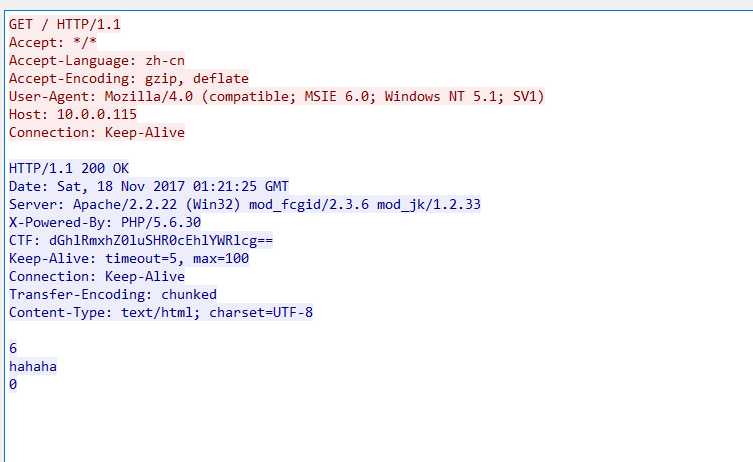

追踪流

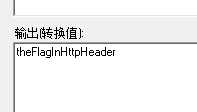

发现响应头里面有CTF: dGhlRmxhZ0luSHR0cEhlYWRlcg==

一看就是base64编码,解码得:

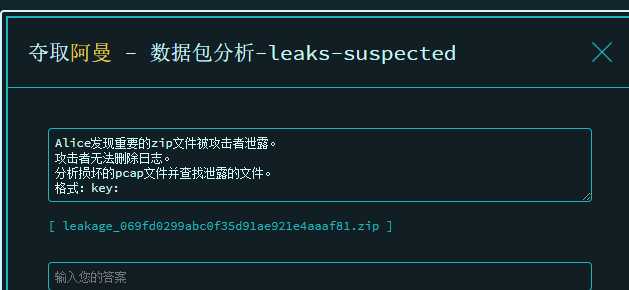

夺取阿曼:

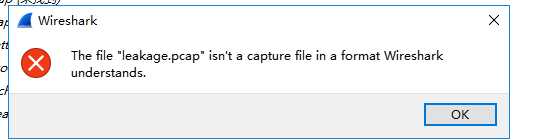

下载之后解压,使用wireshark打开出错

当然在题目里面已经提示了pcap文件已经损毁,另外还有zip文件存在,我们先使用windows下的foremost的工具看能否分离出zip文件

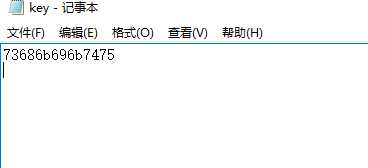

得到压缩包,打开其中的key文件

获得key

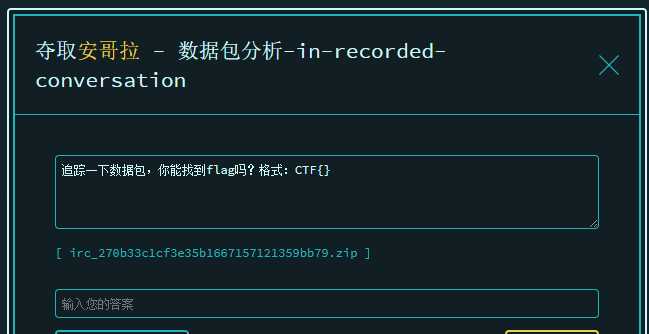

夺取安哥拉:

打开之后发现全部都是TCP包,直接追踪流

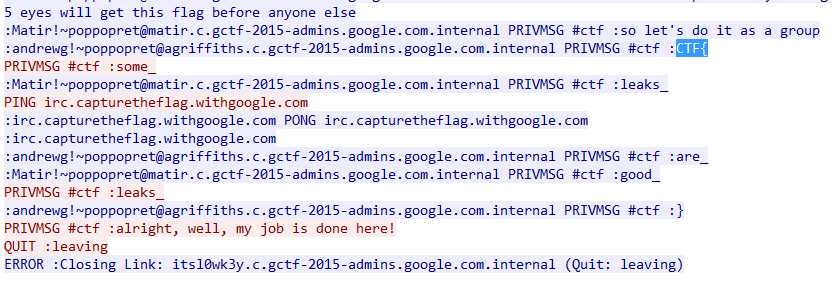

仔细观察了一下数据流,发现有CTF{

同时可以看到下一行有some_,所以找到所有带有下划线的单词,即

some_,leaks_,are_,good_,leaks_

所以最后的答案是CTF{some_leaks_are_good_leaks_}

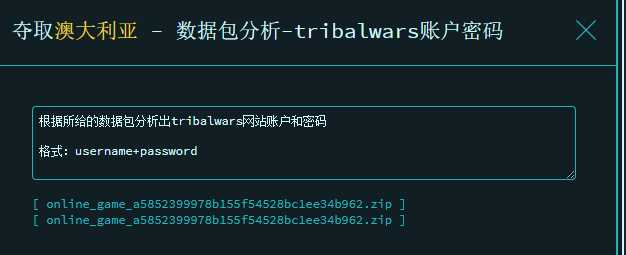

夺取澳大利亚:

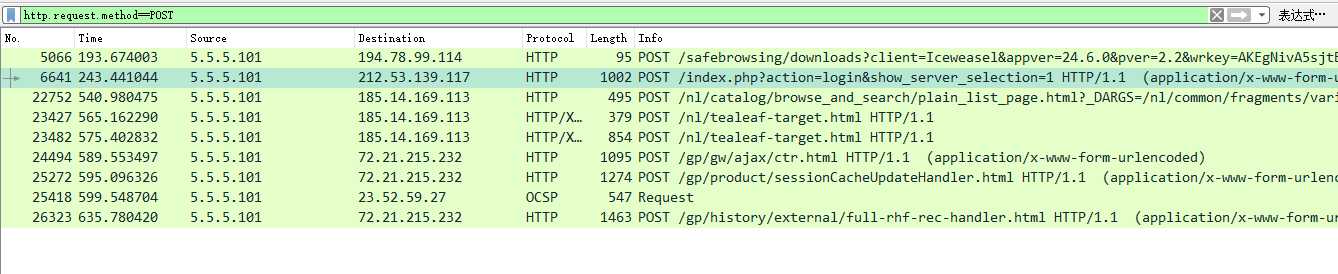

这次的流量包挺大的,网站账户密码,我们首先过滤http数据流,一般账户和密码的提交方式都是post方式,所以我们的过滤语句写成这样:

http.request.method==POST

注意到第二个数据包是 /index.php?action=login&show_server_selection=1

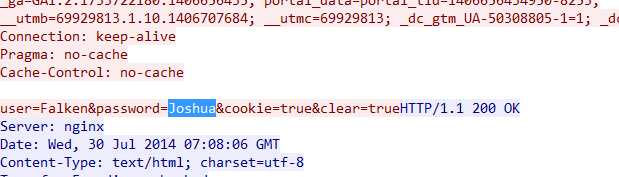

追踪HTTP流

在流量包的最底端发现了user和password,按照题意拼凑即可

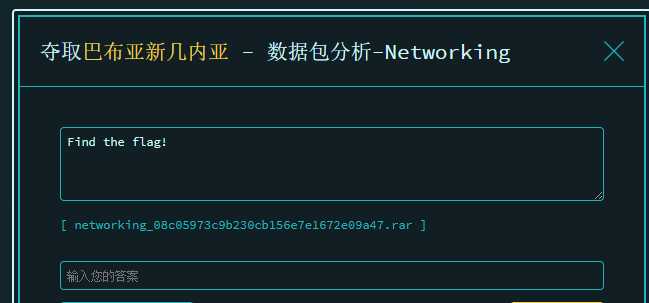

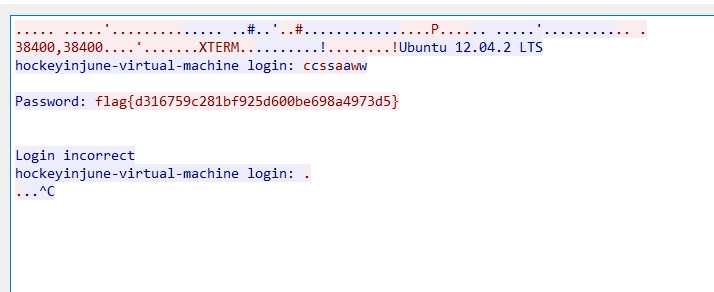

夺取巴布亚新几内亚:

随手找一个数据包追踪流就找到了flag(水

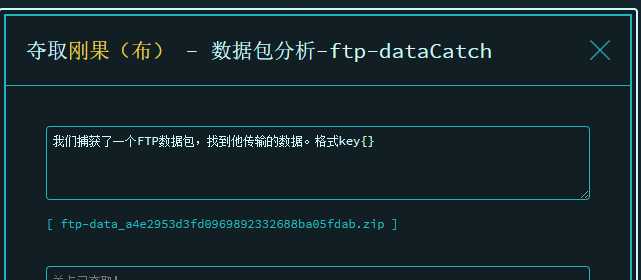

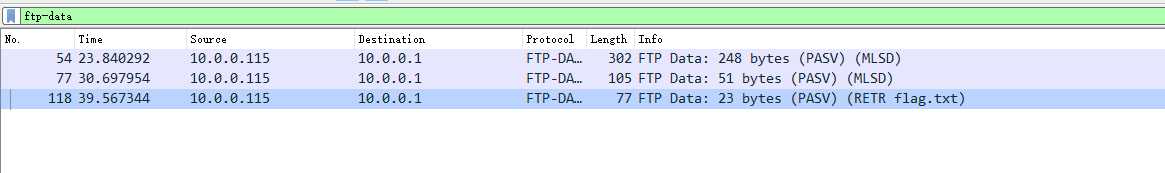

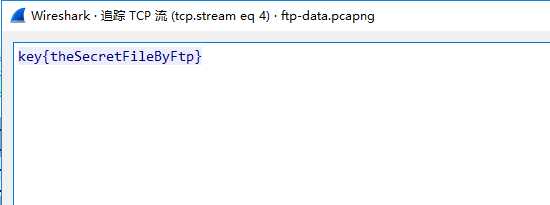

夺取刚果(布)

这里找了好久,过滤的语句写的是ftp

一直没有找到,回来看了一下题目,重点是 ftp-data

第三个数据包追踪流即可

夺取哥斯达黎加:

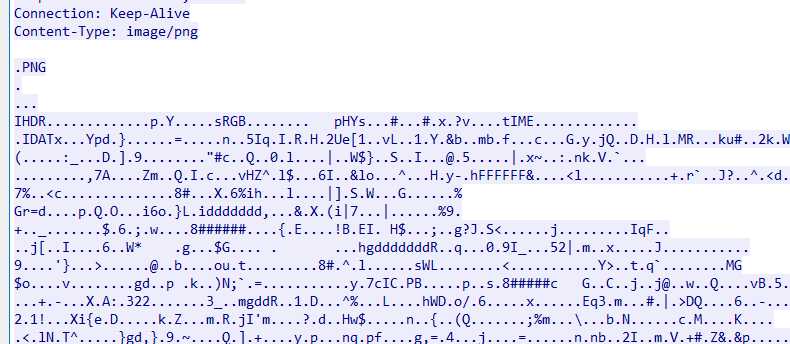

打开之后发现里面都是http的数据包,随便翻了几个数据包追踪流之后,发现里面的文本信息很多(虽然我都看不懂)

包括有PNG图片隐藏在数据流里面

所以我们采用foremost 或者 binwalk 分离出里面的东西

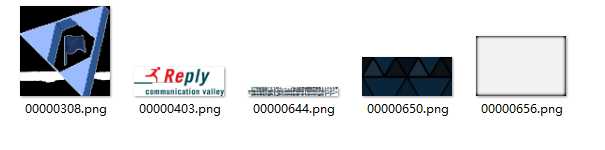

output里面有好几张图片,咱们不着急,慢慢找flag

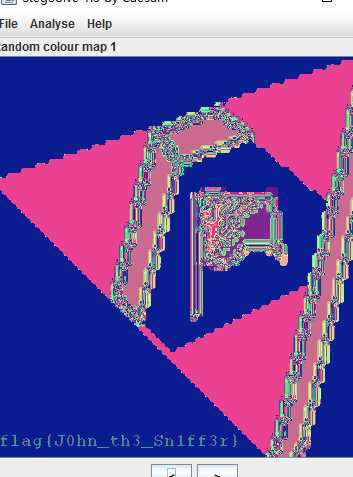

先对第一张图片查看属性,然后使用StegSolve进行图像的分析:

左下角就出现flag了

flag{J0hn_th3_Sn1ff3r}

这道题考的知识点比之前几道题要稍微多一点

先写到这里吧,下次再更

以上是关于掘安攻防实验室(流量分析题)的主要内容,如果未能解决你的问题,请参考以下文章