网络抓包分析

Posted hehehksl

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了网络抓包分析相关的知识,希望对你有一定的参考价值。

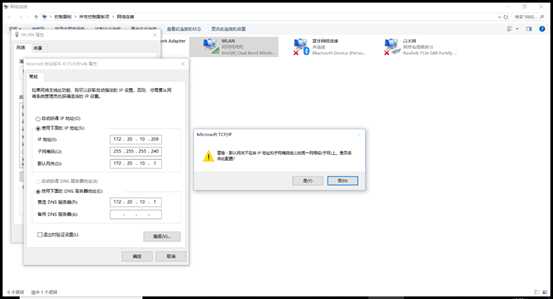

一、 配置地址

(1)网络地址规划表

|

源地址 |

目的地址 |

目的 |

|

172.20.10.9 |

183.232.231.172 |

测试连通性 |

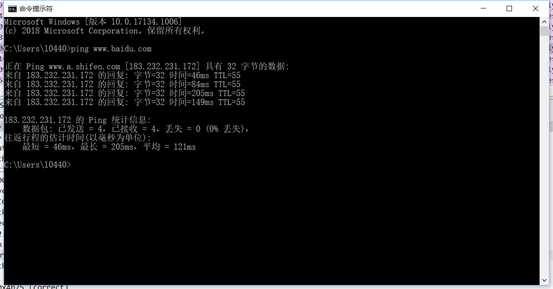

1.打开cmd窗口,ipconfig查看本机IP,并根据学号进行配置,因为本人学号后三位是209,但改完IP地址后显示不在同一网段,导致不能上网,ping不通百度,因而我取了学号后两位09,

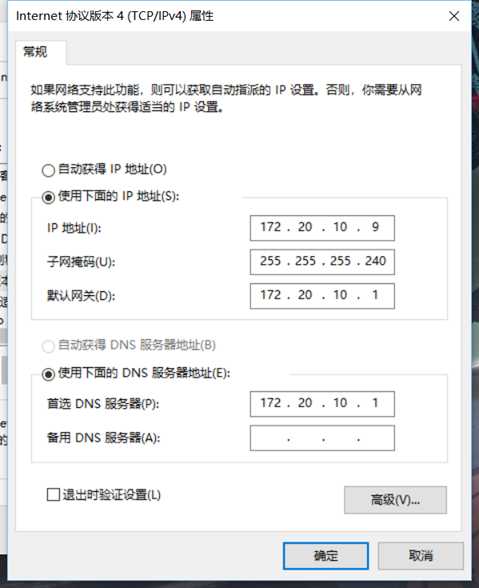

2.连通性测试

cmd窗口中,ping百度进行测试

网页亦能正常运行,连通性测试成功

一、 应用层

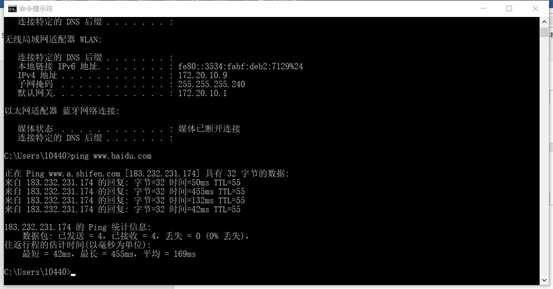

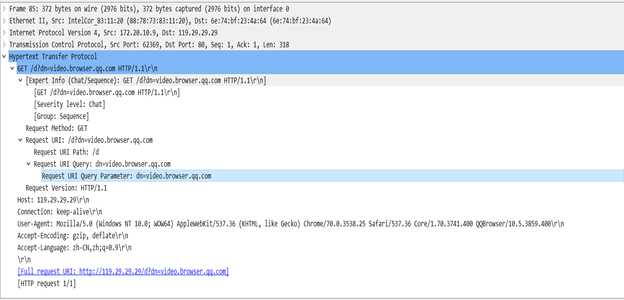

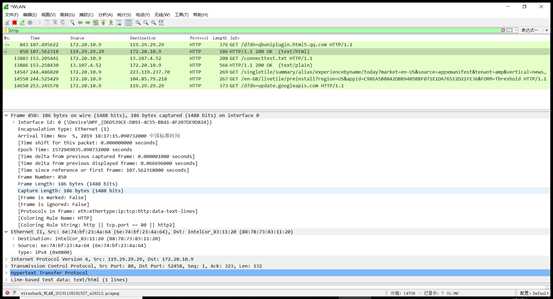

(1)www

使用wireshark软件,开始抓包,打开任意http数据包,其应用层如下

此图为访问网址的基本信息,其中包括:

- HOST: 输入的网址/访问的ip地址

- User-Agent: 访问的浏览器信息

- Accept-Enoding: 压缩格式

- Accept-Language: 语言

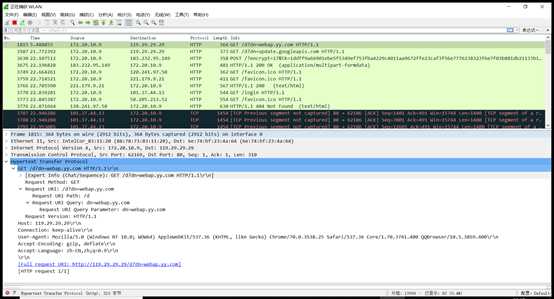

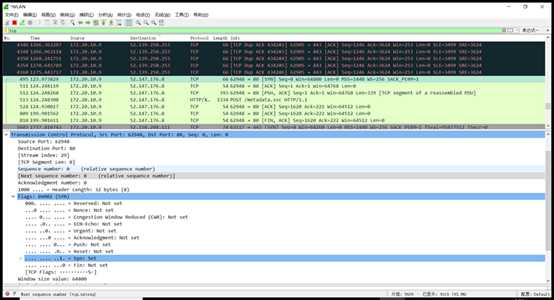

(2)直播

对“yy直播“进行抓包,复制其Request URI,浏览器打开后显示下图

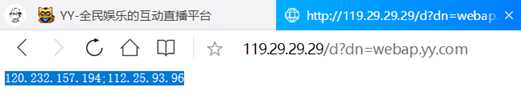

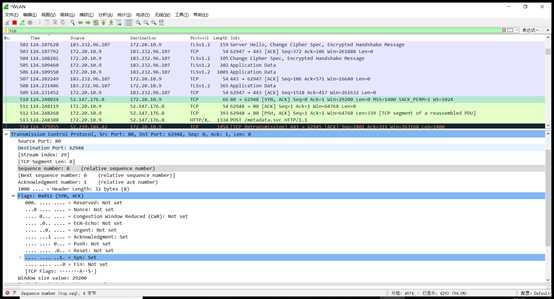

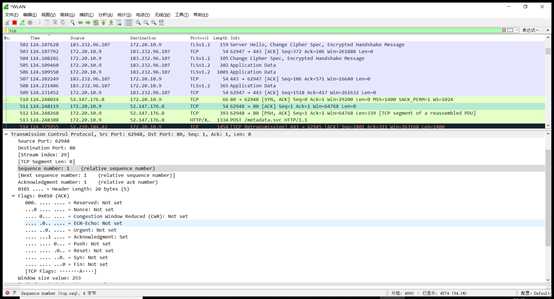

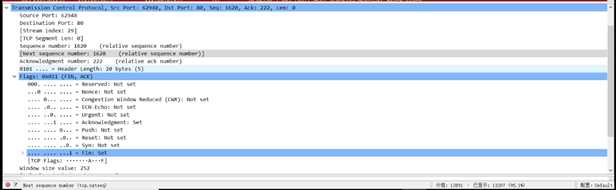

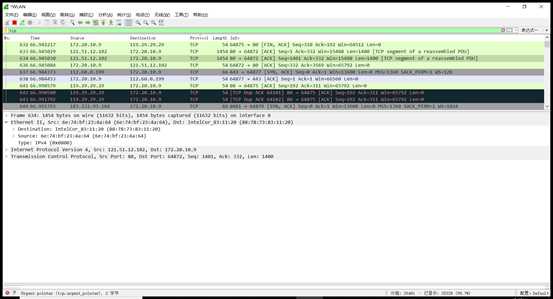

二、 传输层

第一次握手

Acknowledgment number: 确认请求序号

SYN:set

第二次握手

Acknowledgment number +1,

ACK= set

第三次握手

Sequence number+1

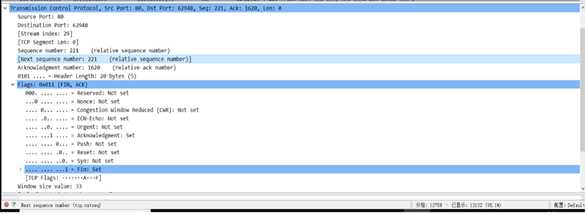

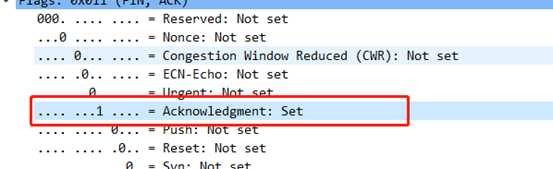

第一次挥手

ACK: set

FIN: set

第二次挥手

Sequence number=上一帧的Acknowledgment number

Acknowledgment number+1

第三次挥手

确认Seq number和Acknumber保持不变

Fin:set 发出关闭信息

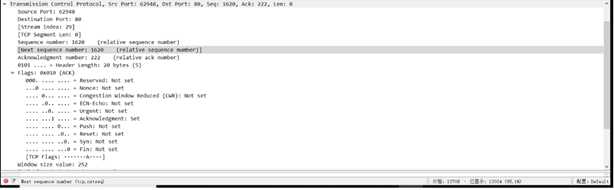

第四次挥手

Ack=1,四次握手结束

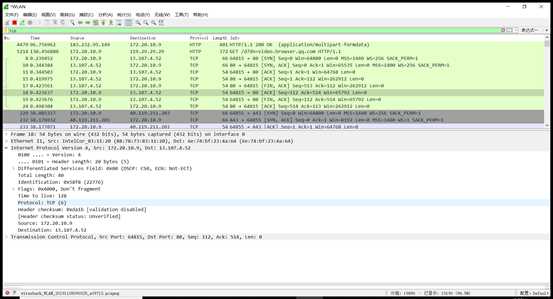

三、 网络层

1、ip报文

打开任意tcp后,点击internet protocol version 4查看详情,可得知以下信息

(1) 源地址:172.20.10.9 目的地址:13.107.4.52

(2) 首部长度Header Length为20字节 总长度Total Length为40

(3) Flags菜单展开后,下四列表示标志

(4) 生存时间Time to live为128

(5) 协议 Protocol为TCP(6)

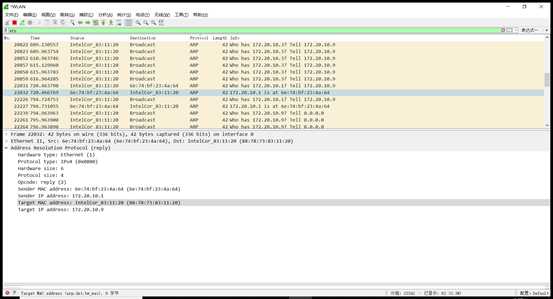

2、Arp协议

打开任意Arp后,展开Address Resolution Protocol可得

(1) 源MAC地址为 6e:74:bf:23:4a:64(6e:74:bf:23:4a:64)

(2) 源ip地址为172.20.10.1

(3) 目的MAC地址为 IntelCor_83:11:20 (88:78:73:83:11:20)

(4) 目的ip地址为172.20.10.9

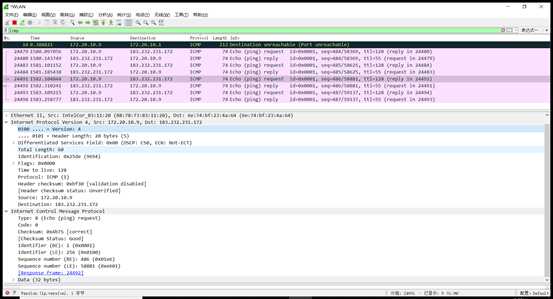

3、ICMP协议

正常情况抓不到ICMP,在打开命令窗口后进行ping百度即可

ICMP报文信息如下:

(1) Type:8;标识ICMP报文的类型.

(2) Code:0;标识对应ICMP报文的代码。

(3) Checksum:0x4b75[correct];是对包括ICMP报文数据部分在内的整个ICMP数据报的校验和,用来检验报文在传输过程中是否出现了差错。

(4) Identifier:0x0001;两字节,用于标识本ICMP进程,但仅适用于回显请求和应答ICMP报文,对于目标不可达ICMP报文和超时ICMP报文等,该字段的值为0。

(5) Sequence number(BE):486(0x01e6);序列号。

四、 数据链路层

MAC帧格式

(1) 线路及实际捕获均为186字节

(2) 捕获时间为2019.11.5 18:17

(3) 此包与第一帧间隔时间约为108s

(4) 帧序号为850

(5) 帧长度和捕获长度均为186字节

MAC地址分析

打开任意tcp

展开Ethernet Ⅱ可得知

MAC源地址为6e:74:bf:23:4a:64 (6e:74:bf:23:4a:64)

MAC目的地址为IntelCor_83:11:20(88:78:73:83:11:20)

以上是关于网络抓包分析的主要内容,如果未能解决你的问题,请参考以下文章