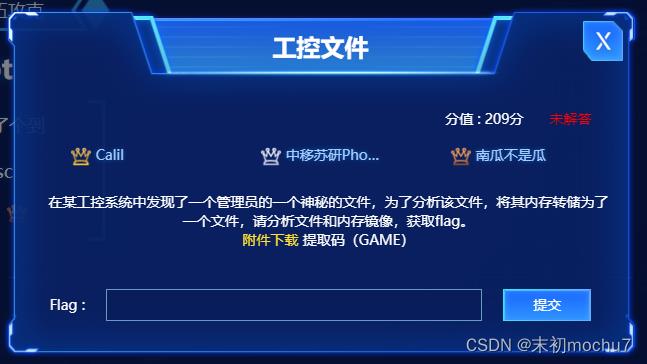

2022年中国工业互联网安全大赛北京市选拔赛暨全国线上预选赛MISC-工控文件Writeup

Posted 末初mochu7

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2022年中国工业互联网安全大赛北京市选拔赛暨全国线上预选赛MISC-工控文件Writeup相关的知识,希望对你有一定的参考价值。

本来报名了这个比赛的,但是后面给搞忘了,然后比赛完了之后才知道,Web没环境了,简单的来复现下唯一的一道Misc吧

题目下载链接:https://pan.baidu.com/s/17QbeqSeW0SsAYUrVKWn1zg

提取码:e4od

首先题目给了WIN-JTUST.raw和1.data文件,1.data看不出来啥文件,先对WIN-JTUST.raw进行内存镜像分析

root@kali /home/mochu7/Desktop % volatility -f WIN-JTUST.raw --profile=Win7SP1x86_23418 pslist /home/mochu7/Desktop

Volatility Foundation Volatility Framework 2.6

Offset(V) Name PID PPID Thds Hnds Sess Wow64 Start Exit

---------- -------------------- ------ ------ ------ -------- ------ ------ ------------------------------ ------------------------------

0x8413aa20 System 4 0 89 518 ------ 0 2021-08-11 00:51:33 UTC+0000

0x854f3d40 smss.exe 224 4 2 32 ------ 0 2021-08-11 00:51:33 UTC+0000

0x85a8d4a8 csrss.exe 304 296 9 388 0 0 2021-08-11 00:51:34 UTC+0000

0x841af030 wininit.exe 340 296 3 76 0 0 2021-08-11 00:51:35 UTC+0000

0x856d8d40 csrss.exe 352 332 9 264 1 0 2021-08-11 00:51:35 UTC+0000

0x85b9b530 winlogon.exe 380 332 7 134 1 0 2021-08-11 00:51:35 UTC+0000

0x85f072a0 services.exe 436 340 7 189 0 0 2021-08-11 00:51:35 UTC+0000

0x85f39558 lsass.exe 456 340 8 738 0 0 2021-08-11 00:51:36 UTC+0000

0x85f3ba58 lsm.exe 468 340 10 223 0 0 2021-08-11 00:51:36 UTC+0000

0x85faaa08 svchost.exe 576 436 10 353 0 0 2021-08-11 00:51:36 UTC+0000

0x85fd5030 svchost.exe 648 436 8 261 0 0 2021-08-11 00:51:36 UTC+0000

0x84c93228 sppsvc.exe 864 436 5 156 0 0 2021-08-10 09:51:39 UTC+0000

0x841d0bf0 svchost.exe 904 436 20 469 0 0 2021-08-10 09:51:40 UTC+0000

0x84a44030 svchost.exe 928 436 38 1181 0 0 2021-08-10 09:51:40 UTC+0000

0x84ce9a40 svchost.exe 976 436 20 487 0 0 2021-08-10 09:51:40 UTC+0000

0x84cfc7f8 svchost.exe 1044 436 13 327 0 0 2021-08-10 09:51:41 UTC+0000

0x84cfd730 svchost.exe 1068 436 24 673 0 0 2021-08-10 09:51:41 UTC+0000

0x84d77178 spoolsv.exe 1384 436 13 285 0 0 2021-08-10 09:51:42 UTC+0000

0x84d88bd0 svchost.exe 1424 436 19 313 0 0 2021-08-10 09:51:42 UTC+0000

0x84e39748 svchost.exe 1736 436 6 94 0 0 2021-08-10 09:51:43 UTC+0000

0x85b84d40 SearchIndexer. 2028 436 13 698 0 0 2021-08-10 09:51:51 UTC+0000

0x85a93690 taskhost.exe 836 436 8 212 1 0 2021-08-10 09:51:52 UTC+0000

0x84e7d5b0 dwm.exe 1292 904 3 72 1 0 2021-08-10 09:51:52 UTC+0000

0x84e8e030 explorer.exe 1460 1248 29 883 1 0 2021-08-10 09:51:52 UTC+0000

0x84fcf030 regsvr32.exe 2344 1460 0 -------- 1 0 2021-08-10 09:51:54 UTC+0000 2021-08-10 09:51:55 UTC+0000

0x84fe8880 csrss.exe 3848 3824 7 75 3 0 2021-08-10 09:53:08 UTC+0000

0x842c43a8 winlogon.exe 3872 3824 4 95 3 0 2021-08-10 09:53:08 UTC+0000

0x8544dbd0 LogonUI.exe 3928 3872 6 161 3 0 2021-08-10 09:53:08 UTC+0000

0x842c4d40 rdpclip.exe 4012 1068 8 160 1 0 2021-08-10 09:53:09 UTC+0000

0x8546db68 svchost.exe 3176 436 12 140 0 0 2021-08-10 09:53:43 UTC+0000

0x84cc4370 mscorsvw.exe 3276 436 6 87 0 0 2021-08-10 09:53:43 UTC+0000

0x84e79b50 svchost.exe 196 436 9 313 0 0 2021-08-10 09:53:43 UTC+0000

0x84fd6030 TrueCrypt.exe 3512 1460 4 255 1 0 2021-08-10 09:53:47 UTC+0000

0x84a2e748 notepad.exe 1732 1460 14 269 1 0 2021-08-10 10:02:04 UTC+0000

0x84347030 audiodg.exe 2664 976 7 153 0 0 2021-08-10 10:15:43 UTC+0000

0x842e1d40 dllhost.exe 2512 576 6 82 1 0 2021-08-10 10:22:46 UTC+0000

0x84d1d030 dllhost.exe 2888 576 6 79 0 0 2021-08-10 10:22:46 UTC+0000

0x84ba9540 DumpIt.exe 2044 1460 1 18 1 0 2021-08-10 10:22:46 UTC+0000

0x84f18d40 conhost.exe 2336 352 2 47 1 0 2021-08-10 10:22:46 UTC+0000

root@kali /home/mochu7/Desktop %

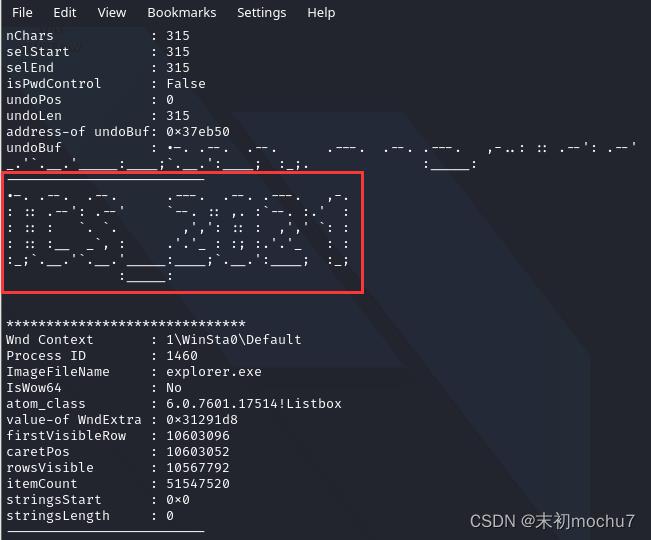

有几个可疑的进程:notepad.exe、TrueCrypt.exe

那么猜测1.dat就是TrueCypt的加密磁盘了,但是用EFDD没法破解出来key,猜测可能加密磁盘的密码在别的地方,这是win7,notepad插件用不了,用editbox查看编辑控件信息。

一开始以为这只是个标识罢了,没认为这是密码,后面实在没找到别的密码了,就试了下还真是

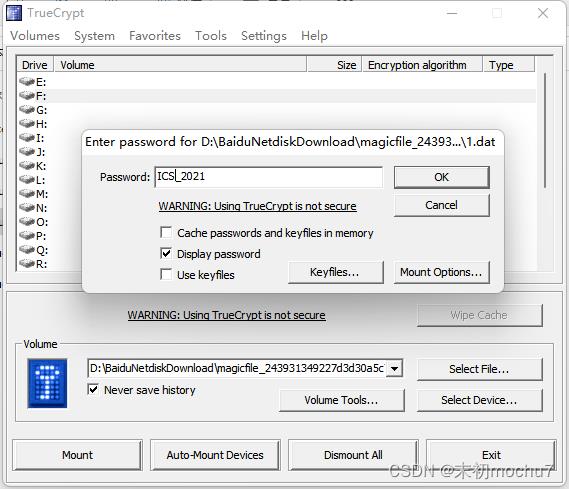

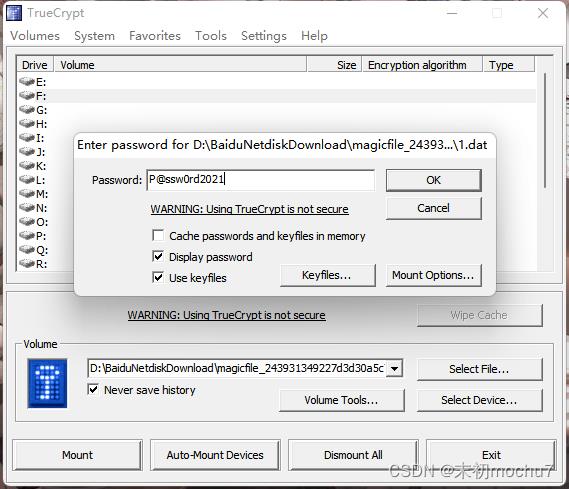

使用TrueCrypt挂载

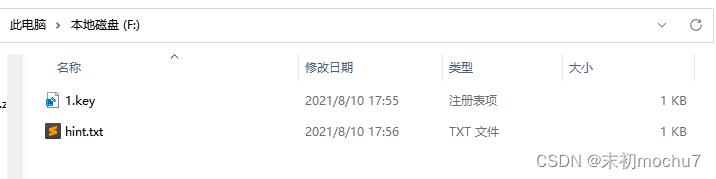

得到1.key和hint.txt

Have you heard of hidden encrypted volumes?

Here is the KEY file, Admin usually use the same password

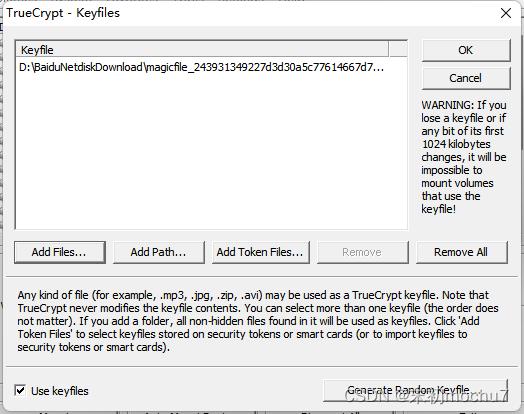

众所周知,TrueCrypt、VeraCrypt对于不同的密码可以打开不同的加密卷,提示另一个密码可能是Admin用户的账号密码,1.key应该是TrueCrypt挂载时的keyfiles

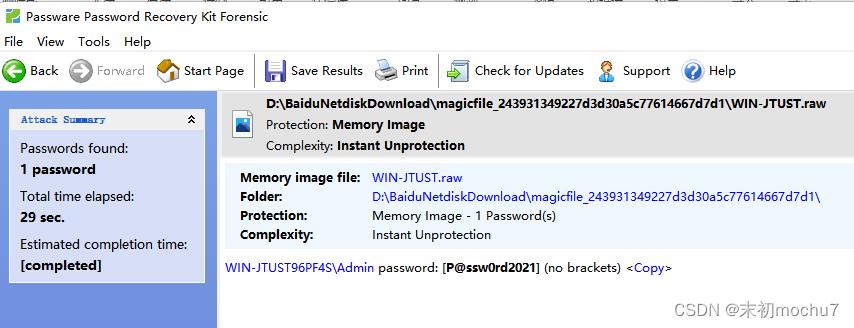

PasswareKit内存分析WIN-JTUST.raw得到Admin账户密码:P@ssw0rd2021

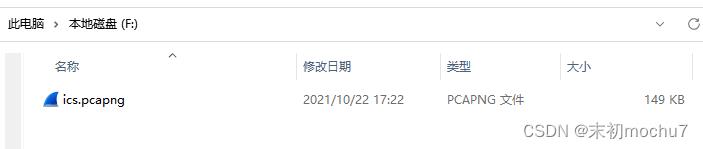

得到ics.pcapng

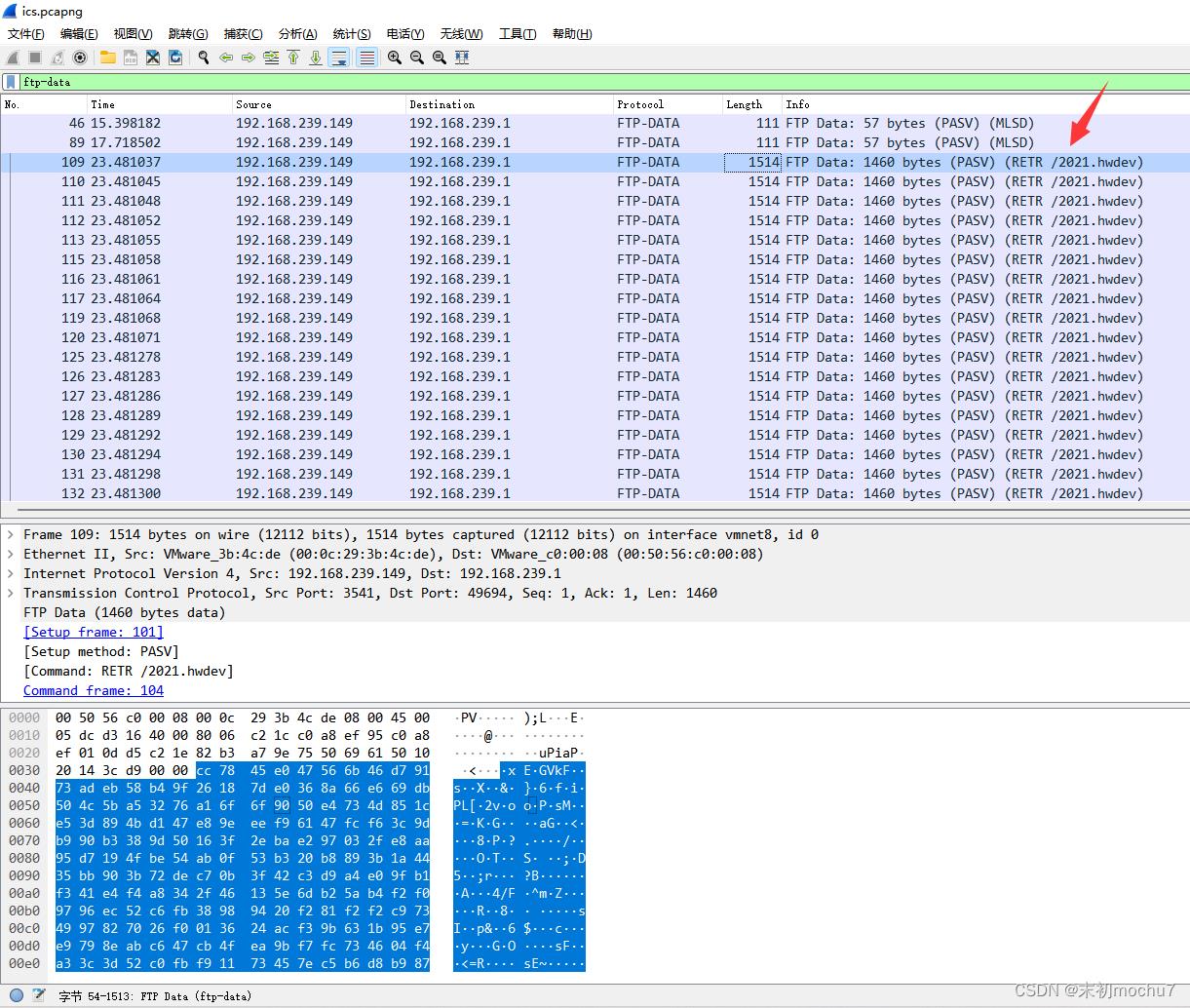

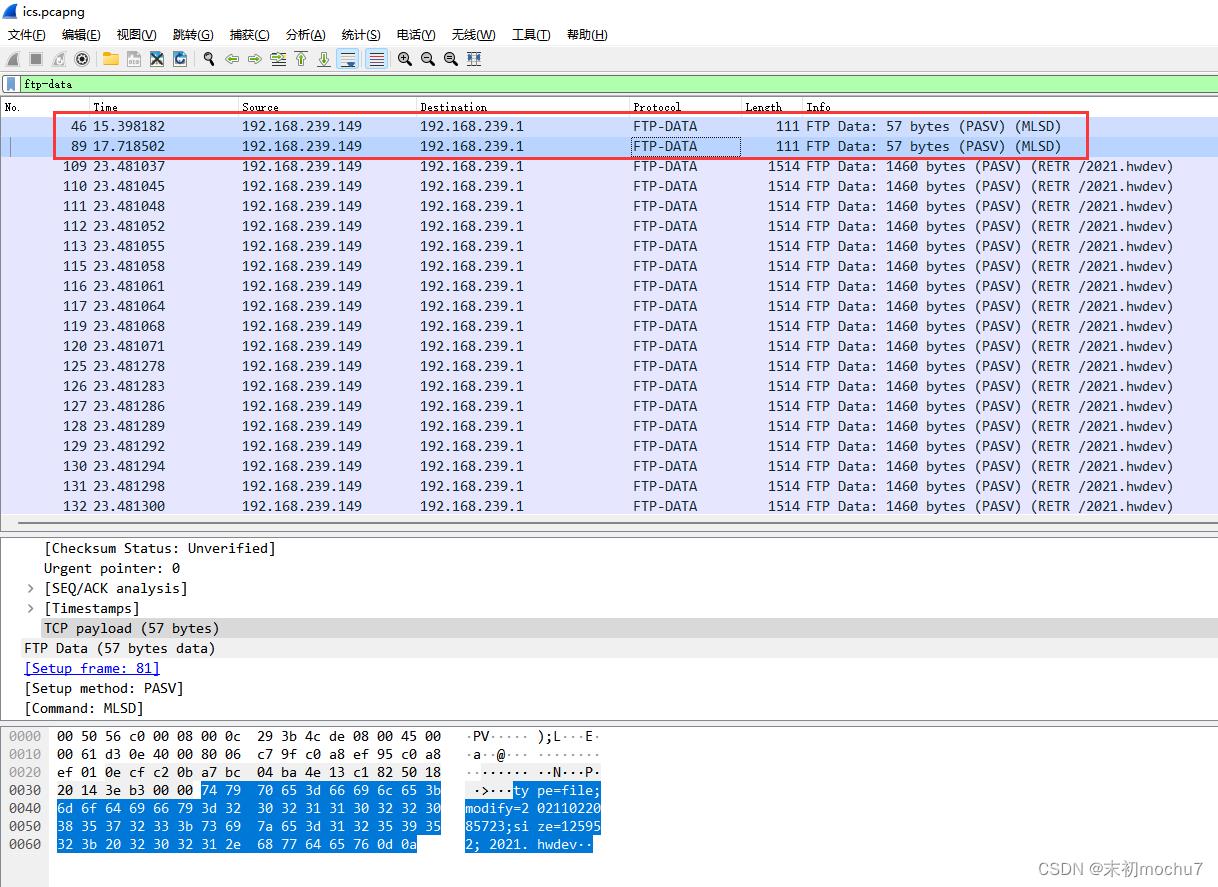

打开分析发现FTP传输了一个2021.hwdev

先把这个文件提取出来

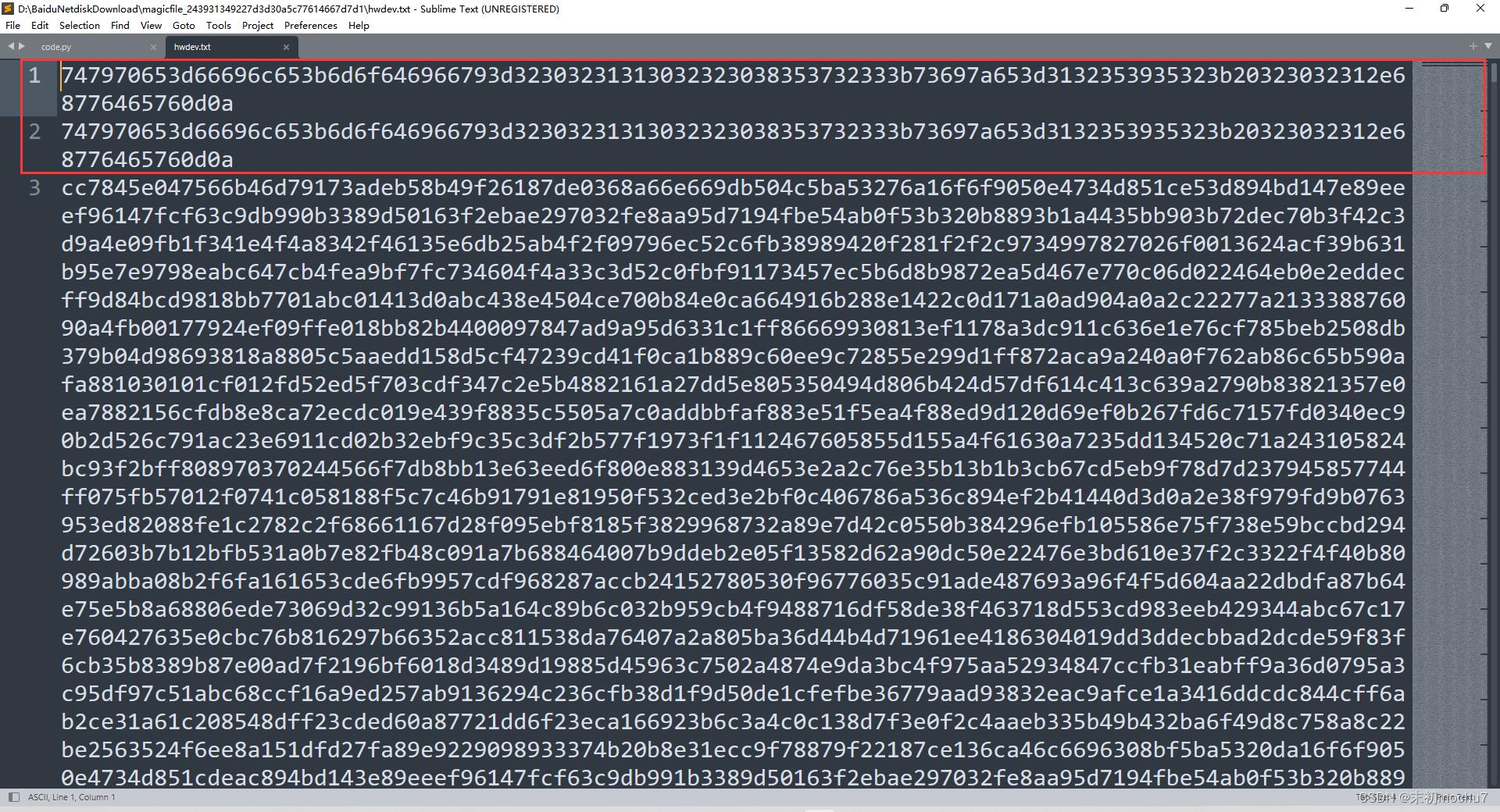

tshark -r ics.pcapng -T fields -Y "ftp-data" -e "tcp.payload" > hwdev.txt

把前两行去掉,因为它并不是2021.hwdev开始传输的数据

Python简单转换一下

with open('hwdev.txt', 'r') as f:

lines = f.readlines()

hexdata = ''

for line in lines:

hexdata += line.strip()

with open('2021.hwdev', 'wb') as f1:

f1.write(bytes.fromhex(hexdata))

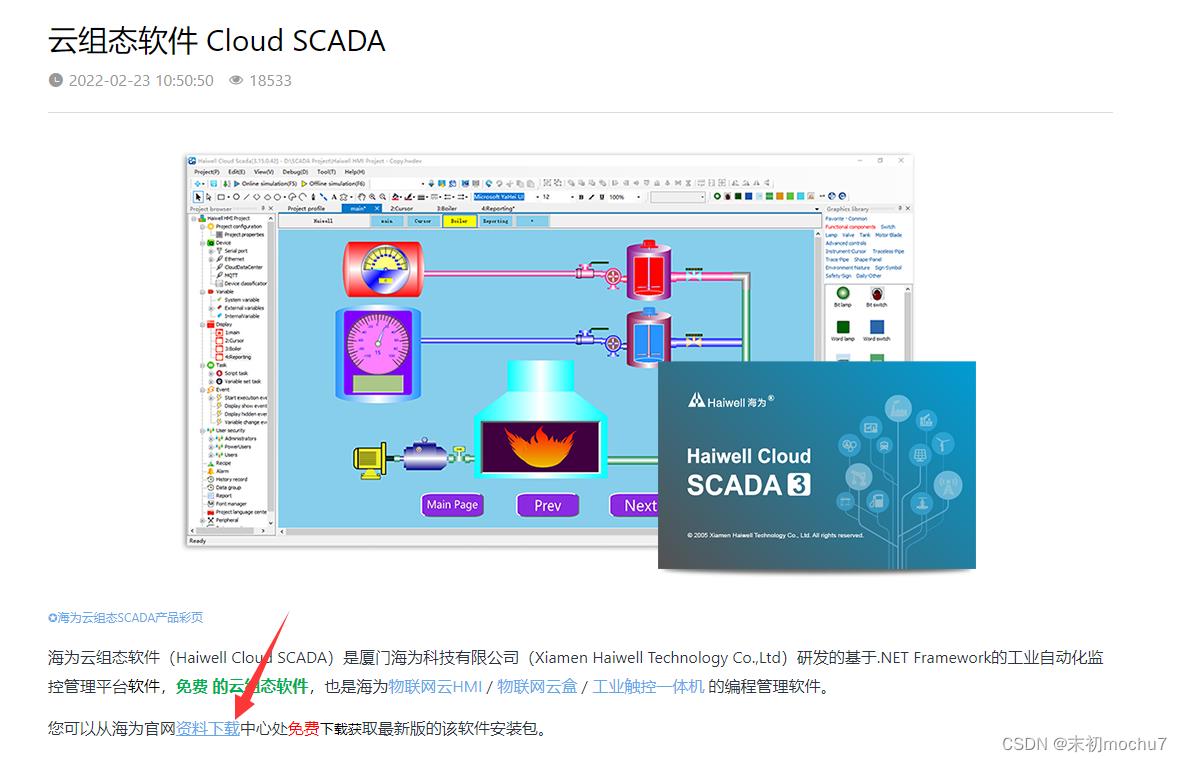

然后就是利用搜索引擎寻找.hwdev文件的信息,最终找到这个:https://blog.csdn.net/gkbxs/article/details/126872370

然后在海为官网能找到组态软件的信息:http://haiwell.com/products/98.html

海为官方提供的软件下载:http://www.haiwell.com/download/list-34-cn.html

然后就是下载安装(下3.33.1.3的版本就行)

官网没法下的这里(我从官方下的,因为写这篇文章时候忽然发现没法打开下载页面了,贴个我之前从官网下的)

链接:https://pan.baidu.com/s/1AyfGQ0B39zVzcyyzHk_XxA

提取码:5b8g

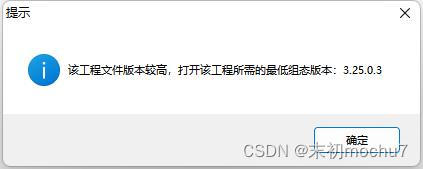

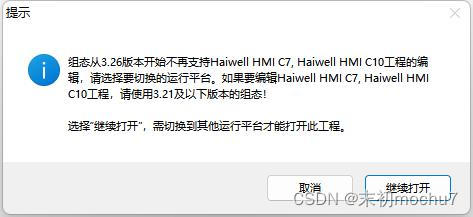

HaiwellScada3_Setup(3.21.5.2).exe安装打开会报错如下,直接无法打开

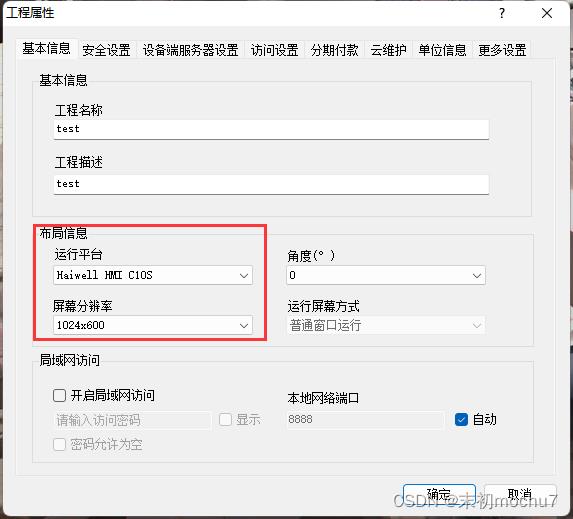

HaiwellScada3_Setup(3.33.1.3).exe安装打开会有提醒,但是进去切换平台就可以打开

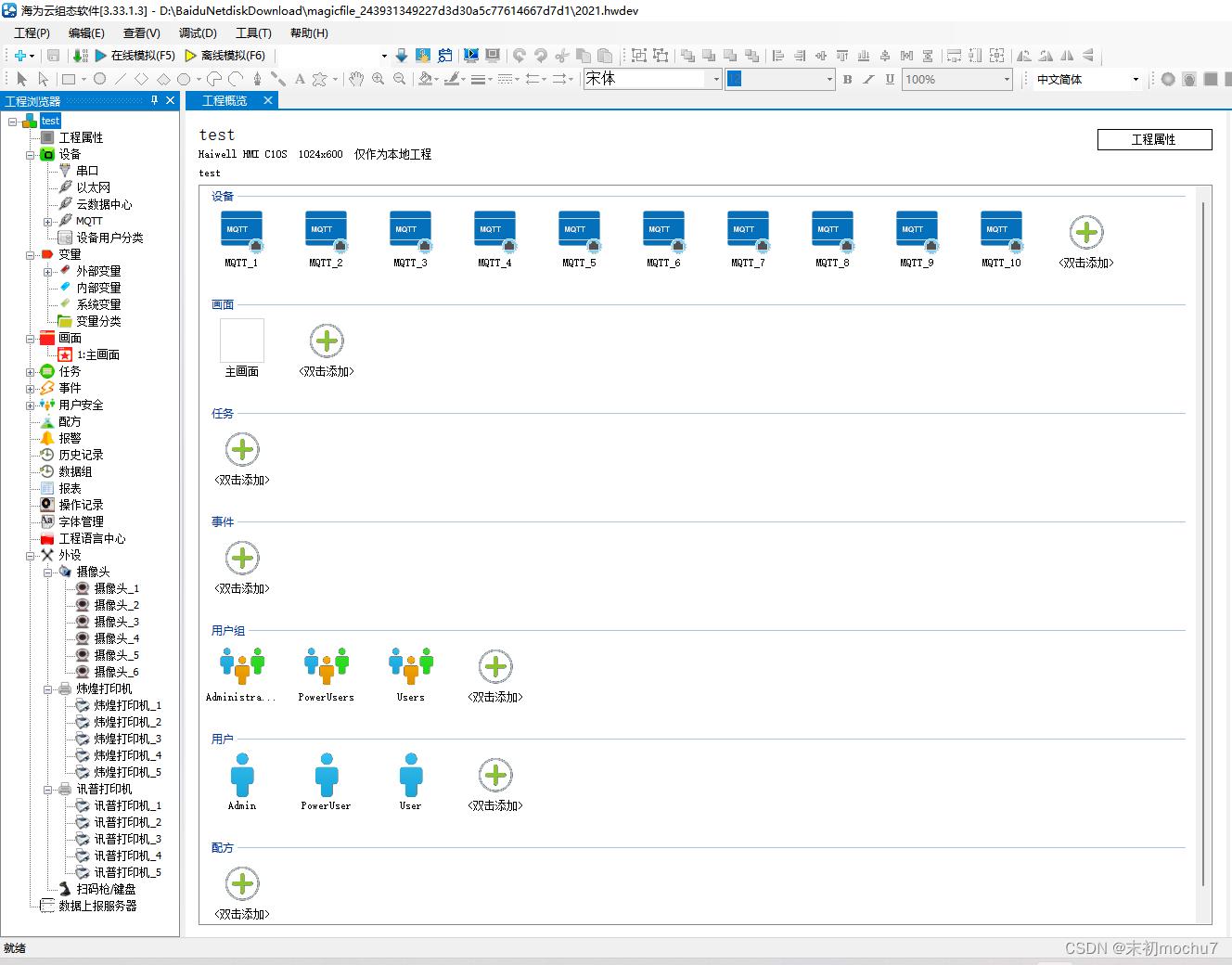

安装好之后使用Haiwell Cloud Scada Designer打开,有提醒就点继续就行

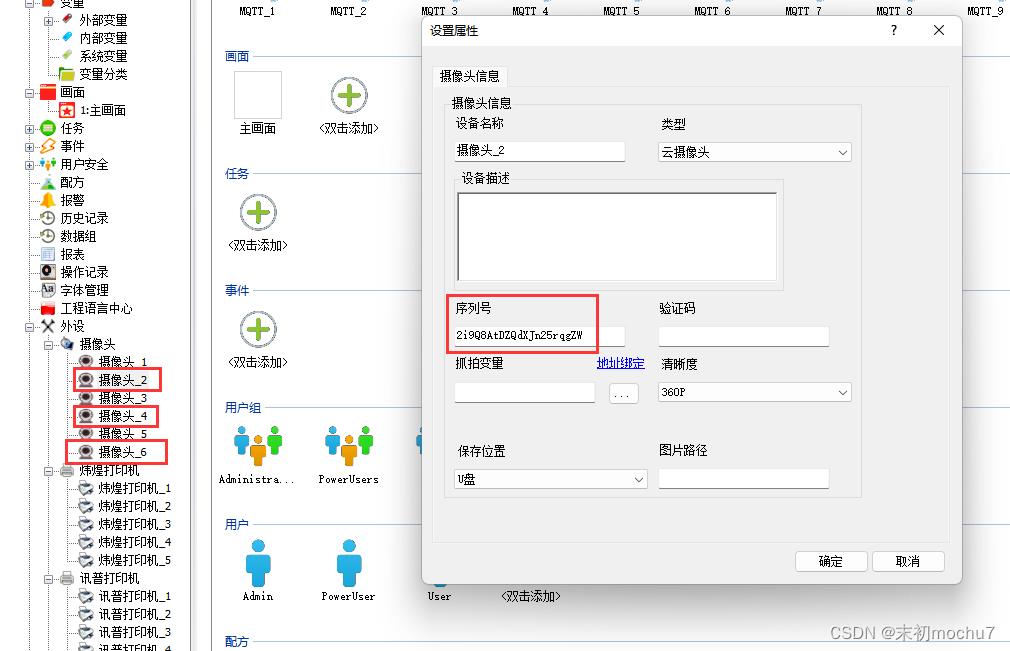

打开之后经过一番寻找,发现外设的摄像头2/4/6的序列号有值,而1/3/5没有,比较奇怪

摄像头2的序列号:2i9Q8AtDZQdXJn25rqgZW

摄像头4的序列号:YvuKA8QvGWb2oZNt2Hrc

摄像头6的序列号:VBQa6DmKrn7VVDuEU

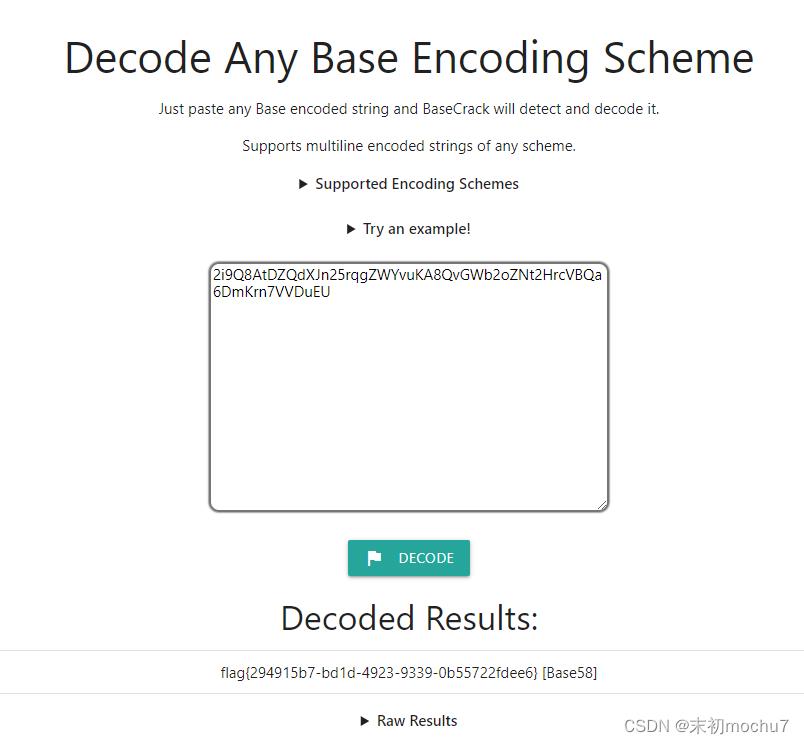

看特征猜测base64或者base58

2i9Q8AtDZQdXJn25rqgZWYvuKA8QvGWb2oZNt2HrcVBQa6DmKrn7VVDuEU

basecrack: https://basecrack.herokuapp.com/

flag294915b7-bd1d-4923-9339-0b55722fdee6

以上是关于2022年中国工业互联网安全大赛北京市选拔赛暨全国线上预选赛MISC-工控文件Writeup的主要内容,如果未能解决你的问题,请参考以下文章

2022年中国工业互联网安全大赛北京市选拔赛暨全国线上预选赛MISC-工控文件Writeup

中国(北京)国际智能工业与信息安全技术发展论坛暨2014年中国嵌入式系统年会邀请函

香港大学SPACE中国商业学院暨企业研究院第三届创新创业大赛全国总决赛圆满收官