OAuth2.0 四种授权模式

Posted 流楚丶格念

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了OAuth2.0 四种授权模式相关的知识,希望对你有一定的参考价值。

文章目录

1. 四种模式

OAuth2.0提供了四种授权(获取令牌)方式,四种方式均采用不同的执行流程,让我们适应不同的场景。

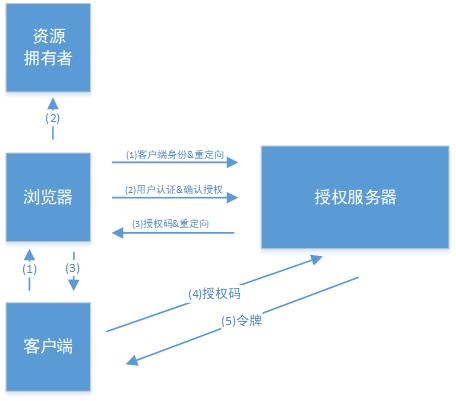

1.1 授权码模式

授权码模式流程如下 :

(1)资源拥有者打开客户端,客户端要求资源拥有者给予授权,它将浏览器被重定向到授权服务器,重定向时会附加客户端的身份信息。如:

/uaa/oauth/authorize? client_id=p2pweb&response_type=code&scope=app&redirect_uri=http://xx.xx/notify

参数列表如下:

| 参数 | 解释说明 |

|---|---|

| client_id | 客户端接入标识。 |

| response_type | 授权码模式固定为code。 |

| scope | 客户端权限。 |

| redirect_uri | 跳转uri,当授权码申请成功后会跳转到此地址,并在后边带上code参数(授权码)。 |

(2)浏览器出现向授权服务器授权页面,之后将用户同意授权。

(3)授权服务器将授权码(AuthorizationCode)转经浏览器发送给client(通过redirect_uri)。

(4)客户端拿着授权码向授权服务器索要访问access_token,请求如下:

/uaa/oauth/token?client_id=p2pweb&client_secret=gdjbcd&grant_type=authorization_code&code=5PgfcD&redirect_uri=http://xx.xx/notify

参数列表如下

| 参数 | 说明 |

|---|---|

| client_id | 客户端准入标识。 |

| client_secret | 客户端秘钥。 |

| grant_type | 授权类型,填写authorization_code,表示授权码模式 |

| code | 授权码,就是刚刚获取的授权码, 注意:授权码只使用一次就无效了,需要重新申请。 |

| redirect_uri | 申请授权码时的跳转url,一定和申请授权码时用的redirect_uri一致 |

(5)授权服务器返回令牌(access_token)

这种模式是四种模式中最安全的一种模式。一般用于Web服务器端应用或第三方的原生App调用资源服务的时候。

因为在这种模式中access_token不会经过浏览器或移动端的App,而是直接从服务端去交换,这样就最大限度的减小了令牌泄漏的风险。

1.2 密码模式

密码模式使用较多,适应于第一方的单页面应用以及第一方的原生App,比如:闪聚支付平台运营平台用户使用此模式完成用户登录。 密码模式认证流程如下:

(1)资源拥有者将用户名、密码发送给客户端

(2)客户端拿着资源拥有者的用户名、密码向授权服务器请求令牌(access_token),请求如下:

/uaa/oauth/token?client_id=p2pweb&client_secret=fgsdgrf&grant_type=password&username=shangsan&password=123456

参数列表如下:

| 参数 | 说明 |

|---|---|

| client_id | 客户端准入标识。 |

| client_secret | 客户端秘钥。 |

| grant_type | 授权类型,填写password表示密码模式 |

| username | 资源拥有者用户名。 |

| password | 资源拥有者密码 |

(3)授权服务器将令牌(access_token)

发送给client 这种模式十分简单,但是却意味着直接将用户敏感信息泄漏给了client,因此这就说明这种模式只能用于client是 我们自己开发的情况下。

因此密码模式一般用于我们自己开发的,第一方原生App或第一方单页面应用。

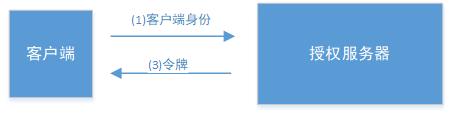

1.3 客户端模式

(1)客户端向授权服务器发送自己的身份信息,并请求令牌(access_token)

(2)确认客户端身份无误后,将令牌(access_token)发送给client,请求如下:

/uaa/oauth/token? client_id=p2pweb&client_secret=fgsdgrf&grant_type=password&username=shangsan&password=123456 /uaa/oauth/token?client_id=p2pweb&client_secret=fdafdag&grant_type=client_credentials

参数列表如下:

| 参数 | 说明 |

|---|---|

| client_id | 客户端准入标识。 |

| client_secret | 客户端秘钥。 |

| grant_type | 授权类型,填写client_credentials表示客户端模式 |

这种模式是最方便但最不安全的模式。

因此这就要求我们对client完全的信任,而client本身也是安全的。

因此这种模式一般用来提供给我们完全信任的服务器端服务。比如,合作方系统对接,拉取一组用户信息。

客户端模式适应于没有用户参与的,完全信任的一方或合作方服务器端程序接入。

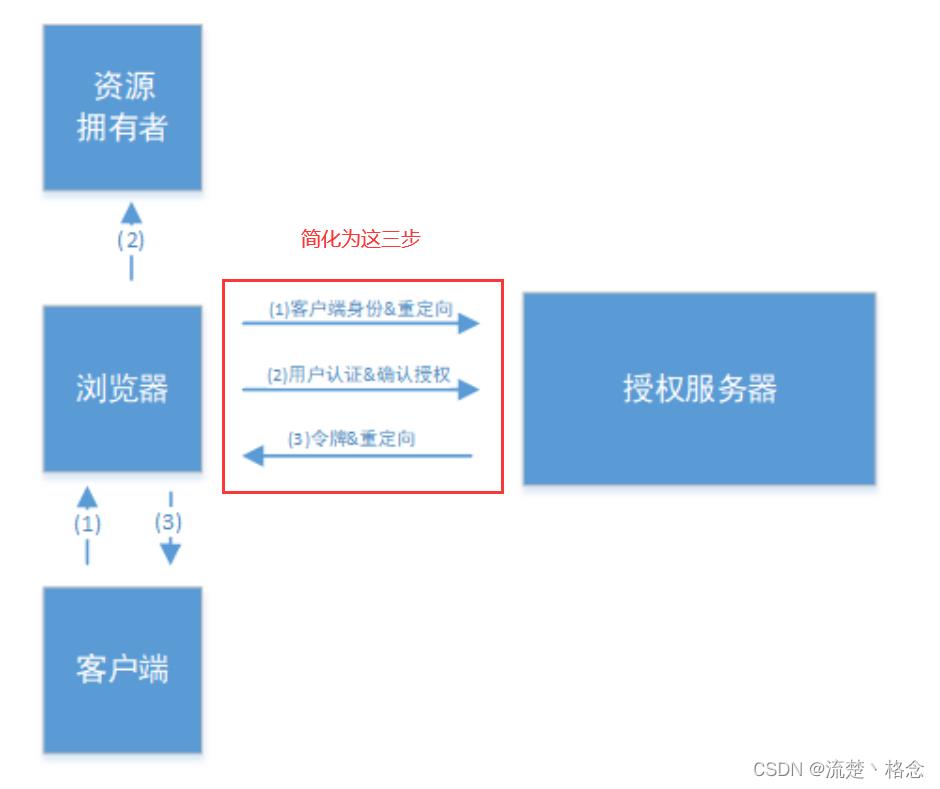

1.3 简化模式

(1)资源拥有者打开客户端,客户端要求资源拥有者给予授权,它将浏览器被重定向到授权服务器,重定向时会附加客户端的身份信息。如:

/uaa/oauth/authorize? client_id=p2pweb&response_type=token&scope=app&redirect_uri=http://xx.xx/notify

参数列表如下:

| 参数 | 解释说明 |

|---|---|

| client_id | 客户端接入标识。 |

| response_type | 简化模式固定为token。 |

| scope | 客户端权限。 |

| redirect_uri | 跳转uri,当授权码申请成功后会跳转到此地址,并在后边带上code参数(授权码)。 |

参数描述同授权码模式 ,注意response_type=token,说明是简化模式。

(2)浏览器出现向授权服务器授权页面,之后将用户同意授权。

(3)授权服务器将授权码将令牌(access_token)以Hash的形式存放在重定向uri的fargment中发送给浏览器。

注:

fragment 主要是用来标识 URI 所标识资源里的某个资源,在 URI 的末尾通过 (#)作为 fragment 的开头, 其中 # 不属于 fragment 的值。如https://domain/index#L18这个 URI 中 L18 就是 fragment 的值。大家只需要

知道js通过响应浏览器地址栏变化的方式能获取到fragment 就行了。

一般来说,简化模式用于第三方单页面应用。

以上是关于OAuth2.0 四种授权模式的主要内容,如果未能解决你的问题,请参考以下文章