vCenter修复Apache log4j2漏洞(CVE-2021-44228, CVE-2021-45046)

Posted 奈々生様

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了vCenter修复Apache log4j2漏洞(CVE-2021-44228, CVE-2021-45046)相关的知识,希望对你有一定的参考价值。

2021年12月Apache log4j2远程执行漏洞影响到的VMware产品列表:VMSA-2021-0028.4 (vmware.com)。

本次我们所涉及到的产品及版本是vSphere6.7下的vCenter Server Application6.7.x,以下是加固的配置步骤:

1)首先打开vCenter的shell连接,需从控制台进入vCenter虚机进行配置操作,具体为进入排错模式,Enable shell和SSH选项;

2)打开xshell 通过SSH连接vCenter进行命令行操作,根据提示可见需运行“shell”命令,进入shell操作;

3)然后依次在命令行中执行如下操作,即可:

vMON Service

a)备份java-wrapper-vmon 文件:cp -rfp /usr/lib/vmware-vmon/java-wrapper-vmon /usr/lib/vmware-vmon/java-wrapper-vmon.bak

b)更新java-wrapper-vmon 文件:vi /usr/lib/vmware-vmon/java-wrapper-vmon

并将末尾语句进行如下替换:log4j_arg="-Dlog4j2.formatMsgNoLookups=true"

exec $java_start_bin $jvm_dynargs $log4j_arg "$@"

c)重启vCenter服务,命令如下:

service-control --stop --all

service-control --start --all

Secure Token Service

1)备份并更新vmware-stsd文件,命令如下:

cp /etc/rc.d/init.d/vmware-stsd /root/vmware-stsd.bak

vi /etc/rc.d/init.d/vmware-stsd

2)找到start_service(),并在$DAEMON_CLASS start前面,插入如下语句:

-Dlog4j2.formatMsgNoLookups=true \\,保存后退出。

3)重启vmware-stsd服务。

service-control --stop vmware-stsd

service-control --start vmware-stsd

Identity Management Service

1)备份并编辑 vmware-sts-idmd 文件,命令如下:

cp /etc/rc.d/init.d/vmware-sts-idmd /root/vmware-sts-idmd.bak

vi /etc/rc.d/init.d/vmware-sts-idmd

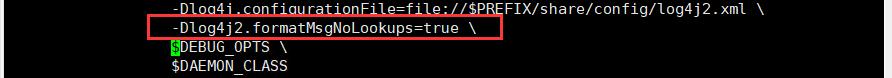

在 $DEBUG_OPTS \\ 前加上 -Dlog4j2.formatMsgNoLookups=true \\ 语句,如下图:

2)保存并退出后,重启 vmware-sts-idmd服务,命令如下:

service-control --stop vmware-sts-idmd

service-control --start vmware-sts-idmd

运行脚本remove_log4j_class.py

脚本连接地址:

1)将remove_log4j_class.py文件上传至 /tmp 目录下 或 直接在 /tmp 文件夹下新建;

2)运行python脚本进行删除操作,python remove_log4j_class.py 。

查看变更是否生效

1)使用命令 ps auxww | grep formatMsgNoLookups 查看stsd, idmd, vMon 控制服务是否生效,若进程中包含 -Dlog4j2.formatMsgNoLookups=true 即为生效;

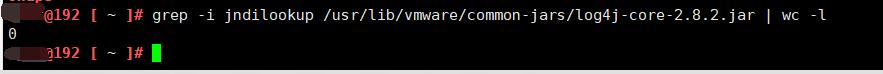

2)确认 Analytics 服务的命令如下:grep -i jndilookup /usr/lib/vmware/common-jars/log4j-core-2.8.2.jar | wc -l 当返回结果为0时,即为生效(不适用于vCenter 6.7 U3p);

3)确认CM服务是否变更成功的命令如下:grep -i jndilookup /usr/lib/vmware-cm/lib/log4j-core.jar | wc -l 当返回结果为0时,即为生效;

注:按官方教程全部修复完毕后,出现了vSphere vCenter 无法登录的情况,此时将所有的启动步骤再重新执行一遍即可。

以上是关于vCenter修复Apache log4j2漏洞(CVE-2021-44228, CVE-2021-45046)的主要内容,如果未能解决你的问题,请参考以下文章

全民日志组件 Apache Log4j2 爆发漏洞,赶紧加班修复

使用云效Codeup10分钟紧急修复Apache Log4j2漏洞

突发。。Apache Log4j2 报核弹级漏洞。。赶紧修复。。