Windows安全加固-AD建立与加入

Posted Brucye

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Windows安全加固-AD建立与加入相关的知识,希望对你有一定的参考价值。

AD建立与加入

实验环境说明:

域控从机: Windows 2003

域控主机: Windows 2008

IP设置

设置同一网段-保证连通性

将NDS指向Windos2008

第一步,域控服务器需要将服务器设为静态 IP地址

1.将Windows2008服务器IP地址修改为192.168.1.10,子网掩码255.255.255.0,DNS地址127.0.0.1

2.将Windows2003服务器IP地址修改为192.168.1.11,子网掩码255.255.255.0,DNS地址192.168.1.10

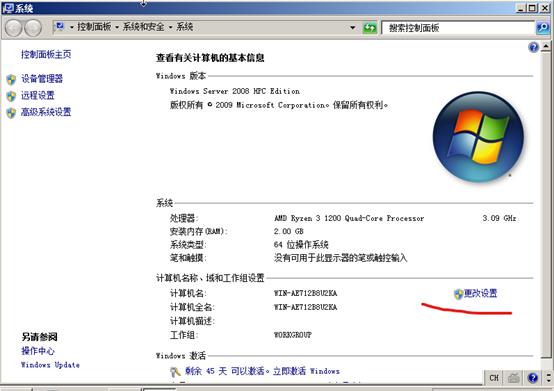

第二步,切换至域控主机Windows 2008,修改计算机名为更直观的名称

1.右键“计算机”-“属性”

2.点击“更改设置”

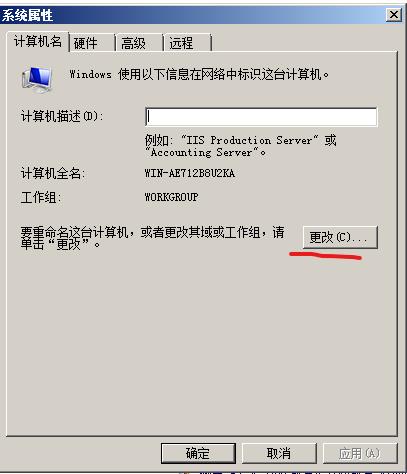

3.点击“更改©…”

4.将计算机名修改为“win03”,点击确定

5.再次点击确定,提示“必须重新启动计算机才能应用这些更改”,选择“立即重新启动®”

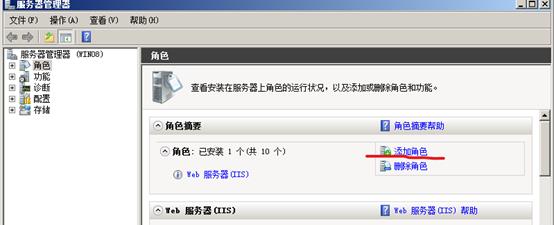

第三步,等待系统重启完毕,初始化AD域服务

1.点击“开始菜单”-“管理工具”-“服务器管理器”

2.点击“添加角色”

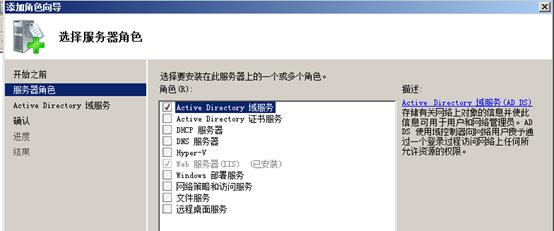

3.下一步

4.勾选“Active Directory 域服务”,点击“添加所需的功能”,然后点击下一步

5.下一步

6.点击“安装”

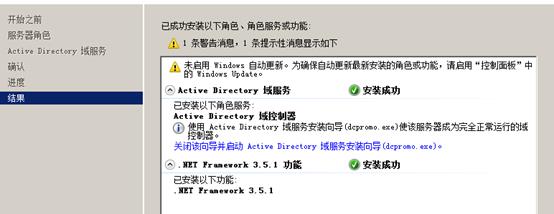

7.域控制器安装完毕后,点击“关闭该向导并启动Active Directory域服务安装向导(dcpromo.exe)“。

8.点击下一步

9.操作系统兼容性窗口可以忽略,直接下一步

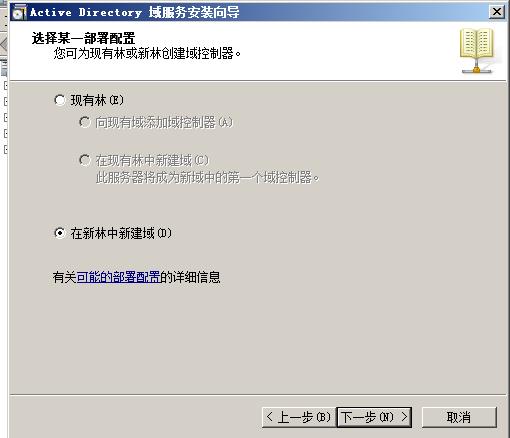

10.选择“在新林中新建域”,下一步

11.指定域名为“test.com”,下一步

12.由于域从机是一台Windows 2003主机,故设置林功能级别为“Windows Server 2003”,点击下一步

13.域功能级别设置为“Windows Server 2003”,点击下一步

14.选中“DNS 服务器(D)”选项,安装DNS服务,点击下一步

15.选“是(Y)”

16.数据存储位置默认即可,直接点击下一步

17.设置“目录服务还原模式的管理员密码”为“abc123.”。完成后单击下一步

目录服务还原模式是一个安全模式,进入此模式可以修复 Active Directory数据库。

18.摘要窗口,点击下一步

19.等待AD安装完毕,点击“完成”

20.点击“立即重新启动”,重启应用AD域服务

第四步,等待计算机重启完毕,添加一个域用户

1.点击“开始菜单”-“管理工具”-“Active Directory 用户和计算机”

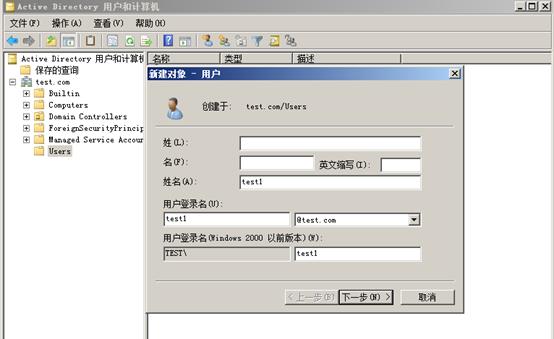

2.选择“test.com”-“Users”,在右侧空白处右键,选择“新建(N)”-“用户”

3.填写用户登录名“test1”,点击下一步

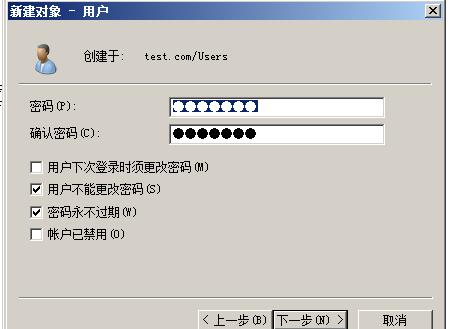

4.设定密码为“Abc.123”,取消勾选“用户下次登录时须更改密码”,勾选“用户不能更改密码”和“密码永不过期”,点击下一步

5.点击“完成”,创建用户“test1”

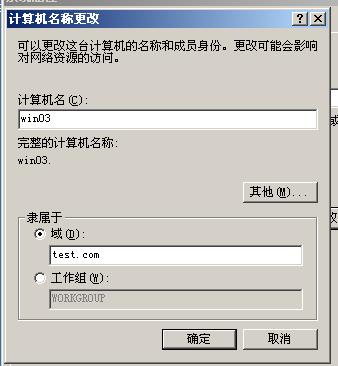

第五步,切换至Windows 2003域控从机,将其加入“test.com”域

1.右键“我的电脑”-“属性”

2.切换至“计算机名”选项卡,点击“更改©…”

3.设置计算机名为“win03”,域为“test.com”,点击确定

4.输入用户名“test1”,密码“Abc.123”

5.成功加入“test.com”域

6.将全部窗口点击“确定”,系统提示必须重新启动,点击“是(Y)”

第六步,等待从机重启完毕,在登录界面点击“选项( O ) >>”

第七步,登录到选择“TEST(刚刚创建的域)”,用户名输入“test1”,密码输入“Abc.123”

第八步,成功使用“test1”账户登录“test.com”域

实验结束,关闭虚拟机 。

如文章有错误感谢指出,联系Q:2181796086

如文章有帮助点赞关注一下吧!

Windows 2003服务器安全加固

服务器相对于其它来讲,安全设置更加困难,再牛B的服务器,遇到牛B的黑客,没有黑不去的。当然,对于小网站来说,一般的加固就行了。

由于安全因素种类繁多,以及不同服务器设置可能不一样,本节只能简单介绍安全加固的几个方面。

1、更新系统补丁

更新补丁是安全加固最重要的步骤。

2、禁用不需要的服务

以下服务必须禁用:Server、Workstation、Telnet、Print Spooler、Remote Registry、Routing and Remote Access、TCP/IP NetBIOS Helper、Computer Browser

3、删除多余的权限

由于系统权限设置的地方非常多,我们只能公布常用的部分。

·所有盘根目录只保留Administrators和SYSTEM权限。

·C:\Documents and Settings 只保留Administrators和SYSTEM权限

·C:\WINDOWS、C:\WINDOWS\system32 只保留Administrators和SYSTEM,以及User读和执行

·C:\WINDOWS\Temp 只保留Administrators和SYSTEM,以及USERS和NETWORK SERVICE的读写删除

·C:\WINDOWS\IIS Temporary Compressed Files 只保留Administrators和SYSTEM,以及USERS和NETWORK SERVICE的读写删除

·C:\WINDOWS\system32\MsDtc 只保留Administrators和SYSTEM,以及USERS和NETWORK SERVICE的读写删除

·C:\WINDOWS\下的部分exe软件只保留Administrators和SYSTEM,如regedit.exe、cmd.exe、net.exe、ne1.exe、netstat.exe、at.exe、attrib.exe、cacls.exe、format.com

4、卸载危险组件

regsvr32 /u %SystemRoot%\system32\shell32.dll

regsvr32 /u %SystemRoot%\system32\wshom.ocx

5、防火墙设置

建议只开放需要的端口,如:80、3389

6、软件降权设置

常用的Serv-U、SQL Server、MySQL、Apache、Tomcat等都存在安全隐患。

7、安装安全辅助软件

没有绝对的安全,只有尽量提升安全,人工+软件搭配,才能最大限度提升安全。

温馨提醒:若自己去设置相关参数前,一定要备份好网站相关数据,否则出现配置错误,导致的相关问题,服务器商家可不会给你负责,当然如果你不懂,可以让技术直接配置,真的不懂,不要进入服务器乱配置,后果相关严重。这里也有一个简单的方法,就是安装相应的服务器软件。

来源:原宿风 http://user.qzone.qq.com/3272818845/2

以上是关于Windows安全加固-AD建立与加入的主要内容,如果未能解决你的问题,请参考以下文章

Hyper-V 2012 R2 故障转移群集之建立域控(AD DS)与加入域

windows 2016 AD域,组策略中配置的计算机配置。在加入域的客户端中没有生效?

Windows Server 2012 R2安装AD域服务失败