SSL/TLS协议信息泄露漏洞(CVE-2016-2183)漏洞修复升级

Posted 熬夜波比a

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了SSL/TLS协议信息泄露漏洞(CVE-2016-2183)漏洞修复升级相关的知识,希望对你有一定的参考价值。

1.业务环境

SSL/TLS协议信息泄露漏洞(CVE-2016-2183)【原理扫描】

2.解决办法 升级OpenSSL版本

3.查看当前OpenSSL版本

openssl version

4.下载最新版本

目前最新版本是1.1.1q,可以通过修改版本号的方式下载最新版本,可以在这个网站下载:https://www.openssl.org/source

wget http://www.openssl.org/source/openssl-1.1.1q.tar.gz

5.安装依赖

yum install -y zlib

yum install -y gcc

yum install -y zlib-devel

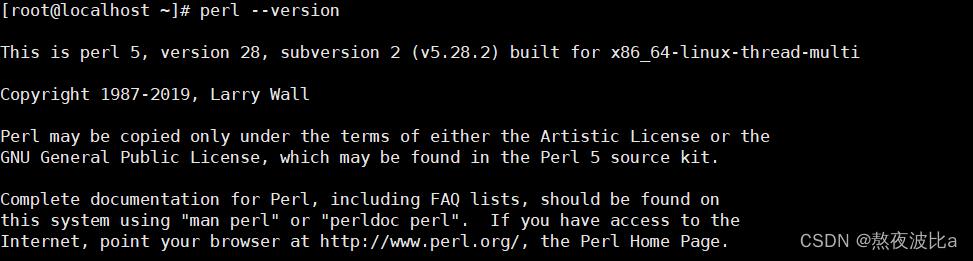

6.下载升级perl 版本过低 不支持相关功能

wget https://www.cpan.org/src/5.0/perl-5.28.2.tar.gz

tar -zxvf perl-5.28.2.tar.gz #解压

cd perl-5.28.2 #进入安装目录

mkdir /usr/local/perl #创建安装目录

./Configure -des -Dprefix=/usr/local/perl -Dusethreads –Uversiononly #配置参数

make && make install # 编译安装

mv /usr/bin/perl /usr/bin/perl.bak #备份

ln -s /usr/local/perl/bin/perl /usr/bin/perl #链接新版本

perl --version #查看版本

7.下载OpenSSL安装包

下载地址 :/source/index.html (openssl.org)

wget https://www.openssl.org/source/openssl-1.1.1q.tar.gz

tar -zxvf openssl-1.1.1q.tar.gz

cd openssl-1.1.1q

./config shared zlib

make && make install

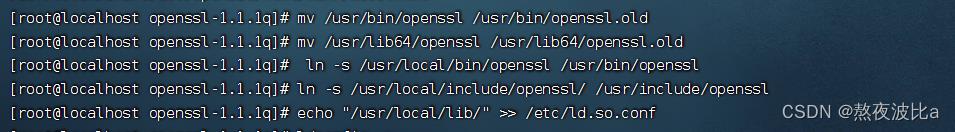

8.备份OpenSSL

mv /usr/lib64/openssl /usr/lib64/openssl.old

mv /usr/bin/openssl /usr/bin/openssl.old

9.使用新版

ln -s /usr/local/bin/openssl /usr/bin/openssl

ln -s /usr/local/include/openssl/ /usr/include/openssl

10.更新链接库数据

echo "/usr/local/lib/" >> /etc/ld.so.conf

11.重新加载

ldconfig -v

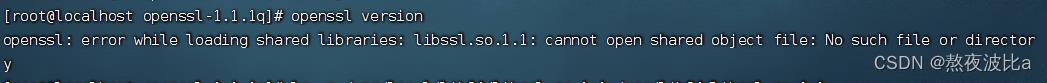

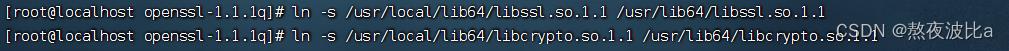

12.查看版本后会报错这是库位置不正确

进行软连接

ln -s /usr/local/lib64/libssl.so.1.1 /usr/lib64/libssl.so.1.1

ln -s /usr/local/lib64/libcrypto.so.1.1 /usr/lib64/libcrypto.so.1.1

13.重新查看版本

漏洞修复---SSL/TLS协议信息泄露漏洞(CVE-2016-2183)原理扫描

通过升级openssl版本升级此漏洞

目录

环境

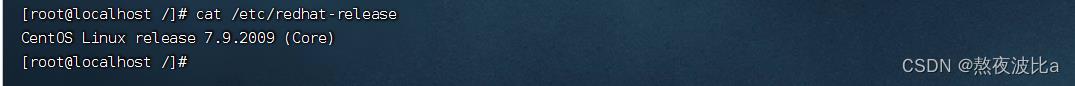

当前系统

[root@localhost openssl-1.1.1p]# cat /etc/redhat-release

Red Hat Enterprise Linux Server release 7.6 (Maipo)当前openssl 版本

[root@localhost openssl-1.1.1p]# openssl version

OpenSSL 1.0.2k-fips 26 Jan 2017openssl和gcc下载地址

https://download.csdn.net/download/xiangjai/85896711安装gcc(root权限)

本文以上传至 /usr/local/gcc 目录为例

tar -zxvf gcc.tar.gz

# 进入解压后的gcc目录

cd gcc

# 执行安装敏玲

rpm -Uvh *.rpm --nodeps --force

查看是否安装成功

安装openssl(root权限)

安装

本文以上传至 /usr/local/openssl-1.1.1p 目录为例

cd openssl-1.1.1p

./config shared --openssldir=/usr/local/openssl-1.1.1p --prefix=/usr/local/openssl

#编译安装

make && make install移除老版本openssl

mv /usr/bin/openssl /tmp/

ln -s /usr/local/openssl/bin/openssl /usr/bin/openssl配置lib库

#这里建议咱不用,因为弄了可能ssh的时候登录不上

echo "/usr/local/openssl/lib/" >> /etc/ld.so.conf

ldconfig查看版本

[root@localhost openssl-1.1.1p]# openssl version

OpenSSL 1.1.1p 21 Jun 2022以上是关于SSL/TLS协议信息泄露漏洞(CVE-2016-2183)漏洞修复升级的主要内容,如果未能解决你的问题,请参考以下文章

SSL/TLS协议信息泄露漏洞(CVE-2016-2183)漏洞修复升级

SSL/TLS协议信息泄露漏洞(CVE-2016-2183)修复方法

关于SSL/TLS协议信息泄露漏洞(CVE-2016- 2183)解决方案

SSL/TLS协议信息泄露漏洞(CVE-2016-2183) 漏洞处理(转载)