2022年-2023年中职网络安全web渗透任务整理合集

Posted 旺仔Sec

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了2022年-2023年中职网络安全web渗透任务整理合集相关的知识,希望对你有一定的参考价值。

2022年中职网络安全web渗透任务整理合集

目录

整理不易,点个赞加三连吧~

跨站脚本渗透-1

任务环境说明:

- 服务器场景:Server2125(关闭链接)

- 服务器场景操作系统:未知

- 用户名:未知 密码:未知

- 访问服务器网站目录1,根据页面信息完成条件,将获取到弹框信息作为flag提交;

- 访问服务器网站目录2,根据页面信息完成条件,将获取到弹框信息作为flag提交;

- 访问服务器网站目录3,根据页面信息完成条件,将获取到弹框信息作为flag提交;

- 访问服务器网站目录4,根据页面信息完成条件,将获取到弹框信息作为flag提交;

- 访问服务器网站目录5,根据页面信息完成条件,将获取到弹框信息作为flag提交;

- 访问服务器网站目录6,根据页面信息完成条件,将获取到弹框信息作为flag提交;

Web应用程序文件包含

任务环境说明:

- 服务器场景名称:Server2233(关闭链接)

- 通过扫描Web服务器并访问其网站内容,在首页中找到隐藏在源码中的flag并提交;

- 访问Server2233服务器场景并通过万能用户名、任意密码登录,分析登陆后列表页面(list.html)的源代码,找到源代码中隐藏的flag并提交;

- 进入Server2233服务器场景"/"->"Display Uploaded's File Content",输入字符查看上级目录中的flag.txt文件内容。并将包含点变量名(flag1)及flag文件内容(flag2)作为flag提交。(提交格式:flag1_flag2)

- 对页面注入点进行渗透测试,通过php://filter协议使当前页面以大写明文方式回显Server2233服务器场景C盘根目录flag.php内容,并将注入语句作为Flag提交

- 利用远程文件包含向服务器写入名为admini.php密码为test的一句话木马,将包含时的文件内容作为flag提交

- 使用win7中一句话木马连接工具(菜刀),连接上题中生成的一句话木马。下载服务器中的ftp文件夹中的压缩包。将压缩包中的flag.txt内容提交。

跨站脚本渗透-2

任务环境说明:

- 服务器场景:Server2126(关闭链接)

- 服务器场景操作系统:未知

- 访问服务器网站目录1,根据页面信息完成条件,将获取到弹框信息作为flag提交;

- 访问服务器网站目录2,根据页面信息完成条件,将获取到弹框信息作为flag提交;

- 访问服务器网站目录3,根据页面信息完成条件,将获取到弹框信息作为flag提交;

- 访问服务器网站目录4,根据页面信息完成条件,将获取到弹框信息作为flag提交;

- 访问服务器网站目录5,根据页面信息完成条件,将获取到弹框信息作为flag提交;

- 访问服务器网站目录6,根据页面信息完成条件,将获取到弹框信息作为flag提交;

Web隐藏信息获取

任务环境说明:

- 服务器场景名:Server2002(关闭链接)

- 服务器场景用户名:未知

- 通过本地PC中渗透测试平台Kali使用Nmap扫描目标靶机HTTP服务子目录,将扫描子目录命令所需参数及第四条扫描结果关键目录以&符号拼接,作为Flag提交(例:-p 22&/root/);

- 通过本地PC中渗透测试平台Kali访问目标靶机管理登录页面,将管理登录页面的文件名(例:admin.php)作为Flag提交;

- 通过本地PC中渗透测试平台Kali使用SQL注入扫描工具对目标靶机HTTP服务进行SQL盲注注入测试,将注入成功所需参数名称以&符号拼接,作为Flag提交;

- 通过本地PC中渗透测试平台Kali访问目标靶机管理登录页面,使用正确的管理员用户名及密码登录,使用Python将导致登录失败的参数和值转换为正确的格式,将异常参数的值转换后作为Flag提交;

- 通过本地PC中渗透测试平台Kali访问目标靶机管理登录页面,使用正确的管理员用户名及密码登录,将登录成功后界面返回结果的第一行文字作为Flag提交;

通过本地PC中渗透测试平台Kali访问目标靶机HTTP服务,将登录成功后的返回结果作为Flag提交;

Web安全之综合渗透测试

任务环境说明:

- 服务器场景名称:Server2010(关闭链接)

- 服务器场景操作系统:未知

- 使用渗透机场景Kali2.0中的工具扫描服务器,通过扫描服务器得到web端口,登陆网站(网站路径为IP/up),找到网站首页中的Flag并提交;

- 使用渗透机场景windows7访问服务其场景中的网站,通过上题给的信息获取本题,并将本题中的Flag提交;

- 使用渗透机场景windows7根据第二题的入口继续访问服务器本题场景,通过提示得到Flag并提交;

- 使用渗透机场景windows7根据第三题入口继续访问服务器的本题场景,通过提示联系前两题上传特定文件名得到Flag并提交;

- 使用渗透机场景windows7根据第四题入口继续访问服务器的本题场景,通过提示得到Flag并提交;

- 使用渗透机场景windows7根据第五题入口继续访问服务器的本题场景,通过提示得到Flag并提交;

- 使用渗透机场景windows7访问http://靶机IP/7,对该页面进行渗透测试,通过提示得到Flag并提交;

- 使用渗透机场景windows7访问http://靶机IP/8,对该页面进行渗透测试,通过提示得到Flag并提交;

- 使用渗透机场景windows7访问http://靶机IP/9,对该页面进行渗透测试,通过提示得到Flag并提交;

- 使用渗透机场景windows7访问http://靶机IP/10,对该页面进行渗透测试,通过提示得到Flag并提交;

服务渗透测试

任务环境说明:

- 服务器场景:Server2209(关闭链接)

- 服务器场景操作系统:未知

- 使用渗透机对服务器信息收集,并将服务器中网站服务端口号作为flag提交;(若为多个用;隔开)

- 使用渗透机对服务器信息收集,在服务器网站中找到爬虫文件,并将名称作为flag提交;

- 使用渗透机对服务器信息收集,在服务器网页中找到flag并将内容提交;

- 使用渗透机对服务器渗透,并将服务器的主机名作为flag提交;

- 使用渗透机对服务器渗透,在服务器中找到具有执行权限的文件,在权限的文件中找到flag内容信息并提交;

- 使用渗透机对服务器渗透,并将服务器中root目录下的flag文件作为flag提交。

Web安全绕过

任务环境说明:

- 服务器场景名称:Server2201(关闭链接)

- 服务器场景操作系统:centos5.5

- 使用渗透机场景kali中工具扫描服务器,将服务器上apache版本号作为flag提交;

- 使用渗透机场景windows7访问服务其场景中的网站(网站路径为IP/javascript),找到网站首页中flag并提交;

- 使用渗透机场景windows7根据第二题的入口继续访问服务器本题场景,通过提示得到flag并提交;

- 使用渗透机场景windows7根据第三题入口继续访问服务器的本题场景,通过提示得到flag并提交;

- 使用渗透机场景windows7根据第四题入口继续访问服务器的本题场景,通过提示得到flag并提交;

6.使用渗透机场景windows7根据第五题入口继续访问服务器的本题场景,通过提示得到flag并提交;

应用服务漏洞扫描与利用

任务环境说明:

- 服务器场景:Server2115(关闭链接)

- 服务器场景操作系统:未知

- 使用命令nmap探测目标靶机的服务版本信息,将需要使用的参数作为FLAG进行提交;

- 通过上述端口访问靶机系统并探测隐藏的页面,将找到的敏感文件、目录名作为FLAG(形式:[敏感文件或目录1,敏感文件或目录2…,敏感文件或目录n])提交;

- 通过上述敏感文件或目录下载可利用的私钥和认证关键字文件,将私钥文件名和认证关键字文件名作为FLAG(形式:[私钥文件名,认证关键字文件名])进行提交;

- 查找认证关键字文件中用于登录靶机服务器的用户名,将用户名作为FLAG提交;

- 使用该用户名及私钥登录靶机服务器,将服务器返回信息的第一行结尾的最后一个英文单词作为FLAG提交;

- 将私钥文件进行格式转换后进行解密,将成功解密出的密码作为FLAG提交;

- 利用靶机服务器上的溢出程序进行提权,将接收用户输入的缓冲区的大小作为FLAG提交;

- 成功提权后将获得到的靶机/root下的唯一.txt文件的文件名作为FLAG(形式:[文件名])提交;

- 利用上述漏洞源码后将获得到的靶机/root下的唯一.txt文件的文件内容作为FLAG(形式:[文件内容])提交。

Web安全应用

任务环境说明:

- 服务器场景:match_win03-4-1(关闭链接)

- 服务器场景操作系统:Windows Server 2003

- 使用渗透机Kali Linux,访问靶机FTP服务,下载靶机网站中的部分源码并分析,将源码文件post.php中$flag1空缺处应填写的函数作为Flag值提交。

- 使用渗透机Kali Linux,访问靶机FTP服务,下载靶机网站中的部分源码并分析,将源码文件post.php中$flag2空缺处应填写的函数作为Flag值提交。

- 使用渗透机Kali Linux,访问靶机FTP服务,下载靶机网站中的部分源码并分析,将源码文件post.php中$flag3空缺处应填写的函数作为Flag值提交。

- 使用渗透机Kali Linux,访问靶机HTTP服务,在不登录管理员账号的情况下删除发布日期为2019-09-05的一篇文章,并将删除文章使用的URL中请求参数的部分作为Flag值提交。

- 使用渗透机Kali Linux,访问靶机HTTP服务,通过暴力破解登入论坛的后台管理页面(使用账号admin,密码未知),并将32位的管理员密码解密为明文后作为Flag值提交。

Web安全渗透测试

任务环境说明:

✓ 服务器场景:Server2280(关闭链接)

✓ 服务器场景操作系统:未知

✓ 用户名:未知 密码:未知

1.获取PHP的版本号作为Flag值提交;(例如:5.2.14)

2.获取mysql数据库的版本号作为Flag值提交;(例如:5.0.22)

3.获取系统的内核版本号作为Flag值提交;(例如:2.6.18)

4.获取网站后台管理员admin用户的密码作为Flag值提交;

5.找到/root目录中的txt文件,将文件内容作为Flag值提交。

2021年江苏省职业院校技能大赛中职 网络信息安全赛项试卷--web安全渗透测试解析

2021年江苏省职业院校技能大赛中职 网络信息安全赛项web安全渗透测试

2021年江苏省web安全渗透测试任务书

2021年江苏省Web安全渗透测试

任务环境说明:

服务器场景:

服务器场景操作系统:未知

服务器场景用户名:未知 密码:未知

1.通过浏览器访问http://靶机服务器IP/1,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(2分)

2.通过浏览器访问http://靶机服务器IP/2,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(2分)

3.通过浏览器访问http://靶机服务器IP/3,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(2分)

4.通过浏览器访问http://靶机服务器IP/4,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交;(3分)

5.通过浏览器访问http://靶机服务器IP/5,对该页面进行渗透测试, 找到flag格式:flag{Xxxx123},括号中的内容作为flag值并提交。(3分)

2021年江苏省web安全渗透测试任务书解析

1.访问/1/ 是一个在闪的gif的图片 直接另存为即可查看

flagasdasxcsdsdqasdxsfdsdacsasvsadsadvvasdsgwqdsadsadsdfsgsad

2.访问/2/ 是一个签到题 访问 robots.txt 有个flag.php 访问即可获取flag

flagkmbgsavdhsadsd

3.访问/3/ 抓包修改 X-Forwarded-for 和User-Agent Send一下即可获取flag。

flagoibsnfsahjgubvsaujfbcsajhdsad

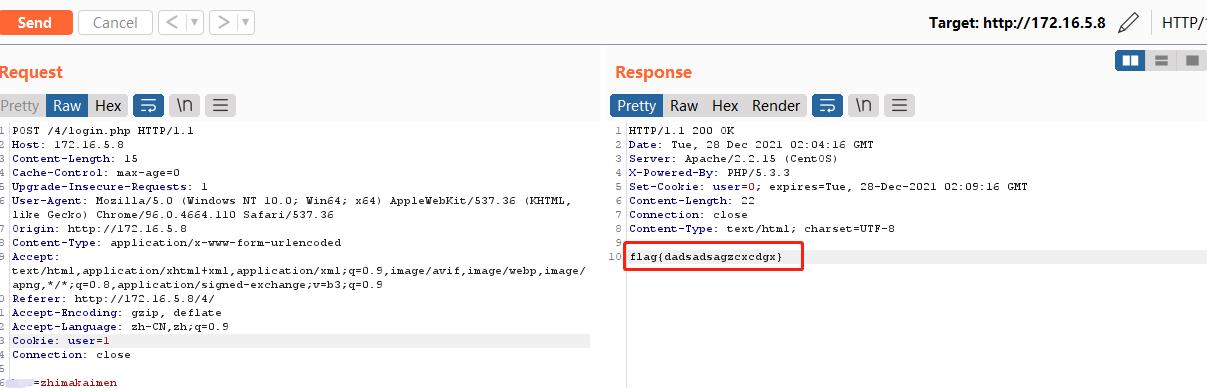

4.访问/4/一个搜索框限制html长度 修改前端代码 改了长度还是不行 因为有个input中个disabled 他是用来禁止元素的 所以需要删除这个

然后在抓取登入页面的数据包 输入zhimakaimen即可 因为这个是 前端给的提示。

flagdadsadsagzcxcdgx

5.访问/5/ 是有一个数据包 筛选http 协议 搜索POST 的请求

flagffb7567a1d4f4abdffdb54e022f8facd

如果有不懂得地方可以私信博主,欢迎交流!!

需要环境得 可以加博主联系方式 :QQ:3260344435 (根据标准答案做得)

最后如果对你有帮助 希望大家可以给个三连支持一下博主,你们得支持就是我最大得动力,转载请注明原文链接支持原创谢谢大家!

以上是关于2022年-2023年中职网络安全web渗透任务整理合集的主要内容,如果未能解决你的问题,请参考以下文章

2021年中职“网络安全“江西省赛题—B-8:Web渗透测试 2022年中职组“网络安全”赛项吉安市竞赛B-1:数据库服务渗透测试