bugku urldecode二次编码绕过

Posted llww

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了bugku urldecode二次编码绕过相关的知识,希望对你有一定的参考价值。

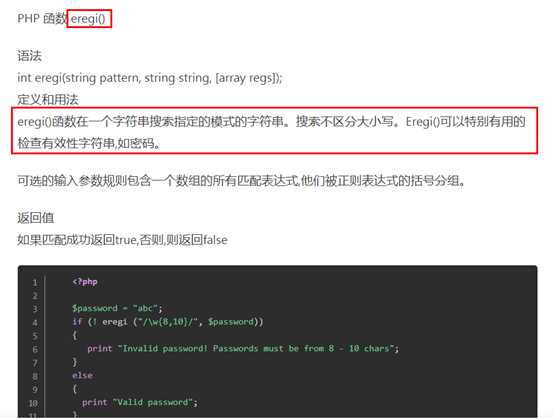

相关函数:

1、

2、urlencode()函数原理

urlencode()函数用于编码URL字符串 ,这里主要讨论中文字符的编码情况。

urlencode()函数原理就是首先把中文字符转换为十六进制,然后在每个字符前面加一个标识符%

echo urlencode(‘不要迷恋哥‘);//输出:%B2%BB%D2%AA%C3%D4%C1%B5%B8%E7

3、urldecode()函数原理

使用urldecode()函数解码已编码的 URL 字符串,实例如下

echo urldecode(‘%B2%BB%D2%AA%C3%D4%C1%B5%B8%E7‘);//输出:不要迷恋哥

例题:

<?php if(eregi("hackerDJ",$_GET[id])) { echo(" not allowed! "); exit(); } $_GET[id] = urldecode($_GET[id]); if($_GET[id] == "hackerDJ") { echo " Access granted! "; echo " flag "; } ?>

可知:

eregi函数判断如果id 中有hackerDj就输出 not allowed!

下面urldecode解码若 id = hackerDj 则输出flag

已知:浏览器会转一次码

% 转url编码 为 25%、 a 转码为%61

所以构造payload:?id=h%2561ckerDJ

获得payload

以上是关于bugku urldecode二次编码绕过的主要内容,如果未能解决你的问题,请参考以下文章