CVE-2019-0193 远程命令执行-漏洞复现

Posted bflw

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CVE-2019-0193 远程命令执行-漏洞复现相关的知识,希望对你有一定的参考价值。

0x01 漏洞简介

Apache Solr 是一个开源的搜索服务器。Solr 使用 Java 语言开发,主要基于 HTTP 和 Apache Lucene 实现。此次漏洞出现在Apache Solr的DataImportHandler,该模块是一个可选但常用的模块,用于从数据库和其他源中提取数据。它具有一个功能,其中所有的DIH配置都可以通过外部请求的dataConfig参数来设置。由于DIH配置可以包含脚本,因此攻击者可以通过构造危险的请求,从而造成远程命令执行。

0x02 环境搭建

我这里使用的是vulhub,它几乎包含了所有的漏洞环境。(建议安装在ubuntu上)

有需要的小伙伴来企鹅群自取。

安装好vulhub之后需要cd 到/vulhub-master/solr/CVE-2019-0193/目录下

然后启动测试环境

docker-compose up -d

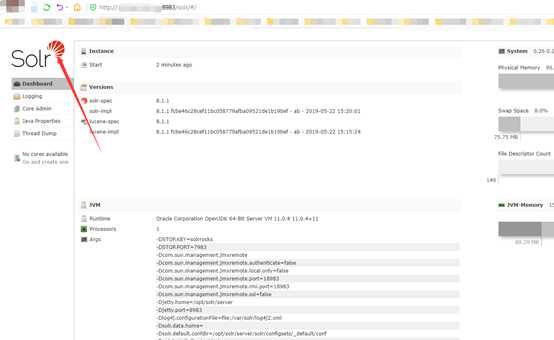

然后本地访问ubuntu虚拟机ip+端口(端口默认8983)

环境搭好了

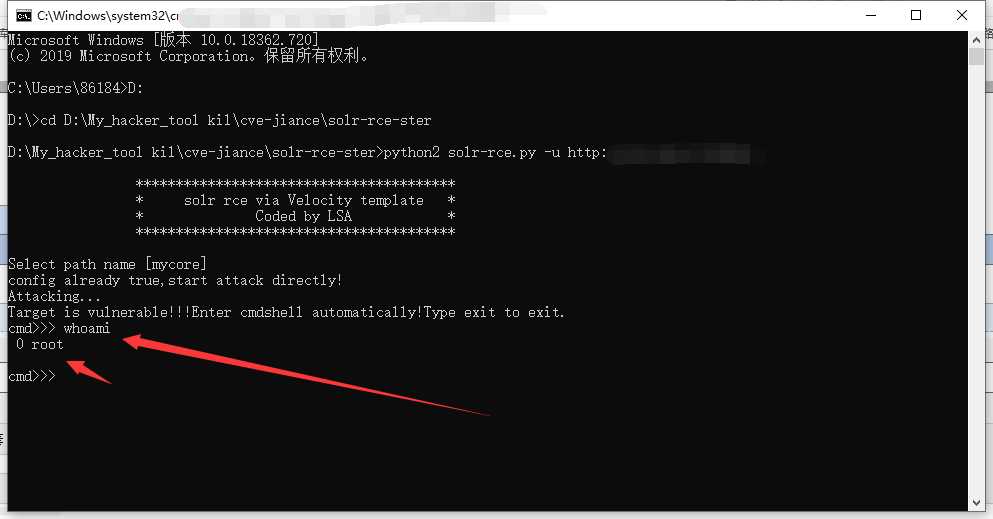

0x03 漏洞复现(直接rce吧)

使用脚本(如需脚本-企鹅群)

此时已是root权限,可以为所欲为了,哈哈哈

实战中,脚本也是非常好用的哦!

0x04 漏洞修复

请将Apache Solr升级至8.2.0或之后的版本

企鹅群:1045867209

欢迎各位表哥

本文欢迎转载。 如转载请务必注明出处。 觉得写的不错的可以右侧打赏一波。 群在上边欢迎大家来撩。

以上是关于CVE-2019-0193 远程命令执行-漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章

详细分析Solr的CVE-2019-0193以及velocity模板注入新洞

Spring Framework 远程命令执行漏洞复现(CVE-2022-22965)

华为路由器远程命令执行漏洞复现(CVE-2017-17215)

华为路由器远程命令执行漏洞复现(CVE-2017-17215)