防火墙接口类型介绍

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了防火墙接口类型介绍相关的知识,希望对你有一定的参考价值。

防火墙接口类型? 物理接口

1) 防火墙支持的接口可以是二层接口或者三层接口

2) 二层接口:portswitch

3) 三层接口:undo portswitch

? 逻辑接口

1) VT(virtual template)接口、dialer接口

2) tunnel接口、null接口

3) vlanif接口

4) 三层以太网子接口

5) Eth-Trunk接口、loobacp接口

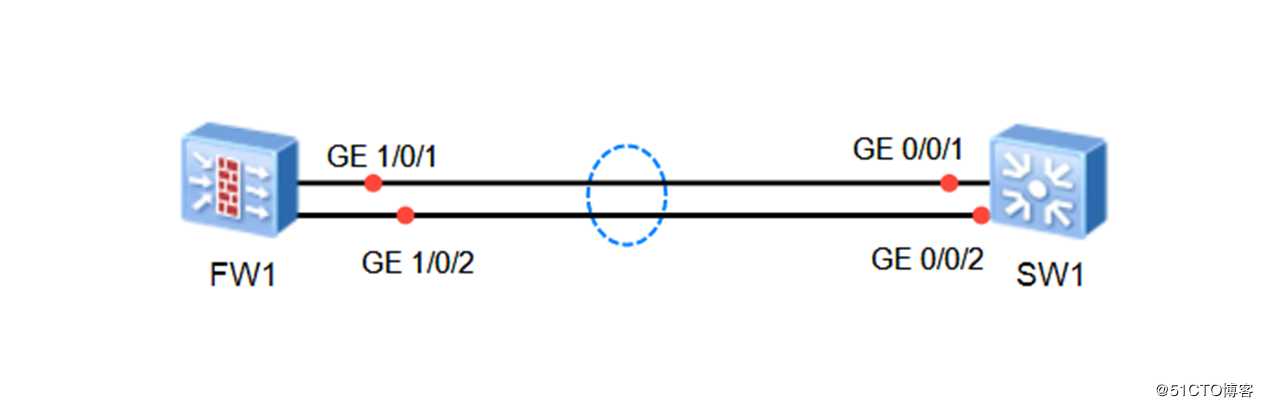

防火墙的Eth-trunk

? 优点:

1) 本质是要提高链路的带宽

2) 可靠性(LACP协议)

3) 负载分担

? Eth-trunk模式分类:

1) 手工负载分担模式(默认)注意:所有链路都要参与转发

2) 静态LACP模式(没有动态LACP)注意: 可以所有,也可以配置备份M:N形式

? Eth-trunk接口类型

1) 三层Eth-trunk

2) 二层Eth-trunk

? 交换机上面为二层Eth-trunk

第一步:新建Eth-trunk及模式

interface Eth-Trunk1

mode lacp-static ---------默认手工负载分担第二步:定义Eth-trunk类型

interface Eth-Trunk1

port link-type trunk

port trunk allow-pass vlan 2 to 4094 第三步:把接口加入Eth-trunk组

方法一

int XXXX

eth-trunk 1方法二

int eth-trunk XX (防火墙不能)

trunkport g0/0/1 to 0/0/2? 防火墙上面为三层Eth-trunk

第一步:创建ETH-TRUNK及模式

interface Eth-Trunk1

mode lacp-static第二步:接口成员加入ETH-TRUNK

int XXX

eth-trunk 1检查Eth-Trunk的配置

<FW1>display eth-trunk 1

15:10:49 2019/06/02

Eth-Trunk1‘s state information is:

Local:

LAG ID:1 WorkingMode: STATIC

Preempt Delay: Disable Hash Arichmetic: According to IP

System Priority: 32768 System ID: 2444-27ca-fbff

Least active-linknumber: 1 Max active-linknumber: 8

Operate Status: up Number of Up Port in Trunk: 2

----------------------------------------------------

ActorPortName Status PortType PortPri PortNo PortKey PortState Weigth

GigabitEthernet0/0/1 Selected 100M 32768 2 64 10111100 1

GigabitEthernet0/0/2 Selected 100M 32768 3 64 10111100 1

Partner:

----------------------------------------------------

ActorPortName SysPri SystemID PortPri PortNo PortKey PortState

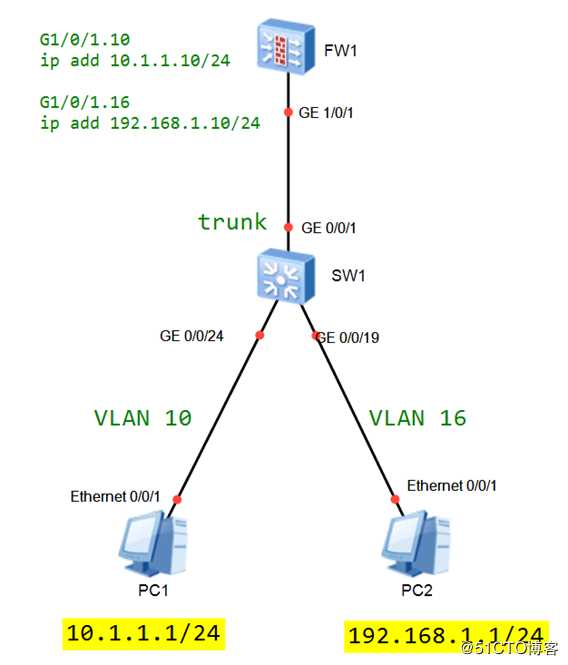

GigabitEthernet0/0/1 32768 384c-4f60-9d20 32768 1 289 10111100 GigabitEthernet0/0/2 32768 384c-4f60-9d20 32768 2 289 10111100 防火墙的子接口

物理接口的子接口

防火墙配置子接口

interface GigabitEthernet1/0/1.10 -------先取子接口

vlan-type dot1q 10 ----------------------封装VLAN ID

ip address 10.1.1.10 255.255.255.0

#

interface GigabitEthernet1/0/1.16

vlan-type dot1q 16

ip address 192.168.1.10 255.255.255.0

#第二步:把子接口加ZONE

firewall zone trust

add interface GigabitEthernet1/0/1.10

#

firewall zone dmz

add interface GigabitEthernet1/0/1.16 检查:

[FW1]display zone

20:26:16 2019/03/07

local

priority is 100

#

trust

priority is 85

interface of the zone is (2):

GigabitEthernet0/0/0

GigabitEthernet1/0/1.10

#

dmz

priority is 50

interface of the zone is (1):

GigabitEthernet1/0/1.16第三步:测试防火墙直连通信

默认一个都通不了,因为华为防火墙默认ZONE与ZONE之间都没有放行安全策略

默认的策略是deny

[FW1]display security-policy all

21:35:50 2019/09/05

Total:1

RULE ID RULE NAME STATE ACTION HITTED

-------------------------------------------------------------------------------

0 default enable deny 275

-------------------------------------------------------------------------------

[FW1]

security-policy

default action permit ----------默认全开安全策略测试各个直接通信

测试完毕一定要记得关闭

security-policy

default action deny 注意:

关于PING的问题

? 如果在防火墙上PING各个ZONE,只要上面放行所有安全策略,就可以访问

? 如果从各个安全区域访问防火墙的接口,全放安全策略无用,必须开启接口的访问管理PING,这样才能PING通防火墙接口

第五步:检查测试

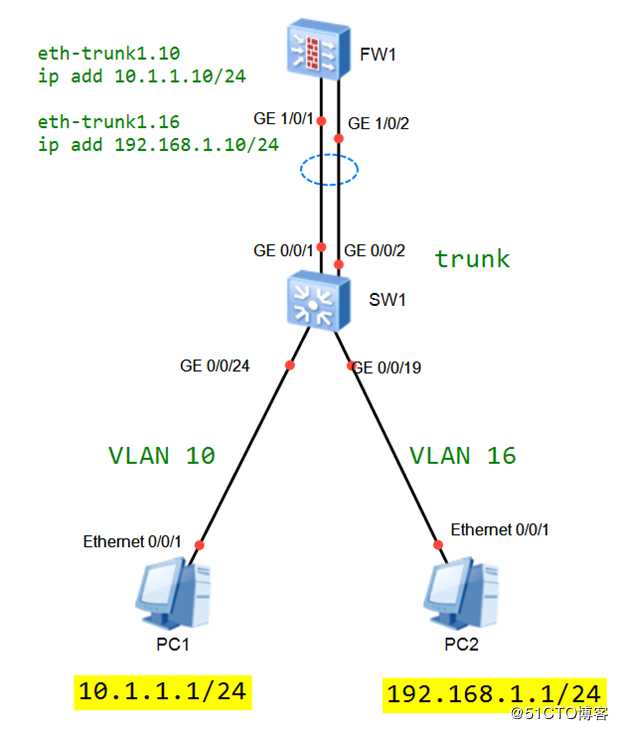

逻辑接口的子接口

三层eth-trunk可以配置IP

二层Eth-trunk链路类型

默认为hybrid

interface Eth-Trunk1

port link-type trunk

port trunk allow-pass vlan 10 16 40 50配置:

interface Eth-Trunk1.10

vlan-type dot1q 10

ip address 10.1.1.10 255.255.255.0

#

interface Eth-Trunk1.16

vlan-type dot1q 16

ip address 192.168.1.10 255.255.255.0

#注意:

注意:所有防火墙的接口,无论是物理还是逻辑都需要加ZONE

防火墙所有的接口都定义ZONE

firewall zone trust

set priority 85

add interface Eth-Trunk1.10

#

firewall zone untrust

set priority 5

#

firewall zone dmz

set priority 50

add interface Eth-Trunk1.16放行安全策略

security-policy

rule name trust_dmz

source-zone trust

destination-zone dmz

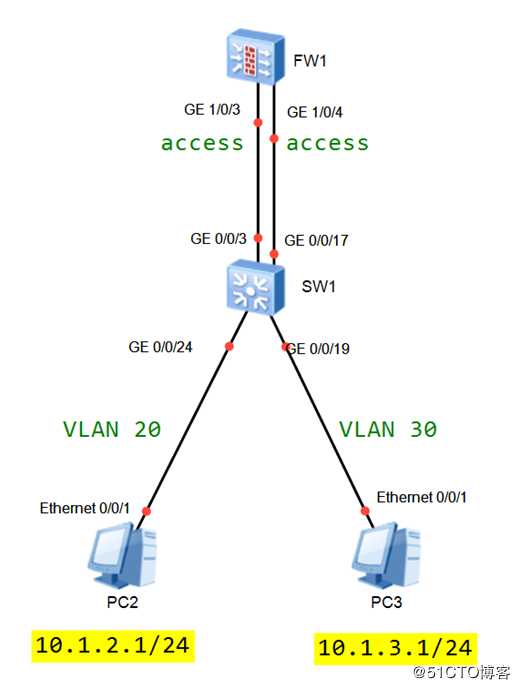

action permit防火墙的vlanif接口

? 实验演示防火墙上面的vlanif接口技术

配置思路:

第一步: 创建VLAN

vlan batch 20 30第二步:把接口配置成为二层

interface GigabitEthernet1/0/3

portswitch

port link-type access------------默认为ACCESS,可以修改

port access vlan 20

#

interface GigabitEthernet1/0/4

portswitch

port link-type access

port access vlan 30 第三步:创建VLANIF接口

interface Vlanif20

ip address 10.1.2.10 255.255.255.0

service-manage ping permit

#

interface Vlanif30

ip address 10.1.3.10 255.255.255.0

service-manage ping permit第四步:接口划入ZONE

注意:不需要把接口再划入ZONE,只需要逻辑加ZONE

firewall zone trust

add interface Vlanif20

add interface Vlanif30第五步:测试检查

注意:

同一个ZONE不需要配置安全策略,可以互相通信 ------结论对吗?

现在USG6320 V100版本 ,就必须要配置同一个ZONE安全策略

security-policy

rule name trust_trust

source-zone trust

destination-zone trust

action permit以上是关于防火墙接口类型介绍的主要内容,如果未能解决你的问题,请参考以下文章