信息泄露

Posted wangyuyang1016

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了信息泄露相关的知识,希望对你有一定的参考价值。

信息泄露

敏感信息泄露

信息泄露会暴露服务器的敏感信息,使攻击者能够通过泄露的信息进行对网站的进一步入侵

软件敏感信息

操作系统版本

可以通过NAMP等扫描得知

中间件的类型以及版本

http返回头判断

404报错页面(很多中间件会自定义404页面)

使用工具(例如whatweb:这是一种网站指纹识别工具)

Web程序(CMS类型以及版本、敏感文件)

使用工具(whatweb、cms_identify)

Web敏感信息

phpinfo()信息泄露:

测试页面泄露在外网:

test.cgi phpinfo.php info.php 等

编辑器备份文件泄露在外网:

以及其它的常见的编辑备份后缀

版本管理工具文件信息泄露

HTTP认证漏洞泄露

[Web 目录开启了Http Basic认证,但是未限制IP,导致可暴力破解账号和密码]

管理后台地址泄露

泄露邮箱、号码等

生成爆破字典

错误页面暴露信息

mysql错误、php错误、暴露CMS版本类型等

探针文件

robots.txt

phpMyAdmin

源码备份文件

其它~~~~

网络信息泄露

- DNS域传送漏洞

- 运维监控系统弱口令、网络拓扑泄露等

敏感信息搜集工具

- github.com/ring04h/weakfilescan

- github.com/lijiejie/bbscan

- whatweb [kali 预安装]

- dnsenum [kali 预安装]

工具使用:

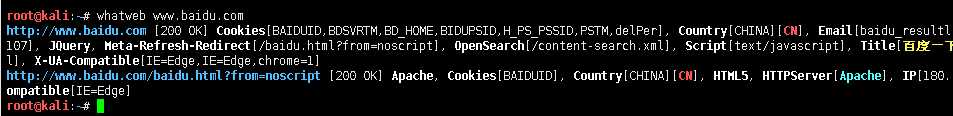

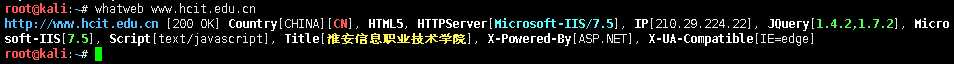

whatweb的使用

whatweb是一种网站指纹识别的工具,使用Ruby语言开发,whatweb可识别web技术,包括CMS、博客平台、统计分析包、javascript库、web服务器和嵌入式设备等。

用法:

whatweb 域名/IP

- -i:指定要扫描的文件

- -v:详细显示扫描的结果

- -a:指定运行的级别

常规扫描:

whatweb www.baidu.com

批量扫描:

批量扫描就是指,将多个扫描的目标域名保存在一个文本文件中,通过 -i 命令,指定从该文本文件中扫描文本中的域名。

whatweb -i [文本的位置]/文本.txt

细节回显

whatweb -v 域名

扫描等级

whatweb -a 等级 域名

快速扫描本地(内网)

whatweb --no-errors -t 255 内网网段

将结果导出到文件中

whatweb 域名 --log-xml=文件名.xml

whatweb 域名 --log-[类型]=文件名.[类型]

支持:xml、brief、verbose(详细内容)、json、json.verbose(详细的Json格式记录)、magictree

DNSenum的使用

DNSenum是Kali预安装的一款针对DNS的信息搜集工具。

- 搜集DNS域名信息

- 发现开放的端口主机

- 发现子域名及开放端口

- DNS域名注册信息

- DNS服务器区域传输

- 综合的域名信息查询工具

- 字典爆破

- -f / usr/share/dnsenum/dns.txt

- 反向域名解析

- 对发现地址所在的C段进行反向查询

- 禁用 --noreverse

Weakfilescan脚本

WeakfileScan脚本是基于Python和爬虫开发的一个动态收集扫描目标相关信息后二次整理形成字典规则。

BBScan脚本

基于Python开发;渗透前期,快速的对大量目标进行扫描,发现信息泄露的常见漏洞,找到可能的突破入口

需要安装 requirements.txt 【该文本中是保存着五个需要安装的官方或第三方库,而pip则是利用 -r 命令指定文本文件按照内容安装依赖库】

pip install -r requirements.txt

以上是关于信息泄露的主要内容,如果未能解决你的问题,请参考以下文章

从疑似华住集团4.93亿开房信息泄露 看个人如何预防信息泄露

从疑似华住集团4.93亿开房信息泄露 看个人如何预防信息泄露